- •1.Конфиденциальная информация, основные определения и термины. Законодательная и нормативная база правового регулирования вопросов защиты конфиденциальной информации.

- •2.Законодательная и нормативная база правового регулирования вопросов защиты персональных данных . Руководящие документы по защите персональных данных.

- •1.Конфиденциальная информация, основные определения и термины. Законодательная и нормативная база правового регулирования вопросов защиты конфиденциальной информации.

- •2.Законодательная и нормативная база правового регулирования вопросов защиты персональных данных . Руководящие документы по защите персональных данных.

- •Нормативно-правовые акты по конфиденциальной информации и защите персональных данных

- •"О коммерческой тайне"

- •Российская федерация федеральный закон об участии в международном информационном обмене

- •Глава I. Общие положения

- •Глава II. Правовой режим участия в международном информационном обмене

- •Глава III. Контроль и ответственность при осуществлении международного информационного обмена

- •Глава IV. Заключительные положения

- •Федеральный закон Российской Федерации от 27 июля 2006 г. N 152-фз о персональных данных

- •Глава 1. Общие положения

- •Глава 2. Принципы и условия обработки персональных данных

- •Глава 3. Права субъекта персональных данных

- •Глава 4. Обязанности оператора

- •Глава 5. Контроль и надзор за обработкой персональных данных. Ответственность за нарушение требований настоящего Федерального закона

- •Глава 6. Заключительные положения

- •Трудовой кодекс рф (тк рф) от 30.12.2001 n 197-фз

- •Глава 14. Защита персональных данных работника

- •Перечень сведений конфиденциального характера (в ред. Указа Президента рф от 23.09.2005 №1111)

- •Приказ фстэк, фсб, Мининформсвязи 13.02.08 г. N 55/86/20

- •1. Утвердить прилагаемое Положение об особенностях обработки персональных данных, осуществляемой без использования средств автоматизации.

- •Специальные требования и рекомендации по технической защите конфиденциальной информации

2.Законодательная и нормативная база правового регулирования вопросов защиты персональных данных . Руководящие документы по защите персональных данных.

В законе №152-ФЗ используются следующие основные понятия:

1) персональные данные - любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация;

2) оператор - государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных;

3) обработка персональных данных - действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных;

4) распространение персональных данных - действия, направленные на передачу персональных данных определенному кругу лиц (передача персональных данных) или на ознакомление с персональными данными неограниченного круга лиц, в том числе обнародование персональных данных в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к персональным данным каким-либо иным способом;

5) использование персональных данных - действия (операции) с персональными данными, совершаемые оператором в целях принятия решений или совершения иных действий, порождающих юридические последствия в отношении субъекта персональных данных или других лиц либо иным образом затрагивающих права и свободы субъекта персональных данных или других лиц;

6) блокирование персональных данных - временное прекращение сбора, систематизации, накопления, использования, распространения персональных данных, в том числе их передачи;

7) уничтожение персональных данных - действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе персональных данных или в результате которых уничтожаются материальные носители персональных данных;

8) обезличивание персональных данных - действия, в результате которых невозможно определить принадлежность персональных данных конкретному субъекту персональных данных;

9) информационная система персональных данных - информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств;

10) конфиденциальность персональных данных - обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространение без согласия субъекта персональных данных или наличия иного законного основания;

11) трансграничная передача персональных данных - передача персональных данных оператором через Государственную границу Российской Федерации органу власти иностранного государства, физическому или юридическому лицу иностранного государства;

12) общедоступные персональные данные - персональные данные, доступ неограниченного круга лиц к которым предоставлен с согласия субъекта персональных данных или на которые в соответствии с федеральными законами не распространяется требование соблюдения конфиденциальности.

Нормативная база

Нормативной основой защиты персональных данных являются нормы Конституции РФ, Федерального закона «О персональных данных», Указ Президента РФ «О перечне сведений конфиденциального характера» и другие акты. Федеральный закон Российской Федерации от 27 июля 2006 г. 152-ФЗ «О персональных данных» является базовым в проблематике защиты персональных данных. Данный закон принят в целях исполнения международных обязательств РФ, возникших после подписания и ратификации Конвенции Совета Европы о защите физических лиц при автоматизированной обработке персональных данных от 28 января 1981 года. Конвенция ратифицирована с поправками, одобренными Комитетом министров Совета Европы 15 июня 1999 года, подписанную от имени Российской Федерации в городе Страсбурге 7 ноября 2001 года.

В соответствии со статьей 19 Федерального закона «О персональных данных» Правительство Российской Федерации постановило утвердить Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных (утв. постановлением Правительства РФ от 17 ноября 2007 г. N 781)

Документ предписывает Федеральной службе безопасности Российской Федерации и Федеральной службе по техническому и экспортному контролю утвердить в пределах своей компетенции нормативные правовые акты и методические документы, необходимые для выполнения требований, предусмотренных Положением.

В результате появились следующие документы:

Методические материалы ФСТЭК России

Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных" от 15 февраля 2008 года (Базовая модель).

Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных" от 14 февраля 2008 года .

Приказ ФСТЭК от 5 февраля 2010 г. N 58 Об утверждении положения о методах и способах защиты информации в информационных системах защиты персональных данных. Документ подписал директор ФСТЭК С.Григоров 5 февраля 2010 года. В отличие от четырех методических документов ФСТЭК, данный документ является нормативно-правовым актом. Документ зарегистрирован в Минюсте РФ 19 февраля 2010 г., опубликован 5 марта 2010 г. в «Российской газете» (№ 46), начал действовать с 16 марта 2010 г.

Решением Федеральной службы по техническому и экспортному контролю от 5 марта 2010 года в связи с изданием приказа ФСТЭК России от 5 февраля 2010 г. № 58 "Об утверждении Положения о методах и способах защиты информации в информационных системах персональных данных « (зарегистрирован Минюстом России 19 февраля 2010 г., регистрационный № 16456; опубликован: „Российская газета“, 5 марта 2010 г., № 46) отменено применение с 15 марта 2010 г. для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных следующие методические документы ФСТЭК России:

— Основные мероприятия по организации и техническому обеспечению безопасности персональных данных, обрабатываемых в информационных системах персональных данных, утвержденные заместителем директора ФСТЭК России 15 февраля 2008 г.;

— Рекомендации по обеспечению безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденные заместителем директора ФСТЭК России 15 февраля 2008 г. [1]

Методические материалы ФСБ России

Методические рекомендации по обеспечению с помощью криптосредств безопасности персональных данных при их обработке в информационных системах персональных данных с использованием средств автоматизации» от 21 февраля 2008 года

Типовые требования по организации и обеспечению функционирования шифровальных (криптографических) средств, предназначенных для защиты информации, не содержащей сведений, составляющих государственную тайну в случае их использования для обеспечения безопасности персональных данных при их обработке в информационных системах персональных данных" от 21 февраля 2008 года

В соответствии с положениями федерального закона от 27.12.2009 г. № 363-ФЗ "О внесении изменений в статьи 19 и 25 Федерального закона «О персональных данных», вступившего в силу 29.12.2009 года, в законе № 152-ФЗ в части 1 статьи 19 было исключено требование использования оператором при обработке ПД шифровальных (криптографических) средств. Таким образом, требования методических материалов, разработанных ФСБ России и направленных на разъяснение требований по обеспечению безопасности ПД путем организации криптографической защиты данных, перестали носить обязательный характер.

Приказ трех ведомств

13 февраля 2008 г. был подписан так называемый «приказ трех»:

Приказ Федеральной службы по техническому и экспортному контролю, ФСБ РФ и Министерства информационных технологий и связи РФ N 55/86/20 «Об утверждении Порядка проведения классификации информационных систем персональных данных». Документ представляет из себя методическую рекомендацию по классификации информационных систем.

Защита персональных данных

Защи́та персона́льных да́нных — комплекс мероприятий технического, организационного и организационно-технического характера, направленных на защиту сведений, относящихся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных).

Этапы работ по защите персональных данных

Обязательные (в том числе предварительные) этапы работ по защите персональных данных:

Определить все ситуации, когда требуется проводить обработку персональных данных (ПДн).

Выделить бизнес-процессы, в которых обрабатываются персональные данные.

Выбрать ограниченное число бизнес-процессов для проведения аналитики. На этом этапе формируется перечень подразделений и сотрудников компании, участвующих в обработке ПДн в рамках своей служебной деятельности.

Определить круг информационных систем и совокупность обрабатываемых ПДн.

Провести категорирование ПДн и предварительную классификацию информационных систем (ИС).

Выработать меры по снижению категорий обрабатываемых ПДн.

Сформировать актуальную модель угроз для каждой информационной системы обработки персональных данных (ИСПДн).

Подготовить техническое задание (ТЗ) по созданию требуемой системы защиты.

Провести уточнение классов ИС, с последующей подготовкой рекомендаций по использованию технических средств защиты ПДн.

Подать уведомление о начале обработки персональных данных в Уполномоченный орган по защите прав субъектов персональных данных (Роскомнадзор) для регистрации в качестве оператора ПДн.

Отправить заявку на получение экземпляров руководящих документов ФСТЭК России по организации системы защиты.

Разработать требования для конкретной ИСПДн, с учетом присвоенного класса защиты.

Подготовить технический проект по защите ИСПДн и помещений.

Разработать пакет организационно-распорядительных документов для СЗПДн (положения, приказы, инструкции).

Спроектировать и внедрить систему защиты персональных данных (СЗПДн).

Создание режима защиты персональных данных

В российской традиции, защита персональных данных сводится к созданию режима обработки персональных данных, включающего:

Создание внутренней документации по работе с персональными данными

Создание организационной системы защиты персональных данных

Внедрение технических мер защиты

Получение лицензий регулирующих органов (ФСБ, ФСТЭК). Лицензия ФСТЭК России на Техническую защиту конфиденциальной информации нужна только в случае если организация оказывает услуги по созданию системы защиты персональных данных для других лиц. При создании системы защиты персональных данных силами организации (для собственных нужд) как техническими средствами, так и организационными — данная лицензия не нужна

Получение сертификатов регулирующих органов (ФСБ, ФСТЭК) на средства защиты информации

Оператор персональных данных

Оператор персональных данных (согласно закону РФ «О персональных данных») — государственный орган, муниципальный орган, юридическое или физическое лицо, организующие и (или) осуществляющие обработку персональных данных, а также определяющие цели и содержание обработки персональных данных.

Требования закона к оператору персональных данных

Оператор обязан обеспечивать конфиденциальность персональных данных. В статье 7 Федерального закона РФ от 27 июля 2006 г. N 152-ФЗ «О персональных данных» (далее ФЗ-152) написано, что оператор не обязан защищать персональные данные, если они являются обезличенными или общедоступными. Оператор персональных данных не имеет права обрабатывать данные без согласия субъекта персональных данных, то есть человека, кому эти данные принадлежат. Однако, в ст. 6 ч.2 ФЗ-152 предусмотрен ряд случаев, когда согласие субъекта не требуется.

В частности, не требуется согласие субъекта, если его персональные данные обрабатываются на основании Федерального закона, определяющего цель и содержание такой обработки (ст. 6, п.2, ч.2). Например, согласно Федеральному закону № ФЗ-3266-1 «Об образовании», у выпускников средних общеобразовательных учреждений не обязательно брать согласие на обработку их персональных данных для допуска к ЕГЭ. Органы и организации, привлекаемые к проведению ЕГЭ, осуществляют «…передачу, обработку и предоставление полученных в связи с проведением единого государственного экзамена <…> персональных данных обучающихся, участников единого государственного экзамена <…> в соответствии с требованиями законодательства Российской Федерации в области персональных данных без получения согласия этих лиц на обработку их персональных данных» (ст. 15, п. 5.1). В апрельском номере журнала «Персональные данные» есть большой материал, посвященный именно этой проблеме.

Еще один случай, когда для обработки персональных данных не требуется согласие субъекта: исполнение договора, одной из сторон которого является субъект персональных данных. Для примера подойдет любой договор компании с физическим лицом на оказание услуг. Массу полезной информации по этой теме можно найти в специализированной прессе. Оператор также должен обеспечивать необходимые организационные и технические меры для пресечения попытки незаконного доступа к персональным данным.

Необходимые документы

Каждый оператор персональных данных обязан иметь пакет документов, подтверждающих защищенность Пдн сотрудников и клиентов.

Перечень необходимых документов может меняться в зависимости от специфики обработки персональных данных, орг.структуры и других особенностей каждого отдельно взятого предприятия.

В соответствии с данным пакетом документов на предприятии должны быть внедрены технические средства защиты персональных данных.

Подготовка документов, необходимых для защиты персональных данных

Существует несколько способов подготовить документы в соответствии с требованиями 152-ФЗ «О персональных данных»:

Подготовка пакета своими силами на базе имеющихся в свободном доступе шаблонов документов;

Подготовка при помощи системного интегратора — средний бюджет проекта обычно составляет не менее 300 тысяч рублей, а сроки исполнения от полугодаПодготовка при помощи автоматизированных сервисов (систем).

Средства защиты

Практически в каждой организации имеется информационная система персональных данных (сокращённо ИСПДн), которая может содержать, например, фамилию, имя работника, его паспортные данные, ИНН и т. д. С этой информационной системой работает оператор. В зависимости от того, какие данные содержатся в ИСПДн конкретной организации, эта ИСПДн может относится к одному из четырёх классов, каждый из которых предусматривает различные средства для защиты персональных данных.

Обработка персональных данных

В 90-х годах в России персональные данные сотрудников и клиентов организаций спокойно продавались на дисках.[источник не указан 364 дня] Их можно было купить на рынке или в подземном переходе.[источник не указан 364 дня] В 90-е годы законодательство РФ не предполагало какой-либо ответственности за разглашение конфиденциальной информации.[источник не указан 364 дня] Впервые понятие «персональные данные» упоминается в российском законодательстве в указе «Об утверждении перечня сведений конфиденциального характера», который подписал президент Б. Ельцин 6 марта 1997 года. В этом указе лишь перечисляется то, что относится к конфиденциальной информации, но там ничего не сказано ни об обработке персональных данных, ни о видах ответственности за неправомерную обработку.

В 2001-м году Государственной Думой был принят Трудовой Кодекс РФ, в котором глава 14 посвящена защите персональных данных работников. В этой главе было определено понятие «обработка персональных данных работника» следующим образом:

Обработка персональных данных работника — получение, хранение, комбинирование, передача или любое другое использование персональных данных работника.

Согласно Трудовому Кодексу РФ работодатель не имеет права на обработку персональных данных без ведома и согласия работника, не может получать данные о его религиозных, политических и иных убеждениях, а также несёт ответственность за потерю, искажение и неправомерную обработку персональных данных.

Следующим важным шагом было принятие федерального закона «о персональных данных» (фз-152) 27 июля 2006 года. Цель этого закона — обеспечение защиты прав и свобод человека, при обработке его персональных данных. В главе 1 фз-152 приводится определение понятию «обработка персональных данных» (статья 3):

Обработка персональных данных — действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных.

Принципы обработки персональных данных

Статья 5. Принципы обработки персональных данных

Обработка персональных данных должна осуществляться на основе принципов:

1) законности целей и способов обработки персональных данных и добросовестности;

2) соответствия целей обработки персональных данных целям, заранее определенным и заявленным при сборе персональных данных, а также полномочиям оператора;

3) соответствия объема и характера обрабатываемых персональных данных, способов обработки персональных данных целям обработки персональных данных;

4) достоверности персональных данных, их достаточности для целей обработки, недопустимости обработки персональных данных, избыточных по отношению к целям, заявленным при сборе персональных данных;

5) недопустимости объединения созданных для несовместимых между собой целей баз данных информационных систем персональных данных.

2. Хранение персональных данных должно осуществляться в форме, позволяющей определить субъекта персональных данных, не дольше, чем этого требуют цели их обработки, и они подлежат уничтожению по достижении целей обработки или в случае утраты необходимости в их достижении.

Условия обработки персональных данных

Обработка персональных данных может осуществляться только с согласия субъекта персональных данных. Но в некоторых случаях согласие субъекта не требуется. Например, если обработка персональных данных осуществляется в целях исполнения договора, одной из сторон которого является субъект персональных данных, или обработка персональных данных осуществляется для статистических или иных научных целей при условии обязательного обезличивания персональных данных. Все случаи, в которых спрашивать согласия субъекта не нужно, оговорены в федеральном законе «о персональных данных» (глава 2, статья 6).

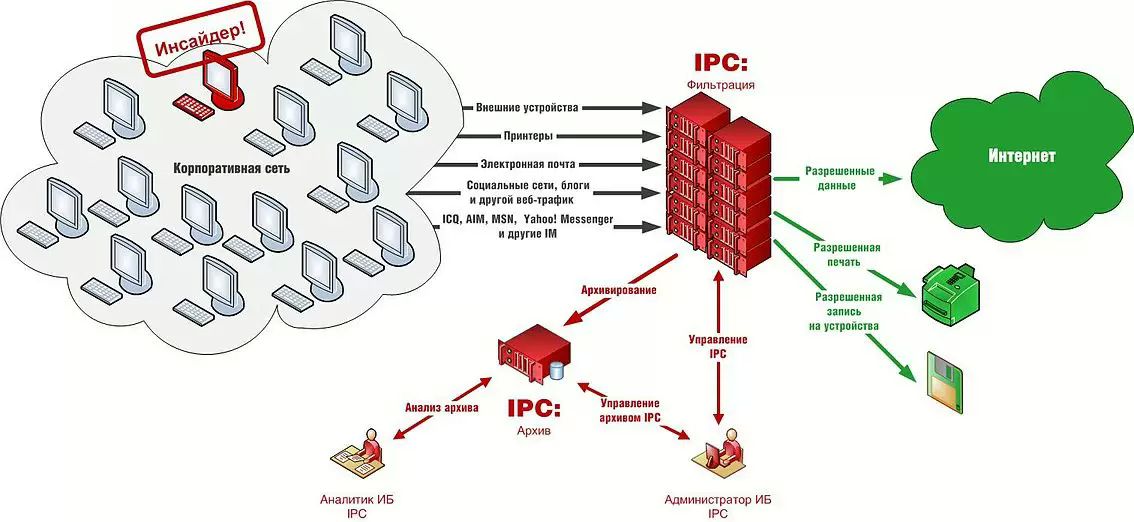

Information Protection and Control (IPC) — технология защиты конфиденциальной информации от внутренних угроз. Решения класса IPC предназначены для защиты информации от внутренних угроз, предотвращения различных видов утечек информации, корпоративного шпионажа и бизнес-разведки. Термин IPC соединяет в себе две основные технологии: шифрование носителей информации на всех точках сети и контроль технических каналов утечки информации с помощью технологий Data Loss Prevention (DLP). Технология IPC является логическим продолжением технологии DLP и позволяет защищать данные не только от утечек по техническим каналам, то есть инсайдеров, но и от несанкционированного доступа пользователей к сети, информации, приложениям и в тех случаях, когда непосредственный носитель информации попадает в руки третьих лиц. Это позволяет не допускать утечки и в тех случаях, когда инсайдер или не имеющий легального доступа к данным человек получает доступ к непосредственному носителю информации. Например, достав жесткий диск из персонального компьютера, инсайдер не сможет прочитать имеющуюся на нем информацию. Это позволяет не допустить компрометацию конфиденциальных данных даже в случае потери, кражи или изъятия (например, при организации масок-шоу специалистами спецслужб, недобросовестными конкурентами или рейдерами).

Основной задачей IPC-систем является предотвращение передачи конфиденциальной информации за пределы корпоративной информационной системы. Такая передача (утечка) может быть намеренной или ненамеренной. Практика показывает, что большая часть (более 75 %) утечек происходит не по злому умыслу, а из-за ошибок, невнимательности, безалаберности, небрежности работников — выявлять подобные случае намного проще. Остальная часть связана со злым умыслом операторов и пользователей информационных систем предприятия, в частности промышленным шпионажем, конкурентной разведкой. Очевидно, что злонамеренные инсайдеры, как правило, стараются обмануть анализаторы IPC и прочие системы контроля.

Дополнительные задачи систем класса IPC

предотвращение передачи вовне не только конфиденциальной, но и другой нежелательной информации (обидных выражений, спама, эротики, излишних объёмов данных и т.п.);

предотвращение передачи нежелательной информации не только изнутри наружу, но и снаружи внутрь информационной системы организации;

предотвращение использования работниками Интернет-ресурсов и ресурсов сети в личных целях;

защита от спама;

защита от вирусов;

оптимизация загрузки каналов, уменьшения нецелевого трафика;

учет рабочего времени и присутствия на рабочем месте;

отслеживание благонадёжности сотрудников, их политических взглядов, убеждений, сбор компромата;

архивирование информации на случай случайного удаления или порчи оригинала;

защита от случайного или намеренного нарушения внутренних нормативов;

обеспечение соответствия стандартов в области информационной безопасности и действующего Законодательства.

Контроль каналов утечки информации (Data Loss Prevention)

Технология DLP в IPC поддерживает контроль следующих технических каналов утечки конфиденциальной информации:

корпоративная электронная почта,

веб-почта,

социальные сети и блоги,

файлообменные сети,

форумы и другие интернет-ресурсы.

Технологии детектирования конфиденциальной информации

Сигнатуры

Самый простой метод контроля — поиск в потоке данных некоторой последовательности символов. Иногда запрещенную последовательность символов называют «стоп-выражением», но в более общем случае она может быть представлена не словом, а произвольным набором символов, например, определенной меткой. Если система настроена только на одно слово, то результат ее работы — определение 100%-го совпадения, т.е. метод можно отнести к детерминистским. Однако чаще поиск определенной последовательности символов все же применяют при анализе текста. В подавляющем большинстве случаев сигнатурные системы настроены на поиск нескольких слов и частоту встречаемости терминов.

К достоинствам этого метода можно отнести простоту пополнения словаря запрещенных терминов и очевидность принципа работы, а также то, что это самый верный способ, если необходимо найти соответствие слова или выражения на 100 %. Недостатки же становятся очевидными после начала промышленного использования такой технологии при отлове утечек и настройке правил фильтрации. Большинство производителей DLP-систем работают для Западных рынков, а английский язык очень «сигнатурен» — формы слов чаще всего образуются с помощью предлогов без изменения самого слова. В русском языке все гораздо сложнее, так как у нас есть приставки, окончания, суффиксы. Для примера можно взять слово «ключ», которое может означать как «ключ шифрования», «ключ от квартиры», «родник», «ключ или PIN-код от кредитной карты», так и множество других значений. В русском языке из корня «ключ» можно образовать несколько десятков различных слов. Это означает, что если на Западе специалисту по защите информации от инсайдеров достаточно ввести одно слово, в России специалисту придется вводить пару десятков слов и затем еще изменять их в шести различных кодировках. Реальное применение этого метода требует наличие лингвиста или команды лингвистов как на этапе внедрения, так и в процессе эксплуатации и обновления базы. Несомненным недостатком является и то, что «сигнатуры» неустойчивы к примитивному кодированию, например, заменой символов на похожие по начертанию.

«Цифровые отпечатки» (Digital Fingerprints или DG)

Различного типа хеш-функции образцов конфиденциальных документов позиционируются западными разработчиками DLP-систем как новое слово на рынке защиты от утечек, хотя сама технология существует с 70-х годов. На Западе этот метод иногда называется «digital fingerprints». Суть всех методов одна и та же, хотя конкретные алгоритмы у каждого производителя могут отличаться. Некоторые алгоритмы даже патентуются, что помогает в продвижении «новой патентованной технологии DG». Общий сценарий действия такой: набирается база образцов конфиденциальных документов. Суть работы DG довольно проста и часто этим и привлекает: DLP/IPC-системе передается некий стандартный документ-шаблон, из него создается «цифровой отпечаток» и записывается в базу данных DF. Далее в правилах контентной фильтрации настраивается процентное соответствие шаблону из базы. Например, если настроить 75 % соответствие «цифровому отпечатку» договору поставки, то при контентной фильтрации DLP обнаружит практически все договоры этой формы.

«Метки»

Суть этого метода заключается в расстановке специальных «меток» внутри файлов, содержащих конфиденциальную информацию. С одной стороны, такой метод дает стабильные и максимально точные сведения для DLP-системы, с другой стороны требуется много довольно сильных изменений в инфраструктуре сети. У лидеров DLP- и IPC-рынка реализация данного метода не встречается, поэтому рассматривать ее подробно не имеет особого смысла. Можно лишь заметить, что, несмотря на явное достоинство «меток» — качество детектирования, есть множество существенных недостатков: от необходимости значительной перестройки инфраструктуры внутри сети до введения множества новых правил и форматов файлов для пользователей. Фактически внедрение такой технологии превращается во внедрение упрощенной системы документооборота.

Регулярные выражения

Поиск по регулярным выражениям («маскам) является также давно известным способом детектирования необходимого содержимого, однако в DLP стал применяться относительно недавно. Часто этот метод называют «текстовыми идентификаторами». Регулярные выражения позволяют находить совпадения по форме данных, в нем нельзя точно указать точное значение данных, в отличие от «сигнатур». Такой метод детектирования эффективен для поиска:

ИНН,

КПП,

номеров счетов,

номеров кредитных карт,

номеров телефонов,

номеров паспортов,

клиентских номеров.

Поиск по «маскам» позволяет DLP- или IPC-системе обеспечивать соответствие требованиям все более популярного стандарта PCI DSS, разработанного международными платежными системами Visa и MasterCard для финансовых организаций.

К достоинствам технологии регулярных выражений в первую очередь стоит отнести то, что они позволяют детектировать специфичный для каждой организации тип контента, начиная от кредитных карт и заканчивая названиям схем оборудования, специфичных для каждой компании. Кроме того, формы основных конфиденциальных данных меняются крайне редко, поэтому их поддержка практически не будет требовать временных ресурсов. К недостаткам регулярных выражений можно отнести их ограниченную сферу применения в рамках DLP- и IPC-систем, так как найти с помощью них можно только конфиденциальную информацию лишь определенной формы. Регулярные выражения не могут применяться независимо от других технологий, однако могут эффективно дополнять их возможности.

Лингвистические методы (морфология, стемминг)

Самым распространенным на сегодняшний день методом анализа в DLP/IPC-системах является лингвистический анализ текста. Он настолько популярен, что часто именно он в просторечье именуется «контентной фильтрацией», то есть несет на себе характеристику всего класса методов анализа содержимого. Лингвистика как наука состоит из многих дисциплин — от морфологии до семантики, и лингвистические методы анализа различаются между собой. Есть технологии, использующие лишь «стоп-выражения», вводящиеся только на уровне корней, а сама система уже составляет полный словарь; есть базирующиеся на расставлении весов встречающихся в тексте терминов. Есть в лингвистических методах и свои отпечатки, базирующиеся на статистике; например, берется документ, считаются пятьдесят самых употребляемых слов, затем выбирается по 10 самых употребляемых из них в каждом абзаце. Такой «словарь» представляет собой практически уникальную характеристику текста и позволяет находить в «клонах» значащие цитаты

Ручное детектирование («Карантин»)

Ручная проверка конфиденциальной информации иногда называется «Карантином». Любая информация, которая попадает под правила ручной проверки, например, в ней встречается слово «ключ», попадает в консоль специалиста информационной безопасности. Последний по очереди вручную просматривает такую информацию и принимает решение о пропуске, блокировке или задержке данных. Если данные блокируются или задерживаются, отправителю посылается соответствующее сообщение.

Архивирование информации, проходящей через технические каналы утечки

Обязательной компонентой IPC является архив, который ведется для выбранных потоков информации (пакетов, сообщений). Вся информация о действиях сотрудников хранится в одной и нескольких связанных базах данных. Лидирующие IPC-системы позволяют архивировать все каналы утечки, которые они могут контролировать. В архиве IPC хранятся копии закачанных в интернет документов и текста, электронных писем, распечатанных документов и файлов, записанных на периферийные устройства. В любой момент администратор ИБ может получить доступ к любому документу или тексту в архиве, используя лингвистический поиск информации по единому архиву (или всем распределенным архивам единовременно). Любое письмо при необходимости можно посмотреть или переслать, а любой закаченный в Интернет, записанный на внешнее устройство или распечатанный файл или документ просмотреть или скопировать. Это позволяет проводить ретроспективный анализ возможных утечек и, в ряде случаев, соответствовать регулирующим деятельность документам, например, Стандарту Банка России СТО БР ИББС-1.0-2008.

Шифрование информации на всех точках сети

Технология IPC включает в себя возможности по шифрованию информации на всех ключевых точках сети. Объектами защиты информации являются:

Жесткие диски серверов,

SAN,

NAS,

Магнитных лентах,

Диски CD/DVD/Blue-ray,

Персональные компьютеры (в том числе ноутбуки),

Внешние устройства.

Технологии IPC используют различные подключаемые криптографические модули, в том числе наиболее эффективные алгоритмы DES, Triple DES, RC5, RC6, AES, XTS-AES. Наиболее используемыми алгоритмами в IPC-решениях являются RC5 и AES, эффективность которых можно проверить на проекте [distributed.net]. Они наиболее эффективны для решения задач шифрования данных больших объемов данных на серверных хранилищах и резервных копиях. В решениях IPC поддерживается интеграция с российским алгоритмом ГОСТ 28147-89, что позволяет применять модулей шифрования IPC в государственных организациях

Контроль доступа к сети, приложениям и информации

Двухфакторная аутентификация — это реализация контроля доступа, представляющая из себя идентификацию пользователя на основе того, что он знает и того, чем он владеет. Наиболее распространенная форма аутентификации часто — это обычные пароли, которые пользователь держит у себя в памяти. Пароли создают слабую защиту, так как они могут быть легко раскрыты или разгаданы (один из самых распространенных паролей — «password»). Политика безопасности, основанная на одних паролях, делает организацию уязвимой, поэтому в IPC применяется двухфакторная аутентификация с использованием распространенных USB-токенов.

Информационная сеть современных организаций гетерогенна в большинстве случаев. Это означает, что в одной сети совместно существуют сервера под управлением разных операционных систем и большое количество прикладных программ. В зависимости от рода деятельности предприятия, это могут быть приложения электронной почты и групповой работы, CRM-, ERP-, Sharepoint-системы, системы электронного документооборота, финансового и бухгалтерского учета и так далее. Количество паролей, которые необходимо помнить обычному пользователю, может в среднем по организации достигать от 3 до 7. Пользователи пишут пароли на бумажках и приклеивают на видных местах, сводя тем самым на нет все усилия по защите информации, либо постоянно путают и забывают пароли, вызывая повышенную нагрузку на внутреннюю службу ИТ. Применение IPC в данном случае позволяет решить и вторичную задачу — упрощение жизни обычным сотрудникам совместно с повышением уровня защищенности.

Архитектура

IPC-системы обладают агентами на всех ключевых точках сети: сервера, хранилища, шлюзы, ПК (десктопы и ноутбуки), периферийные и сетевые пользовательские устройства. Технологии IPC реализованы для Windows, Linux, Sun Solaris, Novell. Поддерживается взаимодействие с Microsoft Active Directory, Novell eDirectory и другими LDAP. Большинство компонент может эффективно работать в рабочих группах.

Схема блока DLP как части IPC