- •Питання 3.

- •Основні принципи реалізації програмно-технічних засобів. Функції та механізми захисту. (нд тзі 1.1-002)

- •Основні принципи реалізації програмно-технічних засобів. Реалізація комплексу засобів захисту. (нд тзі 1.1-002)

- •Основні принципи реалізації програмно-технічних засобів. Концепція диспетчера доступу. (нд тзі 1.1-002)

- •Систем виявлення вторгнень. Призначення. Основні функції. Архітектура.

- •Сенсори систем виявлення вторгнень. Призначення. Основні функції. Архітектура.

- •Детектори систем виявлення вторгнень. Призначення. Основні функції. Архітектура.

- •Менеджери систем виявлення вторгнень. Призначення. Основні функції. Архітектура.

- •Кзз "Лоза-1". Призначення. Основні функції і можливості. Профілі захищеності, що реалізовуються.

- •Кзз "Лоза-1". Основні ролі користувачів і їх функціональні обов'язки (звичайний користувач, адміністратор безпеки, системний адміністратор, адміністратор баз даних).

- •Основні стани кзз "Лоза-1" (робочий стан, стан профілактики, Стан поновлення пз, стан відновлення). Призначення. Умови переходу між станами.

- •Кзз "Рубіж-рсо". Призначення. Основні функції і можливості. Профілі захищеності, що реалізовуються.

- •Основні захисні механізми ос сімейства unix.

- •Принципіальні недоліки захисних меланізмів ос сімейства unix

- •Основні захисні меланізми ос сімейства windows (nt,200,xp).

- •Принципіальні недоліки захисних меланізмів ос сімейства windows (nt,200,xp).

- •Визначення вбудованого та додаткового захисту. Основні підходи до побудови додаткового захисту.

- •Вимоги і задачі системи додаткового захисту.

Сенсори систем виявлення вторгнень. Призначення. Основні функції. Архітектура.

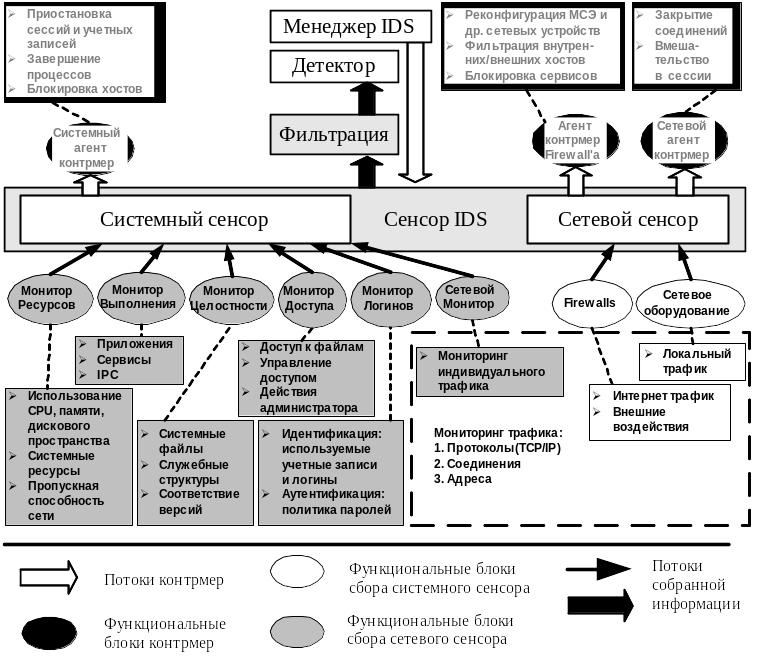

Сенсори виконують роль головної сполучної ланки IDS з обчислювальною середовищем. Вони збирають необхідну для виявлення вторгнення інформацію, фільтрують її і відсилають детекторам. Розрізняють два основні типи сенсорів: системні (host-sensors), що збирають інформацію про стан систем (про ресурси, здійснених доступах, виконанні, цілісності, входах / виходах із системи), і мережеві (network-sensors) сенсори, що аналізують мережевий трафік. Перші здійснюють моніторинг стану системи, тоді як другі досліджують зовнішні впливи на неї. На рис. 2 зображена типова архітектура обох сенсорів.

Рис 2

МЕРЕЖЕВІ СЕНСОРИ спостерігають за мережевою активністю і збирають інформацію про події безпеки, що відбуваються в мережі. З точки зору функціональності, вони є пакетними аналізаторами («sniffer»), які декодують пакети з мережевого трафіку, опціонально здійснюють попередню фільтрацію до цікавлять протоколів і передають отримані пакети детектору для подальшого аналізу.

Мережеві сенсори розміщують в таких місцях мережі, які забезпечують повне охоплення трафіку мережі. Найбільш популярний варіант - окремий комп'ютер приєднаний до мережі з встановленим на ньому мережевим компонентом IDS (він може включати не тільки сенсор, але й інші частини IDS; це допомагає уникнути пересилання всіх зібраних пакетів через мережу на інші компоненти). Розміри трафіку можуть досягати колосальних розмірів, тому від такої станції потрібна велика продуктивність, яку досягають шляхом установки своєї ОС, значними ресурсами комп'ютера та низкою інших заходів.

Вторгнення здійснюються як внутрішніми порушниками (підключеними безпосередньо до локальної мережі організації), так і зовнішніми (що мають доступ до ресурсів організації через Інтернет). При цьому, до порушників належать не тільки зловмисники, але й рядові користувачі, що здійснюють помилки при використанні програмного забезпечення. Внутрішніх порушників доцільно виявляти за допомогою аналізу локального трафіку, а зовнішніх - аналізуючи зовнішній трафік. У першому випадку, мережеві сенсори розміщують в межах локальної мережі організації, а в другому - до та / або після міжмережевого екрану.

Міжмережеві екрани і мережеві пристрої є ідеальними місцями розміщення мережевих сенсорів, оскільки вони є критичними точками, які не обійти як зовнішнього, так і, почасти, локальному порушникові при спробі атаки. Просунуті IDS використовують функції моніторингу трафіку у різних мережних пристроїв (у маршрутизаторів і комутаторів для збору локального трафіку, а у шлюзів і міжмережевих екранів - зовнішнього). Крім того, широко поширений збір подій безпеки з логів популярних форматів і через SNMP.

СИСТЕМНІ СЕНСОРИ розташовуються на робочих станціях і призначаються для збору інформації про користувачів і системних діях. До такої інформації належать такі події безпеки, як вхід користувачів у систему (використовувані облікові записи, політика автентифікації), доступ до даних (доступ до файлів, контроль доступу і адміністраторські дії), запуск програм (додатків і використовуваних сервісів, IPC), споживання ресурсів (процесор, пам'ять, дисковий простір, системні ресурси, діапазон використання мережі), стан цілісності системи (інваріантність системних файлів і структур, відповідність і несуперечність версій програм). Крім того, системні сенсори можуть займатися моніторингом персонального мережевого трафіку хоста, але це не є основною їх завданням.

До додаткових функцій сенсорів відноситься реалізація відповідних дій у разі виявлення детектором вторгнень. Сенсори є основними сполучними між IDS і перевіряється середовищем (мережею, хостами), тому саме на них повинні знаходитися агенти контрзаходів, які впливають на проверяемую систему. Відповідні дії реалізуються даними агентами по сигналу від менеджера IDS.

Системні сенсори надають можливість припинення окремих сесій і користувальницьких облікових записів, завершення процесів, блокування хоста та інші. Агент контрзаходів на мережевому сенсорі може закривати з'єднання і втручатися у сесії, шляхом відсилання різних пакетів від імені передавальною або приймаючої сторони (наприклад, зі встановленим прапором RST). Мережеві сенсори, які мають інтерфейс взаємодії з фаєрволом можуть також переконфігурувати firewall, встановлювати фільтрацію хостів із зовнішніх / внутрішніх мереж і блокувати конкретні сервіси.

Основний тип сенсорів, який використовується в ids, визначає їх класифікацію як мережеві (network-based), які використовують тільки мережеві сенсори, і системні (host-based), які використовують тільки системні сенсори. Найбільш популярний, особливо для комерційних систем, підхід включення в ids сенсорів всіх видів (combined або mixed ids), більш того в деяких системах вводять додаткові типи сенсорів, які є частковостями або об'єднаннями мережевого і системного сенсорів. Наприклад: сенсори сервера, сенсори міжмережевого екрану і ін