- •Черкаський державний технологічний університет факультет інформаційних технологій та систем кафедра комп’ютерних систем

- •7 Охорона праці 76

- •1 Постановка задачі

- •2 Огляд існуючих рішень, аналогів

- •2.1 Корпоративна мережа банку “Кільце Уралу”

- •2.2 Корпоративна мережа Адміністрації Тюменської області

- •2.3 Мережа передачі даних компанії «Делвей Менеджмент»

- •2.4 Корпоративна мережа банку «Урал банк»

- •3 Синтез мережі

- •3.1 Опис структури існуючої корпоративної мережі

- •3.2 Модернізація корпоративної мережі

- •3.3 Вибір апаратного забезпечення

- •3.3.1 Комутатори

- •3.3.2 Модем

- •3.3.3 Мережевий адаптер

- •3.3.3 Сервер друку

- •3.3.4 Сервери

- •3.4 Розрахунок пропускної здатності мережі

- •3.5 Розрахунок імовірності надходження пакетів на vpn – сервер

- •4 Вибір програмного забезпечення

- •4.1 Операційні системи

- •4.3 Сервер баз даних

- •5 Захист інформації

- •5.1 Організація захисту інформації у корпоративній мережі

- •5.2 Протокол ipSec

- •5.3 Алгоритм шифрування 3des

- •5.4 Алгоритм шифрування aes

- •6 Техніко – економічні обґрунтування

- •Витрати на обслуговування.

- •6.1 Оцінка економічної ефективності введення в експлуатацію

- •6.2 Складання кошторису витрат на модернізацію мережі

- •6.2.1 Матеріали, що комплектують вироби й напівфабрикати

- •6.2.2 Спеціальне устаткування для монтажних робіт

- •6.2.3 Основна й додаткова заробітна плата науково-виробничого персоналу

- •6.2.4 Відрахування на соціальне страхування

- •6.2.5 Роботи й послуги сторонніх організацій

- •6.2.6 Витрати на наукові й виробничі відрядження

- •6.2.7 Інші прямі витрати

- •6.2.8 Накладні витрати

- •6.3 Витрати на обслуговування

- •6.3.1 Основна й додаткова заробітна плата персоналу

- •6.3.2 Розрахунок відрахувань у бюджетні фонди

- •6.3.3 Розрахунок амортизаційних відрахувань

- •6.3.4 Витрати на запасні частини

- •6.3.5 Розрахунок інших витрат

- •7 Охорона праці

- •7.1 Аналіз небезпек та шкідливих факторів, що впливають на оператора пеом

- •7.2 Розробка системи кондиціювання повітря

- •7.2.1 Розрахунок надходження тепла в приміщення

- •7.2.1.1 Тепловиділення від обладнання

- •7.2.1.2 Тепловиділення від штучного освітлення

- •7.2.1.3 Виділення тепла та вологи людьми

- •7.2.1.4 Надходження тепла через заповнення світлових пройомів

- •7.2.1.5 Сумарна кількість надходження тепла в приміщення

- •7.2.2 Розрахунок надходження вологи в приміщення

- •7.2.3 Розрахунок повітрообміну

- •7.2.4 Продуктивність систем кондиціонування повітря

- •7.2.5 Розрахунок потужності повітроохолоджувача

- •7.2.6 Вибір моделі кондиціонера

- •Висновки

- •Список скорочень та умовних позначень

- •Список використаної літератури

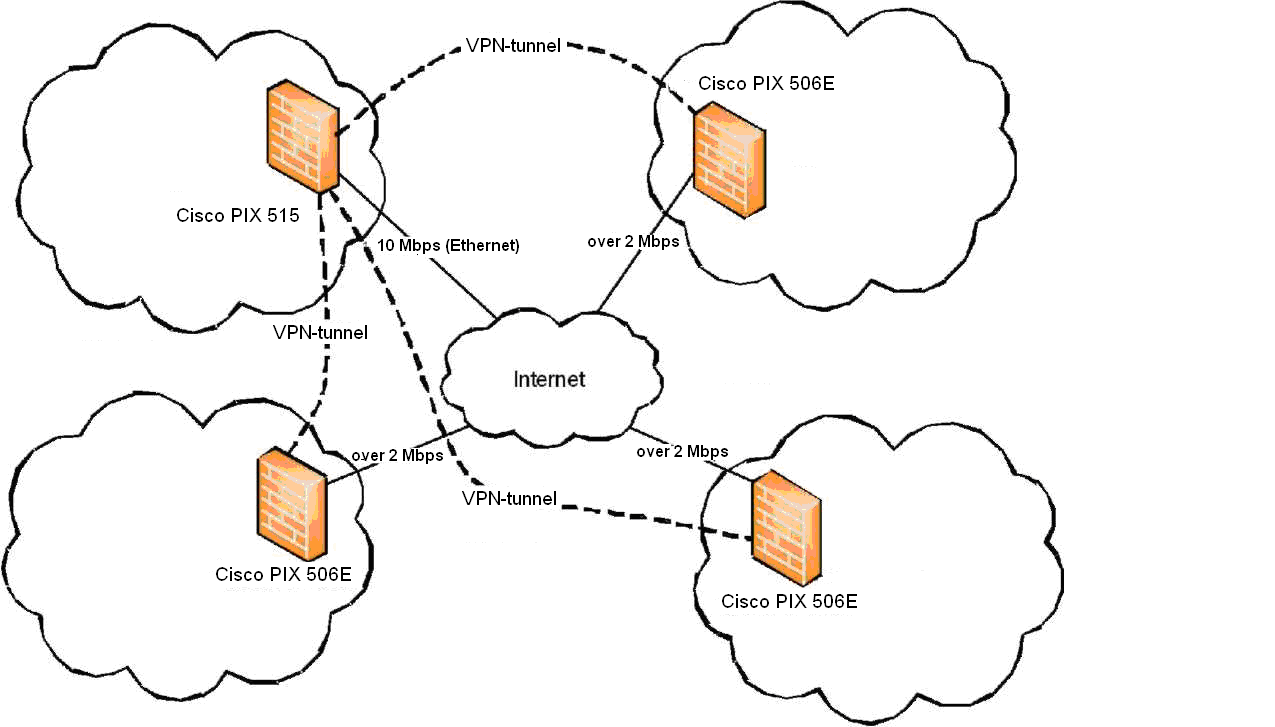

2.3 Мережа передачі даних компанії «Делвей Менеджмент»

За

допомогою устаткування Cisco серії PIX була

реалізована віртуальна приватна мережа

VPN компанії «Делвей

Менеджмент».

У центрі нового рішення знаходиться

Cisco PIX Firewall 515, який забезпечує багаторівневий

захист, використовуючи широкий набір

інтегрованих захисних можливостей. На

віддалених ділянках установлено Cisco

PIX Firewall 506. Дане рішення дозволяє

реалізувати  захист

корпоративних мереж на недосяжному

раніше рівні, зберігаючи простоту

експлуатації (рис. 1).

захист

корпоративних мереж на недосяжному

раніше рівні, зберігаючи простоту

експлуатації (рис. 1).

Центральний офіс, що розташований в місті Тюмені, і три виробничі підприємства клієнти, розташовані в містах Тобольськ, Ноябрьськ, Ніжнєвартовськ, сполучені в єдину керовану інфраструктуру, яка забезпечує передачу будь-яких типів трафіку

(голосу, відео і даних) і володіє високим ступенем захисту інформації.

За рахунок грамотно спроектованого рішення в майбутньому можливе нарощування мережевої інфраструктури, збільшення кількості користувачів і впровадження нових додатків бізнесу без додаткових витрат.

Рис. 1 Структура VPN мережі компанії «Делвей Менеджмент»

Також тут організовано «демілітаризовану зону» і передбачено захист поштових і веб-серверів від мережевих атак. Крім того вирішені завдання передачі даних між локальними мережами і підготовка до

інтеграції

телефонних систем.

інтеграції

телефонних систем.

Корпоративна мережа «Делвей Менеджмент» дозволяє:

підвищити продуктивність мережі;

забезпечити простоту використання;

вирішити проблему браку IP-адрес;

забезпечити захищеність даних;

надати для мобільних користувачів доступ до всіх сервісів корпоративної мережі через VPN з мережі Інтернет.

Дані рішення мають наступні переваги:

Управління доступом на основі перевірки всієї інформації, що перетинає межі мережі.

Захист від неідентифікованих підозрілих аплетів Java.

Виявлення і захист від основних типів атак в мережі Інтернет на основі перевірки службових заголовків.

Аудит даних про транзакції, реєстрація тимчасових міток, адрес відправників і одержувачів інформації.

Динамічна і статична трансляція адрес.

Підтримка аутентифікації користувачів, що дозволяє надавати доступ через міжмережевий екран тільки після успішної авторизації користувача.

Захист передачі даних через мережі загального користування.

Підтримка шифрування на мережевому рівні, що запобігає витоку або зміні інформації під час її передачі по мережі. [10]

2.4 Корпоративна мережа банку «Урал банк»

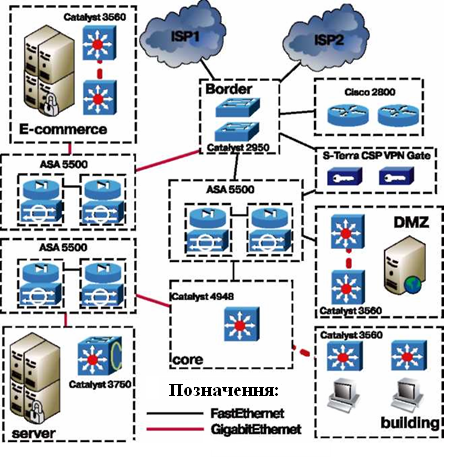

Корпоративна мережа банку складається з двох сегментів: сегмент локальної мережі і сегмент зовнішньої мережі.

Сегмент локальної мережі розбитий на три логічні зони: зона ядра, зона призначена для доступу користувача і зона серверів (рис. 2).

Зона ядра здійснює логічне об'єднання зон абонентського доступу, серверів і Інтернету. Також здійснює маршрутизацію трафіку між віртуальними мережами (VLAN) і регулювання руху трафіку за допомогою списків доступу (access lists). Організована на базі комутатора Cisco Catalyst серії 4900. Зона ядра з'єднується з рештою зон дубльованими каналами.

Зона призначена для доступу користувача здійснює підключення ПК користувачів до мережі. Залежно від рівня доступу користувач поміщається у визначений VLAN, маршрутизація між VLAN здійснюється на рівні ядра і обмежується за допомогою списків доступу. Крім того, ряд робочих станцій захищається за допомогою Cisco Security Agent. Організована на базі комутаторів Cisco Catalyst серії 3560. Кожен комутатор підключається каналом Gigabit EtherChannel до зони ядра для підвищення надійності і збільшення пропускної спроможності.

Зона серверів здійснює підключення серверів організації. Також зона серверів включає сегмент управління, де розташовані сервери, що управляють. У сегменті управління розташована система управління мережевою безпекою CiscoWorks VPN Security Management Solution. Сегмент серверів і сегмент, що управляє, розділені за допомогою віртуальних локальних мереж. Маршрутизація між VLAN здійснюється в зоні ядра. Трафік в зону серверів фільтрується за допомогою системи забезпечення адаптивної безпеки Cisco ASA серії 5500. Додатково сервери захищені ПЗ Cisco Secure Agent. Організованих на базі

комутаторів

Cisco Catalyst серії 3750.

комутаторів

Cisco Catalyst серії 3750.

Зовнішній сегмент мережі включає модуль віртуальних риватних мереж (VPN), модуль доступу в Інтернет, модуль електронної комерції (процесинговий центр) і демілітаризовану зону, в якій розташовані публічні сервіси банку.

Для захисту процесинговог центру використовується система забезпечення адаптивної безпеки Cisco ASA серії 5500. Організована на базі комутаторів Cisco Catalyst серії 3560.

Модуль віртуальних приватних мереж призначений для підключення локальних мереж філіалів до інфраструктури банку. Весь трафік філіалів шифрується за допомогою VPN шлюзів S-Terra CSP VPN

Рис. 2 Логічна схема мережі передачі даних «Кільце Уралу»

Gate. Фільтрація небажаного трафіку здійснюється міжмережевим екраном S-Terra CSP VPN Gate. Доступ в Інтернет для користувачів філіалів здійснюється через центральний офіс: дешифрований трафік з VPN Gate потрапляє на інтерфейс системи забезпечення адаптивної безпеки Cisco ASA серії 5500, де трафік з філіалів проходить додаткову перевірку. Додатково самі сервери VPN шлюзів захищені програмним забезпеченням Cisco Secure Agent.

Демілітаризована зона містить публічні сервіси банку. Доступ в неї контролюється системою забезпечення адаптивної безпеки Cisco ASA серії 5500. Додатково сервери захищені програмним забезпеченням Cisco Secure Agent. Організованих на базі комутаторів Cisco Catalyst серії 3560.

Зона доступу в Інтернет організована на базі двох маршрутизаторів Cisco серії 2800. Кожен маршрутизатор має з'єднання з двома інтернет-провайдерами для забезпечення високої доступності сервісів банку. Зв'язок з двома провайдерами кожного маршрутизатора організовується через групу комутаторів зовнішньої мережі.

Зовнішній сегмент мережі організований на базі двох комутаторів Cisco Catalyst серії 2950, сполучених каналом EtherChannel, він виступає центральною точкою розподілу трафіку зовнішнього сегменту мережі і організує доступ через систему адаптивної безпеки в сегмент локальної мережі.

Система забезпечення адаптивної безпеки організована на базі Cisco ASA серії 5500 в режимі резервування. Цей багатофункціональний пристрій включає систему запобігання вторгненням, високопродуктивний міжмережевий екран і шлюз VPN; воно є основним

елементом

захисту мережі передачі даних і здійснює

застосування всіх політик безпеки між

сегментом локальної мережі і зовнішнім

сегментом, а також здійснює безперервний

контроль трафіку, що проходить, і блокує

розповсюдження комп'ютерних атак,

черв'яків, вірусів і різних типів

паразитного трафіку (шпигунського/рекламного

ПЗ, системи обміну миттєвими повідомленнями,

мережі peer-to-peer та інше). [10]

елементом

захисту мережі передачі даних і здійснює

застосування всіх політик безпеки між

сегментом локальної мережі і зовнішнім

сегментом, а також здійснює безперервний

контроль трафіку, що проходить, і блокує

розповсюдження комп'ютерних атак,

черв'яків, вірусів і різних типів

паразитного трафіку (шпигунського/рекламного

ПЗ, системи обміну миттєвими повідомленнями,

мережі peer-to-peer та інше). [10]