- •Тема 1 Компьютерные сети……………………………………………..4

- •Тема 2. Передача данных по сети

- •Тема 3. Сетевые соединительные устройства

- •Тема 5. Модемы

- •Тема 6. Области администрирования компьютерных сетей

- •Тема 7. Реализация мер безопасности…………………………………..36

- •Тема 8. Сеть internet

- •Введение. История создания компьютерных сетей.

- •Тема 1 Компьютерные сети

- •1.1 Преимущества использования компьютерной сети.

- •1.2 Классификация сетей по области действия

- •1.3 Классификация сетей по функциям, выполняемым компьютером

- •1.4 Классификация сетей по топологии

- •1.4.1 Сети с топологией «шина»

- •1.4.2 Топология «Звезда»

- •1.4.3 Топология «кольцо»

- •1.5 Методы доступа к сети

- •1.5.1 Метод csma/cd

- •1.5.2 Метод csma/ca

- •1.5.3 Передача маркера

- •Тема 2. Передача данных по сети

- •2.1 Передача данных по сети

- •Структура пакета

- •2.2 Модель osi

- •Тема 3. Сетевые соединительные устройства

- •3.1 Плата сетевого адаптера

- •3.2 Адресация компьютеров в сетях

- •3.3 Физическая среда передачи данных

- •3.3.1 Коаксиальный кабель

- •3.3.2 Витая пара

- •3.3.3 Оптоволоконный кабель(optical fiber)

- •3.3.4 Беспроводная среда передачи данных

- •3.4 Повторители (repeater)

- •3.5 Концентраторы

- •3.6 Мосты

- •3.7 Коммутаторы

- •3.8 Маршрутизаторы (router)

- •Тема 4. Сетевые технологии

- •4.1 Сетевая технология Ethernet

- •4.2 Технология Token Ring

- •4.3 Сети fddi

- •Тема 5. Модемы

- •5.1 Методы модуляции

- •5.2 Классификация модемов по исполнению

- •5.3 Применение модемов

- •5.4 Модемные протоколы

- •5.5 Факс-Модем

- •5.6 Hayes-совместимыми

- •Тема 6. Области администрирования компьютерных сетей

- •6.1 Безопасность сети

- •6.2 Угрозы безопасности

- •Тема 7. Реализация мер безопасности

- •7.1 Законодательные меры

- •7.2 Управленческие решения

- •7.3 Организационные механизмы

- •7.4 Физическая защита

- •7.5 Основные программно-технические меры

- •7.5.1 Идентификация и аутентификация

- •7.5.2 Экранирование (межсетевые экраны, от англ. Firewall)

- •7.5.3 Защита от вирусов

- •7.5.4 Резервирование электропитания

- •7.5.5 Резервное копирование данных

- •7.5.6 Криптография

- •Цифровые подписи

- •Цифровые сертификаты

- •Распространение сертификатов

- •Серверы-депозитарии

- •Инфраструктуры открытых ключей (pki)

- •Тема 8. Сеть internet

- •8.1 История internet

- •Развитие сети Интернет в республике Беларусь

- •8.2 Сеть Интернет

- •8.3 Адресация сети Интернет

- •8.4 Виды доступа в Internet

- •Большинство провайдеров предлагают следующие схемы подключения при использовании коммутируемого доступ к сети Интернет.

- •8.4.3 Доступ в Интернет по выделенному каналу

- •8.4.7 Подключение по сетям кабельного телевидения

- •8.5 Сервисы Интернет

- •8.5.2 Электронная почта (e-mail)

- •8.5.3 Ftp (File Transfer Protocol, протокол передачи файлов)

- •Организация поиска в сети Интернет

- •8.6.1 Каталоги

- •8.6.2 Поисковые системы

- •8.6.3 Язык запросов на примере поисковой системы Yandex

- •8.6.4 Порядок выполнения информационного поиска в Интернет

- •I. Определение предметной области

- •III. Выбор информационно-поисковой системы

- •IV. Построение запроса

- •V. Проведение поиска и получение результата Для каждой выбранной поисковой системы необходимо выполнить тестовые запросы из 1-2 ключевых слов или фразы и провести анализ количественного отклика.

- •VI. Изучение найденных материалов в итоге проведенного поиска должны быть собраны материалы для анализа изучаемой предметной области

- •8 .7 Программы для эффективной работы с Интернет

- •8.7.1 Программы дозвонки

- •8.7.2 Программы загрузки и дозагрузки файлов

- •8.7.3 Программы для сохранения сайтов

- •8.7.4 Программы перевода

- •Программа Adobe Acrobat

4.2 Технология Token Ring

Технология Token Ring был разработана компанией IBM в 1984 году и рассчитывались на скорость передачи данных в 4 Мбит/с, а в более поздних реализациях возросла до 16 Мбит/с. Смешение станций, работающих на различных скоростях, в одном кольце не допускается.

Протокол Token Ring не так популярен как Ethernet, и одна из главных причин этого – высокая стоимость оборудования.

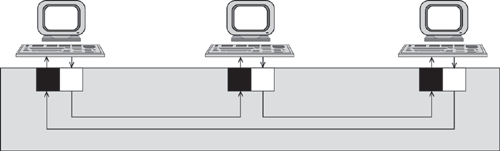

В сетях Token Ring используется топология кольцо, реализованная логически внутри концентратора, называемого MSAU(MultiStation Access Unit-устройство доступа ко многим станциям).

Таким образом, каждый ПК подключен отрезком кабеля (на данный момент витая пара 5 категории) к модулю множественного доступа, который повторяет входные сигналы, поступающие с некоторого порта, только на одном порту — на том, к которому подключен следующий в кольце компьютер (рисунок 19).

Рисунок

19 - Концентратор Token Ring.

Рисунок

19 - Концентратор Token Ring.

Кольцо рассматривается как общий разделяемый ресурс, и для доступа к нему используется метод передачи маркера.

Время владения разделяемой средой в сети Token Ring ограничивается временем удержания маркера (token holding time), после истечения которого станция обязана прекратить передачу собственных данных (текущий кадр разрешается завершить) и передать маркер далее по кольцу. Станция может успеть передать за время удержания маркера один или несколько кадров в зависимости от размера кадров и величины времени удержания маркера.

В сетях Token Ring 16 Мбит/с используется также несколько другой алгоритм доступа к кольцу, называемый алгоритмом раннего освобождения маркера (Early Token Release). В соответствии с ним станция передает маркер доступа следующей станции сразу же после окончания передачи последнего бита кадра, не дожидаясь возвращения по кольцу этого кадра с битом подтверждения приема. В этом случае пропускная способность кольца используется более эффективно, так как по кольцу одновременно продвигаются кадры нескольких станций.

Спецификацией Token Ring накладываются не такие жесткие и не такие многочисленные ограничения как в сетях Ethernet и связаны они с со временем оборота маркера по кольцу.

Недавно компания IBM предложила новый вариант технологии Token Ring, названный High-Speed Token Ring, HSTR. Эта технология поддерживает битовые скорости в 100 и 155 Мбит/с, сохраняя основные особенности технологии Token Ring 16 Мбит/с.

Преимущества:

Надежность, так как метод доступа делает возникновение конфликтов невозможными.

Устройства MSAU могут обнаруживать выход из строя сетевой платы, который автоматически отключается от кольца.

Недостатки: Высокая стоимость по сравнению с 10 BaseT, 100 BaseT при меньшей пропускной способности.

4.3 Сети fddi

Архитектура FDDI (Fiber Distributed Data Interface- распределенный интерфейс передачи данных по волоконно-оптическим каналам). Это была первая сетевая технология, основанная на использовании оптоволоконного кабеля.

Технология FDDI во многом основывается на технологии Token Ring , развивая и совершенствуя ее идеи.

Сеть FDDI строится по топологии «кольцо», но не логически с помощью концентратора (как в Token Ring), а физически с действительным соединением компьютеров в виде кольца. Чтобы обеспечить работу сети даже в случае разрыва кабеля, кольцо делается двойным, что образует основной и резервный путь передачи данных между узлами сети (рисунок 20). Если в основном кольце происходит сбой, сеть автоматически переконфигурируется, и данные начинают передаваться по дополнительному кольцу в противоположном направлении.

Рисунок 20 – Архитектура сети FDDI

Наличие двух колец - это основной способ повышения отказоустойчивости в сети FDDI, и узлы, которые хотят воспользоваться этим повышенным потенциалом надежности, должны быть подключены к обоим кольцам.

Кольца в сетях FDDI рассматриваются как общая разделяемая среда передачи данных, поэтому для нее определен специальный метод доступа. Этот метод очень близок к методу доступа сетей Token Ring и также называется методом маркерного (или токенного) кольца - token ring.

Отличия метода доступа заключаются в том, что время удержания маркера в сети FDDI не является постоянной величиной, как в сети Token Ring. Это время зависит от загрузки кольца - при небольшой загрузке оно увеличивается, а при больших перегрузках может уменьшаться.

Спецификация архитектуры FDDI накладывает ограничения на:

Двойное кольцо FDDI может содержать до 500 узлов

Общая длина кольца не должна превышать 100 км.

На каждые 2 км необходим повторитель.

Технология FDDI разрабатывалась для применения в ответственных участках сетей - на магистральных соединениях между крупными сетями, например сетями зданий, а также для подключения к сети высокопроизводительных серверов. Поэтому главным для разработчиков было обеспечить высокую скорость передачи данных, отказоустойчивость. В результате технология FDDI получилась качественной, но весьма дорогой.