- •Тема 1 Компьютерные сети……………………………………………..4

- •Тема 2. Передача данных по сети

- •Тема 3. Сетевые соединительные устройства

- •Тема 5. Модемы

- •Тема 6. Области администрирования компьютерных сетей

- •Тема 7. Реализация мер безопасности…………………………………..36

- •Тема 8. Сеть internet

- •Введение. История создания компьютерных сетей.

- •Тема 1 Компьютерные сети

- •1.1 Преимущества использования компьютерной сети.

- •1.2 Классификация сетей по области действия

- •1.3 Классификация сетей по функциям, выполняемым компьютером

- •1.4 Классификация сетей по топологии

- •1.4.1 Сети с топологией «шина»

- •1.4.2 Топология «Звезда»

- •1.4.3 Топология «кольцо»

- •1.5 Методы доступа к сети

- •1.5.1 Метод csma/cd

- •1.5.2 Метод csma/ca

- •1.5.3 Передача маркера

- •Тема 2. Передача данных по сети

- •2.1 Передача данных по сети

- •Структура пакета

- •2.2 Модель osi

- •Тема 3. Сетевые соединительные устройства

- •3.1 Плата сетевого адаптера

- •3.2 Адресация компьютеров в сетях

- •3.3 Физическая среда передачи данных

- •3.3.1 Коаксиальный кабель

- •3.3.2 Витая пара

- •3.3.3 Оптоволоконный кабель(optical fiber)

- •3.3.4 Беспроводная среда передачи данных

- •3.4 Повторители (repeater)

- •3.5 Концентраторы

- •3.6 Мосты

- •3.7 Коммутаторы

- •3.8 Маршрутизаторы (router)

- •Тема 4. Сетевые технологии

- •4.1 Сетевая технология Ethernet

- •4.2 Технология Token Ring

- •4.3 Сети fddi

- •Тема 5. Модемы

- •5.1 Методы модуляции

- •5.2 Классификация модемов по исполнению

- •5.3 Применение модемов

- •5.4 Модемные протоколы

- •5.5 Факс-Модем

- •5.6 Hayes-совместимыми

- •Тема 6. Области администрирования компьютерных сетей

- •6.1 Безопасность сети

- •6.2 Угрозы безопасности

- •Тема 7. Реализация мер безопасности

- •7.1 Законодательные меры

- •7.2 Управленческие решения

- •7.3 Организационные механизмы

- •7.4 Физическая защита

- •7.5 Основные программно-технические меры

- •7.5.1 Идентификация и аутентификация

- •7.5.2 Экранирование (межсетевые экраны, от англ. Firewall)

- •7.5.3 Защита от вирусов

- •7.5.4 Резервирование электропитания

- •7.5.5 Резервное копирование данных

- •7.5.6 Криптография

- •Цифровые подписи

- •Цифровые сертификаты

- •Распространение сертификатов

- •Серверы-депозитарии

- •Инфраструктуры открытых ключей (pki)

- •Тема 8. Сеть internet

- •8.1 История internet

- •Развитие сети Интернет в республике Беларусь

- •8.2 Сеть Интернет

- •8.3 Адресация сети Интернет

- •8.4 Виды доступа в Internet

- •Большинство провайдеров предлагают следующие схемы подключения при использовании коммутируемого доступ к сети Интернет.

- •8.4.3 Доступ в Интернет по выделенному каналу

- •8.4.7 Подключение по сетям кабельного телевидения

- •8.5 Сервисы Интернет

- •8.5.2 Электронная почта (e-mail)

- •8.5.3 Ftp (File Transfer Protocol, протокол передачи файлов)

- •Организация поиска в сети Интернет

- •8.6.1 Каталоги

- •8.6.2 Поисковые системы

- •8.6.3 Язык запросов на примере поисковой системы Yandex

- •8.6.4 Порядок выполнения информационного поиска в Интернет

- •I. Определение предметной области

- •III. Выбор информационно-поисковой системы

- •IV. Построение запроса

- •V. Проведение поиска и получение результата Для каждой выбранной поисковой системы необходимо выполнить тестовые запросы из 1-2 ключевых слов или фразы и провести анализ количественного отклика.

- •VI. Изучение найденных материалов в итоге проведенного поиска должны быть собраны материалы для анализа изучаемой предметной области

- •8 .7 Программы для эффективной работы с Интернет

- •8.7.1 Программы дозвонки

- •8.7.2 Программы загрузки и дозагрузки файлов

- •8.7.3 Программы для сохранения сайтов

- •8.7.4 Программы перевода

- •Программа Adobe Acrobat

3.4 Повторители (repeater)

Основная функция повторителя как это следует из его названия - повторение сигналов.

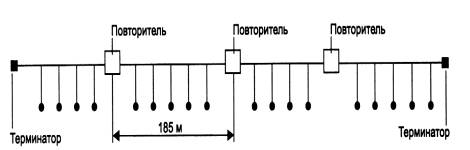

Повторитель соединяет два сегмента сети или два участка кабеля. Сигнал, ослабленный вследствие затухания, усиливается повторителем и передается дальше. Поэтому применение повторителя позволяет преодолеть ограничения на длину линии связи за счет улучшения качества передаваемого сигнала (рисунок 12).

Рисунок 12 – Использование повторителей

Чтобы повторитель работал, оба сегмента, соединяемые им, должны иметь одинаковый метод доступа. Однако могут передавать пакеты из одного типа физического носителя в другой. Повторители не фильтруют проходящие через них данные. Они регенерируют все сигналы, включая компьютерные данные, шумы и помехи. Повторители работают на физическом уровне модели OSI.

3.5 Концентраторы

Повторитель, который имеет несколько портов и соединяет несколько физических сегментов, часто называют концентратором (concentrator) или хабом (hub).

Использование концентраторов характерно практически для всех базовых технологий локальных сетей — Ethernet, ArcNet, Token Ring, FDDI, Fast Ethernet, Gigabit Ethernet.

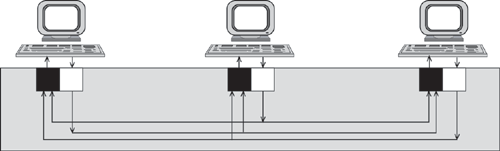

Рассмотрим принцип работы концентратора Ethernet (рисунок 13) - входные сигналы повторяются на всех портах, кроме того, с которого сигналы поступают.

Рисунок

13 - Концентратор Ethernet.

Рисунок

13 - Концентратор Ethernet.

Концентратор Ethernet поддерживает в сети физическую топологию "звезда". Однако логическая топология сети осталась без изменений — это "общая шина". Так как концентратор повторяет данные, пришедшие с любого порта, на всех остальных портах, то они появляются на всех физических сегментах сети одновременно, как и в сети с физической общей шиной. Логика доступа к сети не меняется: все компоненты метода доступа с контролем несущей и обнаружением коллизий — определение незанятости среды, захват среды, распознавание и отработка коллизий — остаются в силе.

Следует особо подчеркнуть, что какую бы сложную структуру не образовывали концентраторы, например как на рисунке 14, все компьютеры, подключенные к ним, образуют единый логический сегмент – домен коллизий, поскольку при попытке одновременной передачи данных любых двух компьютеров этого сегмента, хотя бы и принадлежащих разным физическим сегментам, возникает блокировка передающей среды.

Рисунок 14 – Физическая структуризация сети с помощью концентратора

3.6 Мосты

Мостом (bridge) называется устройство, которое служит для логической структуризации сетей. Под логической структуризацией сети понимается разбиение большой сети на логические сегменты, в которых содержится меньшее количество узлов. Сеть, разделенная на логические сегменты, обладает большей производительностью и надежностью.

Мост принимает пакет из одного сегмента сети, запоминает его в своей буферной памяти, анализирует адрес назначения пакета. Если пакет принадлежит сегменту сети, из которого он получен, то мост не реагирует на него. Если пакет содержит адрес компьютера, принадлежащего другому сегменту, то мост осуществляет пересылку на свой порт, к которому подключен требуемый сегмент.

Фильтрация данных осуществляется на основе MAC-адресов (аппаратных адресов сетевых адаптеров), записанных в заголовках пакетах. Мост создает таблицу адресов и на ее основе производит передачу данных из одного сегмента сети в другой (рисунок15).

Рисунок 15 – Логические сегменты

Передача данных осуществляется следующим образом:

1. Когда пакет передается в сеть, мост проверяет МАС-адреса источника и пункта назначения (адресата) данных. В таблице адресов записано, в каком сегменте (т.е. с какой стороны моста) расположен каждый адрес.

2. Если адрес назначения пакета в таблице отсутствует, то мост передает пакет в оба сегмента. Если в таблице отсутствует адрес источника, то мост добавляет его в таблицу.

3. Если адрес назначения в таблице есть, то мост передает пакет в соответствующий сегмент (только в том случае, когда передающий и принимающий пакет находятся в разных сегментах).

4. Если из таблицы адресов видно, что источник и адресат находятся в одном и том же сегменте, то мост не передает пакет никуда, поскольку в сегменте с адресатом этот пакет уже циркулирует.