- •Литература

- •Выполнение работы

- •Содержание пояснительной записки

- •Задания

- •Краткая теория Криптология: Криптография и криптоанализ. Основные понятия.

- •Шифр Гронсфельда

- •Методы шифрования монограммами

- •Метод шифрования биграммами.

- •Метод перестановки

- •Шифрование таблицами

- •Методы гаммирования

- •Методы блочного шифрования

- •Электронная кодировочная книга. (Electronic Code Book)

- •Шифрование с обратной связью. (Cipher FeedBack)

Министерство ПУТЕЙ СООБЩЕНИЯ Российской Федерации

СамарскАЯ государственнАЯ АКАДЕМИЯ

ПУТЕЙ СООБЩЕНИЯ

Кафедра информационных

систем и телекоммуникаций

Методические указания и контрольные задания

для студентов заочного факультета

ПО ДИСЦИПЛИНЕ

“ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ”

Составитель: к.т.н., доц. Овсянников А.С.

Рецензент: к.т.н., доц. Камышников В.В.

Самара 2007

ОГЛАВЛЕНИЕ

Общие указания по выполнению контрольных работ 2

Литература 3

Выполнение работы 3

Содержание пояснительной записки 3

Задания. 4

Краткая теория 7

ОБЩИЕ УКАЗАНИЯ ПО ВЫПОЛНЕНИЮ КОНТРОЛЬНЫХ

РАБОТ

Номер варианта контрольной работы определяет преподаватель. Текст задания вместе с номером варианта и исходными данными студент должен привести на отдельной, как правило первой странице. Решения задач обязательно сопровождаются необходимыми пояснениями и ссылками на литературу. Список литературы, использованной при выполнении контрольных заданий, приводится в конце контрольной работы. В сроки, установленные учебным графиком, контрольная работа представляется на рецензирование.

Все исправления, дополнения и пояснения, сделанные студентом по замечаниям рецензента, выносят на поля в том месте, где обнаружены ошибки, заданы вопросы или сделаны замечания. Допускается, при большом объёме доработок, исправления, дополнения и пояснения выполнять на отдельных страницах.

Допущенные к защите контрольные работы предъявляются на экзамене, где и происходит их защита. Для успешной защиты контрольной работы необходимо:

внести исправления по замечаниям рецензента, ответить (письменно или устно в зависимости от требований рецензента) на поставленные вопросы;

уметь полностью объяснить ход решения задач, обосновать правильность использования расчётных формул, понимать смысл входящих в них величин и символов, их размерность.

Литература

Мельников В.В. «Защита информации в компьютерных системах». М.: Финансы и статистика, 1997. - 368 с.

Романец Ю.В., Тимофеев П.А., Шаньгин В.Ф. «Защита информации в компьютерных системах и сетях» М.: Радио и связь, 1999. - 328 с.

Штребе М., Перкинс Ч., Монкур М., Безопасность сетей NТ4 в 2-х томах. Пер. с англ., В.В. Матвеева, под ред. С.О. Шурчкова М.: МИР, 1999. - 367 с.

Выполнение работы

По краткой теории изучить классические метода шифрования данных.

Зашифровать заданные сообщения (таблицы 1 - 7, номер варианта задаётся преподавателем) с помощью методов шифрования изложенных в краткой теории, применяя таблицы кода ASC II (таблица 5 – упрощённый вариант; таблица 7 – полный вариант)

Содержание пояснительной записки

Цель работы.

Результаты шифрования данных по пунктам 1 и 2.

Задания

Метод гаммирования

Таблица 1

Длина гаммы |

СООБЩЕНИЕ |

||||

девальвация |

инквизиция |

коэффициент |

бормашина |

гимназист |

|

16 |

1 |

2 |

3 |

4 |

5 |

16 |

6 |

7 |

8 |

9 |

10 |

16 |

11 |

12 |

13 |

14 |

15 |

64 |

16 |

17 |

18 |

19 |

20 |

64 |

21 |

22 |

23 |

24 |

25 |

64 |

26 |

27 |

28 |

29 |

30 |

32 |

31 |

32 |

33 |

34 |

35 |

Примечение: -код каждой буквы кодируемого сообщения N определяется по таблице кода ASC II (табл.7) в двоичном представлении;

-код гаммы G(i) задаётся самостоятельно.

Щифрование смещением, зависимым от ключа

Таблица 2

ключ |

СООБЩЕНИЕ |

||||

trencherman |

resplendence |

surreptitlios |

qualification |

midshipman |

|

ditty |

1 |

2 |

3 |

4 |

5 |

incur |

6 |

7 |

8 |

9 |

10 |

slab |

11 |

12 |

13 |

14 |

15 |

incur |

16 |

17 |

18 |

19 |

20 |

ditty |

21 |

22 |

23 |

24 |

25 |

incur |

26 |

27 |

28 |

29 |

30 |

slab |

31 |

32 |

33 |

34 |

35 |

Примечание – применять полный алфавит кода ASC II (табл.7).

Перестановки с помощью таблиц

Таблица 3

Размер таблиц |

СООБЩЕНИЕ |

||||

Система ESS №3 была испытана в 1976г |

Уровень сигналов остаётся ста-бильным |

Стандарт обеспечивает многие функ-ции |

В HDLC возможны 3 варианта кадров |

Обмен данны-ми по протоко-лу TCP/IP. |

|

12x3 |

1 |

2 |

3 |

4 |

5 |

18x2 |

6 |

7 |

8 |

9 |

10 |

1x36 |

11 |

12 |

13 |

14 |

15 |

2x18 |

16 |

17 |

18 |

19 |

20 |

3x12 |

21 |

22 |

23 |

24 |

25 |

4x9 |

26 |

27 |

28 |

29 |

30 |

6x6 |

31 |

32 |

33 |

34 |

35 |

9x4 |

36 |

37 |

38 |

39 |

40 |

Перестановки биграммами, упрощённый алфавит

Таблица 4

Раз-мер Таб-лиц |

ключ |

СООБЩЕНИЕ |

||||

trencherm |

resplende |

surreptit |

qualifica |

midshiman |

||

2x18 |

ditty |

1 |

2 |

3 |

4 |

5 |

18x2 |

incur |

6 |

7 |

8 |

9 |

10 |

3x12 |

slab |

11 |

12 |

13 |

14 |

15 |

12x3 |

incur |

16 |

17 |

18 |

19 |

20 |

4x9 |

ditty |

21 |

22 |

23 |

24 |

25 |

9x4 |

incur |

26 |

27 |

28 |

29 |

30 |

6x6 |

slab |

31 |

32 |

33 |

34 |

35 |

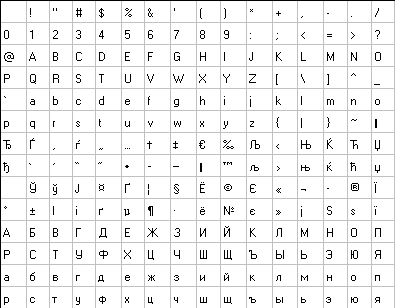

Таблица 5 – Упрощённый алфавит ASCII

Перестановки биграммами, полный алфавит

Таблица 6

Раз-мер Таб-лиц |

ключ |

СООБЩЕНИЕ |

||||

trencherman |

resplendence |

surreptitlios |

qualification |

midshipman |

||

128x2 |

about |

1 |

2 |

3 |

4 |

5 |

4x64 |

maxim |

6 |

7 |

8 |

9 |

10 |

64x4 |

piracy |

11 |

12 |

13 |

14 |

15 |

8x32 |

serial |

16 |

17 |

18 |

19 |

20 |

32x8 |

stagger |

21 |

22 |

23 |

24 |

25 |

16x16 |

thatch |

26 |

27 |

28 |

29 |

30 |

2x128 |

uncup |

31 |

32 |

33 |

34 |

35 |

Таблица 7 – Полный алфавит ASCII