- •Введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •1 Предмет и объект защиты

- •1.1. Предмет защиты

- •3. Ценность информации изменяется во времени.

- •4. Информация покупается и продается.

- •5. Сложность объективной оценки количества информации.

- •1.2. Объект защиты информации

- •2 Криптографические системы защиты информации

- •2.1. Одноключевые криптографические системы

- •2.1.1. Блочные шифры

- •2.1.2. Шифры простой перестановки

- •2.1.3. Шифры сложной перестановки

- •2.1.4. Шифры замены (подстановки)

- •2.1.5. Одноалфавитные шифры.

- •2.1.6. Многоалфавитные шифры

- •2.2. Составные шифры

- •2.2.1. Шифры поточного (потокового) шифрования

- •2.2.1.1. Синхронные поточные шифры

- •2.2.1.2. Самосинхронизирующиеся поточные шифры

- •2.2.1.3. Комбинированные шифры

- •2.3. Двухключевые криптографические системы

- •2.3.1. Криптографические системы с открытым ключом

- •2.3.1.1. Метод возведения в степень

- •2.3.1.2. Метод укладки (упаковки) рюкзака (ранца)

- •2.3.1.3. Кодовые конструкции

- •2.4. Составные криптографические системы

- •2.5. Надежность использования криптосистем

- •3 Симметричные криптосистемы и блочные шифры

- •3.1 Определение блочного шифра

- •3.2. Принцип итерирования

- •3.3. Конструкция Фейстеля

- •3.4. Режимы шифрования блочных шифров

- •3.4 Стандарты блочного шифрования

- •3.4.1 Федеральный стандарт сша — des

- •3.4.2. Стандарт России — гост 28147-89

- •3.5 Атаки на блочные шифры

- •3.5.1 Дифференциальный криптоанализ

- •3.5.2. Дифференциальный криптоанализ на основе отказов устройства

- •3.6.3. Линейный криптоанализ

- •4.6.4.Силовая атака на основе распределенных вычислений

- •4.7. Другие известные блочные шифры

- •4 Угрозы безопасности информации в компьютерных системах

- •4.1. Случайные угрозы

- •2.2. Преднамеренные угрозы

- •2.2.2. Несанкционированный доступ к информации

- •Направления обеспечения информационной безопасности

- •Постулаты безопасности

- •3.1. Правовая защита

- •Раздел «Предмет договора»

- •Раздел «Порядок приема и увольнения рабочих и служащих»

- •Раздел «Основные обязанности администрации»

- •3.2 Организационная защита

- •3.3. Инженерно-техническая защита

- •3.3.1. Общне положения

- •3.3.2. Физические средства защиты

- •Охранные системы

- •Охранное телевидение

- •Запирающие устройства

- •3.3.3. Аппаратные средства защиты

- •3.3.4. Программные средства защиты

- •Основные направления использования программной защиты

- •Защита информации от несанкционированного доступа

- •Защита от копирования

- •Защита информации от разрушения

- •3.3.5. Криптографические средства защиты

- •Технология шифрования речи

- •4 Способы защиты информации

- •4.1. Общие положения

- •4.2. Характеристика защитных действий

- •Защита информации от утечки

- •5.1. Общие положения

- •5.2. Защита информации от утечки по визуально-оптическим каналам

- •5.2.1. Общие положения

- •5.2.2. Средства и способы защиты

- •5.3. Защита информации от утечки по акустическим каналам

- •5.3.1. Общие положения

- •5.3.2. Способы и средства защиты

- •5.4. Защита информации от утечки по электромагнитным каналам

- •5.4.1. Защита утечки за счет микрофонного эффекта

- •5.4.2. Защита от утечки за счёт электромагнитного излучения

- •5.4.3. Защита от утечки за счет паразитной генерации

- •5.4.4. Защита от утечки по цепям питания

- •5.4.5. Защита от утечки по цепям заземления

- •5.4.6. Защита от утечки за счет взаимного влияния проводов и линий связи

- •5.4.7. Защита от утечки за счет высокочастотного навязывании

- •5.4.8. Защита от утечки в волоконно-оптических линиях и системах связи

- •5.5. Защита информации от утечки по материально-вещественным каналам

- •6.1. Способы несанкционированного доступа

- •6.2. Технические средства несанкционированного доступа к информации

- •Контроль и прослушивание телефонных каналов связи

- •Непосредственное подключение к телефонной линии

- •Подкуп персонала атс

- •Прослушивание через электромагнитный звонок

- •Перехват компьютерной информации, несанкционированное внедрение в базы данных

- •6.З. Защита от наблюдения и фотографирования

- •6.4 Защита от подслушивания

- •6.4.1. Противодействие подслушиванию посредством микрофонных систем

- •Некоторые характеристики микрофонов

- •Противодействие радиосистемам акустического подслушивания

- •Общие характеристики современных радиозакладок

- •Содержание введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •Угрозы безопасности информации в компьютер-ных системах

- •Направления обеспечения информационной без-опасности

- •4. Способы защиты информации

- •Противодействие несанкционированному досту-пу к источникам конфиденциальной информации

2.1.4. Шифры замены (подстановки)

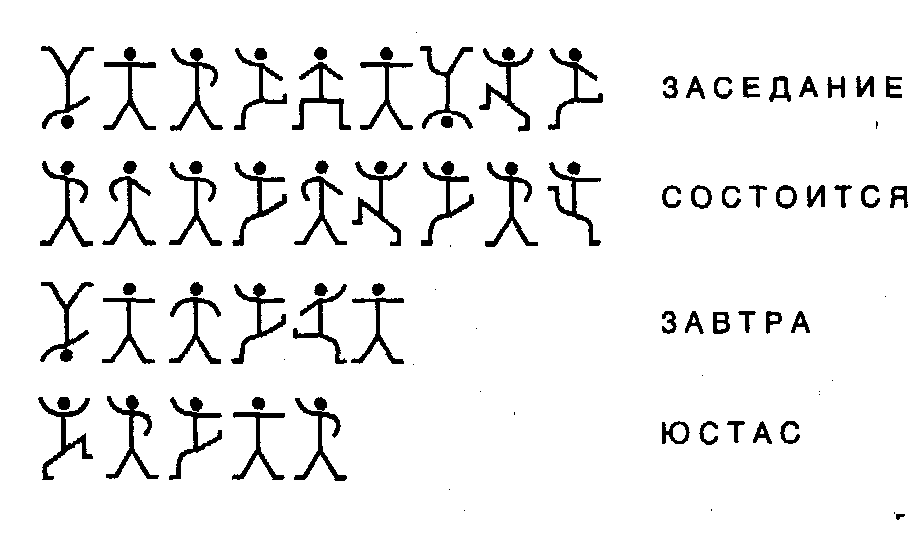

Шифры замены (подстановки) образуются с помощью замены знаков открытого текста другими знаками или символами в соответствии с определенным правилом (ключом). С одним из таких шифров многие из нас впервые познакомились еще в детском возрасте, когда зачитывались захватывающими расследованиями знаменитого сыщика Шерлока Холмса. В рассказе А. Конан-Дойля «Пляшущие человечки», например, описывается как шифруются и расшифровываются тексты с помощью шифра замены. В этом шифре каждой букве алфавита соответствует изображение пляшущего человечка. Используя этот шифр можно произвести шифрование открытого текста, приведенного выше. В результате мы получим целый ансамбль пляшущих человечков, который изображен на рис. 5.13. Такой шифр имеет невысокую криптостойкость и, как видно из текста книги мастера детективов, может быть быстро расшифрован даже без использования какой-либо вычислительной техники.

В отличии от этого простейшего шифра, большинство современных шифров практически неврзможно расшифровать, то есть не существует вычислительных средств, способных в приемлемые сроки осуществить перебор возможных вариантов или эффективных алгоритмов, позволя- __ . ,- . . •-_ v-/ ющих значительно сократить Y, ~Т~ Jr ~t i ~T~ fjTTl заседание указанные переборные алгоритмы.

Рисунок 5.13 Открытый текст, закодированный шифром «Пляшущие человечки»

Шифрование на основе замены использует принцип шифроалфавита — перечня эквивалентов, применяемых для преобразования открытого текста в зашифрованный. В том случае, когда для шифрования используется всего один шифроалфавит, шифр

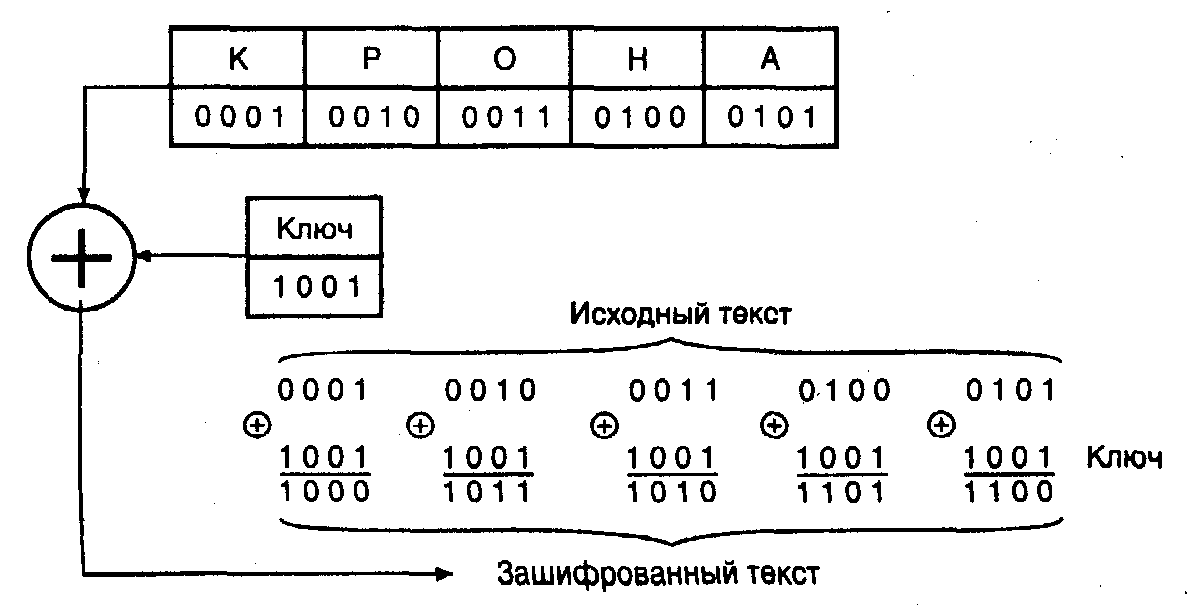

Рис. 5.14. Шифрование с использованием двоичного кода

называется одноалфавитным (моноалфавитным). Когда же используются два и более шифроалфавитов, шифр называется многоалфавитным (полиалфавитным).

Для увеличения скорости шифрования и использовании при этом вычислительной техники удобно использовать цифровое представление текстовой информации, при котором символы текста заменяются некоторыми цифровыми эквивалентами или представляются в виде двоичного кода. В этом случае, при шифровании, символы шифруемого текста последовательно складываются с символами некоторой специальной последовательности (ключом), называемой гаммой. Процедуру наложения ключа (гаммы) на исходный текст можно осуществить двумя способами.

При первом способе символы исходного текста, замененные цифровыми эквивалентами, (например, А — 32, Б — 27, В — 22 и т. д.), складываются по модулю К, где К — число символов в алфавите, с ключом (гаммой).

При втором способе символы исходного открытого текста и ключа (гаммы) представляются в виде двоичного кода, а затем складываются поразрядно друг с другом по модулю 2. Наглядно это представлено на рис. 5.14. Допустим, что необходимо зашифровать слово «КРОНА», каждая буква которого имеет эквивалент в виде двоичного кода. Используя ключ (гамму), например 1001, произведем его сложение по модулю 2 с двоичными кодами букв. В результате получается последовательность, состоящая только из 0 и 1. Восстановление исходной последовательности заключается в обратном сложении по модулю 2 исходного ключа и полученной шифропоследовательности.

Вместо сложения по модулю 2 можно использовать и другие логические операции, например, преобразование по правилу логической эквивалентности, что равносильно введению еще одного ключа, которым является выбор правила формирования символов зашифрованного сообщения из символов исходного текста и ключа. Шифрование по данному методу аналогично шифрованию методом многоалфавитной подстановки при условии, что длина ключа превышает длину шифруемого текста.