- •Введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •1 Предмет и объект защиты

- •1.1. Предмет защиты

- •3. Ценность информации изменяется во времени.

- •4. Информация покупается и продается.

- •5. Сложность объективной оценки количества информации.

- •1.2. Объект защиты информации

- •2 Криптографические системы защиты информации

- •2.1. Одноключевые криптографические системы

- •2.1.1. Блочные шифры

- •2.1.2. Шифры простой перестановки

- •2.1.3. Шифры сложной перестановки

- •2.1.4. Шифры замены (подстановки)

- •2.1.5. Одноалфавитные шифры.

- •2.1.6. Многоалфавитные шифры

- •2.2. Составные шифры

- •2.2.1. Шифры поточного (потокового) шифрования

- •2.2.1.1. Синхронные поточные шифры

- •2.2.1.2. Самосинхронизирующиеся поточные шифры

- •2.2.1.3. Комбинированные шифры

- •2.3. Двухключевые криптографические системы

- •2.3.1. Криптографические системы с открытым ключом

- •2.3.1.1. Метод возведения в степень

- •2.3.1.2. Метод укладки (упаковки) рюкзака (ранца)

- •2.3.1.3. Кодовые конструкции

- •2.4. Составные криптографические системы

- •2.5. Надежность использования криптосистем

- •3 Симметричные криптосистемы и блочные шифры

- •3.1 Определение блочного шифра

- •3.2. Принцип итерирования

- •3.3. Конструкция Фейстеля

- •3.4. Режимы шифрования блочных шифров

- •3.4 Стандарты блочного шифрования

- •3.4.1 Федеральный стандарт сша — des

- •3.4.2. Стандарт России — гост 28147-89

- •3.5 Атаки на блочные шифры

- •3.5.1 Дифференциальный криптоанализ

- •3.5.2. Дифференциальный криптоанализ на основе отказов устройства

- •3.6.3. Линейный криптоанализ

- •4.6.4.Силовая атака на основе распределенных вычислений

- •4.7. Другие известные блочные шифры

- •4 Угрозы безопасности информации в компьютерных системах

- •4.1. Случайные угрозы

- •2.2. Преднамеренные угрозы

- •2.2.2. Несанкционированный доступ к информации

- •Направления обеспечения информационной безопасности

- •Постулаты безопасности

- •3.1. Правовая защита

- •Раздел «Предмет договора»

- •Раздел «Порядок приема и увольнения рабочих и служащих»

- •Раздел «Основные обязанности администрации»

- •3.2 Организационная защита

- •3.3. Инженерно-техническая защита

- •3.3.1. Общне положения

- •3.3.2. Физические средства защиты

- •Охранные системы

- •Охранное телевидение

- •Запирающие устройства

- •3.3.3. Аппаратные средства защиты

- •3.3.4. Программные средства защиты

- •Основные направления использования программной защиты

- •Защита информации от несанкционированного доступа

- •Защита от копирования

- •Защита информации от разрушения

- •3.3.5. Криптографические средства защиты

- •Технология шифрования речи

- •4 Способы защиты информации

- •4.1. Общие положения

- •4.2. Характеристика защитных действий

- •Защита информации от утечки

- •5.1. Общие положения

- •5.2. Защита информации от утечки по визуально-оптическим каналам

- •5.2.1. Общие положения

- •5.2.2. Средства и способы защиты

- •5.3. Защита информации от утечки по акустическим каналам

- •5.3.1. Общие положения

- •5.3.2. Способы и средства защиты

- •5.4. Защита информации от утечки по электромагнитным каналам

- •5.4.1. Защита утечки за счет микрофонного эффекта

- •5.4.2. Защита от утечки за счёт электромагнитного излучения

- •5.4.3. Защита от утечки за счет паразитной генерации

- •5.4.4. Защита от утечки по цепям питания

- •5.4.5. Защита от утечки по цепям заземления

- •5.4.6. Защита от утечки за счет взаимного влияния проводов и линий связи

- •5.4.7. Защита от утечки за счет высокочастотного навязывании

- •5.4.8. Защита от утечки в волоконно-оптических линиях и системах связи

- •5.5. Защита информации от утечки по материально-вещественным каналам

- •6.1. Способы несанкционированного доступа

- •6.2. Технические средства несанкционированного доступа к информации

- •Контроль и прослушивание телефонных каналов связи

- •Непосредственное подключение к телефонной линии

- •Подкуп персонала атс

- •Прослушивание через электромагнитный звонок

- •Перехват компьютерной информации, несанкционированное внедрение в базы данных

- •6.З. Защита от наблюдения и фотографирования

- •6.4 Защита от подслушивания

- •6.4.1. Противодействие подслушиванию посредством микрофонных систем

- •Некоторые характеристики микрофонов

- •Противодействие радиосистемам акустического подслушивания

- •Общие характеристики современных радиозакладок

- •Содержание введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •Угрозы безопасности информации в компьютер-ных системах

- •Направления обеспечения информационной без-опасности

- •4. Способы защиты информации

- •Противодействие несанкционированному досту-пу к источникам конфиденциальной информации

5.4. Защита информации от утечки по электромагнитным каналам

Защита информации от утечки по электромагнитным каналам — это комплекс мероприятий, исключающих или ослабляющих возможность неконтролируемого выхода конфиденциальной информации за пределы контролируемой зоны за счет электромагнитных полей побочного характера и наводок.

Известны следующие электромагнитные каналы утечки информации:

■ микрофонный эффект элементов электронных схем;

■ электромагнитное излучение низкой и высокой частоты;

■ возникновение паразитной генерации усилителей различного назначения;

■ цепи питания и цепи заземления электронных схем;

■ взаимное влияние проводов и линий связи;

■ высокочастотное навязывание;

■ волоконно-оптические системы.

Для защиты информации от утечки по электромагнитным каналам применяются как общие методы защиты от утечки, так и специфические — именно для этого вида каналов. Кроме того, защитные действия можно классифицировать на конструкторско-технологические решения, ориентированные на исключение возможности возникновения таких каналов, и эксплуатационные, связанные с обеспечением условий использования тех или иных технических средств в условиях производственной и трудовой деятельности.

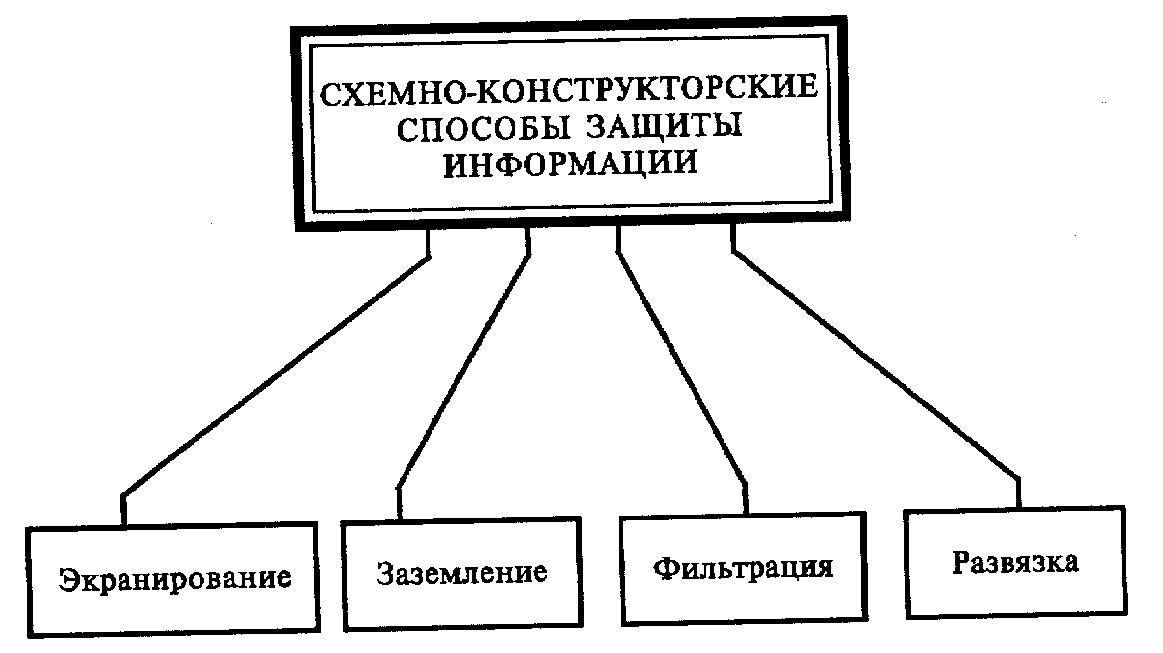

Конструкторско-технологические мероприятия по локализации возможности образования условий возникновения каналов утечки информации за счет побочных электромагнитных излучений и наводок в технических средствах обработки и передачи информации сводятся к рациональным конструкторско-технологическим решениям, к числу которых относятся:

экранирование элементов и узлов аппаратуры;

ослабление электромагнитной, емкостной, индуктивной связи между элементами и токонесущими проводами;

фильтрация сигналов в цепях питания и заземления и другие меры, связанные с использованием ограничителей, развязывающих цепей, систем взаимной компенсации, ослабителей по ослаблению или уничтожению ПЭМИН (рис. 55).

Рисунок 55

Экранирование позволяет защитить их от нежелательных воздействий акустических и электромагнитных сигналов и излучений собственных электромагнитных полей, а также ослабить (или исключить) паразитное влияние внешних излучений. Экранирование - бывает электростатическое, магнитостатическое и электромагнитное.

Электростатическое экранирование заключается в замыкании силовых линий электростатического поля источника на поверхность экрана и отводе наведенных зарядов на массу и на землю. Такое экранирование эффективно для устранения емкостных паразитных связей. Экранирующий эффект максимален на постоянном токе и с повышением частоты снижается.

Магнитостатическое экранирование основано на замыкании силовых линий магнитного поля источни-100 ка в толще экрана, обладающего малым магнитным сопротивлением для постоянного тока и в области низких частот.

С повышением частоты сигнала применяется исключительно электромагнитное экранирование. Действие электромагнитного экрана основано на том, что высокочастотное электромагнитное поле ослабляется им же созданным (благодаря образующимся в толще экрана вихревым токам) полем обратного направления.

Если расстояние между экранирующими цепями, проводами, приборами составляет 10% от четверти длины волны, то можно считать, что электромагнитные связи этих цепей осуществляются за счет обычных электрических и магнитных полей, а не в результате переноса энергии в пространстве с помощью электромагнитных волн. Это дает возможность отдельно рассматривать экранирование электрических и магнитных полей, что очень важно, так как на практике преобладает какое-либо одно из полей и подавлять другое нет необходимости.

Заземление и металлизация аппаратуры и ее элементов служат надежным средством отвода наведенных сигналов на землю, ослабления паразитных связей и наводок между отдельными цепями.

Фильтры различного назначения служат для подавления или ослабления сигналов при их возникновении или распространении, а также для защиты систем питания аппаратуры обработки информации. Для этих же целей могут применяться и другие технологические решения.

Эксплуатационные меры ориентированы на выбор мест установки технических средств с учетом особенностей их электромагнитных полей с таким расчетом, чтобы исключить их выход за пределы контролируемой зоны. В этих целях возможно осуществлять экранирование помещений, в которых находятся средства с большим уровнем побочных электромагнитных излучений (ПЭМИ).