- •Введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •1 Предмет и объект защиты

- •1.1. Предмет защиты

- •3. Ценность информации изменяется во времени.

- •4. Информация покупается и продается.

- •5. Сложность объективной оценки количества информации.

- •1.2. Объект защиты информации

- •2 Криптографические системы защиты информации

- •2.1. Одноключевые криптографические системы

- •2.1.1. Блочные шифры

- •2.1.2. Шифры простой перестановки

- •2.1.3. Шифры сложной перестановки

- •2.1.4. Шифры замены (подстановки)

- •2.1.5. Одноалфавитные шифры.

- •2.1.6. Многоалфавитные шифры

- •2.2. Составные шифры

- •2.2.1. Шифры поточного (потокового) шифрования

- •2.2.1.1. Синхронные поточные шифры

- •2.2.1.2. Самосинхронизирующиеся поточные шифры

- •2.2.1.3. Комбинированные шифры

- •2.3. Двухключевые криптографические системы

- •2.3.1. Криптографические системы с открытым ключом

- •2.3.1.1. Метод возведения в степень

- •2.3.1.2. Метод укладки (упаковки) рюкзака (ранца)

- •2.3.1.3. Кодовые конструкции

- •2.4. Составные криптографические системы

- •2.5. Надежность использования криптосистем

- •3 Симметричные криптосистемы и блочные шифры

- •3.1 Определение блочного шифра

- •3.2. Принцип итерирования

- •3.3. Конструкция Фейстеля

- •3.4. Режимы шифрования блочных шифров

- •3.4 Стандарты блочного шифрования

- •3.4.1 Федеральный стандарт сша — des

- •3.4.2. Стандарт России — гост 28147-89

- •3.5 Атаки на блочные шифры

- •3.5.1 Дифференциальный криптоанализ

- •3.5.2. Дифференциальный криптоанализ на основе отказов устройства

- •3.6.3. Линейный криптоанализ

- •4.6.4.Силовая атака на основе распределенных вычислений

- •4.7. Другие известные блочные шифры

- •4 Угрозы безопасности информации в компьютерных системах

- •4.1. Случайные угрозы

- •2.2. Преднамеренные угрозы

- •2.2.2. Несанкционированный доступ к информации

- •Направления обеспечения информационной безопасности

- •Постулаты безопасности

- •3.1. Правовая защита

- •Раздел «Предмет договора»

- •Раздел «Порядок приема и увольнения рабочих и служащих»

- •Раздел «Основные обязанности администрации»

- •3.2 Организационная защита

- •3.3. Инженерно-техническая защита

- •3.3.1. Общне положения

- •3.3.2. Физические средства защиты

- •Охранные системы

- •Охранное телевидение

- •Запирающие устройства

- •3.3.3. Аппаратные средства защиты

- •3.3.4. Программные средства защиты

- •Основные направления использования программной защиты

- •Защита информации от несанкционированного доступа

- •Защита от копирования

- •Защита информации от разрушения

- •3.3.5. Криптографические средства защиты

- •Технология шифрования речи

- •4 Способы защиты информации

- •4.1. Общие положения

- •4.2. Характеристика защитных действий

- •Защита информации от утечки

- •5.1. Общие положения

- •5.2. Защита информации от утечки по визуально-оптическим каналам

- •5.2.1. Общие положения

- •5.2.2. Средства и способы защиты

- •5.3. Защита информации от утечки по акустическим каналам

- •5.3.1. Общие положения

- •5.3.2. Способы и средства защиты

- •5.4. Защита информации от утечки по электромагнитным каналам

- •5.4.1. Защита утечки за счет микрофонного эффекта

- •5.4.2. Защита от утечки за счёт электромагнитного излучения

- •5.4.3. Защита от утечки за счет паразитной генерации

- •5.4.4. Защита от утечки по цепям питания

- •5.4.5. Защита от утечки по цепям заземления

- •5.4.6. Защита от утечки за счет взаимного влияния проводов и линий связи

- •5.4.7. Защита от утечки за счет высокочастотного навязывании

- •5.4.8. Защита от утечки в волоконно-оптических линиях и системах связи

- •5.5. Защита информации от утечки по материально-вещественным каналам

- •6.1. Способы несанкционированного доступа

- •6.2. Технические средства несанкционированного доступа к информации

- •Контроль и прослушивание телефонных каналов связи

- •Непосредственное подключение к телефонной линии

- •Подкуп персонала атс

- •Прослушивание через электромагнитный звонок

- •Перехват компьютерной информации, несанкционированное внедрение в базы данных

- •6.З. Защита от наблюдения и фотографирования

- •6.4 Защита от подслушивания

- •6.4.1. Противодействие подслушиванию посредством микрофонных систем

- •Некоторые характеристики микрофонов

- •Противодействие радиосистемам акустического подслушивания

- •Общие характеристики современных радиозакладок

- •Содержание введение

- •Часть I основные понятия и положения защиты информации в компьютерных системах

- •Угрозы безопасности информации в компьютер-ных системах

- •Направления обеспечения информационной без-опасности

- •4. Способы защиты информации

- •Противодействие несанкционированному досту-пу к источникам конфиденциальной информации

2.2.1.2. Самосинхронизирующиеся поточные шифры

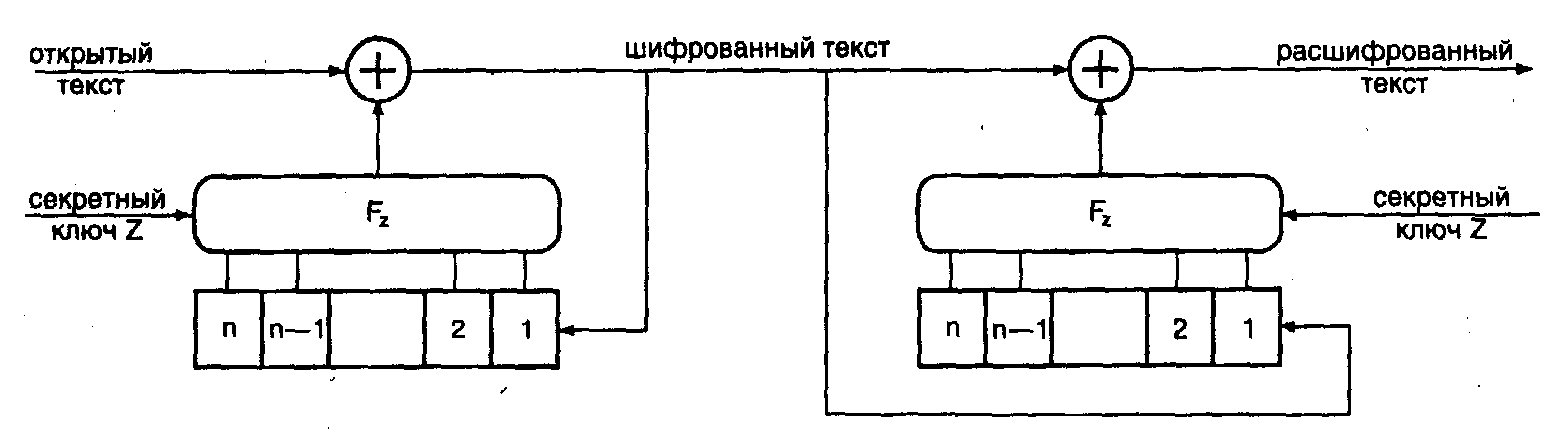

В самосинхронизирующихся поточных шифрах (рис. 5.23) символы открытого текста шифруются с учетом ограниченного числа предшествующих n-символов, которые принимают участие в формировании ключевой последовательности. При этом секретным ключом Z является функция обратной связи генератора ПСП.

Рис. 5.23. Принцип самосинхронизирующегося поточного шифрования

Используя математические выражения, принцип самосинхронизирующегося поточного шифрования можно представить следующим образом:

Системы потокового шифрования близки по своим параметрам к криптосистемам с «одноразовым ключом», в которых размер ключа равен размеру шифруемого текста, что существенным образом повышает криптостойкость зашифрованных сообщений. Следовательно, потоковые шифры, в отличие от других криптосистем, обладают значительно большей анализируемой секретностью. В силу сказанного, а также благодаря высокой скорости шифрования и ограниченности размножения ошибок поточное шифрование является на сегодняшний день наиболее перспективным и вызывает большое доверие многих потребителей и специалистов.

Примером поточных шифраторов, используемых в высокоскоростных линиях связи, являются такие как SEC-15, SEC-17, SDE-100 и др. Устройство SEC-17, например, обеспечивает скорость шифрования от 256 Кбит/с до 2304 Кбит/с, его ключ состоит из 72 шестнадцатиричных цифр; а устройство SEC-15 позволяет иметь более 10000000000000000000000000000000000 статистически независимых ключей. В устройстве потокового шифрования CSD 807 в генераторе ключевой последовательности применен 31-разрядный регистр сдвига, в генераторе устройства потокового шифрования SDE-100 используются 2 регистра сдвига. Принципы потокового шифрования используются также в устройствах аппаратуры шифрования MSDS MARCRYP.

На основании сравнительного анализа поточных шифров можно сделать следующие выводы:

• В синхронных поточных шифрах, в отличие от самосинхронизирующихся, отсутствует эффект размножения ошибок, то есть количество ошибок в шифротексте соответствует количеству в расшифрованном получателем тексте;

Таблица 5.1. Характеристики одноключевых криптографических алгоритмов.

Алгоритм |

Режим шифрования |

Длина блока, бит |

Длина ключа, бит |

Примечание |

CAST |

CFB |

64 |

128 |

Используется с ключами DНЕ / DSS |

IDEA |

CFB |

64 |

128 |

Используется с ключами RSA |

DES |

CFB |

64 |

168 |

Используется с ключами DНЕ / DSS |

• При использовании синхронных поточных шифров необходимо решить задачу синхронизации генераторов ключевых ПСП у отправителя и получателя сообщений. Вставка или выпадение одного двоичного символа в шифротексте приведет к неправильному расшифрованию остальных символов из-за нарушения синхронизации;

• В самосинхронизирующихся поточных шифрах восстановление режима синхронизации осуществляется автоматически через n-символов шифротекста.