- •Экономические аспекты зи

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Принцип разумной достаточности, подходы к обоснованию стоимости корпоративной системы защиты

- •Стоимость корпоративной сзи

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Кривая затрат на информационную безопасность, связь затрат на информационную безопасность и уровень достигаемой защищенности, анализ кривой затрат на иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Стоимостные характеристики it-проектов и проектов иб

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Методика gartner group

- •Пример расчета стоимости простоя сервера

- •Необходимые данные для расчета

- •Планируемые отключения сервера (включают в себя отключения, вызванные операциями резервного копирования содержимого сервера и переконфигурирование)

- •Внеплановые отключения сервера (включают в себя отключения, вызванные сбоями питания, выходом из строя оборудования, программными ошибками и ошибками человека)

- •Пример расчета стоимости простоя сервера

- •Пример классификации затрат на иб

- •1. Затраты на обслуживание системы безопасности (затраты на предупредительные мероприятия)

- •1.1. Управление системой защиты информации:

- •1.2. Регламентное обслуживание средств защиты информации:

- •Пример классификации затрат на иб

- •2.2. Внеплановые проверки и испытания:

- •2.3. Контроль за соблюдением политики иб:

- •Пример классификации затрат на иб

- •5. Прочие затраты:

- •Укрупненные методы расчета стоимости it-проектов

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Особенности установки цен на информационные услуги

- •Риск информационной безопасности

- •Этапы управления рисками информационной безопасности

- •Оценка рисков иб

- •Оценка рисков иб

- •Оценка рисков иб

- •Техники сбора информации о системе

- •Техники сбора информации о системе

- •Обзор документов

- •Обзор документов

- •Обзор документов

- •Определение уязвимостей

- •Источники уязвимостей

- •Тестирование безопасности ис

- •Тестирование безопасности ис

- •Идентификация угроз

- •Идентификация угроз

- •Меры безопасности

- •Категории мер безопасности

- •Техники анализа мер безопасности

- •Техники анализа мер безопасности

- •Определение вероятности

- •Анализ влияния

- •Анализ влияния

- •Анализ влияния виды ущерба активам

- •Ущерб на уровне организации и владельцев ир

- •Положение об определении требований по категорированию ресурсов ас

- •1. Категории защищаемой информации

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Положение об определении требований по категорированию ресурсов ас

- •Определение уровня риска

- •Матрица уровня риска

- •Описание уровня риска

- •Выработка рекомендаций

- •Документирование результатов

- •Документирование результатов

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Управление рисками иб

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Страхование информационных рисков

- •Стоимость страхования

- •Стоимость страхования

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Принятие решения об ограничении распространения информации

- •Интеллектуальная собственность предприятия и ее защита

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Структура интеллектуальной собственности предприятия

- •Экономическая оценка объектов интеллектуальной собственности

- •Экономическая оценка объектов интеллектуальной собственности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Экспертные методы в задачах оценки рисков информационной безопасности

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Оценка рисков иб с помощью метода анализа иерархий

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Определение согласованности мнений эксперта при формировании матрицы парных сравнений

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Часть 1

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Многокритериальный выбор альтернатив в методе анализа иерархий

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи

- •Выбор контрмер наиболее эффективных контрмер по критерию «стоимость-эффективность» с помощью маи оценка инвенстиций в информационную безопасность

- •Методы оценки инвестиционной привлекательности проектов

- •Показатель чистой текущей стоимости (npv)

- •Показатель чистой текущей стоимости (npv)

- •Индекс рентабельности (pi)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Внутренняя норма прибыли инвестиции (irr)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Метод определения срока окупаемости инвестиций (pp, dpp)

- •Rosi – коэффициент возврата инвестиций

- •Пример оценки эффективности инвестиций

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Международные стандарты в области управления ит-инфраструктурой и иб

- •Itsm (управление ит-сервисами)

- •Служба service desk

- •Служба service desk

- •Управление инцидентами

- •Управление инцидентами

- •Степень воздействия, срочность и приоритет

- •Степень воздействия, срочность и приоритет

- •Часть 1

- •Эскалация

- •Первая, вторая и n-линия поддержки

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Виды деятельности

- •Виды деятельности

- •Классификация

- •Категория

- •Приоритет

- •Услуги (сервисы)

- •Группа поддержки

- •Решение и восстановление

- •Закрытие

- •Мониторинг хода решения и отслеживание

- •Контроль процесса

- •Управление проблемами

- •Виды деятельности

- •Идентификация и регистрация проблемы

- •Идентификация и регистрация проблемы

- •Расследование и диагностика

- •Проактивное управление проблемами

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Управление конфигурациями

- •Атрибуты

- •Базисная конфигурация

- •Мониторинг статуса

- •Мониторинг статуса

- •Верификация и аудит

- •Верификация и аудит

- •Управление изменениями

- •Виды деятельности

- •Регистрация запросов на изменения

- •Прием в обработку

- •Классификация

- •Определение приоритета

- •Определение приоритета

- •Планирование

- •Политика проведения изменений

- •Совещания консультативного комитета (cab)

- •Координация

- •Подготовка изменения

- •Тестирование

- •Внедрение

- •Проведение срочных изменений

- •Проведение срочных изменений

- •Управление релизами

- •Управление релизами

- •Релизные единицы

- •Идентификация релизов

- •Типы релизов

- •Типы релизов

- •Библиотека эталонного программного обеспечения (dsl)

- •Склад эталонного аппаратного обеспечения (dhs)

- •Использования процесса

- •Преимущества использования процесса

- •Процесс

- •Виды деятельности

- •Виды деятельности

- •Проектирование, компоновка и конфигурирование

- •План возврата к исходному состоянию

- •План возврата к исходному состоянию

- •Тестирование и приемка релиза

- •Тестирование и приемка релиза

- •Планирование внедрения

- •Оповещение, подготовка и обучение

- •Распространение релизов и инсталляция

- •Управление уровнем сервиса

- •Требования к уровню услуг (service level requirements — slr)

- •Каталог услуг (service catalog)

- •Соглашение об уровне услуг (service level agreement — sla)

- •Программа улучшения сервиса (service improvement program — sip)

- •План обеспечения качества услуг (service quality plan — sqp)

- •Операционное соглашение об уровне услуг (operational level agreement — ola)

- •Внешний договор (underpinning contract — uc)

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Процесс

- •Преимущества использования процесса

- •Процесс

- •Процесс

- •Виды деятельности

- •Идентификация

- •Определение

- •Определение внешних стандартов

- •Определение внешних стандартов

- •Определение внешних стандартов

- •План обеспечения качества услуг (service quality plan — sqp)

- •Договор

- •Соглашение об уровне сервиса

- •Внешние договоры и операционные соглашения об уровне услуг

- •Каталог услуг

- •Управление уровнем сервиса

- •Мониторинг

- •Создание отчетов

- •Анализ (ревью)

- •Управление финансами ит

- •Управление финансами ит

- •Управление мощностями

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Преимущества использования процесса

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Управление непрерывностью ит-сервисов

- •Превентивные меры

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Выбор способов восстановления

- •Организация процесса и планирование внедрения

- •Применение превентивных мер и способов восстановления

- •Разработка планов и процедур восстановления

- •План восстановления

- •План восстановления

- •Процедуры

- •Начальное тестирование

- •Обучение и осведомление

- •Анализ и аудит

- •Тестирование

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Управление доступностью

- •Определение требований к доступности сервиса

- •Определение требований к доступности сервиса

- •Проектирование систем для достижения требуемого уровня доступности

- •Проектирование систем для достижения требуемого уровня обслуживания

- •Ключевые вопросы безопасности

- •Управление обслуживанием

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Проведение измерений и составление отчетов

- •Разработка плана обеспечения доступности

- •Инструментальные средства

- •Методы и методики

- •Анализ влияния отказа компонентов (cfia)

- •Анализ влияния отказа компонентов (cfia)

- •Расчеты доступности сервиса

- •Расчеты доступности сервиса

- •Программное обеспечение автоматизации процессов itil

- •Управление иб

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Cobit - «цели контроля для информации и связанных с ней технологий»

- •Модель команды mof

- •Модель управления рисками mof

- •Модель управления рисками mof

- •О сайте

- •Учебники

Этапы управления рисками информационной безопасности

Большинство технологий управления рисками ИБ организаций включают в себя следующие этапы:

1. Идентификацию рисков.

2. Оценивание (измерение) рисков.

3. Анализ рисков (с выбором допустимого уровня рисков).

4. Управление рисками, направленное на их снижение.

Технология управления рисками – это непрерывный циклический процесс (непрерывно повторяются этапы 1-4-1).

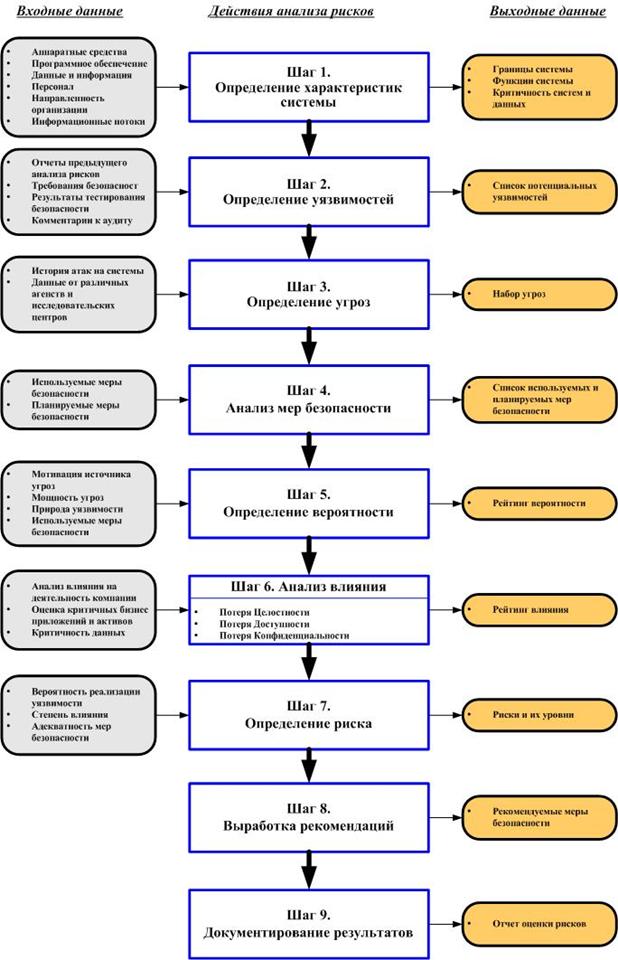

Оценка рисков иб

В методике оценке рисков NIST SP 800-30 «Risk Management Guide for Information Technology Systems» методология оценки рисков ИБ разложена на девять основных шагов:

Шаг 1 – Определение характеристик системы (сбор информации о системе).

Шаг 2 – Определение уязвимостей.

Шаг 3 – Определение угроз.

Шаг 4 – Анализ мер безопасности.

Шаг 5 – Определение вероятности.

Шаг 6 – Анализ влияния.

Шаг 7 – Определение риска.

Шаг 8 – Выработка рекомендаций.

Шаг 9 – Документирование результатов.

Шаги 2,3,4 и 6 могут выполняться параллельно, по выполнению действий Шага 1.

3.2. Определение характеристик системы

В анализе рисков информационной безопасности первоочередным шагом является определение масштабов обследования. На этом шаге определяются границы информационной системы, включающие в себя ресурсы и информацию.

Лицо или лица, которые выполняют оценку рисков, сначала должны произвести сбор информации о системе, которая обычно классифицируется следующим образом (такая же информация собирается и на предварительной стадии перед проведением аудита ИБ).

- Аппаратное обеспечение;

- Программное обеспечение;

- Взаимодействие системы (например, внешние и внутренние связи);

- Данные и информация;

- Лица, которые поддерживают и используют ИС;

- Назначение системы (например, бизнес-процессы, которые выполняются ИС);

- Критичность информационных ресурсов (конфиденциальность, целостность, доступность, ценность или важность системы для организации); Например, одно дело – информация КТ, другое дело – не КТ или наоборот, гостайна.

- Функциональные требования ИС;

Оценка рисков иб

- Пользовательские роли (например, пользователи системы, которые обеспечивают техническую поддержку информационной системы; пользователи приложений, которые используют информационную систему для выполнения своих служебных функций);

- Политики безопасности системы, которые управляют (регулируют) ИС (организационные политики, федеральные требования, законы, практики отрасли);

- Архитектура безопасности системы;

- Текущая сетевая топология (например, сетевая диаграмма);

- Безопасность механизмов, которые обеспечивают доступность, целостность и конфиденциальности данных и системы;

- Информационные потоки, принадлежащие ИС (например, связи системы, входные и выходные данные системы);

- Технические механизмы, которые используются в ИС (например, встроенные или дополнительные продукты защиты, которые поддерживают идентификацию и аутентификацию, дискреционный и мандатный контроль доступа, аудит, защиту остаточной информации, методы шифрования);

- Механизмы управления, используемые в ИС (например, правила управления, планирование безопасности);

- Операционные механизмы, используемые в ИС (например, безопасность персонала, восстановительные операции - резервирование, отработка непрерывности функционирования и восстановление; поддержка системы; внешнее хранилище; процедуры создания и удаления учетных записей пользователей; механизмы разделения пользовательских функций таких как, привилегированный пользовательский доступ против обычного пользовательского доступа);

- Среда физической безопасности ИС (например, средства физической безопасности, политики безопасности центра данных);