- •3. За наявності копії шифрованого архіву учасника сеп Національний банк розшифровує цей архів та з абсолютною достовірністю визначає:

- •4. Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами, якщо учасники сеп:

- •6. Національний банк надає учасникам сеп письмові відповіді щодо порушених питань.

- •3. Банк (філія) - учасник сеп не має права передавати засоби захисту інформації іншій установі.

- •4.1. Генерація ключів акредитованого центру

- •4.2. Зберігання, резервування та відновлення ключа акредитованого центру

- •4.3. Використання особистого ключа акредитованого центру

- •4.4. Строк чинності особистого ключа акредитованого центру

- •4.5. Надання допомоги із генерації ключів підписувачам

- •6. Вікна спеціального приміщення повинні бути:

- •6. Вікна спеціального приміщення повинні бути:

- •1. Система захисту електронних банківських документів (далі - система захисту) забезпечує:

- •2. Система захисту:

- •4.1. Генерація ключів акредитованого центру

- •4.2. Зберігання, резервування та відновлення ключа акредитованого центру

- •4.3. Використання особистого ключа акредитованого центру

- •4.4. Строк чинності особистого ключа акредитованого центру

- •4.5. Надання допомоги із генерації ключів підписувачам

- •Глава 6. Відновлення функціонування арм-нбу

- •Глава 6. Відновлення функціонування арм-нбу

- •2) Заходів охорони приміщень, технічного обладнання відповідної платіжної системи та персоналу суб'єкта переказу;

- •3. За наявності копії шифрованого архіву учасника сеп Національний банк розшифровує цей архів та з абсолютною достовірністю визначає:

- •4. Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами, якщо учасники сеп:

- •6. Національний банк надає учасникам сеп письмові відповіді щодо порушених питань.

- •3. Банк (філія) - учасник сеп не має права передавати засоби захисту інформації іншій установі.

- •Яка інформація відповідно до законодавства є об'єктом захисту?

- •Протокол записи[править]

- •1. Система захисту електронних банківських документів (далі - система захисту) забезпечує:

- •2. Система захисту:

4.1. Генерація ключів акредитованого центру

4.1.1. Генерація особистого ключа акредитованого центру повинна здійснюватись у спеціальному приміщенні за участю або під контролем не менше двох визначених осіб із обслуговуючого персоналу. Вимоги до спеціальних приміщень акредитованого центру наведені у додатку до цих Правил.

4.1.2. Генерація ключів акредитованого центру здійснюється за допомогою надійних засобів ЕЦП.

4.1.3. Всі події, пов'язані із генерацією, використанням та знищенням особистого ключа акредитованого центру, повинні протоколюватися.

4.2. Зберігання, резервування та відновлення ключа акредитованого центру

4.2.1. Особистий ключ акредитованого центру повинен розміщуватися:

-

на захищеному носії у складі програмно-апаратного або апаратного засобу криптографічного захисту інформації (далі - КЗІ), яким здійснювалася генерація ключів згідно з пунктом 4.1.2 цих Правил;

-

на незйомному носії (пристрої) зі складу програмно-технічного комплексу або зйомному носії (пристрої). Порядок зберігання та доступу до особистого ключа у такому випадку погоджується з Департаментом спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України.

4.2.2. У разі здійснення резервування особистого ключа акредитованого центру особистий ключ повинен бути перенесений на зовнішній носій (пристрій) у захищеному вигляді, що забезпечує його цілісність та конфіденційність.

4.2.3. Резервування, зберігання та відновлення особистого ключа повинно здійснюватися у спеціальному приміщенні. Резервування та відновлення здійснюється за участю або під контролем не менше двох визначених осіб із числа обслуговуючого персоналу.

4.2.4. Умови забезпечення захисту резервної копії особистого ключа акредитованого центру під час його зберігання повинні бути не нижче, ніж умови забезпечення захисту особистого ключа, що знаходиться у використанні.

4.2.5. У разі, якщо ключ зберігається у призначеному для цього програмно-апаратному або апаратному засобі КЗІ, технологія зберігання повинна забезпечити неможливість доступу до нього іззовні у відношенні до такого засобу.

4.3. Використання особистого ключа акредитованого центру

4.3.1. Особистий ключ акредитованого центру може використовуватися тільки для формування сертифікатів (накладання ЕЦП на сертифікат) та інформації про статус сертифіката.

4.3.2. Особистий ключ акредитованого центру може використовуватися тільки у засобах КЗІ, які повинні бути розташовані у спеціальному приміщенні.

4.4. Строк чинності особистого ключа акредитованого центру

4.4.1. Особистий ключ акредитованого центру може бути чинним не більше ніж п'ять років.

4.4.2. Після закінчення терміну дії особистого ключа акредитованого центру особистий ключ та всі його резервні копії знищуються способом, що не дозволяє їх відновлення.

4.5. Надання допомоги із генерації ключів підписувачам

4.5.1. У разі генерації ключів підписувачам акредитований центр повинен вжити заходи конфіденційності під час генерації.

4.5.2. У разі передачі акредитованим центром особистого ключа підписувачу через заявника повинна бути забезпечена конфіденційність та цілісність ключа.

4.5.3. Зберігання особистих ключів підписувачів та ознайомлення з ними в акредитованому центрі забороняються.

4.5.4. Генерація ключів акредитованим центром підписувачам повинна здійснюватися за допомогою надійних засобів ЕЦП.

3.Які методи обміну ключами підтримує протокол SSL?

Протокол SSL поддерживает следующие методы обмена ключами

-

RSA. Секретный ключ шифруется с помощью открытого ключа получателя. Для этого отправителю должен быть доступен сертификат этого открытого ключа.

-

Анонимный метод Диффи-Хеллмана. Используется базовый алгоритм Диффи-Хеллмана, но без аутентификации сторон. Такой режим уязвим для вторжений типа «человек в середине» (man-in-the-middle), что делает его непригодным для коммерческого использования.

-

Метод Диффи-Хеллмана с фиксированными параметрами. Используется базовый алгоритм Диффи-Хеллмана, при этом сертификат сервера содержит открытые параметры алгоритма. Клиент посылает свои открытые параметры будущего ключа либо в сертификате, если требуется аутентификация клиента, либо в сообщении обмена ключами.

-

Метод Диффи-Хеллмана с одноразовыми параметрами (Ephemeral Diffie-Hellman) самый безопасный из трех представленных модификаций метода Диффи-Хеллмана. Предполагает использование временных (одноразовых) секретных ключей. Стороны обмениваются открытыми параметрами базового алгоритма Диффи-Хеллмана, подписанными с помощью закрытых ключей (RSA или DSS) отправителя. Получатель для проверки подписи использует соответствующий сертифицированный открытый ключ.

-

Fortezza. Метод, используемый в одноименной схеме шифрования.

4.Які криптографічні алгоритми використовуються в протоколі SET?

5.Як здійснюється генерація та розподіл ключів ЕЦП в банку, який є учасником СЕП?

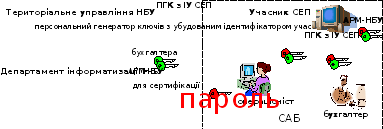

Для забезпечення захисту інформації від модифікації з одночасною суворою автентифікацією та безперервного захисту електронних банківських документів з часу їх формування система захисту СЕП уключає механізми формування (перевірки) ЕЦП на базі несиметричних алгоритмів RSA та ДСТУ 4145. Для забезпечення роботи алгоритму RSA учасник СЕП отримує від територіального управління персональний генератор ключів з убудованим ідентифікатором учасника СЕП. За допомогою цього генератора ключів учасник СЕП має змогу генерувати ключі для всіх робочих місць, де працюють з електронними банківськими документами. Кожен таємний ключ робочого місця обов'язково має бути захищений особистим паролем відповідальної особи, яка працює з цим ключем. Для забезпечення захисту ключової інформації (а саме відкритих ключів) від несанкціонованої модифікації відкриті ключі ЕЦП мають надсилатися до Департаменту інформатизації для сертифікації (крім відкритих ключів для робочих місць операціоністів, що використовуються лише в САБ).

Рис. 2. Генерація та розподіл ключів ЕЦП в банку

Генерація ключів для АКЗІ здійснюється на комп'ютері, де розміщується програмно-технічний комплекс АРМ-НБУ, за допомогою генератора, убудованого в АРМ-НБУ. Для забезпечення безперебійної роботи АРМ-НБУ з апаратурою захисту під час генерації ключа АКЗІ згенерований ключ повинен записуватися на дві смарт-картки (основну та резервну).

Екзаменаційний білет № 10

1.Зобразити та пояснити структуру типової електронної платіжної системи.

2.Наведіть основні вимоги до спеціальних приміщень акредитованого центру сертифікації ключів.

Вимоги цього додатка повинні бути враховані при проведенні робіт зі створення КСЗІ акредитованого центру.

2. Спеціальне приміщення призначено для розташування засобів та обладнання програмно-технічного комплексу (далі - технічні засоби), за допомогою яких здійснюється генерація особистих ключів акредитованого центру та використання особистого ключа акредитованого центру, а також іншої інформації, необхідність технічного захисту якої визначена у технічному завданні на створення КСЗІ акредитованого центру.

3. Шафи (сховища тощо), що призначені для зберігання технічних засобів та виготовлені в екранованому виконанні і відповідають вимогам цього додатка, дозволяється розміщувати не в спеціальних приміщеннях акредитованого центру із забезпеченням захисту від несанкціонованого доступу до них.

4. Технічний захист інформації, у тому числі захист від впливу зовнішніх електромагнітних полів, у спеціальному приміщенні здійснюється шляхом створення умов щодо забезпечення електромагнітного екранування технічних засобів та обладнання, а також шаф відповідно до таких варіантів:

-

суцільне екранування усієї внутрішньої поверхні спеціального приміщення;

-

розміщення технічних засобів та шаф в окремій екранованій кабіні (декількох кабінах);

-

розміщення у неекранованому спеціальному приміщенні лише екранованих шаф і технічних засобів в екранованому виконанні;

-

за погодженням з контролюючим органом розміщення в неекранованому спеціальному приміщенні технічних засобів та шаф за умови забезпечення захисту інформації від витоку каналами ПЕВМН, а також порушення її цілісності внаслідок деструктивного впливу зовнішніх електромагнітних полів.

5. Для спеціальних приміщень рекомендується обирати приміщення, що відокремлені від зовнішніх стін (зі сторони оточуючої міської забудови) коридорами тощо. Розміщення спеціального приміщення під (над) санітарно-технічними кімнатами та гаражами не рекомендується.