- •3. За наявності копії шифрованого архіву учасника сеп Національний банк розшифровує цей архів та з абсолютною достовірністю визначає:

- •4. Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами, якщо учасники сеп:

- •6. Національний банк надає учасникам сеп письмові відповіді щодо порушених питань.

- •3. Банк (філія) - учасник сеп не має права передавати засоби захисту інформації іншій установі.

- •4.1. Генерація ключів акредитованого центру

- •4.2. Зберігання, резервування та відновлення ключа акредитованого центру

- •4.3. Використання особистого ключа акредитованого центру

- •4.4. Строк чинності особистого ключа акредитованого центру

- •4.5. Надання допомоги із генерації ключів підписувачам

- •6. Вікна спеціального приміщення повинні бути:

- •6. Вікна спеціального приміщення повинні бути:

- •1. Система захисту електронних банківських документів (далі - система захисту) забезпечує:

- •2. Система захисту:

- •4.1. Генерація ключів акредитованого центру

- •4.2. Зберігання, резервування та відновлення ключа акредитованого центру

- •4.3. Використання особистого ключа акредитованого центру

- •4.4. Строк чинності особистого ключа акредитованого центру

- •4.5. Надання допомоги із генерації ключів підписувачам

- •Глава 6. Відновлення функціонування арм-нбу

- •Глава 6. Відновлення функціонування арм-нбу

- •2) Заходів охорони приміщень, технічного обладнання відповідної платіжної системи та персоналу суб'єкта переказу;

- •3. За наявності копії шифрованого архіву учасника сеп Національний банк розшифровує цей архів та з абсолютною достовірністю визначає:

- •4. Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами, якщо учасники сеп:

- •6. Національний банк надає учасникам сеп письмові відповіді щодо порушених питань.

- •3. Банк (філія) - учасник сеп не має права передавати засоби захисту інформації іншій установі.

- •Яка інформація відповідно до законодавства є об'єктом захисту?

- •Протокол записи[править]

- •1. Система захисту електронних банківських документів (далі - система захисту) забезпечує:

- •2. Система захисту:

-

Яка інформація відповідно до законодавства є об'єктом захисту?

-

Закон України "Про інформацію"

Який орган визначає політику захисту інформації в банківській системі України?

-

Закон України "Про Національний банк України"

Яка інформація в банківській системі складає державну таємницю?

-

Наказ Служби безпеки України від 12 серпня 2005 року № 440. "Про затвердження Зводу відомостей, що становлять державну таємницю".

Яка інформація відноситься до банківської таємниці і яка передбачена юридична відповідальність за порушення банківської таємниці?

-

Закон України "Про банки і банківську діяльність".

-

Цивільний кодекс України.

-

Кодекс України про адміністративні правопорушення.

-

Кримінальний кодекс України.

Як законодавчо визначено поняття електронних документів, і як передбачено їх обіг в інформаційно-телекомунікаційних системах?

-

Закон України "Про електронні документи та електронний документообіг".

-

Постанова КМ України від 26 травня 2004 р. № 680. "Про затвердження Порядку засвідчення наявності електронного документа (електронних даних) на певний момент часу".

Який правовий статус електронного цифрового підпису і відносини, що виникають при його використанні?

-

Закон України "Про електронний цифровий підпис".

-

Постанова КМ України від 13 липня 2004 р.№ 903. "Про затвердження Порядку акредитації центру сертифікації ключів".

-

Наказ Департаменту спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України 13.01.2005 № 3 про введення в дію нормативного документу "Про затвердження Правил посиленої сертифікації".

Як законодавством визначені правила захисту інформації в інформаційно-телекомунікаційних системах?

-

Закон України "Про захист інформації в інформаційно-телекомунікаційних системах".

Які законодавчі вимоги захисту інформації для платіжних систем і переказу коштів в банківській системі?

-

Закон України "Про платіжні системи та переказ коштів в Україні".

-

Постанова Правління Національного банку України від 16 серпня 2006 року № 320. "Про затвердження Інструкції про міжбанківський переказ коштів в Україні в національній валюті".

-

Постанова Правління Національного банку України від 10 грудня 2004 року № 620. "Про затвердження Правил Національної системи масових електронних платежів".

-

Лист Національного банку України від 19.06.2006 р. № 25-312/1359-6378. "Щодо безпеки ринку платіжних карток в Україні".

Які вимоги Національного банку України щодо правил організації захисту електронних банківських документів?

-

№ 112 від 2 квітня 2007 року. Про затвердження Правил організації захисту електронних банківських документів з використанням засобів захисту інформації Національного банку України;

-

№ 243 від 4 липня 2007 року. Про затвердження Правил з технічного захисту інформації для приміщень банків, у яких обробляються електронні банківські документи.

Які вимоги Національного банку України щодо захисту банківської таємниці?

-

Постанова Правління Національного банку України № 267 від 14 липня 2006 року. "Про затвердження Правил зберігання, захисту, використання та розкриття банківської таємниці".

Чи потрібно ліцензування діяльності у сфері криптографічного захисту інформації в банківській системі України?

-

Інформаційний лист Національного банку України від 31.05.2005 р. № 24-112/876.

3.Як забезпечується конфіденційність повідомлень в SSL протоколі?

Конфиденциальность сообщения обеспечивается симметричными алгоритмами шифрования с размером ключа от 40 до 128 бит. Обе стороны применяют один и тот же алгоритм и разделяемый между собой секретный ключ; такой ключ называется client write key на стороне клиента и server write key на стороне сервера. Используемые алгоритмы: DES (Data Encryption Standard), тройной DES (Triple DES), DES40 (DES с ключом длиной 40 бит), RC2, RC4 с ключом 128 бит (RC4-128) или 40 бит (RC4-40) для экспорта из США, IDEA (International Data Encryption Standard) и SKIPJACK Fortezza.

Алгоритмы DES40 и RC4-40 намеренно ослаблены путем ограничения длины ключей 40 битами для соответствия ограничениям, наложенным правительством США на экспортируемое криптографическое ПО в соответствии с ITAR (International Traffic in Arms Regulation - положения Госдепартамента США по контролю за экспортом товаров и технологий, связанных с обороной и безопасностью). Также отметим, что в соответствии с этими правилами длина ключа алгоритма RSA ограничена 512 битами.

4.Які типи відкритих ключів можуть бути в трансакції протоколу SET?

В середовищі SET інфраструктура відкритих ключів є фундаментом, на якій основана вся система автентифікації учасників розрахунків. Цифрові сертифікати, які тут також називають електронними мандатами або цифровими посвідченнями особи, використовують для зв'язування відкритих ключів та суб'єктів. Їх випускає довірена третя сторона або компанія — завірчий центр[3].

Конфіденційність та цілісність повідомлень, якими обмінюються учасники захищених електронних транзакцій, забпезпечена механізмом подвійних підписів. Вміст кожного повідомлення шифрується із допомогою випадково згенерованого симетричного ключа шифрування. Цей ключ, в свою чергу, шифрується із використанням відкритого ключа отримувача повідомлення. Отриманий в результаті останньої операції так званий цифровий конверт відправляється отримувачу разом із зашифрованим повідомленням. Після отримання цифрового конверту, отримувач розшифровує його своїм особистим ключем, аби отримати випадково згенерований симетричний ключ для розшифровування вмісту повідомлення відправника[3].

Протокол SET надає послугу автентифікації для учасників завдяки використанню сертифікатів формату X.509 та має засоби анулювання, реалізовані у вигляді списку анульованих сертифікатів. В SET визначені власні специфічні доповнення сертифікатів, які мають підтримку лише в SET-сумісних системах[3].

5.Як здійснюється генерація та розподіл ключів ЕЦП в банку, який є учасником СЕП?

Для забезпечення захисту інформації від модифікації з одночасною суворою автентифікацією та безперервного захисту електронних банківських документів з часу їх формування система захисту СЕП уключає механізми формування (перевірки) ЕЦП на базі несиметричних алгоритмів RSA та ДСТУ 4145. Для забезпечення роботи алгоритму RSA учасник СЕП отримує від територіального управління персональний генератор ключів з убудованим ідентифікатором учасника СЕП. За допомогою цього генератора ключів учасник СЕП має змогу генерувати ключі для всіх робочих місць, де працюють з електронними банківськими документами. Кожен таємний ключ робочого місця обов'язково має бути захищений особистим паролем відповідальної особи, яка працює з цим ключем. Для забезпечення захисту ключової інформації (а саме відкритих ключів) від несанкціонованої модифікації відкриті ключі ЕЦП мають надсилатися до Департаменту інформатизації для сертифікації (крім відкритих ключів для робочих місць операціоністів, що використовуються лише в САБ).

Рис. 2. Генерація та розподіл ключів ЕЦП в банку

Генерація ключів для АКЗІ здійснюється на комп'ютері, де розміщується програмно-технічний комплекс АРМ-НБУ, за допомогою генератора, убудованого в АРМ-НБУ. Для забезпечення безперебійної роботи АРМ-НБУ з апаратурою захисту під час генерації ключа АКЗІ згенерований ключ повинен записуватися на дві смарт-картки (основну та резервну).

Екзаменаційний білет № 27

1.Розкрийте суть віртуальних гаманців і гаманців віртуальних жетонів.

Виртуальный кошелек представляет собой счет, на который предначислены единицы официальных денег, учитываемых не-банком (например, виртуальным магазином). Микроплатежи осуществляются при онлайн-доступе к такому виртуальному кошельку при помощи ПО, установленного на персональный компьютер клиента.

Платежная система функционирует следующим образом. Оператор открывает в своем банке несколько субсчетов к своему основному счету. Субсчета затем привязываются к абонентам системы - покупателям или продавцам. Субсчета клиентовпокупателей называют виртуальными кошельками, субсчета продавцов - виртуальными кассовыми аппаратами. Кошелек называется «виртуальным», потому что хранимая в нем сумма физически не ощутима, до нее нельзя дотронуться; тем не менее, хранимая сумма относится к официальному средству платежа.

Покупательная способность клиента отражается в виртуальном кошельке - субсчете к основному счету оператора; на жестком диске своего компьютера клиенты имеют копию баланса субсчета. Там же содержатся файлы, необходимые для криптографических операций. Такая организация хранения информации выигрышна с той точки зрения, что информация не теряется при сбое в компьютере клиента.

При каждом заказе дебетуется виртуальный кошелек покупателя и кредитуется виртуальный кошелек продавца на сумму транзакции за вычетом комиссии оператора. Через некоторые установленные интервалы времени оператор совершает платеж в пользу каждого продавца на общую сумму, аккумулированную в виртуальном кассовом аппарате. Группировка сумм до совершения такого компенсационного платежа позволяет системе быть экономически обоснованной для проведения микроплатежей.

В принципе кошельки виртуальных жетонов могут использоваться для микроплатежей через Интернет - при покупке/продаже информации или других виртуальных продуктов. Покупательная способность будет выражаться в единицах «обещаний» предоставления или потребления услуги определенного поставщика. Это значение, выраженное в жетонах, хранится в памяти и может использоваться ограниченным количеством приложений — только в транзакциях, где поставщики зарегистрированы оператором платежной системы. Однако у оператора может возникнуть проблема с кредитной организацией. Дело в том, что оператор стремится привлечь как можно большее число клиентов своей системы, в то время как кредитная организация может работать только в сфере легальных денежных отношений. Примером таких систем являются Millicent и Payword.

2.Яким чином здійснюються електронні міжбанківські розрахунки?

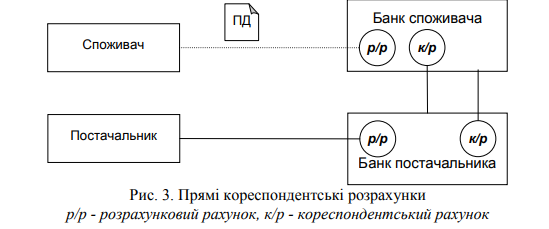

При будь-якій формі безготівкових розрахунків використовується банківська система і, як правило, міжбанківські розрахунки, які в більшості випадків здійснюються в електронному вигляді. На рис. 3 показана схема розрахунків без посередників з використанням прямих кореспондентських відносин між банком споживача і банком постачальника з відкриттям кореспондентських рахунків (КР).

На рис. 4 показана схема розрахунків з використанням платіжного посередника, яким виступає кліринговий (розрахунковій) центр або банк-кореспондент. При цьому банки споживача і постачальника повинні встановити кореспондентські відносини з платіжним посередником і відкрити відповідні кореспондентські рахунки на його балансі.

Клієнт має право доступу до інформації щодо діяльності банку. Банки зобов'язані на вимогу клієнта надати таку інформацію: 1) відомості, які підлягають обов'язковій публікації, про фінансові показники діяльності банку та його економічний стан; 2) перелік керівників банку та його відокремлених підрозділів, а також фізичних та юридичних осіб, які мають істотну участь у банку; 3) перелік послуг, що надаються банком; 4) ціну банківських послуг; 5) іншу інформацію та консультації з питань надання банківських послуг.

3.Які завдання дозволяє вирішувати SSL протокол?

SSL позволяет решать задачи обеспечения конфиденциальности и аутентичности информации, при этом используются как симметричные, так и асимметричные криптоалгоритмы. Так, например, в качестве алгоритмов симметричного шифрования могут использоваться RC4, DES, Triple DES и др.; в качестве алгоритмов хеширования ‑ MD5 и SHA; в качестве асимметричных алгоритмов ‑ RSA, а также алгоритм Диффи-Хеллмана. При этом следует отметить, что структура SSL открыта для интеграции в нее новых алгоритмов по мере их появления

4.Як здійснюється реєстрація власника карти в протоколі SET?

Регистрация начинается, когда ПО владельца карты отправляет сообщение CardCInitReq ЦС для начала процедуры сертификации. ЦС отвечает сообщением CardCInitRes, содержащим сигнатуру и сертификат центра для обмена ключей. На рис. 7 представлен состав сообщения CardCInitRes.

Рис. 7. Формат сообщения CardClnitRes

После получения этого сообщения ПО владельца карты проверяет подпись ЦС, используя полученный из надежного источника открытый ключ ЦС или путем передачи подписи вышестоящему центру для проверки. После проверки сертификата владелец может обеспечить конфиденциальность всех передаваемых впоследствии сообщений. Каждое сообщение шифруется секретным ключом по алгоритму DES. Сам секретный ключ зашифрован открытым ключом ЦС, следовательно, только он может расшифровать его.

5.Що входить до технологічних засобів безпеки СЕП?

2. Технологічні засоби контролю включають:

механізм обміну квитанціями, який дає змогу однозначно ідентифікувати отримання адресатом будь-якого файла або пакета електронних банківських документів у СЕП і забезпечує можливість контролю отриманої в ньому інформації;

механізм інформування банку - учасника СЕП щодо поточного стану його кореспондентського рахунку за підсумками циклів оброблення платежів у ЦОСЕП;

механізм надання банку - учаснику СЕП інформації щодо поточного стану його технічного рахунку;

взаємообмін між банком і ЦОСЕП технологічною інформацією за підсумками банківського дня з переліком відображених за технічним рахунком міжбанківських електронних розрахункових документів, які оброблені засобами СЕП у файловому режимі та режимі реального часу, що дає змогу здійснювати їх програмне звіряння як у ЦОСЕП, так і в банку;

програмний комплекс самодіагностики, який дає змогу виявляти порушення цілісності баз даних програмного забезпечення ЦОСЕП, псування яких може виникнути внаслідок порушень функціонування системи, спроб несанкціонованого доступу або фізичного псування баз даних;

автоматичний механізм контролю за несанкціонованим модифікуванням робочих модулів;

механізм резервування для забезпечення швидкого відновлення роботи ЦОСЕП з мінімальними втратами інформації.

Технологічні засоби контролю, убудовані в програмне забезпечення, не можуть бути відключені. У разі виникнення нестандартної ситуації або підозри щодо несанкціонованого доступу ЦОСЕП автоматично формує повідомлення для оперативного реагування ЦРП.

До засобів контролю включають також:

технологічну інформацію ЦОСЕП про стан технічних рахунків і стан функціонування СЕП за підсумками банківського дня;

засоби аналізу причин невідповідності балансу.

Екзаменаційний білет № 28

1.Перелічити та коротко пояснити трансакційні властивості дематеріалізованних валют.

С точки зрения информационных технологий денежная транзакция, проведенная с использованием компьютера, должна удовлетворять некоторым условиям, которые могут быть выражены в следующих терминах.

Атомность. Транзакция должна быть завершена полностью или не быть совершена вообще. Если часть транзакции невозможно совершить, должно быть восстановлено предшествующее транзакции состояние.

Согласованность. Все участники транзакции должны быть согласны с фактом ее проведения.

Изолированность. Отсутствие связи между транзакциями; конечный результат серии транзакций, выполнение некоторых из которых может полностью или частично совпадать по времени, не должен отличаться от результата транзакций, выполняемых последовательно.

Устойчивость к сбоям и отказам. При сбое во время операции система должна вернуться к состоянию, предшествующему операции.

С точки зрения конечного пользователя надежность системы в целом зависит от атомности транзакций, т. e. транзакция должна быть или совершена полностью, или не совершена вовсе. Покупатель не должен платить за незавершенную транзакцию. Атомностью обладают платежи с использованием наличных, чеков, переводов или дебетовых карт. Транзакции по кредитным картам или транзакции при использовании отложенного кредита не обладают атомностью, так как клиент может прервать транзакцию с момента ее непосредственного совершения до момента списания денег со счета клиента. Несмотря на изолированность наличных платежей, чековые транзакции не обладают этой характеристикой, так как возможен овердрафт в зависимости от последовательности операций депозита и списания со счета.

2.Які платіжні засоби використовуються в банківській системі України?

Платежные средства способствуют обмену товаров и услуг и отвечают специфическим требованиям. Каждое средство имеет свою социальную и технологическую историю, определяющую их использование в специфических областях. На сегодняшний день банки предлагают большое количество платежных средств, связанных с автоматической обработкой транзакций и постепенной дематериализацией денег, отличающихся по способу применения в разных странах.

Можно выделить следующие виды платежных средств:

наличные (cash) (в форме металлических монет или бумажных банкнот);

чеки (checks);

кредитные переводы (credit transfers);

прямое дебетование (direct debits);

межбанковские переводы (interbank transfers);

векселя (bills of exchange или negotiable instruments);

пластиковые карты (payment cards) (кредитные или дебетовые).

Наличные (cash). В любой стране наличность представляет собой фидуциарные деньги, которые выпускаются центральным банком и государственным казначейством в форме банкнот и монет. Это платежное средство бесплатно для населения. Банки покрывают свои затраты на обслуживание платежей, выдачу наличности в пунктах выдачи наличности или снятие денег с банкоматов путем начисления комиссии за свои услуги, если им приходится обрабатывать большие объемы банкнот или монет и производить соответствующие расчеты и сортировку.

Чеки (checks). Чек - денежный документ установленной формы, содержащий безусловное распоряжение чекодателя кредитному учреждению о выдаче держателю чека указанной в нем суммы. Общая стоимость обработки одного чека колеблется между $0.2 и $1 США. Эта сумма включает в себя стоимость полного комплекса мер по выпуску и обслуживанию чека; печать, защита, распространение, процедуры, выполняемые при возврате (сортировка, сверка подписи, сбор вписанных данных, отбраковка и т. д.), архивация, а также стоимость украденных и испорченных чеков, что составляет порядка 1% общего их количества. Чек - наиболее дорогое средство платежа, и не только для банков, но и для крупных потребителей.

Денежные переводы (credit transferts). Денежный перевод - это движение средств по счетам по инициативе плательщика. Это платежное средство требует знания плательщиком реквизитов получателя платежа - банка бенефициара (beneficiary's bank) и номера счета. Денежные переводы используются при массовых платежах (например, для выплаты заработной платы или пенсий).

Прямое дебетование (direct debit). Прямое дебетование используется для периодических платежей (например, оплата счетов за электроэнергию). Для инициализации прямого дебетования плательщик оформляет длительное поручение на оплату будущих счетов. Поручение может быть оформлено в электронном виде. Источники больших счетов, такие, как телекоммуникационные компании, находят эти инструменты очень удобными, но их развитие затруднено общественным недоверием к подобным системам.

Межбанковские переводы (interbank transfers). Система межбанковских переводов Tip впервые была представлена во Франции в 1988 г. Система отличается от обычных переводов тем, что для каждого платежа требуется подпись на специальной форме, поставляемой кредитором. Она легко интегрируется в различные системы удаленных платежей, использующих компьютеры или телефоны. В случае, если кредитор все еще пользуется почтовой системой доставки счетов, с помощью компьютера или телефона клиент может оплатить и подписать счет. Существует две версии системы:

tele-Tip, где подпись передается по каналам Minitel;

audio-Tip, где пользователь аутентифицируется после ввода специального кода по телефону.

Векселя (bills of exchange). Вексель - это платежное средство, предназначенное для профессиональных торговых отношений, предоставляющее должнику (дебитору) или кредитору инициативу платежа. Если дебитор является инициатором платежа, то инструмент называется простым векселем или долговым обязательством, если платеж инициирует кредитор, то это тратта. В любом случае кредитор передает документы в банк, который затем пересылает вексель в банк дебитора. Тратта похожа на чек с гарантией платежа и возможностью получения скидки (дисконта) для бенефициара.

Пластиковые карты (payment cards). В зависимости от предлагаемых услуг существует несколько видов пластиковых карт:

карты гарантии чека (check guarantee cards);

карты для выдачи наличности (card withdrawal cards);

банковские платежные карты (bank payment cards);

дебетовые карты, снятие денег со счета происходит в момент совершения транзакции;

карты отложенных платежей, платеж происходит в указанную дату, например в конце месяца;

кредитные карты;

карты ограниченного использования (restricted usage cards);

кредитные карты, такие, как American Express или Diner's Card, которые позиционируются как «международные карты отложенных платежей» и отличаются от банковских карт тем, что выпускаются кредитными организациями, имеющими широкую международную сеть филиалов;

частные карты (private fidelity cards), выпускаемые торговцами для удержания клиентов и предлагающие набор кредитных услуг (с помощью кредитных организаций); одно из применений таких карт - сбор информации о потребителе для проведения маркетинговых кампаний;

карты для различных потребностей бизнеса:

корпоративные карты, позволяющие компании оптимизировать представительские траты сотрудников;

закупочные карты, представляющие собой дебетовые карты, используемые для разовых платежей на небольшие суммы; если держатель карты представляет предприятие при закупке товаров, то при расчетах используется счет этого предприятия; при обработке транзакций по таким картам создается весь необходимый набор финансовой отчетности.

Правила проведения операций с банковскими картами предполагают присутствие дополнительных участников при проведении сделки между покупателем и продавцом, а именно банков каждой из сторон и системы банковских карт, например Visa или MasterCard.

3.Які протоколи може захищати SSL протокол?

Протокол SSL размещается между двумя протоколами: протоколом, который использует программа-клиент (HTTP, FTP, LDAP, TELNET и т.д.) и транспортным протоколом TCP/IP. SSL защищает данные, выступая в роли фильтра для обеих сторон и передает их далее на транспортный уровень.

Работу протокола можно разделить на два уровня:

-

Слой протокола подтверждения подключения (Handshake Protocol Layer)

-

Слой протокола записи

Первый слой, в свою очередь, состоит из трех подпротоколов:

-

Протокол подтверждения подключения (Handshake Protocol)

-

Протокол изменения параметров шифра (Cipher Spec Protocol)

-

Предупредительный протокол (Alert Protocol)

Протокол подтверждения подключения производит цепочку обмена данными, что в свою очередь начинает аутентификацию сторон и согласовывает шифрование, хэширование и сжатие. Следующий этап — аутентификация участников, которая осуществляется также протоколом подтверждения подключения.

Протокол изменения параметров шифра используется для изменения данных ключа (keying material) — информации, которая используется для создания ключей шифрования. Протокол состоит всего из одного сообщения, в котором сервер говорит, что отправитель хочет изменить набор ключей.

Предупредительный протокол содержит сообщение, которое показывает сторонам изменение статуса или сообщает о возможной ошибке. Обычно предупреждение отсылается тогда, когда подключение закрыто и получено неправильное сообщение, сообщение невозможно расшифровать или пользователь отменяет операцию.