- •3. За наявності копії шифрованого архіву учасника сеп Національний банк розшифровує цей архів та з абсолютною достовірністю визначає:

- •4. Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами, якщо учасники сеп:

- •6. Національний банк надає учасникам сеп письмові відповіді щодо порушених питань.

- •3. Банк (філія) - учасник сеп не має права передавати засоби захисту інформації іншій установі.

- •4.1. Генерація ключів акредитованого центру

- •4.2. Зберігання, резервування та відновлення ключа акредитованого центру

- •4.3. Використання особистого ключа акредитованого центру

- •4.4. Строк чинності особистого ключа акредитованого центру

- •4.5. Надання допомоги із генерації ключів підписувачам

- •6. Вікна спеціального приміщення повинні бути:

- •6. Вікна спеціального приміщення повинні бути:

- •1. Система захисту електронних банківських документів (далі - система захисту) забезпечує:

- •2. Система захисту:

- •4.1. Генерація ключів акредитованого центру

- •4.2. Зберігання, резервування та відновлення ключа акредитованого центру

- •4.3. Використання особистого ключа акредитованого центру

- •4.4. Строк чинності особистого ключа акредитованого центру

- •4.5. Надання допомоги із генерації ключів підписувачам

- •Глава 6. Відновлення функціонування арм-нбу

- •Глава 6. Відновлення функціонування арм-нбу

- •2) Заходів охорони приміщень, технічного обладнання відповідної платіжної системи та персоналу суб'єкта переказу;

- •3. За наявності копії шифрованого архіву учасника сеп Національний банк розшифровує цей архів та з абсолютною достовірністю визначає:

- •4. Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами, якщо учасники сеп:

- •6. Національний банк надає учасникам сеп письмові відповіді щодо порушених питань.

- •3. Банк (філія) - учасник сеп не має права передавати засоби захисту інформації іншій установі.

- •Яка інформація відповідно до законодавства є об'єктом захисту?

- •Протокол записи[править]

- •1. Система захисту електронних банківських документів (далі - система захисту) забезпечує:

- •2. Система захисту:

Екзаменаційний білет № 1

1.Що розуміється під терміном "інформація", і які її властивості, істотні з погляду захисту?

информация - это зафиксированное на носителе представление о предметах, процессах, событиях, природных явлениях и прочее.

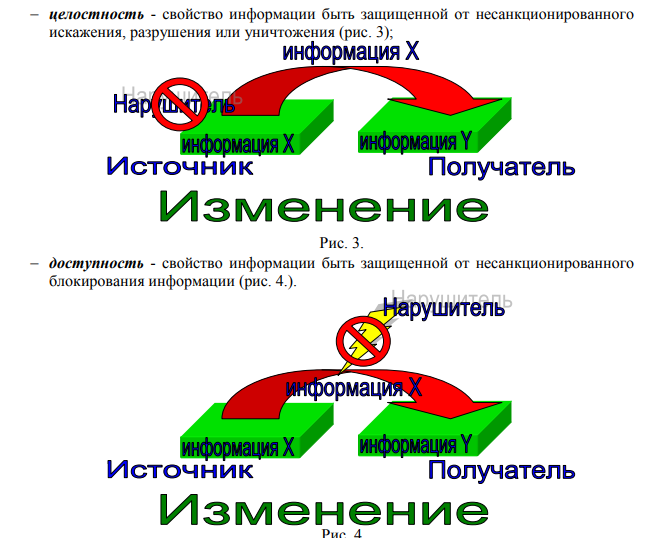

Информация может обладать некоторыми существенными с точки зрения её защиты свойствами. Эти свойства для пользователя или владельца информации можно рассматривать как некоторые желательные состояния информации (носителей информации), т.е. собственник информации сам создает (приписывает) эти свойства информации. Такими свойствами являются:

конфиденциальность – свойство информации быть защищенной от несанкционированного ознакомления (рис. 2);

2.Наведіть основні вимоги до спеціальних приміщень акредитованого центру сертифікації ключів.

Вимоги цього додатка повинні бути враховані при проведенні робіт зі створення КСЗІ акредитованого центру.

2. Спеціальне приміщення призначено для розташування засобів та обладнання програмно-технічного комплексу (далі - технічні засоби), за допомогою яких здійснюється генерація особистих ключів акредитованого центру та використання особистого ключа акредитованого центру, а також іншої інформації, необхідність технічного захисту якої визначена у технічному завданні на створення КСЗІ акредитованого центру.

3. Шафи (сховища тощо), що призначені для зберігання технічних засобів та виготовлені в екранованому виконанні і відповідають вимогам цього додатка, дозволяється розміщувати не в спеціальних приміщеннях акредитованого центру із забезпеченням захисту від несанкціонованого доступу до них.

4. Технічний захист інформації, у тому числі захист від впливу зовнішніх електромагнітних полів, у спеціальному приміщенні здійснюється шляхом створення умов щодо забезпечення електромагнітного екранування технічних засобів та обладнання, а також шаф відповідно до таких варіантів:

-

суцільне екранування усієї внутрішньої поверхні спеціального приміщення;

-

розміщення технічних засобів та шаф в окремій екранованій кабіні (декількох кабінах);

-

розміщення у неекранованому спеціальному приміщенні лише екранованих шаф і технічних засобів в екранованому виконанні;

-

за погодженням з контролюючим органом розміщення в неекранованому спеціальному приміщенні технічних засобів та шаф за умови забезпечення захисту інформації від витоку каналами ПЕВМН, а також порушення її цілісності внаслідок деструктивного впливу зовнішніх електромагнітних полів.

5. Для спеціальних приміщень рекомендується обирати приміщення, що відокремлені від зовнішніх стін (зі сторони оточуючої міської забудови) коридорами тощо. Розміщення спеціального приміщення під (над) санітарно-технічними кімнатами та гаражами не рекомендується.

6. Вікна спеціального приміщення повинні бути:

-

обладнані надійними металевими ґратами, якщо вони зовнішні та розташовані на першому чи останньому поверсі будівлі, або до яких можливе проникнення сторонніх осіб з дахів сусідніх будівель, із розташованих поруч пожежних сходів (труб водостоків тощо), а також якщо вони є внутрішніми і мають вихід до інших приміщень акредитованого центру;

-

захищені від зовнішнього спостереження за допомогою скла з матовою чи рельєфною поверхнею нерівностями назовні, непрозорих штор тощо.

У разі суцільного екранування внутрішньої поверхні спеціального приміщення вікна та інші архітектурні отвори будівлі повинні бути відсутні або не повинні порушувати суцільність екрануючого покриття.

7. Спеціальне приміщення повинно бути обладнано системою контролю доступу та пожежною сигналізацією. Двері спеціального приміщення мають бути обладнані кодовим замком або системою доступу.

8. Величина ефективності екранування спеціального приміщення (або залежно від іншого варіанта пасивного захисту) та екранованих шаф для зберігання повинна складати не менше 20 дБ у діапазоні частот 0,15 - 1000 МГц щодо захисту від впливів зовнішніх електромагнітних полів.

9. Необхідна величина ефективності екранування та діапазон частот, у тому числі щодо рівня захищеності від витоку інформації каналами ПЕМВН, повинні визначатися на етапі проектування та облаштування спеціального приміщення залежно від достатності рівня захищеності технічних засобів від витоку інформації каналами ПЕМВН.

10. Розроблення, виготовлення, монтаж і визначення ефективності екранування спеціального приміщення повинні проводитися відповідно до вимог нормативних документів з питань технічного захисту інформації, що стосуються екранованих приміщень.

11. Спеціальне екрановане приміщення (окрема екранована кабіна (шафа), технічні засоби в екранованому виконанні) повинно оснащуватися:

-

протизавадними фільтрами для захисту вводів мереж електроживлення;

-

протизавадними фільтрами конструкції типу "позамежний хвильовід" для захисту місць вводу систем опалення, вентиляції і кондиціонування повітря;

-

іншими відповідними протизавадними фільтрами у разі необхідності вводів оптоволоконних мереж, сигнальних тощо.

Протизавадні фільтри за своїми характеристиками повинні забезпечувати ефективність екранування у всьому діапазоні частот екранування не нижче величин, визначених у пунктах 8 та 9 цього додатка.

12. Екрануючі поверхні спеціального приміщення (або залежно від іншого варіанта пасивного захисту) та екранованих шаф не повинні мати гальванічного зв'язку з металоконструкціями будівлі (коробами, екрануючими та захисними оболонками кабелів тощо), що мають вихід за межі контрольованої зони акредитованого центру.

13. Для електроживлення технічних засобів, що розміщуються у спеціальному приміщенні, спільно з протизавадними фільтрами захисту кіл електроживлення повинні бути встановленні пристрої безперервного електроживлення.

14. Система заземлення спеціального приміщення та її складові елементи не повинні утворювати замкнутих контурів, розміщуватися в межах контрольованої зони акредитованого центру чи у місцях із максимально ускладненим доступом до них сторонніх осіб, а також не повинні мати гальванічного зв'язку з металоконструкціями будівлі, іншими системами заземлення, екрануючими та захисними оболонками кабелів і з'єднувальних ліній, що мають вихід за межі контрольованої зони.

15. У разі необхідності об'єднання окремих технічних засобів, що розміщені у спеціальному приміщенні, у локальну обчислювальну мережу, а також введення до спеціального приміщення кабелів та ліній зв'язку, необхідно здійснювати з використанням технологій волоконно-оптичних ліній зв'язку та дотриманням вимог пункту 11 цього додатка.

16. У разі, якщо за результатами спеціальних досліджень (атестації тощо) технічних засобів, розміщених у спеціальному приміщенні, виявилось недостатнім впровадження визначених у цьому додатку заходів для забезпечення захищеності інформації від витоку інформації за рахунок ПЕМВН, повинні бути впроваджені додаткові заходи з пасивного або активного захисту інформації.

3.З яких етапів у версії 3 протоколу SSL складається обмін даними при встановленні нового сеансу?

4.Що підписується подвійним підписом в SET?

Эта процедура позволяет связывать элементы двух сообщений, каждое из которых отсылается своему адресату с одной сигнатурой во избежание лишнего обмена данными. При помощи такой процедуры каждый получатель может прочитать сообщение, адресованное лично ему и проверить целостность остальных сообщений, не читая их. Например: предположим, что покупатель одновременно посылает (через платежный шлюз) продавцу ордер заказа, a банку ‑ платежную инструкцию. Конечно, покупатель предпочтет, чтобы его платежи инструкции выполнились только после того, как продавец примет ордер заказа.

Пусть m1 - сообщение, адресованное продавцу, a m2 - сообщение для платежного шлюза. Покупатель объединяет дайджесты сообщений для создания нового сообщения m3.

m3 = H(m1)||H(m2).

Затем покупатель применяет хеш-функцию H() к новому сообщению m3. Соответственно сообщение, отправляемое продавцу, состоит из следующих элементов:

m1, H(m2), {m2, H(m2)}PKG, {H(m3)}SKC,

где PKG ‑ открытый ключ платежного шлюза,

SKC ‑ закрытый ключ покупателя.

5.При яких спірних обставинах між учасниками СЕП НБУ надає послуги щодо розшифрування інформації за електронними банківськими документами?

1. У разі виникнення спорів Національний банк надає банкам (філіям) інформаційні послуги щодо достовірності інформації за електронними банківськими документами.

2. Комплексом апаратно-програмних засобів криптографічного захисту СЕП передбачено формування в учасника СЕП шифрованого архіву, у якому зберігаються всі зашифровані та надіслані, а також одержані та розшифровані електронні банківські документи. Розшифрування інформації, що зберігається в архіві, здійснюється лише шляхом застосування ключа, який зберігається в Національному банку.

3. За наявності копії шифрованого архіву учасника сеп Національний банк розшифровує цей архів та з абсолютною достовірністю визначає:

ідентифікатор банку - учасника СЕП, який надіслав (зашифрував) електронний банківський документ;

ідентифікатор банку - учасника СЕП, якому адресовано електронний банківський документ;

дату, годину та хвилину виконання шифрування електронного банківського документа;

дату, годину та хвилину розшифрування електронного банківського документа;

відповідність усіх електронних цифрових підписів, якими був захищений від модифікації електронний банківський документ.

Під час використання АКЗІ додатково визначаються:

номер апаратури захисту, на якій виконувалося шифрування або розшифрування електронного банківського документа;

номер смарт-картки, якою користувалися під час шифрування або розшифрування електронного банківського документа.

4. Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами, якщо учасники сеп:

кожного робочого дня формують і надійно зберігають архіви роботи АРМ-НБУ, до яких мають входити журнали програмного та апаратного шифрування та захищені від модифікації протоколи роботи АРМ-НБУ;

подають копії архівів АРМ-НБУ за відповідний банківський день.

5. Якщо між учасниками СЕП виникли спори з питань, пов'язаних з електронними банківськими документами, то Національний банк надає послуги щодо розшифрування інформації за електронними банківськими документами в разі:

невиконання автентифікації або розшифрування електронного банківського документа;

відмови від факту одержання електронного банківського документа;

відмови від факту формування та надсилання електронного банківського документа;

ствердження, що одержувачу надійшов електронний банківський документ, а насправді він не надсилався;

ствердження, що електронний банківський документ був сформований та надісланий, а він не формувався або було надіслане інше повідомлення;

виникнення спору щодо змісту одного й того самого електронного банківського документа, сформованого та надісланого відправником і одержаного та правильно автентифікованого одержувачем;

роботи з архівом учасника СЕП під час проведення ревізій тощо.

6. Національний банк надає учасникам сеп письмові відповіді щодо порушених питань.

Екзаменаційний білет № 2

1.Яка суть так званої парадигми захисту інформації?

Опираясь на выше приведенное определение информации и сущность обеспечения информационной безопасности, можно сформулировать парадигму1 защиты информации - ИНФОРМАЦИЯ СЧИТАЕТСЯ ЗАЩИЩЕННОЙ, ЕСЛИ ПРИ ПЕРЕМЕЩЕНИИ ИНФОРМАЦИИ СОБЛЮДАЕТСЯ РЕЖИМНАЯ АДЕКВАТНОСТЬ КОММУНИКАБЕЛЬНЫХ НОСИТЕЛЕЙ ИНФОРМАЦИИ.

2.Які вимоги висуваються до обслуговуючого персоналу акредитованого центру сертифікації ключів?

3.1. Акредитований центр повинен мати Регламент роботи, що визначає порядок та процедури обслуговування сертифікатів підписувачів відповідно до вимог, визначених у цих Правилах.

3.2. У Регламенті роботи повинно бути визначено:

а) загальні положення (ідентифікаційні дані акредитованого центру - повне найменування, код за ЄДРПОУ, місцезнаходження, номери телефонів, електронна адреса електронного інформаційного ресурсу);

б) перелік суб'єктів, задіяних в обслуговуванні і використанні сертифікатів та їх функції;

в) сфера використання сертифіката:

-

перелік сфер, у яких дозволяється використання сертифікатів, сформованих акредитованим центром;

-

обмеження щодо використання сертифікатів, сформованих акредитованим центром;

г) порядок розповсюдження (публікації) інформації акредитованим центром:

-

перелік інформації, що публікується акредитованим центром на електронному інформаційному ресурсі;

-

час і порядок публікації сертифікатів та списків відкликаних сертифікатів;

ґ) порядок ідентифікації та автентифікації:

-

механізми підтвердження володіння підписувачем особистим ключем, відповідний якому відкритий ключ надається для сертифікації;

-

умови встановлення юридичної особи (представника юридичної особи) або фізичної особи - підписувачів (інформація, що надається заявником під час реєстрації, види документів, на підставі яких встановлюється підписувач, необхідність особистої присутності підписувача в акредитованому центрі тощо);

-

механізми автентифікації для підписувачів, які мають чинний сертифікат, сформований в акредитованому центрі;

-

механізми автентифікації під час звернення до акредитованого центру щодо відкликання (блокування і скасування) та поновлення сертифіката;

д) умови, процедури та механізми, пов'язані із формуванням, блокуванням, скасуванням та використанням сертифіката:

-

процес подання запиту на сертифікацію (перелік суб'єктів, уповноважених здійснювати запит на сертифікацію, порядок подачі та оброблення запиту на сертифікацію, строки оброблення запиту на сертифікат тощо);

-

надання сформованого сертифіката підписувачу та визнання сертифіката його власником;

-

публікація сформованого сертифіката акредитованим центром;

-

використання сертифіката та особистого ключа (відповідальність підписувача - власника сертифіката під час використання особистого ключа та сертифіката, відповідальність користувачів під час використання сертифіката);

-

процедура подачі запиту на сертифікацію для підписувачів, які мають чинний сертифікат ключа, сформований акредитованим центром;

-

скасування (блокування, поновлення) сертифіката (обставини скасування (блокування, поновлення) сертифіката; перелік суб'єктів, уповноважених здійснювати запит на скасування (блокування та поновлення) сертифіката; процедура подання запиту на скасування (блокування, поновлення) сертифіката; час оброблення запиту на скасування (блокування, поновлення) сертифіката; частота формування списку відкликаних сертифікатів та строки його дії; можливість та умови надання інформації про статус сертифіката у режимі реального часу);

-

закінчення строку чинності сертифіката підписувача;

е) управління та операційний контроль:

-

фізичне середовище (опис спеціального приміщення, механізми контролю доступу до нього);

-

процедурний контроль (перелік посад безпосередньо задіяних в обслуговуванні сертифікатів, їх функції та відповідальність з урахуванням режиму роботи акредитованого центру);

-

ведення журналів аудиту автоматизованої системи акредитованого центру (типи подій, що фіксуються у журналі аудиту, частота перегляду, строки зберігання журналів аудиту, захист та резервне копіювання журналів аудиту, перелік посад, що можуть здійснювати перегляд журналів аудиту);

-

ведення архівів (типи документів та даних, що підлягають архівуванню, строки зберігання архівів, механізми та порядок зберігання і захисту архівів);

є) управління ключами:

-

генерація ключів (процес, порядок та умови генерації ключів акредитованого центру та підписувачів);

-

процедури надання особистого ключа після генерації акредитованим центром його власнику;

-

механізм надання відкритого ключа акредитованому центру для сертифікації;

ж) забезпечення захисту особистого ключа:

-

порядок захисту та доступу до особистого ключа акредитованого центру;

-

резервне копіювання особистого ключа акредитованого центру, порядок та умови збереження, доступу та використання резервної копії.

3.Які використовуються змінні при створенні головного розділяємого клієнтом і сервером ключа MasterSecret на початку сеансу SSL з'єднання?

4.Які існують типи платіжних повідомлень SET?

Существует два типа платежных сообщений:

-

обязательные

-

и необязательные.

Обязательные сообщения передаются при каждой транзакции заказа и платежа, тогда как необязательные — при реализации дополнительных сервисов.

|

Сообщение |

Направление передачи |

Смысл |

|

PReq |

Владелец карты Продавец |

Заказ |

|

PRes |

Продавец Владелец карты |

Ответ на заказ |

|

AuthReq |

Продавец Платежный шлюз |

Авторизационный запрос |

|

AuthRes |

Платежный шлюз Продавец |

Ответ на авторизационный запрос |

|

CapReq |

Продавец Платежный шлюз |

Запрос на проведение сбора информации об авторизациях и отсылку клирингового запроса в банк |

|

CapRes |

Платежный шлюз Продавец |

Ответ на запрос о сборе информации |

Обязательные сообщения можно сгруппировать в три категории:

-

ордер заказа,

-

авторизация платежа

и финансовое возмещение по парам ответ/запрос

5.Яким чином здійснюється контроль територіальним управлінням НБУ за виконанням вимог щодо захисту інформації банками учасниками СЕП?

1. Для забезпечення контролю за виконанням вимог щодо захисту інформації банками (філіями) територіальні управління мають виконувати планові та позапланові перевірки всіх учасників СЕП, що використовують засоби захисту інформації Національного банку.

Планові перевірки учасників СЕП мають виконуватися не менше одного разу на два роки. Підставою для виконання позапланових перевірок є створення банку (філії), переведення на будь-яку модель обслуговування консолідованого кореспондентського рахунку, зміна місцезнаходження тощо. Банк (філія) протягом трьох робочих днів має повідомити територіальне управління, у якому він отримав засоби захисту інформації, про зміну свого місцезнаходження та зміну розміщення робочих місць, на яких використовуються засоби захисту інформації.

2. На письмову вимогу територіального управління службові особи учасника СЕП, відповідальні за здійснення захисту електронних банківських документів, зобов'язані надавати письмову або усну інформацію про стан засобів захисту інформації та їх використання, а також інформацію про стан захисту інформації в програмному забезпеченні САБ (у тому числі системи "клієнт-банк"), про технологію оброблення електронних банківських документів і систему захисту інформації під час їх оброблення.

Екзаменаційний білет № 3

1.Яким чином парадигма захисту інформації враховує основні інформаційні загрози?

Парадигма учитывает основные информационные угрозы следующим образом.

Угрозы конфиденциальности направлены на запрещенное режимом доступа перемещение информации от носителя-источника к носителю-получателю.

Информация сохраняет конфиденциальность, если соблюдается, прежде всего, режимная адекватность носителей информации.

Угрозы целостности информации направлены на запрещенное режимом доступа (порядка получения, использования, распространения и хранения информации) её изменение или искажение, приводящее к нарушению её качества или полному уничтожению. Целостность информации может быть нарушена умышленно, а также в результате объективных воздействий со стороны среды, окружающей носитель информации.

Информация сохраняет целостность, если соблюдаются установленная режимная адекватность относительно правил её модификации (удаления).

Любой субъект, воздействующий на носитель-источник информации с целью модификации информации, можно рассматривать как носитель информации, несущей в себе представление о необходимой модификации (удалении) информации носителя-источника информации. В процессе модификации происходит перемещение модифицирующей информации.

Воздействие объектов, процессов, окружающей среды и других факторов, которые часто относят к разряду "случайных" - это несоответствие носителя–источника информации установленному режиму доступа, часто приводящее к нарушению коммуникабельности. Данное воздействие является нарушением режимной адекватности, как следствие, коммуникабельности носителей информации.

Угрозы доступности (отказ в обслуживании) направлены на преднамеренное или непреднамеренное нарушение коммуникабельности носителей информации при их взаимодействии. Нарушение коммуникабельности прерывает разрешенные режимом доступа процессы перемещения информации.

Информация сохраняет доступность, если сохраняется коммуникабельность носителей информации при их взаимодействии.

2.Які вимоги висуваються до обслуговуючого персоналу акредитованого центру сертифікації ключів?

3.1. Акредитований центр повинен мати Регламент роботи, що визначає порядок та процедури обслуговування сертифікатів підписувачів відповідно до вимог, визначених у цих Правилах.

3.2. У Регламенті роботи повинно бути визначено:

а) загальні положення (ідентифікаційні дані акредитованого центру - повне найменування, код за ЄДРПОУ, місцезнаходження, номери телефонів, електронна адреса електронного інформаційного ресурсу);

б) перелік суб'єктів, задіяних в обслуговуванні і використанні сертифікатів та їх функції;

в) сфера використання сертифіката:

-

перелік сфер, у яких дозволяється використання сертифікатів, сформованих акредитованим центром;

-

обмеження щодо використання сертифікатів, сформованих акредитованим центром;

г) порядок розповсюдження (публікації) інформації акредитованим центром:

-

перелік інформації, що публікується акредитованим центром на електронному інформаційному ресурсі;

-

час і порядок публікації сертифікатів та списків відкликаних сертифікатів;

ґ) порядок ідентифікації та автентифікації:

-

механізми підтвердження володіння підписувачем особистим ключем, відповідний якому відкритий ключ надається для сертифікації;

-

умови встановлення юридичної особи (представника юридичної особи) або фізичної особи - підписувачів (інформація, що надається заявником під час реєстрації, види документів, на підставі яких встановлюється підписувач, необхідність особистої присутності підписувача в акредитованому центрі тощо);

-

механізми автентифікації для підписувачів, які мають чинний сертифікат, сформований в акредитованому центрі;

-

механізми автентифікації під час звернення до акредитованого центру щодо відкликання (блокування і скасування) та поновлення сертифіката;

д) умови, процедури та механізми, пов'язані із формуванням, блокуванням, скасуванням та використанням сертифіката:

-

процес подання запиту на сертифікацію (перелік суб'єктів, уповноважених здійснювати запит на сертифікацію, порядок подачі та оброблення запиту на сертифікацію, строки оброблення запиту на сертифікат тощо);

-

надання сформованого сертифіката підписувачу та визнання сертифіката його власником;

-

публікація сформованого сертифіката акредитованим центром;

-

використання сертифіката та особистого ключа (відповідальність підписувача - власника сертифіката під час використання особистого ключа та сертифіката, відповідальність користувачів під час використання сертифіката);

-

процедура подачі запиту на сертифікацію для підписувачів, які мають чинний сертифікат ключа, сформований акредитованим центром;

-

скасування (блокування, поновлення) сертифіката (обставини скасування (блокування, поновлення) сертифіката; перелік суб'єктів, уповноважених здійснювати запит на скасування (блокування та поновлення) сертифіката; процедура подання запиту на скасування (блокування, поновлення) сертифіката; час оброблення запиту на скасування (блокування, поновлення) сертифіката; частота формування списку відкликаних сертифікатів та строки його дії; можливість та умови надання інформації про статус сертифіката у режимі реального часу);

-

закінчення строку чинності сертифіката підписувача;

е) управління та операційний контроль:

-

фізичне середовище (опис спеціального приміщення, механізми контролю доступу до нього);

-

процедурний контроль (перелік посад безпосередньо задіяних в обслуговуванні сертифікатів, їх функції та відповідальність з урахуванням режиму роботи акредитованого центру);

-

ведення журналів аудиту автоматизованої системи акредитованого центру (типи подій, що фіксуються у журналі аудиту, частота перегляду, строки зберігання журналів аудиту, захист та резервне копіювання журналів аудиту, перелік посад, що можуть здійснювати перегляд журналів аудиту);

-

ведення архівів (типи документів та даних, що підлягають архівуванню, строки зберігання архівів, механізми та порядок зберігання і захисту архівів);

є) управління ключами:

-

генерація ключів (процес, порядок та умови генерації ключів акредитованого центру та підписувачів);

-

процедури надання особистого ключа після генерації акредитованим центром його власнику;

-

механізм надання відкритого ключа акредитованому центру для сертифікації;

ж) забезпечення захисту особистого ключа:

-

порядок захисту та доступу до особистого ключа акредитованого центру;

-

резервне копіювання особистого ключа акредитованого центру, порядок та умови збереження, доступу та використання резервної копії.

3.Які методи обміну ключами підтримує протокол SSL?

Протокол SSL поддерживает следующие методы обмена ключами

-

RSA. Секретный ключ шифруется с помощью открытого ключа получателя. Для этого отправителю должен быть доступен сертификат этого открытого ключа.

-

Анонимный метод Диффи-Хеллмана. Используется базовый алгоритм Диффи-Хеллмана, но без аутентификации сторон. Такой режим уязвим для вторжений типа «человек в середине» (man-in-the-middle), что делает его непригодным для коммерческого использования.

-

Метод Диффи-Хеллмана с фиксированными параметрами. Используется базовый алгоритм Диффи-Хеллмана, при этом сертификат сервера содержит открытые параметры алгоритма. Клиент посылает свои открытые параметры будущего ключа либо в сертификате, если требуется аутентификация клиента, либо в сообщении обмена ключами.

-

Метод Диффи-Хеллмана с одноразовыми параметрами (Ephemeral Diffie-Hellman) самый безопасный из трех представленных модификаций метода Диффи-Хеллмана. Предполагает использование временных (одноразовых) секретных ключей. Стороны обмениваются открытыми параметрами базового алгоритма Диффи-Хеллмана, подписанными с помощью закрытых ключей (RSA или DSS) отправителя. Получатель для проверки подписи использует соответствующий сертифицированный открытый ключ.

-

Fortezza. Метод, используемый в одноименной схеме шифрования.

4.З яких етапів складається реєстрація власника карти в протоколі SET?

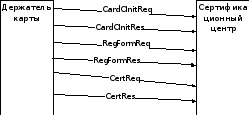

Регистрация владельца карты. Регистрация производится по e-mail или через Web-форму. Регистрация владельца карты состоит из трех этапов, как показано на рис. 6: инициализации, запроса регистрационной формы и предоставления заполненной формы. В таблице 4 представлены все сообщения, которыми обмениваются ЦС и владелец карты во время регистрации.

Рис. 6. Обмен сообщениями в процессе регистрации владельца карты

Таблица 4. Сообщения процедуры регистрации владельца карты

|

Сообщение |

Направление передачи |

Смысл |

|

CardClnitReq |

Владелец ЦС |

Запрос начала регистрации |

|

CardCInitRes |

ЦС Владелец |

Ответ на запрос о начале транзакции регистрации |

|

RegFormReq |

Владелец ЦС |

Запрос регистрационной формы |

|

RegFormRes |

ЦС Владелец |

Ответ на запрос регистрационной формы |

|

CertReq |

Владелец ЦС |

Запрос сертификата |

|

CertRes |

ЦС Владелец |

Ответ на запрос сертификата |

5.Які організаційні заходи інформаційної безпеки необхідно здійснити учаснику СЕП?

Учасник СЕП має забезпечувати дотримання адміністративних вимог щодо безпечного використання, зберігання та обліку засобів захисту інформації, розподілу повноважень між службовими особами банку (філії), які беруть участь в обробленні електронних банківських документів.

2. Усі засоби захисту інформації Національного банку, що використовуються в СЕП, надаються учасникам СЕП територіальними управліннями за умови виконання таких вимог:

укладення договору про використання криптографічних засобів захисту інформації в системі електронних платежів Національного банку України (додаток 6) між банком (філією) і територіальним управлінням тієї області, у якій розташований банк (філія), незалежно від моделі обслуговування консолідованого кореспондентського рахунку;

забезпечення відповідності приміщень, у яких обробляються електронні банківські документи, використовуються та зберігаються в неробочий час засоби захисту інформації, вимогам до приміщень учасників СЕП, які використовують засоби захисту інформації Національного банку, що визначені нормативно-правовими актами Національного банку щодо правил організації захисту електронних банківських документів;

призначення службових осіб, які відповідають за зберігання та використання засобів захисту інформації з поданням належно завіреної копії наказу про призначення до територіального управління;

подання листа-доручення про отримання конкретних засобів захисту інформації.

Засоби захисту інформації для банку (філії) виготовляються Департаментом інформатизації на замовлення територіального управління. Замовлення на виготовлення засобів захисту інформації має подаватися не пізніше ніж за 10 календарних днів до включення банку (філії) до Довідника учасників СЕП.

У разі виключення банку (філії) з Довідника учасників СЕП або переходу на роботу в СЕП за моделлю обслуговування консолідованого кореспондентського рахунку, яка передбачає використання власної внутрішньобанківської платіжної системи, банк (філія) зобов'язаний повернути засоби захисту інформації територіальному управлінню згідно з укладеним договором.