- •1Шифри моноалфавітної заміни

- •1.1Мета роботи

- •1.2Ключові положення

- •1.3Домашнє завдання

- •1.4Зміст протоколу

- •1.5Ключові питання

- •1.6Лабораторне завдання

- •2Шифр “Гомоморфна підстановка”

- •2.1Мета роботи

- •2.2Ключові положення

- •2.3Домашнє завдання

- •2.4Зміст протоколу

- •2.5Ключові питання

- •2.6Лабораторне завдання

- •3Шифр Гронсфельда

- •3.1Мета роботи

- •3.2Ключові положення

- •3.3Домашнє завдання

- •3.4Зміст протоколу

- •3.5Ключові питання

- •3.6Лабораторне завдання

- •4Шифри Віжинера і Бофора

- •4.1Мета роботи

- •4.2Ключові положення

- •Абвгдежзиклмнопрстуфхцчшщьыэюя

- •5Дослідження шифру “Play Fair” (Чесна гра)

- •5.1Мета роботи

- •5.2Ключові положення

- •5.3Домашнє завдання

- •5.4Зміст протоколу

- •5.5Ключові питання

- •5.6Лабораторне завдання

- •6Дослідження шифру “Подвійний квадрат”

- •6.1Мета роботи

- •6.2Ключові положення

- •6.3Домашнє завдання

- •6.4Зміст протоколу

- •6.5Ключові питання

- •6.6Лабораторне завдання

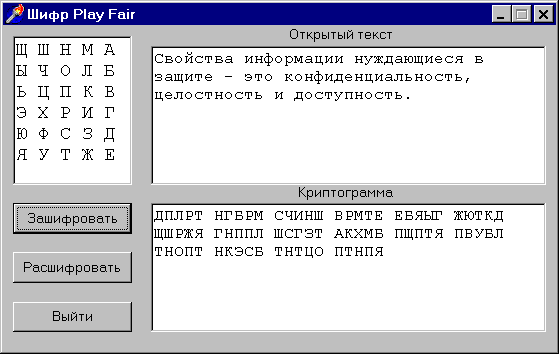

5Дослідження шифру “Play Fair” (Чесна гра)

5.1Мета роботи

Вивчити принципи побудови шифру “Play Fair”, та його стійкість до криптоаналітичних атак. Отримати практичні навики шифрування цим шифром.

5.2Ключові положення

Трисеміус першим звернув увагу, що можна шифрувати по дві літери одночасно. Такі шифри отримали назву біграмних. Самий відомий з них – шифр Playfair. Він використовувався Великобританією у Першу світову війну. Для шифрування тексту строїться шифрувальна таблиця у вигляді прямокутника розміром 5 на 6 літер заповнена алфавітом у довільному порядку, потім з відкритого тексту відкидаються всі пропуски і подвійні літери замінюються на одну, щоб в тексті не було подвійних літер, і текст розбивається на пари літер (біграми), а далі користуються такими правилами:

Якщо обидві літери біграми належать одному стовпчику таблиці, то літери шифру розташовані під ними. При цьому, якщо одна з літер біграми відкритого тексту розташована в останньому рядку, то слід вибрати літеру шифровки з першого рядка того ж стовпчика.

Якщо обидві літери біграми належать одному рядку таблиці, то літери шифру розташовані праворуч від них. При цьому, якщо одна з літер біграми відкритого тексту розташована в останньому стовпчику, то слід вибрати літеру шифровки з першого стовпчика того ж рядка.

Якщо літери біграми розташовані в різних рядках і стовпчиках, то замість них треба вибрати дві літери так, щоб уся четвірка розташовувалась на кутах уявного прямокутника. Перша літера біграми шифровки розташовується у тому ж рядку, що і перша літера біграми відкритого тексту.

При шифруванні фрази “ПУСТЬ КОНСУЛЫ БУДУТ БДИТЕЛЬНЫ” по біграмам за допомогою таблиці

Щ Ш Н М А

Ы Ч О Л Б

Ь Ц П К В

Э Х Р И Г

Ю Ф С З Д

Я У Т Ж Е

отримуємо таку шифровку:

ПУ СТ ЬК ОН СУ ЛЫ БУ ДУ ТБ ДИ ТЕ ЛЬ НЫ

ЦТ ТН ЦВ ПО ФТ БЧ ЧЕ ФЕ ЕО ЗГ ЖЯ ЫК ЩО

Шифрування біграмами значно підвищило стійкість шифрів до зламування. Але, незважаючи на те, що “Поліграфія” І. Трисеміуса була легко доступною друкованою книжкою, ідеї, що описані в ній, отримали визнання лише через три сторіччя. Напевно це викликано тим, що І. Трисеміус був погано відомий криптографам тому що його вважали богословом, бібліофілом і засновником архівної справи.

На скільки виросла стійкість таких шифрів до зламування? Якщо алфавіт повідомлення складається з 30 літер, то кількість біграм дорівнює 900. Таким чином ймовірність успіху частотного криптоаналізу шифру “Чесна гра” є, лише коли довжина шифрованих текстів перевищує приблизно 2000 літер (сторінка друкованого тексту).

5.3Домашнє завдання

Записати правила шифрування для шифру Play Fair.

Самостійно вивести та записати правила розшифровування.

Розшифрувати текст що зашифровано за допомогою таблиці, що наведено в розділі 5.2 і наведено нижче:

РПЬОЖ ПНГАБ КЗДМК ХЕХСП ЮЛМЩЮ ЛГБЯЖ ЮТНЕМ ВЛР

Побудувати шифрувальну таблицю для шифру “Чесна гра” на ґрунті Вашого прізвища. Наприклад, прізвище – ТОЛСТОЙ, відкинемо літери, що повторюються, отримаємо ТОЛСЙ і збудуємо шифрувальну таблицю:

Т О Л С И

А Б В Г Д

Е Ж З К М

Н П Р У Ф

Х Ц Ч Ш Щ

Ь Ы Э Ю Я

Зашифрувати за допомогою побудованої Вами шифрувальної таблиці шифром “Чесна гра” фразу: “Свойства информации нуждающиеся в защите - это конфиденциальность, целостность и доступность”. Записати шифрувальну таблицю, текст повідомлення та текст криптограми.