- •1Шифри моноалфавітної заміни

- •1.1Мета роботи

- •1.2Ключові положення

- •1.3Домашнє завдання

- •1.4Зміст протоколу

- •1.5Ключові питання

- •1.6Лабораторне завдання

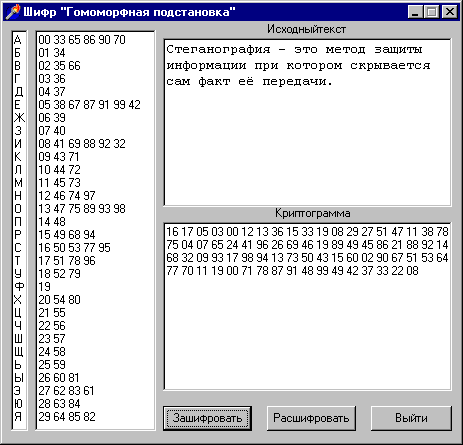

- •2Шифр “Гомоморфна підстановка”

- •2.1Мета роботи

- •2.2Ключові положення

- •2.3Домашнє завдання

- •2.4Зміст протоколу

- •2.5Ключові питання

- •2.6Лабораторне завдання

- •3Шифр Гронсфельда

- •3.1Мета роботи

- •3.2Ключові положення

- •3.3Домашнє завдання

- •3.4Зміст протоколу

- •3.5Ключові питання

- •3.6Лабораторне завдання

- •4Шифри Віжинера і Бофора

- •4.1Мета роботи

- •4.2Ключові положення

- •Абвгдежзиклмнопрстуфхцчшщьыэюя

- •5Дослідження шифру “Play Fair” (Чесна гра)

- •5.1Мета роботи

- •5.2Ключові положення

- •5.3Домашнє завдання

- •5.4Зміст протоколу

- •5.5Ключові питання

- •5.6Лабораторне завдання

- •6Дослідження шифру “Подвійний квадрат”

- •6.1Мета роботи

- •6.2Ключові положення

- •6.3Домашнє завдання

- •6.4Зміст протоколу

- •6.5Ключові питання

- •6.6Лабораторне завдання

2.4Зміст протоколу

Назва роботи.

Мета роботи.

Виконане домашнє завдання згідно номеру варіанту.

Результати виконання лабораторного завдання

Висновки (записати до відповідного протоколу).

2.5Ключові питання

Шифр Гомоморфна підстановка. Навести правила побудови, шифрування та розшифровки.

Скільки існує варіантів шифру Гомоморфна підстановка, якщо алфавіт повідомлення містить 30 літер, а алфавіт криптограми містить 100 літер.

Описати стійкість шифру Гомоморфна підстановка до криптоаналітичних атак.

Рисунок 2‑2 Форма для виконання лабораторної роботи

2.6Лабораторне завдання

Показати викладачу виконане домашнє завдання.

Знайти в каталозі Student файл SimCrypt.exe і запустити його на виконання.

З виниклого меню викликати форму для виконання лабораторної роботи.

У полі “криптограма” ввести шифрований текст згідно варіанту домашнього завдання.

Розшифрувати і записати текст (розшифрований) до протоколу.

Порівняти результат розшифровування

У полі “исходный текст” ввести фразу “В чащах юга жил был цитрус! Да? Но фальшивый экземпляр”.

Зашифрувати і записати текст криптограми до протоколу.

Порівняти результат шифрування з криптограмою домашнього завдання.

3Шифр Гронсфельда

3.1Мета роботи

Вивчити принципи побудови шифру “Гронсфельда”, та його стійкість до криптоаналітичних атак. Отримати практичні навики шифрування цим шифром.

3.2Ключові положення

Шифр, що отримав назву “шифр Гронсфельда”, це модифікація шифру Цезаря числовим ключем. Для цього під повідомленням пишуть ключ (число з декількох цифр). Якщо ключ коротший за повідомлення, його повторюють циклічно. Шифровку отримують, як і в шифрі Цезаря, але в якості літери криптограми відраховують не третю літеру праворуч, а літеру, що стоїть праворуч на стільки символів, скільки вказує цифра ключа: якщо “1”, то на одну літеру праворуч; якщо “9” – то на 9 літер праворуч; якщо “0”, то беруть ту ж саму літеру. Так, використовуючи ключем число 314, отримаємо шифровку:

повідомлення СОВЕРШЕННОСЕКРЕТНО

ключ 314314314314314314

шифровка ФПЖИСЭИОССТКНСКХОТ

Щоб зашифрувати першу літеру повідомлення від “С”, використовуючи першу цифру ключа “3”, відраховують третю літеру за алфавітом і отримують літеру “Ф”. Відповідно від “О” відраховують першу – це “П” і так далі. Цей шифр використовується і досі. Відомі різновиди і модифікації цього шифру, що мали метою його покращення, від кумедних, таких як використання іншого алфавіту, до по справжньому сильних, таких як послідовне шифрування двома ключами різної довжини.

Шифри багатоалфавіної заміни, до яких відносять і шифр Гронфельда, не зберігають у явному вигляді статистику літер вихідного повідомлення. Але існує метод криптоаналізу таких шифрів. Шифр Гронсфельда можна зламати, якщо на кожну цифру ключа припадає більше, ніж 20..30 літер. Якщо на кожну цифру ключа припадає більше, ніж 100 літер, то злам такого шифру досить поста задача.

3.3Домашнє завдання

Записати до протоколу шифрувальну таблицю шифру Гронсфельда.

Вибрати в якості ключа номер свого студентського квитка і зашифрувати шифром Гронсфельда фразу: “Регламентация - это метод защиты информации при котором создаются такие условия её передачи, обработки и хранения, что возможность несанкционированного доступа сводится к минимуму”.

Записати повідомлення і криптограму до протоколу.