- •1. Основные понятия криптографии

- •2. Принципы построения симметричных блочных шифров.

- •3. Математическая модель блочного шифра.

- •4. Классификация блочных шифров.

- •5. Основные виды примитивов блочных алгоритмов шифрования.

- •6. Структура стандарта шифрования данных гост 28147-89.

- •7. Основные параметры алгоритма гост 28147-89, его достоинства и недостатки.

- •8. Режимы использования алгоритма гост 28147-89.

- •9. Структура и основные параметры алгоритма шифрования des, его достоинства и недостатки.

- •10,11,12. Режимы применения блочных шифров.

- •13. Системы с открытым ключом, основанные на сложности разложения целых чисел.

- •14. Системы с открытым ключом, основанные на сложности дискретного логарифмирования

- •15. Основные понятия и определение криптографического протокола.

- •16. Требования, предъявляемые к криптографическим протоколам.

- •17. Типы атак на криптографические протоколы

- •18. Формальные методы анализа криптографических протоколов.

- •19. Общие сведения об обеспечении целостности информации

- •20. Применение циклических кодов (crc) для обеспечения целостности информации

- •21. Обобщенная схема формирования кодов аутинтификации сообщений (mac - кодов). Достоинства и недостатки мас – кадов

- •22.Коды обнаружения манипуляций с данными (mdc - коды), их достоинства и недостатки.

- •23.Простейшая схема аутентификации субъектов с использованием пароля.

- •2 4. Схема симметричной аутентификации с третьей доверенной стороной.

- •25. Ассиметричные методы аутинтификации

- •26. Принципы генерации и хранения криптографических ключей.

- •27. Функции управления ключами

- •28. Протоколы распределения ключей на основе применения асимметричных криптосистем. Протокол Диффи-Хелмана.

- •30. Алгоритм хэширования md 5, структура, достоинства и недостатки.

- •31. Алгоритмы хэширования sha-1,2 , структура, достоинства и недостатки.

- •34. Понятие электронной цифровой подписи (эцп) сообщения. Общие сведения об эцп.

- •35. Схема эцп на основе алгоритма с открытым ключом rsa.

- •36. Уравнения формирования и проверки эцп в соответствии с гост р 34.10-94.

- •37. Схема формирования эцп в соответствии с гост р 34.10 - 2001.

- •38. Схема проверки эцп в соответствии с гост р 34.10 - 2001.

- •39. Упрощенная схема идентификации с нулевой передачей знаний.

- •40. Параллельная схема идентификации с нулевой передачей знаний.

- •41. Параллельная схема идентификации с нулевой передачей знаний.

- •42. Требования к протоколам электронного тайного голосования. Пример протокола голосования.

22.Коды обнаружения манипуляций с данными (mdc - коды), их достоинства и недостатки.

Код обнаружения манипуляций - код фиксированной длины, вырабатываемый из данных с использованием вычислительно необратимой функции с целью обнаружения факта изменения хранимых или передаваемых по каналу связи данных. Имитозащита — защита системы шифровальной связи или другой криптосистемы от навязывания ложных данных. Реализуется с помощью добавления к сообщению дополнительного кода, имитовставки, MAC, зависящей от содержания сообщения и секретного элемента, известного только отправителю и получателю (ключа). Закладка избыточности позволяет обнаружить внесённые в сообщение несанкционированные изменения.T'' = (T,Y), где Y = f(T,K).Получатель проверяет выполнение условия Y = f(T,K), где K - криптографический ключ, известный только отправителю и получателю. Сообщение подлинно, если условие справедливо. В противном случае сообщение отвергается. Пример имитовставки - контрольная сумма блоков сообщения по модулю некоторого числа (ключа).

23.Простейшая схема аутентификации субъектов с использованием пароля.

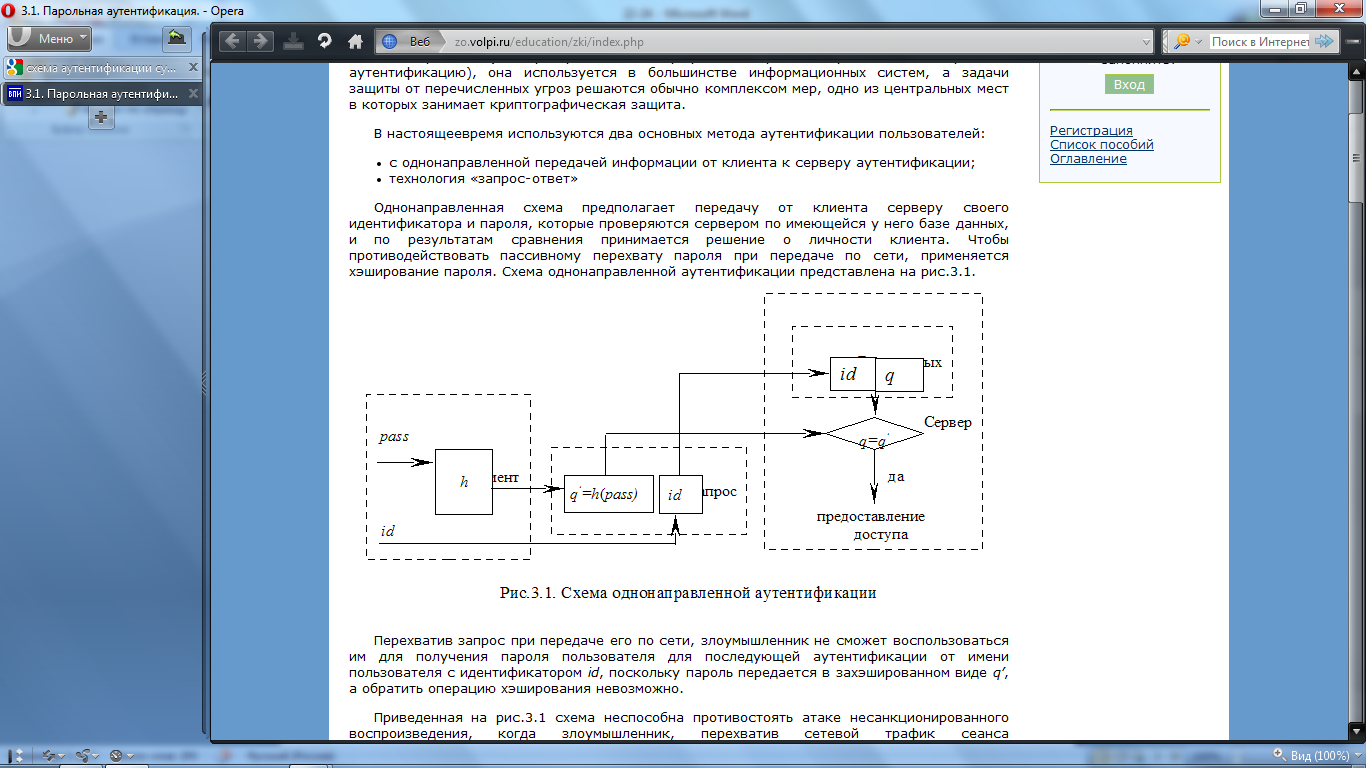

П ростота

реализации и логическая ясность принципов

функционирования делают системы

парольной аутентификации самыми

популярными. И хотя существует множество

угроз данной схеме авторизации (подбор

пароля, анализ трафика, повторное

воспроизведение запроса на аутентификацию),

она используется в большинстве

информационных систем, а задачи защиты

от перечисленных угроз решаются обычно

комплексом мер, одно из центральных

мест в которых занимает криптографическая

защита. В настоящее время используются

два основных метода аутентификации

пользователей: с однонаправленной

передачей информации от клиента к

серверу аутентификации; технология

«запрос-ответ».Однонаправленная схема

предполагает передачу от клиента серверу

своего идентификатора и пароля, которые

проверяются сервером по имеющейся у

него базе данных, и по результатам

сравнения принимается решение о личности

клиента. Чтобы противодействовать

пассивному перехвату пароля при передаче

по сети, применяется хэширование пароля.

Схема однонаправленной аутентификации

представлена на рис.3.1.Перехватив запрос

при передаче его по сети, злоумышленник

не сможет воспользоваться им для

получения пароля пользователя для

последующей аутентификации от имени

пользователя с идентификатором id,

поскольку пароль передается в

захэшированном виде q’, а обратить

операцию хэширования невозможно.

ростота

реализации и логическая ясность принципов

функционирования делают системы

парольной аутентификации самыми

популярными. И хотя существует множество

угроз данной схеме авторизации (подбор

пароля, анализ трафика, повторное

воспроизведение запроса на аутентификацию),

она используется в большинстве

информационных систем, а задачи защиты

от перечисленных угроз решаются обычно

комплексом мер, одно из центральных

мест в которых занимает криптографическая

защита. В настоящее время используются

два основных метода аутентификации

пользователей: с однонаправленной

передачей информации от клиента к

серверу аутентификации; технология

«запрос-ответ».Однонаправленная схема

предполагает передачу от клиента серверу

своего идентификатора и пароля, которые

проверяются сервером по имеющейся у

него базе данных, и по результатам

сравнения принимается решение о личности

клиента. Чтобы противодействовать

пассивному перехвату пароля при передаче

по сети, применяется хэширование пароля.

Схема однонаправленной аутентификации

представлена на рис.3.1.Перехватив запрос

при передаче его по сети, злоумышленник

не сможет воспользоваться им для

получения пароля пользователя для

последующей аутентификации от имени

пользователя с идентификатором id,

поскольку пароль передается в

захэшированном виде q’, а обратить

операцию хэширования невозможно.

2 4. Схема симметричной аутентификации с третьей доверенной стороной.

25. Ассиметричные методы аутинтификации

Рассмотрим симметричные методы аутентификации на основе шифрования с открытыми ключом.

Использование криптосистем с открытым ключом, позволяет отказаться от сервера аутентификации, т.е. от третьей доверенной стороны.В настоящее время получили распространение следующие схемы аутентификации: Схемы Диффи-Хефмана; Схема Шнорра; Схема Фиата-Шамира. Схема аутентификации Диффи-Хелсмана. Параметры: P-большое кратное число (размерность не более 1024 бит) α- примитивный элемент кольца вычетов целых чисел Zp; Алгоритм шифрования и расшифрования E и D (блочные шифры) 1) Абонент А генерирует значение секретного глюча Ха; Ха>Р. А получает свой открытый ключ. Ya=α^(Xa)mod P. А отправляет Ya абоненту В: AB:Ya 2) Абонент В, получив данный запрет на аутентификацию, генерирует Xв<P.; Получает открытый ключ Yв= αXвmod P.; Вырабатывает общий сеансовый ключ: B: Kab=ya^(xb) mod P = a^(XaXb) mod P. ; Абанент В генерирует свою подпись на полученных Ya и Yв. ; B: Dxp(Ya,Yb) (Не секретный ключ) ; Тем самым подтверждая их подлинность со своей стороны. В передает А значения: B->A: Yb; Ekab(Dxb(Ya,Yb)). Т.е. осуществилась выробатка общего секретного ключа Кав, передача его А, подтверждение подлинности Ya и Yв (их подпись) 3) Получение абонентом А (вычисления): Квa=Kaв=Yb^(xa) mod p = α^(xbxa) mod p; Получаем общий секретный сеансовый ключ. ; А расшифровываем на сеансовом ключе. ; Dkaв(Ekaв(Dxв(Ya,Yв)))=Dxb(Ya,Yв); =>ЮНеобходимо только проверить цифровую подпись: A: Eyв(Dxв(Ya,Yв)=Ya, Yв; В результате проверки получаем подтверждение Ya и Yв. И сравнив Ya и Yв с полученными Ya, А делает вывод о подлинности абонента В. 4) А генерирует свою подпись на своем секретном ключе A: Dxa(Ya,Yв); AB:Ekab(Dxa(Ya,Yв)) Т.о. Абонент А убежден в подленности В. 5) Абонент В расшифровывает подпись абонента А, сравнивает полученное значение Ya и Yв с исходными и проверяет подпись абонента А. Тем самым подтверждая его подленность. На этом шаге В утверждается в подлинности А.