МИНИСТЕРСТВО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ

КАЗАНСКИЙ ГОСУДАРСТВЕННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

ИМ. А.Н. ТУПОЛЕВА

ФАКУЛЬТЕТ ТЕХНИЧЕСКОЙ КИБЕРНЕТИКИ И ИНФОРМАТИКИ

КАФЕДРА СИСТЕМ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

К ВЫПОЛНЕНИЮ ЛАБОРАТОРНОЙ РАБОТЫ № 2

ПО ДИСЦИПЛИНЕ

«Администрирование безопасности и поддержка корпоративных информационных систем»

на тему

«Межсетевые экраны и фильтры»

Составители:

доцент кафедры СИБ

Аникин И.В.

ассистент кафедры СИБ

Гильмуллин Т.М.

Казань, 2008

Лабораторная работа № 2 Межсетевые экраны и фильтры

Цель

Познакомиться на практике с особенностями конфигурирования межсетевых экранов и фильтров на примере программ Outpost Firewall Pro и Kerio WinRoute Firewall.

Программно-аппаратные средства

Компьютерная лаборатория с ЛВС, программы: Agnitum Outpost Firewall Pro 4.0, Kerio WinRoute Firewall 6.3.1, Serv-U FTP Server 6.1.

Теоретический материал

Общие сведения

Подключение компьютера к глобальной сети Интернет, наряду с резким расширением интерактивного взаимодействия компьютеров, влечет также определенные риски и неудобства. Главная причина возникновения проблем связана с тем, что, получая доступ к ресурсам многих тысяч и миллионов компьютеров в Интернете, вы одновременно открываете доступ к ресурсам собственного компьютера со стороны других компьютеров сети.

На компьютере могут начать исполняться (например, при отображении активных Web-страниц, содержащих ActiveX или Java-апплеты) поступившие извне программы, которые, могут выполнять на вашем компьютере любые действия, например, передавать файлы с частной информацией другим компьютерам в сети. Другие компьютеры в сети могут получить или попытаться получить доступ к файлам вашего компьютера. На вашей машине могут разместить информацию (Cookie или referrers), по которой с других компьютеров сети возможно будет определить, к какой информации вы обращались. У вас могут разместить «троянские кони», которые могут передать приватную информацию (например, пароли доступа в Интернет или номера кредитных карточек) с вашего компьютера на компьютер злоумышленника и т.д.

Определенные неудобства приносит то, что вместе с запрашиваемой, в компьютер загружается и ненужная информация – баннеры и иная рекламы. Хотя сами по себе эти объекты не могут вызвать потерю или искажение информации на компьютере, однако они существенно увеличивают время загрузки страниц, особенно при работе через dial-up соединение.

Также на вашем компьютере могут быть скрытно размещены программы spyware – программы-шпионы, которые передают злоумышленнику информацию о владельце компьютера, его работе или его пристрастиях (например, информацию о получаемых из сети файлах).

Для защиты конфиденциальной информации на локальных компьютерах или в локальных сетях, а также для предотвращения атак злоумышленников на вашу компьютерную систему, широко применяются программы, называемые межсетевыми экранами (МЭ, Firewall).

Под межсетевым экраном понимают систему межсетевой защиты, позволяющую разделить общую сеть на две или более частей и реализовать набор правил, определяющих условия прохождения данных через границу этих сетей.

Выделяют следующие виды межсетевых экранов:

-

Фильтрующие.

-

Сетевого уровня.

-

Прикладного уровня.

Для начала функционирования МЭ, ему необходимо задать набор правил функционирования (фильтрации). Правила функционирования МЭ могут базироваться на одном из двух основных принципах.

-

Запрещать все, что не разрешено в явной форме.

-

Разрешать все, что не запрещено.

Фильтрующие МЭ

Такие фильтруют входящие и исходящие пакеты на основе анализа информации, хранящейся в проходящих пакетах. Наиболее часто используемой информацией при этом, являются IP-адреса отправителя/получателя, порт отправителя/получателя, содержимое передаваемой информации. Например, с помощью фильтрующих МЭ можно заблокировать прием/передачу мультимедийных файлов или запретить обращение к конкретным адресам Интернет.

Достоинствами фильтрующих МЭ являются невысокая стоимость, гибкость правил фильтрации, скорость работы.

Недостатками фильтрующих МЭ является трудность формирования правил фильтрации, плохая аутентификация, возможность осуществления подмены адресов, они не скрывают внутреннюю структуру сети.

МЭ сетевого уровня

Данные МЭ принимают запрос доверенного клиента на конкретные услуги, и после проверки доступности запроса устанавливает соединение. После этого осуществляется обмен пакетами без фильтрации. Основная функция МЭ сетевого уровня – сокрытие внутренней структуры сети. Он транслирует внутренние адреса хостов в некоторый надежный адрес. Таким образом, отсутствует прямой контакт с сетью.

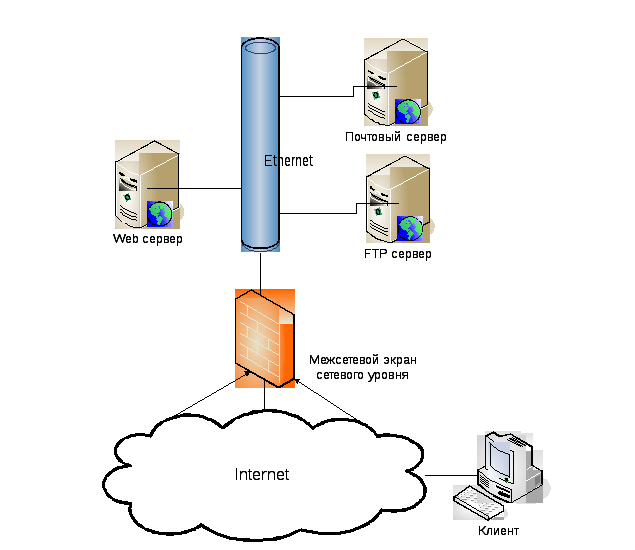

Рис. 1. Организация защиты при помощи МЭ сетевого уровня

Например, DNAT (Destination Network Address Translation), с помощью МЭ сетевого уровня может быть организован следующим образом. Пусть в сети организации имеются WEB-сервер, FTP-сервер и почтовый сервер. Также имеется шлюз Интернета, с установленным на этой машине МЭ сетевого уровня (см. Рис. 1).

Можно настроить DNAT так, чтобы при обращении клиента к одному из серверов его запрос транслировался межсетевым экраном к соответствующему серверу во внутренней сети, но клиент при этом будет думать, что работает с одной машиной (той, на которой установлен межсетевой экран).

МЭ прикладного уровня

Данные межсетевые экраны фильтруют входящие и исходящие пакеты на прикладном уровне.

МЭ прикладного уровня пропускают только те службы, которые им поручено обслуживать, другие же службы полностью заблокированы. Таким образом, данные МЭ пропускают только безопасные службы.

В МЭ прикладного уровня возможна фильтрация в пределах одного протокола (например, возможно запретить исполнение некоторых ftp-команд).

В данной лабораторной работе будут рассмотрены два популярных межсетевых экрана, которые возможно отнести к универсальным. Это Agnitum Outpost Firewall Pro 4.0 и McAfee Kerio WinRoute Firewall 6.3.1.

OUTPOST FIREWALL PRO

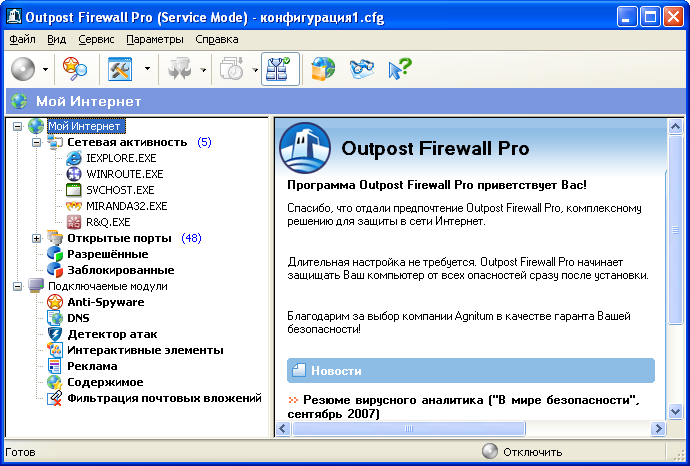

Рис. 2. Интерфейс персонального МЭ Outpost Firewall Pro 4.0

Возможности персонального межсетевого экрана Outpost Firewall Pro 4.0.:

-

Контролирует каждое соединение между вашим компьютером и сетью Интернет, немедленно оповещая вас обо всех подозрительных соединениях и предоставляя вам возможность предпринять необходимое действие. Такая возможность обеспечена наличием активной защиты, блокирующей все известные на сегодняшний день методики обхода безопасности (ликтесты) и предотвращая утечку важных данных.

-

Облегчает создание наиболее безопасной конфигурации, предоставляя возможность использовать макроопределения в правилах для приложений и глобальных правилах. Макроопределения могут быть использованы, например, для обозначения локальной сети как LOCAL_NETWORK или всех DNS-серверов просто как DNS_SERVERS. Это дает возможность быстро настраивать правила для внутренних соединений и некоторых служб Windows (например, DNS).

-

Имеется новый режим внутренней защиты. С включенной внутренней защитой Outpost предотвращает попытки вирусов, троянов и шпионского ПО завершить его работу. Обнаруживает и предотвращает все попытки имитации нажатия клавиш пользователем, которые могут привести к приостановке работы МЭ. Он также отслеживает изменение своих собственных компонентов на жестком диске, значений реестра, состояние памяти, запущенные службы и т.д. и блокирует любые изменения, предпринятые вредоносным ПО.

-

Модуль «Детектор атак» автоматически блокирует сканирование сети, атаки и другие удаленные попытки получить доступ к вашему компьютеру.

-

Модуль «Интерактивные элементы» блокирует потенциально опасные сценарии, которые могут захватить контроль над вашим браузером, а также другие компоненты WEB-сайтов, которые могут отслеживать ваши предпочтения в сети и историю посещений.

-

Полностью интегрированная защита от spyware предотвращает заражение компьютера spyware-программами и блокирует spyware до того, как они доберутся до ваших данных.

-

Контроль компонентов и новый Контроль Anti-Leak позволяет решать, что разрешается делать приложениям и процессам на вашем компьютере, и какие исходящие соединения им позволены. Предоставляются возможности, такие как блокировка попыток получения контроля над другим приложением, внедрения компонентов, контроля окон приложения, запуска приложения с параметрами командной строки и другие. Таким образом, Spyware не смогут передать информацию с компьютера, защищенного Outpost.

-

Журнал событий позволяет просматривать историю ваших Интернет-соединений, включая списки заблокированных сайтов, отраженных атак и еще множество различных журналов, помогая вам оптимизировать вашу защиту.

Панель инструментов

Панель инструментов расположена по верхнему краю главного окна (см. Рис. 2). Наведя курсор на любую из кнопок, вы увидите ее предназначение. Каждая кнопка на панели управления является клавишей для быстрого доступа к какому-то пункту меню. Эти клавиши – быстрый и прямой путь к отдельным функциям, вам не придется идти через ряд пунктов меню или диалоговых окон, чтобы их вызвать.

Левая и правая информационные панели

Чтобы отобразить собранную информацию доступным и простым для пользователя способом, Outpost использует две панели. Левая панель напоминает проводник Windows. Она отображает список категорий: соединения, порты и подключаемые модули. Правая информационная панель предоставляет подробную информацию о каждой категории, выбранной на левой панели.

Мой Интернет

Выбрав эту категорию, вы увидите вводную информацию и информацию о текущей лицензии. Здесь также можно прочитать последние новости компании Agnitum и получить быстрый доступ к настройкам конфигурации Outpost. Открыв эту категорию, вы увидите следующие подкатегории.

-

Сетевая активность. Отображает все приложения и процессы, имеющие текущие активные соединения, и подробную информацию по каждому из соединений.

-

Открытые порты. Отображает все приложения и процессы, у которых в данный момент открыты порты для соединения с сетью.

-

Разрешенные. Отображает общую статистику для всех соединений, разрешенных Outpost.

-

Заблокированные. Отображает общую статистику для всех соединений, заблокированных Outpost.

-

Сообщенные. Отображает общую статистику всех попыток приложений получить доступ к Интернету или локальной сети, о которых должен сообщать МЭ (по-умолчанию не отображается).

Подключаемые модули

Выбрав эту категорию, вы увидите общую информацию о подключаемых модулях Outpost, последние новости по этой теме от компании Agnitum, и получите быстрый доступ к настройкам конфигурации подключаемых модулей. Категорию включает в себя список установленных подключаемых модулей Outpost. По-умолчанию устанавливаются следующие подключаемые модули:

-

Интерактивные элементы. Отображает общую статистику для сайтов, для которых была заблокированы часть интерактивных элементов на основе сценариев Java, VB, ActiveX и другие.

-

Реклама. Отображает общую статистику для всей заблокированной рекламы.

-

Anti-Spyware. Отображает общую статистику всех шпионских программ, которые были обнаружены и удалены или помещены в карантин на вашем компьютере.

-

Фильтрация почтовых вложений. Отображает общую статистику для всех почтовых вложений, которые были обезврежены и отфильтрованы на вашем компьютере

-

Детектор атак. Отображает общую статистику всех атак на ваш компьютер из Интернета, задействованные порты и источники атак.

-

Содержимое. Отображает общую статистику WEB-сайтов и страниц, которые были заблокированы этим подключаемым модулем и причины блокировки.

-

DNS. Отображает общую статистику WEB-адресов, сохраненных Outpost для последующего ускоренного к ним доступа.

Значок в системном лотке

Еще одним элементом для контроля работы МЭ является значок в трее. По-умолчанию, значком является голубой кружок со знаком вопроса внутри. Он появляется сразу после окончания установки МЭ и является одним из простейших способов получения доступа к управляющим элементам, настройкам и записям «Журнала событий». Значок может менять свой вид в зависимости от текущей политики Outpost.

Политики брандмауэра

Один из самых полезных и важных параметров Outpost – «Политика брандмауэра». Политика задает, каким образом Outpost будет контролировать доступ вашего компьютера к Интернету или любой сети, к которой он подключен.

Outpost может действовать согласно одной из следующих политик:

-

Запрещать. Блокирует все соединения.

-

Блокировать. Блокирует все соединения кроме тех, которые были явно разрешены глобальными правилами или правилами для приложения.

-

Режим обучения. Помогает создать правила для взаимодействия приложения с сетью при первом запуске приложения.

-

Разрешать. Разрешает все соединения кроме тех, которые были явно запрещены глобальными правилами или правилами для приложения.

-

Отключить. Разрешает все соединения.

Чтобы изменить текущую политику МЭ: щелкните кнопку «Параметры» на панели инструментов. Выберите закладку «Политики». Выберите соответствующий значок и щелкните «Ok».

Настройка сетевого доступа для приложений

Один из основных принципов работы Outpost – предоставление доступа к сети процессам и приложениям, согласно действующим правилам для приложений. Это позволяет задать гибкий доступ к сети и гарантирует, что ни один из процессов не получит неавторизованного доступа в сеть (т.е. доступа, не определенного ни одним из действующих правил).

Outpost создает список установленных приложений и автоматически устанавливает для них правила еще во время установки программы, но также предусматривает возможность модифицировать список приложений и правила для приложений вручную.

Управление списком приложений

Во время конфигурации Outpost обнаруживаются все установленные приложения и создаются правила для известных приложений согласно предварительно заданным настройкам. Чтобы просмотреть список обнаруженных приложений, щелкните кнопку «Параметры» на панели инструментов и выберите вкладку «Приложения».

Согласно установкам Outpost, каждое приложение может относиться к одной из трех групп:

-

Запрещенные приложения. Любая сетевая активность приложений, относящихся к этой группе, блокируется. Рекомендуется добавлять в эту группу приложения, не требующие доступа в сеть Интернет, такие как текстовые редакторы, калькуляторы и т.п.

-

Пользовательский уровень. Этим приложениям Outpost разрешает доступ в сеть на основании стандартных и созданных вами вручную правил. Этим приложениям разрешен только определенный вид сетевой активности. Во время установки и создания конфигурации Outpost автоматически обнаруживает установленные приложения и создает для них набор стандартных правил. Рекомендуется помещать большинство приложений, не обнаруженных Outpost, в эту группу.

-

Доверенные приложения. Приложениям, относящимся к этой группе, разрешена любая сетевая активность. Не рекомендуется включать сюда приложения, в полной безопасности которых вы не совсем уверены.

Вы можете изменить статус приложения и процесса, просто перетащив их в нужную категорию.

Также вы можете управлять списком приложений, добавляя приложения вручную и удаляя их. Для того чтобы добавить приложение, щелкните кнопку «Добавить». Вам будет предложено найти нужное приложение в появившемся окне. После того, как вы добавите файл, на экране появится окно диалога Правила, в котором можно будет задать правила для нового приложения. После того, как правила будут установлены, щелкните «Ok» и добавленное приложение появится в группе Пользовательский уровень.

Настройка правил для приложений

Чтобы увидеть список существующих правил для приложения, щелкните «Параметры» на панели инструментов, выберите вкладку «Приложения», выберите приложение и щелкните «Редактировать правила» (или «Создать правило», чтобы создать правило для «Запрещенных» или «Доверенных приложений») в меню «Изменить». На экране появится диалог «Правила», в котором вы сможете изменять существующие правила для выбранного приложения и создавать новые.

Добавление нового правила

Чтобы создать новое правило, щелкните «Создать» в окне диалога «Правила». В редакторе правил вам нужно будет задать соответствующие параметры для вашего приложения. Укажите: событие для правила, критерии и описание правила, действия для данного правила (например, разрешить или блокировать данные). Щелкните «Ok», чтобы сохранить правило. Правило отобразится в списке. Расшифровка выбранного правила отображается в нижней части окна диалога.

Добавление правила на основе стандартного

Позволяет Outpost создавать стандартные наборы правил для приложения. Например, если вы используете редко встречающийся браузер, который не был обнаружен МЭ во время установки, нет необходимости создавать все правила вручную. Просто щелкните кнопку «Стандартные» в окне диалога «Правила» для этой программы и выберите «Browser» в выпадающем меню. Все необходимые правила для данного типа приложения будут добавлены автоматически.

Изменение существующих правил

Для того чтобы изменить уже существующее правило, выделите его в списке и щелкните «Изменить». Внесите требуемые изменения, следуя приведенной выше инструкции, и щелкните «Ok», чтобы сохранить изменения.

Выбранные правила активны (включены) и обрабатываются МЭ. Уберите флажок напротив правила, если вы не хотите, чтобы Outpost выполнял это правило, но не хотите удалять его. Позже вы в любой момент можете включить правило, поставив напротив него флажок.

По-умолчанию, правила выполняются по порядку сверху вниз. Помните, что Outpost выполняет первое по списку подходящее для соединения правило и игнорирует все последующие. Чтобы изменить порядок выполнения правил, выделите правило из списка и воспользуйтесь кнопками «Вверх/Вниз».

Защита от действий вредоносных процессов

Некоторые вредоносные приложения могут внедряться в легальные программы и осуществлять свои действия от имени доверенных приложений. Например, некоторые трояны могут внедриться в компьютерную систему под видом модуля легальной программы (например, вашего браузера), и таким образом получить привилегии для соединения с компьютером хакера. Другие программы могут запустить процесс в скрытом режиме или захватить память доверенного процесса, притворившись приложением, которое вы не сочтете опасным. Применяя технологии Контроля компонентов и Контроля Anti-Leak, Outpost не допускает действия таких программ и таким образом полностью защищает вас от троянов, spyware и иного вредоносного ПО.

Контроль компонентов приложения

Приложения имеют множество модулей, каждый из которых какой-либо вредоносный процесс может запрограммировать на выполнение вредоносных для вашего компьютера действий Outpost контролирует не только действующие приложения, но и каждый их компонент. Если компонент приложения был изменен и приложение пытается установить соединение, Outpost сообщит вам об измененном компоненте и спросит разрешение на установление соединения. Отвечающая за это технология называется «Контроль компонентов» и ее задачей является отслеживание попыток вредоносного ПО получить доступ к сети.

Изменение уровня контроля компонентов

Вы можете выбрать желаемый уровень контроля компонентов. Для этого щелкните «Параметры» на панели инструментов, выберите закладку «Приложения», и щелкните кнопку «Компоненты». В окне диалога «Настройки Контроля компонентов» вы можете выбрать следующие уровни безопасности:

-

Максимальный. Outpost отслеживает компоненты, которые проходят регистрацию, чтобы стать частью легитимного приложения. Рекомендуется использовать этот параметр, только если вы подозреваете наличие вируса в вашей системе, так как выбор этого параметра может серьезно снизить быстродействие вашей системы.

-

Обычный. Outpost будет осуществлять контроль над всеми новыми компонентами, которые проходят регистрацию перед добавлением их в папку приложения, и всеми обновленными компонентами, запоминая проверенные компоненты в собственной базе данных. Этот параметр подходит для большинства случаев и обеспечивает баланс между безопасностью и скоростью работы.

-

Низкий. Аналогичен обычному, но в данном случае Outpost будет осуществлять контроль не над всеми новыми и обновленными компонентами приложений, а только над исполняемыми файлами. Рекомендуется использовать этот параметр вместо полного отключения Контроля компонентов для сохранения минимально необходимого уровня безопасности.

-

Отключен. Outpost отключает контроль компонентов. Рекомендуется только при значительном замедлении скорости работы системы, падениях системы, или других ошибках, ведущих к нестабильности системы. Выключение контроля компонентов значительно снижает уровень безопасности вашей системы, т.к. Outpost больше не отслеживает компоненты каждого приложения.

Изменение уровней влияет на все приложения и их компоненты. Невозможно изменить уровень для какого-то отдельного приложения.

Не рекомендуется использовать максимальный уровень пока вы не уверены, что вашей системе угрожает вирус, троян или другая вредоносная программа, которая была обнаружена.

Контроль методов проникновения

Существует ряд сложных методов проникновения, позволяющих вредоносным программам обходить защитный периметр компьютера. «Контроль Anti-Leak» обеспечивает проактивную защиту и позволяет блокировать все известные на данный момент методы проникновения, обычно используемые вредоносными программами для обхода МЭ. Это позволяет предотвратить утечку с компьютера важной информации, обеспечивает больший контроль над происходящим на компьютере и позволяет пользователю противостоять шпионскому ПО, использующему эти методы. Однако некоторые из этих методов могут использоваться легитимными приложениями для их обычной активности, поэтому крайне важно иметь возможность гибкого контроля, так как простая блокировка соответствующей активности может влиять на стабильность системы и прерывать работу пользователя.

Чтобы включить «Контроль Anti-Leak», щелкните «Параметры» на панели инструментов, выберите вкладку «Приложения», щелкните кнопку «Anti-Leak» и выберите флажок «Включить контроль Anti-Leak». Настройки этого окна позволяют указать, какие действия могут совершать все приложения, установленные в вашей системе. Все действия поделены на опасные, которые являются критическими и, скорее всего, приведут к нестабильности системы и утечке данных, и подозрительные, которые иногда могут использоваться легитимными приложениями.

Примечание

Более подробно о возможностях Outpost Firewall Pro 4.0 и настройке основных компонентов см. файл-приложение к данной лабораторной работе (каталог \FOR_READING\):

Outpost_Firewall_4.chm

KERIO WINROUTE FIREWALL

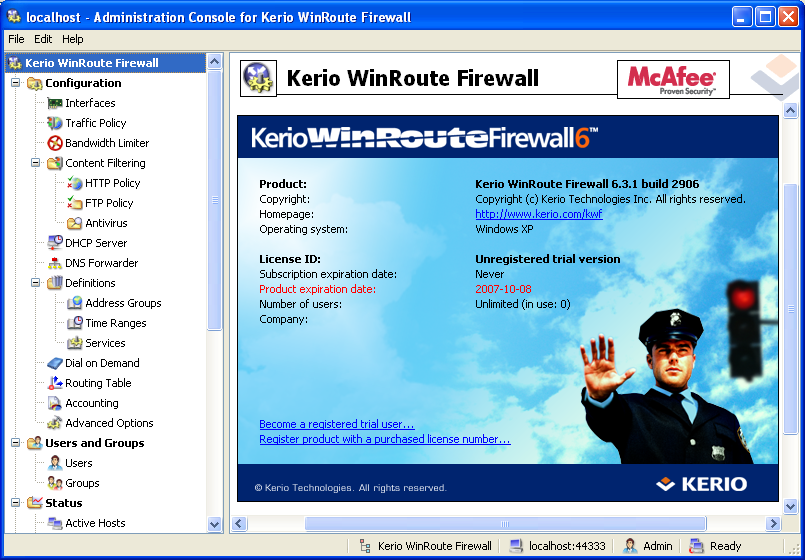

Рис. 3. Интерфейс консоли администратора МЭ Kerio WinRoute Firewall 6.3.1

Kerio WinRoute Firewall 6.3.1 – это шлюзовой межсетевой экран, разработанный специально для корпоративных сетей предприятий среднего и малого размера, Kerio обеспечивает общий доступ и защиту от внешних атак и вирусов, а также дает возможность ограничения доступа к WEB-сайтам, в зависимости от их содержания.

Многоуровневая архитектура данного МЭ обеспечивает защиту сетей, серверов и отдельных пользователей. Всестороннее инспектирование в сочетании с различными системами контроля над протоколами позволяет Kerio гарантировать безопасность в таких сложных приложениях как VoIP (H.323, SIP, Cisco SCCP) и VPN.

Kerio масштабируется для работы нескольких тысяч пользователей. При этом используются такие механизмы как DNS ретрансляция, DHCP сервер и кэширующий прокси. Kerio работает с DSL, кабельным, ISDN, спутниковым, коммутируемым и беспроводным интернет-соединением.

Особенности Kerio WinRoute Firewall 6.3.1.

-

Сетевой монитор реального времени. Kerio WinRoute Firewall дает возможность точно настраивать правила для проверки входящего и исходящего трафика с учетом состояния протокола, обеспечивая при этом полную безопасность. Мастер сетевых правил поможет быстро настроить межсетевой экран.

-

Совместное пользование высокоскоростного Интернета. Поддержка DSL, выделенной линии, ISDN, спутникового соединения, модемного соединения и беспроводного Интернета позволяет использовать Kerio в сетях любого размера и местоположения.

-

Антивирусная защита. Kerio предоставляет возможность сканирования входящего и исходящего HTTP и FTP трафика на наличие вирусов. Кроме встроенной в версию защиты McAffee, доступно еще несколько антивирусов, на выбор.

-

Фильтр контента. Во многих фирмах и образовательных учреждениях часто требуется запретить доступ к определенным сайтам. Kerio имеет встроенный классификатор контента от компании Cobion Orange Filter Service, позволяющий наложить запрет на посещение некоторых видов сайтов (реклама, развлечения, сайты для взрослых).

-

Поддержка VoIP. Kerio WinRoute Firewall дает возможность параллельно использовать H.323 и SIP протоколы для того, чтобы не афишировать в Интернете инфраструктуру VoIP.

-

Поддержка VPN. Kerio поддерживает технологию трансляции адресов (NAT traversal) для IPSec и PPTP протоколов, позволяя легко встраивать дополнительные VPN-решения.

-

Поддержка UPnP. Универсальный Plug and Play (UPnP) в Windows позволяет приложениям «общаться» через Интернет. Kerio WinRoute Firewall имеет встроенную технологию UPnP для того, чтобы такие приложения, как MSN Messenger могли запускаться сразу, без дополнительной настройки МЭ.

-

Контроль над протоколами. Kerio производит сканирование, фильтрацию и корректировку протоколов. Это позволяет использовать внутри сети приложения, разработанные без учета взаимодействия с МЭ.

-

Администрирование сетей. Консоль администратора может быть установлена удаленно для обеспечения безопасного управления и изменения данных из любого места сети.

-

Интеграция со службой каталогов Active Directory. Встроенная в Windows 2000 Server служба каталогов Active Directory позволяет администраторам централизованно управлять информацией, пользователями и сетевыми ресурсами. Поддержка Active Directory позволяет Kerio WinRoute Firewall получать доступ к информации о пользователях в реальном времени.

Одним из наиболее значимых нововведений данной версии является полностью обновленный встроенный VPN-сервер на базе протокола SSL/TLS, имеющий Kerio VPN Client для Windows, а также улучшенная антивирусная защита, средства борьбы с нежелательной почтой клиентский и инструменты для блокирования файлообменных сетей P2P.

Новая схема «одного клика» является еще одним нововведением при работе с клиентом Kerio VPN, в ее помощью у удаленных пользователей появилась возможность полного и неограниченного доступа к ресурсам организации.

В новой версии программы также реализованы расширенные возможности оповещения по электронной почте администраторов о таких событиях, как обнаружение вирусов, блокирование несанкционированных подключений и т.д.

Политика для трафика

«Мастер сетевых правил» (Kerio Network Rules Wizard) облегчает процесс настройки эффективной политики для трафика. Мастер должен появиться на экране, когда в первый раз будет загружена «Административная консоль» (Kerio WinRoute Firewall Administration Console, см. Рис. 3). Для принудительного вызова мастера можно также щелкнуть на кнопке «Wizard» («Configuration» – «Traffic Policy») в «Administration Console».

Мастер содержит следующие страницы:

-

О мастере (About). Первая страница представляет мастер.

-

Тип соединения с Интернетом (Type of Internet Connection). На второй странице можно задать тип используемого Интернет-соединения, например, либо сетевой адаптер (Ethernet, WaveLAN, DSL и т.д.), либо телефонная линия (аналоговый модем, ISDN и т.д.), либо спутниковый широкополосный канал.

-

Интернет-адаптер (Internet Adapter). В зависимости от типа соединения с Интернетом (выбранного на второй странице), на третьей странице будут показаны доступные адаптеры, телефонные линии или спутниковые соединения. Здесь можно еще подробнее конкретизировать тип соединения, используемый при подключении компьютера с МЭ к Интернету, например, сетевой адаптер под названием «Публичный» (Public) или реквизиты для доступа по телефонной линии.

-

Политика для исходящего трафика (Outbound Policy). Четвертая страницы позволяет ограничить пользователей локальной сети при доступе к Интернету. Можно просто установить настройки по-умолчанию для радио-кнопки «Разрешать доступ только к следующим службам» (Allow access to the following services only).

-

VPN-сервер (VPN Server). Выберите, будет ли использоваться Kerio VPN Server или Clientless SSL-VPN. Если используется VPN от сторонних разработчиков, такая как Microsoft PPTP, то выберите вариант «Нет». Выберите «Да» для использования Kerio VPN Server.

-

Политика для входящего трафика (Inbound Policy). На шестой странице используйте кнопку «Add…», чтобы вывести список серверов, запущенных в ЛВС, которые должны быть доступны из Интернета.

-

Разделяемое использование адресов (Internet Sharing, NAT). Включить трансляцию сетевых адресов (NAT – Network Address Translation) для всей локальной сети или нет. Поставьте галочку в пункте «Включить NAT» (Enable NAT). Заметим для сравнения, что технология RSIP (Realm Specific IP) выполняет те же действия, что и NAT, но поддерживает сквозную прозрачность (end-to-end).

-

Финиш (Finish). Процесс задания политики успешно завершен.

Ключевые типы трафика, которые настроил мастер, включают в себя:

-

ICMP-трафик – разрешает исходящий трафик ICMP (Internet Control Message Protocol – протокол управляющих сообщений Интернет), например, ping и traceroute.

-

Отфильтрованный трафик (Content filter traffic) – включает отфильтрованный трафик ISS (Internet Security Systems).

-

Трафик межсетевого экрана (Firewall traffic) – разрешает связь между МЭ и публичной сетью.

-

Служба VPN (Service Kerio VPN) – разрешает доступ к службе Kerio VPN на компьютере с МЭ из публичной сети.

Также мастер настроил 8 ключевых служб:

-

HTTP (TCP, порт 80) – протокол HTTP (HyperText Transport Protocol) используется для соединения с серверами в Интернете.

-

HTTPS (TCP, порт 443) – протокол HTTPS (HyperText Transport Protocol Secure) используется для доступа к безопасным веб-серверам.

-

FTP (TCP, порт 21) – протокол FTP (File Transfer Protocol) используется для передачи файлов через TCP/IP-сеть, например, Интернет.

-

SMTP (TCP, порт 25) – протокол SMTP применяется для передачи почты через Интернет, определяет формат сообщения, а также агент MTA (Message Transfer Agent – агент пересылки сообщений), который хранит и переправляет почту.

-

DNS (TCP/UDP, порт 53) – система DNS (Domain Name System) помогает пользователям находить компьютеры в сети TCP/IP, например, Интернет, используя доменное имя.

-

POP3 (TCP, порт 110) – протокол POP3 (Post Office Protocol 3) определяет тип хранилища сообщений, которое содержит входящие письма, пока пользователи не скачают их на свои компьютеры.

-

IMAP (TCP, порт 143) – протокол IMAP (Internet Message Access Protocol) определяет тип хранилища сообщений, которое архивирует письма в папки, чтобы пользователи могли получить к ним доступ (а не скачать, как при использовании POP3).

-

Telnet (TCP, порт 23) – эмулятор терминала для сетей TCP/IP;

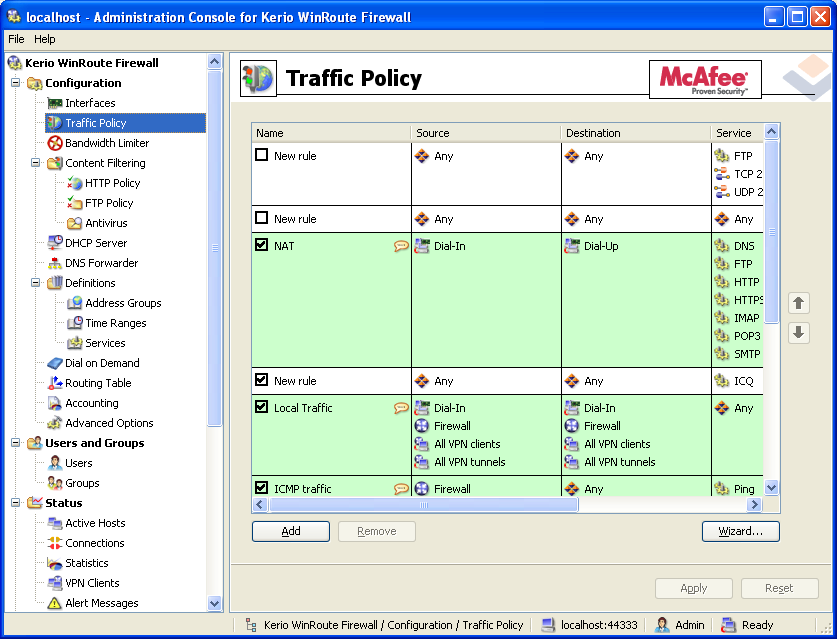

В разделе «Конфигурация» – «Политика для трафика» в «Административной консоли» указаны правила для трафика в форме таблице, где каждое правило представлено в виде строки, а свойства правила (имя, условия, действия) – в виде столбцов (см. Рис. 4).

Щелкните левой кнопкой мыши на выбранном поле в таблице или правой кнопкой на правиле и в появившемся контекстном меню – на кнопке «Edit», чтобы открыть диалог редактирования выбранного пункта. Чтобы определить новые правила, нажмите на кнопке «Add». Переместить новое правило в списке можно с помощью кнопок со стрелочками.

Рис. 4. Настройка правил для трафика в «Консоли администрирования»

Сетевые службы

Зайдите в раздел «Конфигурация» – «Определение» – «Службы» («Configuration» – «Definition» – «Services») в «Административной консоли» (Administration Console). Здесь представлены более 70 различных служб, для каждой указано имя службы, протокол TCP и/или UDP, исходящий/входящий порты, инспектор протокола (если установлен) и определение службы.

Можно настроить любой из этих параметров, используя кнопку «Edit», а также добавить любую новую службу или удалить. Нажмите на заголовке таблицы, чтобы отсортировать ее содержимое.

Протокол DHCP (Dynamic Host Configuration Protocol) позволяет легко конфигурировать TCP/IP-хосты, находящиеся внутри сети. Использование протокола DHCP облегчает администрирование за счет того, что все настройки можно задать на сервер, а, так как один IP-адрес не может быть назначен более чем одной рабочей станции, можно избежать конфликтов IP-адресов в сети.

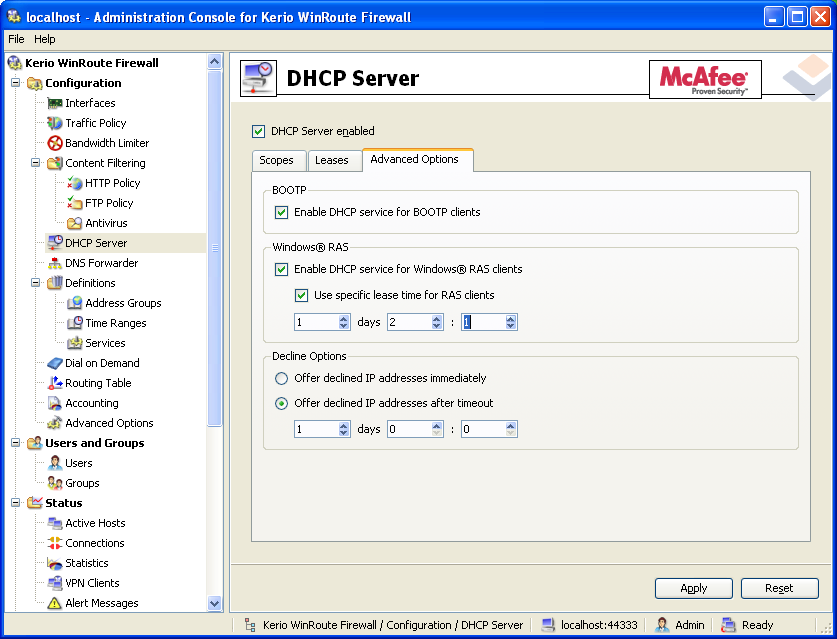

Рис. 5. Настройка DHCP-сервера

Первая вкладка определяет «Область действия» (Scopes) DHCP-сервера. Здесь можно сгруппировать компьютеры, на которых запущен клиент DHCP-службы. Задайте область действия и соответствующие параметры для каждой подсети.

Нажав на кнопку «Add» добавьте либо область действия, либо бронирование (reservation). По сравнению со статическим назначением IP-адреса серверу, использование DHCP-бронирования (DHCP Reservations) позволяет создать центральную точку, на которую будут ссылать все IP-адреса в организации.

Вкладка «Усовершенствованные настройки» (Advanced Options) позволяет включить DHCP-службу для BOOTP-клиентов, Windows RAS-клиентов и/или предложить отклоненные IP-адреса (см. Рис. 5).

Теперь рассмотрим proxy-сервер. Настройки proxy-сервера можно найти во вкладке «Proxy-сервер» (Proxy Server) в разделе «Конфигурация – Контентная фильтрация – HTTP политика» (Configuration – Content Filtering – HTTP Policy) в Административной консоли (Administration Console).

Proxy-сервер играет роль посредника между компьютером и Интернетом, позволяет повысить уровень безопасности, обеспечить административный контроль и кэширование. При этом доступ в Интернет Proxy-сервер осуществляет от лица самого пользователя.

Зайдите в раздел «Proxy-сервер» (Proxy Server) Административной консоли (Administration Console). В общих настройках этого раздела настройки по-умолчанию разрешают работать proxy-серверу через порт 3128. Это один из наиболее часто используемых портов, на который proxy-серверы обычно принимают соединения с портов 80, 1080, 3128 и 8080.

Усовершенствованные настройки proxy-сервера позволяют пересылать данные заданному родительскому proxy-серверу, настроить сценарий (script) автоматической конфигурации proxy-сервера на прямой доступ или через proxy-сервер WinRoute. Вдобавок, в этих настройках можно разрешить браузерам использовать конфигурационный сценарий автоматически через DHCP-сервер в Kerio WinRoute Firewall.

Виртуальные частные сети

VPN (Virtual Private Network) – это частная сеть, которая настроена для работы в публичной сети. Хотя сеть VPN использует в своей работе публичные каналы для соединения узлов (например, Интернет), эти каналы являются виртуально частными, то есть защищенными с использованием шифрования и других технологий безопасности. Они гарантируют, что только авторизованные пользователи могут получить доступ в сеть VPN и пересылаемые по такой сети данные не могут быть перехвачены.

VPN-клиент, входящий в состав Kerio WinRoute Firewall, позволяет организовать безопасные транзакции между двумя серверами, а также клиентом и сервером. Помимо шифрования пакетов, Kerio VPN обеспечивает работу SSL-соединений с аутентификацией по сертификатам.

Примечание

Более подробно о возможностях Kerio WinRoute Firewall 6.3.1 и настройке его компонентов см. файл-приложение к данной лабораторной работе (каталог \FOR_READING\):

Kerio_WinRoute_Firewall_6_3_Guide_for_Administrators_2007.chm

Kerio_Administration_Console_2007.chm