- •КАФЕДРА ИНФОРМАЦИОННЫХ СИСТЕМ

- •Максимов Константин Викторович

- •СФЕРА НАУЧНЫХ ИНТЕРЕСОВ

- •ПРОГРАММА КУРСА

- •Тема 1. Общие проблемы безопасности. Основные положения теории информационной безопасности.

- •ТЕМА 1. ОБЩИЕ ПРОБЛЕМЫ БЕЗОПАСНОСТИ.

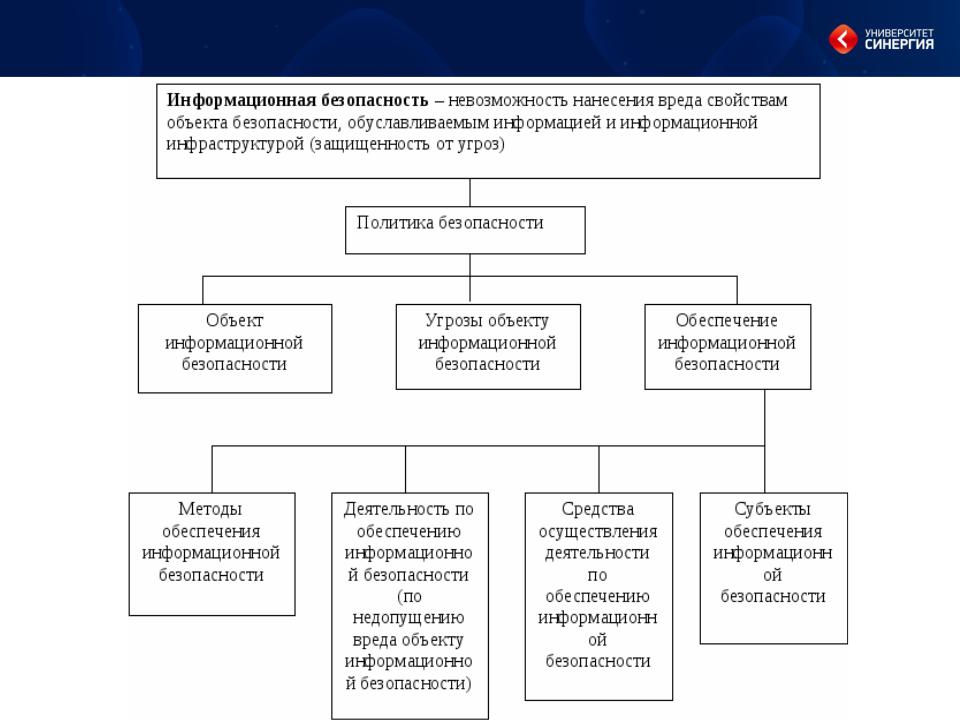

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.1 Основные понятия информационной безопасности (ИБ)

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.2 Понятие тайны как объекта защиты ИБ

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1.3 Организация защиты информации (ЗИ)

- •1. 4 Политика ИБ

- •1. 4 Политика ИБ

- •1. 4 Политика ИБ

- •1 .4 Политика ИБ

- •1. 4 Политика ИБ

- •1 .4 Политика ИБ

- •1. 4 Политика ИБ

- •1 .4 Политика ИБ

- •1. 4 Политика ИБ

- •1. 4 Политика ИБ

- •1 .4 Политика ИБ

- •1 .4 Политика ИБ

- •1 .4 Политика ИБ

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

Примеры информационных активов:

имидж организации

брэнд организации

база данных клиентов

технологическая документация

Четкое выделение и ранжирование информационных активов позволяет обеспечить:

понятность информационных активов для менеджментаорганизации ;

результативное выполнение политики безопасности;

регулярное выявление угроз и уязвимостей для существующих бизнес-процессов;

эффективное управление организацией в критических ситуациях;

снижение и оптимизация стоимости поддержки

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

Информационные активы:

•документы на бумажных носителях (договора, счета, приказы и так далее)

•научно-конструкторская и технологическая документация на бумажных или электронных носителях (чертежи изделий, технологические карты, отчеты о научно-исследовательских разработках и так далее)

•базы данных (клиенты, сотрудники, поставщики,

номенклатура изделий и так далее)

•управленческая информация (данные бухгалтерского, налогового, финансового и управленческого учета, планы производства, штатное расписание и так далее)

•нормативная информация (законы, распоряжения, регламенты, стандарты, должностные инструкции и

так далее)

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации |

||

Aктивы прoгрaммнoгo oбecпeчeния: |

||

•Операционные системы |

|

|

•СУБД |

|

|

•Офисные программы |

|

|

•Антивирусное ПО |

Какими |

|

•ПО защиты данных |

||

•Прикладные ИС, в том числе КИС |

информацион- |

|

•Системы электронного документооборота |

||

•и др. |

ными активами |

|

владеете лично |

||

|

||

Физические активы: |

вы? |

|

•рабочие станции

•сервера

•коммуникационное оборудование

•копировально-множительная техника

•и др.

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

Для каждого актива определяются:

•Вид дeятeльнocти (для чего нужен данный актив – производство, управление, информационное сопровождение, оказание услуг и так далее).

•Нaимeнoвaниe aктивa (регламент, документ, чертеж, программный продукт и так далее), степень детализации зависит от специфики деятельности организации, например можно указать «База данных клиентов», а можно

разделить «База данных частных лиц» и «База данных корпоративных клиентов».

•Фoрмa прeдcтaвлeния (на бумажном, электронном или ином носителе)

•Влaдeлeц aктивa (кто несет персональную ответственность за актив)

•Критeрии oпрeдeлeния cтoимocти актива (как

оценивается стоимость актива – по первоначальной

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

Для каждого актива определяются:

• Рaзмeрнocть oцeнки:

Кoличecтвeннaя oцeнкa (рубли, килобайты, штуки и так далее)

Кaчecтвeннaя ("пренебрежимо малая", "очень малая", "малая", "средняя", "высокая", "очень высокая", "имеющая критическое значение").

Качественная оценка применяется для активов, которые невозможно или слишком трудоемко

оценить количественно (репутация, имидж, брэнд и

такКакиедалее)ваши. личные информационные активы являются наиболее ценными и какой они

могут представлять интерес для третьих лиц?

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

Ранжирование активов позволяет установить приоритеты для последующей разработки системы ИБ, т.к. в первую очередь следует защищать активы, наиболее ценные для конкретной организации.

Например, если организация занимается

продажами, то во главу угла ставится актуальность информации о предоставляемых услугах и ценах, а также ее доступность максимальному числу потенциальных покупателей. Для организации, отвечающей за поддержание критически важных

баз данных, на первом плане должна стоять

Приведите примеры наиболее ценных

целостность данных. Режимная организация в

первуюинформационныхочередь активовбудет длязаботитьсяразных о

конфиденциальностиорганизацийинформации,… то есть о ее

защите от несанкционированного доступа.

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

После ранжирования активов по степени их ценности проводится оценка уязвимости активов. Для этого составляется перечень возможных уязвимостей и определяется степень вероятности использования их злоумышленниками («очень высокая","высокая", "средняя", "низкая", «очень низкая").

Основные группы уязвимостей:Аппаратные средства

Чувствительность к влажности, пыли, загрязнениюЧувствительность к колебаниям напряжения

Незащищенное хранение

Приведите примеры наиболее уязвимых информационных активов для разных организаций…

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

Группы уязвимостей:Программные средства

Неверное распределение прав доступа

Сложный пользовательский интерфейс

Плохой менеджмент паролей

Отсутствие резервных копий

Сеть

Передача паролей в незашифрованном виде

Незащищенные соединения сети общего пользования

Незащищенные линии связи

Приведите примеры уязвимостей различных групп…

1.3 Организация защиты информации (ЗИ)

Защита информационных активов

организации

Группы уязвимостей:Персонал

Отсутствие персонала

Неадекватные процедуры набора персонала

Отсутствие механизмов мониторинга

ОрганизацияОтсутствующее или неудовлетворительное

соглашение об уровне сервисаОтсутствие регулярных аудитов (надзора)Отсутствие политики по использованию

электронной почтыОтсутствие процедур для обработки секретной

информацииОтсутствие процедуры контроля изменений

Отсутствие сообщений об ошибках,

зафиксированных в журнале регистрации