- •Администрирование в информационных системах

- •Глава 1. Информационные процессы в системах управления. Цели, задачи и функции администрирования в информационных системах

- •Глава 2. Программное и техническое обеспечение современных ис и технологий управления организацией

- •Глава 3. Методология построения администрирования и его средства

- •Глава 4. Обеспечение иб в администрировании ис

- •Глава 5. Управление конфигурацией и ресурсами ис

- •Глава 6. Сетевые службы и их мониторинг

- •Глава 7. Управление пользователями, сетевыми службами, дисками, службой печати

- •1.Теория администрирования сетей tcp/ip

- •1.1. Организация сети tcp/ip

- •1.2. Межсетевой обмен в сетях tcp/ip

- •1.3. Основные протоколы стека tcp/ip

- •IPing - новое поколение протоколов ip

- •1.4. Принципы построения ip-адресов

- •1.5. Подсети

- •1.6.Порты и сокеты

- •1.7.Основные принципы ip-маршрутизации

- •1.8.Информационные сервисы Internet

- •1.9 Система Доменных Имен

- •1.10 Электронная почта в Internet

- •1.11 Взаимодействие отдельных эвм друг с другом

- •1.12 Обмен файлами. Служба ftp

- •2. Администрирование сетей

- •2.1. Учетные записи и группы безопасности

- •2.1.1. Понятие пользовательской учетной записи

- •2.1.2.Встроенные пользовательские учетные записи Windows 2000/xp

- •2.1.3. Группы безопасности

- •2.1.4.Типы учетных записей

- •2.1.5. Встроенные группы безопасности

- •2.2. Администрирование файлов и папок

- •2.2.1. Режимы доступа к папкам

- •2.2.2. Права доступа

- •2.3.3 Права доступа при копировании (перемещении) файлов.

- •2.3. Сервисы сетей ncp/ip

- •2.3.1. Протокол динамической конфигурации клиентских машин

- •Администрирование информационных систем Правила эксплуатации и ответственные за их соблюдение

- •Проектирование информационных систем и их приемка

- •Защита от вредоносного программного обеспечения

- •Обслуживание систем

- •Сетевое администрирование

- •Защита носителей информации

- •Обмен данными и программным обеспечением

- •Проблема организации администрирования крупных информационных систем.

- •Администрирование в информационных системах

- •1. Ведение. Основные проблемы администрирования сетей tcp/ip и информационных технологий Internet

- •1.1. Организация сети tcp/ip

- •1.2. Подключениe локальной или корпоративной сети к Internet

- •1.3. Маршрутизация в сетях tcp/ip

- •1.4. Система доменных имен

- •1.5. Обмен электронной почтой

- •1.6. Организация информационного обслуживания на основе технологий Internet

- •1.7. Проблемы безопасности сетей tcp/ip

- •2. Основы межсетевого обмена в сетях tcp/ip

- •2.1. Структура стека протоколов tcp/ip

- •2.2. Основные протоколы стека tcp/ip

- •2.2.1. Протоколы slip и ppp

- •2.2.2. Протокол arp. Отображение канального уровня на уровень межсетевого обмена

- •2.2.3. Протокол ip

- •2.8. Формат пакета Ipv4

- •2.2.4. IPing - новое поколение протоколов ip

- •2.3. Принципы построения ip-адресов

- •2.4. Подсети

- •2.5. Порты и сокеты

- •2.6. Основные принципы ip-маршрутизации

- •2.7. Настройка операционной системы и сетевые интерфейсы

- •2.8. Настройка сетевых интерфейсов

- •2.8.1. Настройка Ethernet-интерфейса

- •2.8.2. Настройка slip

- •2.8.3. Настройка интерфейса ppp

- •2.9. Маршрутизация, протоколы динамической маршрутизации, средства управления маршрутами

- •2.9.1. Статическая маршрутизация

- •2.9.2. Динамическая маршрутизация

- •2.9.3. Программа routed

- •2.9.4. Программа gated

- •2.10 Анализ и фильтрация tcp/ip пакетов

- •3. Информационные сервисы Internet

- •3.1. Система Доменных Имен

- •3.1.1. Принципы организации dns

- •3.1.3. Регистрация доменных имен

- •3.1.4. Серверы доменных имен и механизм поиска ip-адреса

- •3.1.5. Настройка resolver

- •3.1.6. Программа named

- •3.1.6.1. Файлы настройки named

- •3.1.6.2. Запись "Start Of Authority"

- •3.1.6.3. Запись "Name Server"

- •3.1.6.4. Адресная запись "Address"

- •3.1.6.5. Запись Mail eXchanger

- •3.1.6.6. Запись назначения синонима каноническому имени "Canonical Name"

- •3.1.6.7. Записи типа "Pointer"

- •3.1.6.8. Запись типа hinfo

- •3.1.6.9. Запись определения информационных сервисов "Well Known Services"

- •3.1.6.10. Команды описания зоны

- •3.1.6.11. Файлы описания зоны

- •3.1.7. Примеры настроек программы named и описания зон

- •3.1.7.1. Небольшой поддомен в домене ru

- •3.1.7.2. Описание "прямой" и "обратной" зон для поддомена определенного на двух подсетях

- •3.1.7.3. Делегирование поддомена внутри домена

- •3.1.8. Программа nslookup

- •3.1.9. Dns и безопасность

- •3.2. Электронная почта в Internet

- •3.2.1. Принципы организации

- •3.2.2. Формат почтового сообщения (rfc-822)

- •3.2.3. Формат представления почтовых сообщений mime и его влияние на информационные технологии Internet

- •3.2.3.1. Поле версии mime (mime-Version)

- •3.2.3.2. Поле типа содержания тела почтового сообщения (Content-Type)

- •3.2.3.3. Поле типа кодирования почтового сообщения (Content-Transfer-Encoding)

- •3.2.3.4. Дополнительные необязательные поля

- •3.2.4. Протокол обмена почтой smtp (Simple Mail Transfer Protocol)

- •3.2.5. Интерфейс Eudora

- •3.2.6. Системы почтовой рассылки (программа sendmail)

- •3.2.6.1. Принцип работы программы sendmail

- •3.2.7. Настройка программы sendmail

- •3.2.7.1. Тестирование Sendmail и способы запуска

- •3.3. Эмуляция удаленного терминала. Удаленный доступ к ресурсам сети

- •3.3.1. Протокол Telnet

- •3.3.2. Интерфейс пользователя (telnet) и демон (telnetd)

- •3.3.2.1. Программа-сервер (telnetd)

- •3.3.2.2. Программа-клиент (telnet)

- •3.3.3. Организация модемных пулов, настройка оборудования. Квоты пользователей

- •3.4. Обмен файлами. Служба архивов ftp

- •3.4.1. Типы информационных ресурсов

- •3.4.2. Протокол ftp

- •3.4.3. Сервер протокола - программа ftpd

- •3.5. Администрирование серверов World Wide Web

- •3.5.1. История развития, отцы-основатели, современное состояние

- •3.5.2. Понятие гипертекста

- •3.5.3. Основные компоненты технологии World Wide Web

- •3.5.4. Архитектура построения системы

- •3.5.4.1. Язык гипертекстовой разметки html

- •3.5.4.2. Принципы построения и интерпретации html

- •3.5.5. Протокол обмена гипертекстовой информацией (HyperText Transfer Protocol, http 1.0.)

- •3.5.5.1. Форма запроса клиента

- •3.5.5.2. Методы доступа

- •3.5.5.3. Ответ сервера

- •3.5.5.4. Защита сервера от несанкционированного доступа

- •3.5.6. Universal Resource Identifier - универсальный идентификатор. Спецификация универсального адреса информационного ресурса в сети

- •3.5.6.1. Принципы построения адреса www

- •3.5.6.2. Схемы адресации ресурсов Internet

- •3.5.7. Common Gateway Interface - средство расширения возможностей технологии World Wide Web

- •3.5.7.1. Механизмы обмена данными

- •3.5.7.2. Практика применения скриптов cgi

- •3.5.8. Выбор и установка сервера протокола http и другого программного обеспечения базы данных World Wide Web

- •3.5.8.1. Структура базы данных сервера www

- •3.5.8.2. Редакторы html-документов

- •3.5.8.3. Графические редакторы и их особенности

- •3.5.8.4. Серверы протокола http

- •3.5.8.5. Выбор, установка и настройка сервера

- •3.5.8.6. Обслуживание запросов

- •3.5.9. Организация информационной службы на основе технологии World Wide Web

- •3.5.9.1. Статистика доступа к системе и ее анализ

- •3.6. Информационно-поисковые системы Internet

- •3.6.1. Архитектура современных информационно-поисковых систем World Wide Web

- •3.6.2. Информационные ресурсы и их представление в информационно-поисковой системе

- •3.6.3. Информационно-поисковый язык системы

- •3.6.4. Типы информационно-поисковых языков

- •3.6.5. Традиционные информационно-поисковые языки и их модификации

- •3.6.6. Информационно-поисковые языки Internet

- •3.6.7. Интерфейс системы

- •5. Литература

- •Администрирование сети и сервисов internet учебное пособие

- •Содержание

- •Введение в ip-сети

- •Принципы построения составных сетей

- •Локализация трафика и изоляция сетей

- •Согласование протоколов канального уровня

- •Маршрутизация в сетях с произвольной топологией

- •Сетевой уровень и модель osi

- •Функции сетевого уровня

- •Протоколы передачи данных и протоколы обмена маршрутной информацией

- •Стек протоколов tcp/ip История и перспективы стека tcp/ip

- •Структура стека tcp/ip. Краткая характеристика протоколов

- •Адресация в ip-сетях Типы адресов: физический (mac-адрес), сетевой (ip-адрес) и символьный (dns-имя)

- •Три основных класса ip-адресов

- •Соглашения о специальных адресах: broadcast, multicast, loopback

- •Отображение физических адресов на ip-адреса: протоколы arp и rarp

- •Отображение символьных адресов на ip-адреса: служба dns

- •Автоматизация процесса назначения ip-адресов узлам сети - протокол dhcp

- •Протокол межсетевого взаимодействия ip

- •Формат пакета ip

- •Управление фрагментацией

- •Маршрутизация с помощью ip-адресов

- •Пример взаимодействия узлов с использованием протокола ip

- •Структуризация сетей ip с помощью масок

- •Протокол доставки пользовательских дейтаграмм udp

- •Зарезервированные и доступные порты udp

- •Мультиплексирование и демультиплексирование прикладных протоколов с помощью протокола udp

- •Формат сообщений udp

- •Протокол надежной доставки сообщений tcp

- •Сегменты tcp

- •Порты и установление tcp-соединений

- •Концепция квитирования

- •Реализация скользящего окна в протоколе tcp

- •Выбор тайм-аута

- •Реакция на перегрузку сети

- •Формат сообщений tcp

- •Протокол обмена управляющими сообщениями icmp Общая характеристика протокола icmp

- •Формат сообщений протокола icmp

- •Сообщения о недостижимости узла назначения

- •Перенаправление маршрута

- •Протоколы обмена маршрутной информацией стека tcp/ip

- •Дистанционно-векторный протокол rip

- •Комбинирование различных протоколов обмена. Протоколы egp и bgp сети Internet

- •Протокол состояния связей ospf

- •Развитие стека tcp/ip: протокол iPv.6

- •Администрирование информационных систем (tcp/ip)

- •Преподаватели

- •Аннотация

- •Знания и умения, полученные в результате обучения

- •Зачет и экзамен

- •Требования к начальному уровню знаний

- •Программа курса

- •Полезные Интернет-ссылки

2.9.3. Программа routed

Программа routed поставляется с любым клоном Unix и используется в качестве демона протокола RIP по умолчанию. Как правило, она используется без аргументов и запускается в момент загрузки операционной системы. Однако, если машина не является шлюзом, то имеет смысл указать флаг "-q". Этот флаг означает, что routed не будет посылать информации в сеть, а только будет слушать информацию от других машин. Обычно, активными являются шлюзы, а все остальные системы являются пассивными.

Однако, часто бывает полезно при начальной загрузке инициализировать таблицу маршрутов и определить строки, которые из нее не следует удалять ни при каких условиях. Самый типичный случай - назначение шлюза по умолчанию. Для этой цели можно использовать файл /etc/gateways, который программа routed просматривает при запуске и использует для первоначальной настройки таблицы маршрутов. Содержание этого файла может выглядеть следующим образом:

net 0.0.0.0 gateway 144.206.136.10 netric 1 passive

В данном примере адрес 0.0.0.0 используется для определения адреса умолчания, машина 144.206.136.10 - это шлюз по умолчанию, метрика определяет число hop'ов до этого шлюза, а параметр "passive" - говорит о том, что даже если с этого шлюза никакой информации о маршрутах не приходит, то его все равно не надо удалять из таблицы маршрутов. Последний параметр указывается в том случае, если шлюз только один, если же возможно использование другого шлюза и эти шлюзы активно извещают машины сети о своих таблицах маршрутов, то следует вместо passive использовать active:

net 0.0.0.0 gateway 144.206.136.10 netric 1 active

В этом случае пассивный шлюз из таблицы маршрутов будет удален, а тот, который может исполнять функции реального шлюза будет в таблицу включен. В сети kiae изменение шлюза по умолчанию можно наблюдать по несколько раз в день.

Когда используется только Ethernet, то программа routed может использоваться и на машинах шлюзах, но если система связана с внешним миром через SLIP или PPP, то использование routed может привести к потере самого главного маршрута. Он будет удален из таблицы из соображений неактивности. В этом случае лучше всего использовать программу gated.

2.9.4. Программа gated

Gated - это коллективный продукт американских университетов, который был разработан для работы сети NFSNET. Права copyright закреплены за Корнельским университетом, хотя части кода являются собственностью других университетов и ассоциаций.

Gated - это модульная программа предназначенная организации много функционального шлюза, который мог бы обслуживать как внутреннюю маршрутизацию, так и внешнюю. Gated поддерживает протоколы RIP (версии 1 и 2), HELLO, OSPF версии 2, EGP версии 2 и BGP версий от 2 до 4. Все перечисленные возможности относятся к версии 3.5. На системах типа HPUX 9.x или IRIX 6.x могут стоять и более ранние версии, которые всего этого набора протоколов могут и не поддерживать.

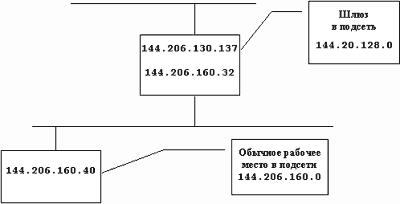

Рассмотрим два основных примера использования gated в локальной сети: вместо routed на обычной машине и на машине-шлюзе в другую сеть. При этом будем опираться на следующую схему, изображенную на рисунке 2.25.

Рис. 2.25. Подключение локальной сети к Internet и настройки gated

Gated настраивается при помощи своего файла конфигурации /etc/gated.conf. Именно в нем пишутся все команды настройки, которые gated проверяет при запуске.

При работе на обычной машине, системе надо только указать интерфейс и протокол динамической маршрутизации, который gated должна использовать:

#

# Interface shouldn`t be removed from routing table

#

interface 144.206.160.40 passive ;

#

# routing protocol is rip.

#

rip yes;

В большинстве случаев достаточно просто указать протокол, т.к. интерфейс попадет в таблицу маршрутизации после выполнения команды ifconfig.

Теперь обратимся к настройкам gated на машине-шлюзе. В принципе, можно также обойтись одним указанием на протокол RIP и все будет работать. Если же надо сохранять маршруты через интерфейсы в таблице маршрутов, то следует указать в файле конфигурации оба интерфеса:

# Interfaces shouldn`t be removed from routing table

interface 144.206.160.32 passive ;

interface 144.206.130.137 passive ;

# routing protocol is rip.

rip yes;

Однако можно использовать и более сложное описание, основанное на логике работы gated. А логика эта состоит в том , что gated объявляет соседним шлюзам по RIP, что подсеть 144.206.160.0 доступна через интерфейс 144.206.130.137, в свою очередь для подсети gated объявляет, что весь мир доступен через интерфейс 144.206.160.32. Очевидно, что это логика заимствована из архитектуры внешних протоколов маршрутизации и распространена на протоколы внутренние. Это позволяет вести описание маршрутов в едином ключе.

rip yes;

export proto rip interface 144.206.130.137

{

proto direct

{

announce 144.206.160.0 metric 0 ;

} ;

} ;

export proto rip interface 144.206.160.32

{

proto rip interface 144.206.130.137

{

announce all ;

} ;

} ;

Первая команда export анонсирует подсеть 144.206.160.0 через интерфейс 144.206.130.137. При этом сообщается, что это шлюз в данную подсеть, т.е. интерфейс 144.206.130.137 расположен на машине, которая включена в эту подсеть. О том, что пакеты для подсети надо посылать непосредственно на этот интерфейс говорит предложение proto direct, а то, что интерфейс стоит на шлюзе в подсеть говорит метрика, равная 0.

Второе предложение сообщает всем машинам подсети через интерфейс 144.206.160.32 все маршруты, которые данный шлюз получает из подсети 144.206.128.0 через интерфейс 144.206.130.137. Фактически осуществляется сквозная пересылка всей информации во внутрь системы.

При написании управляющих предложений export следует всегда помнить, что внешнее предложение определяет всегда интерфейс, через который сообщается информация, а внутреннее предложение определяет источник, через который эту информацию получает gated.

Важным является и синтаксис предложений, который сильно смахивает на синтаксис языка программирования С.

Во всех руководствах по gated приводится еще один пример, когда сеть, через подсеть подключают к Internet. Здесь приведем пример из руководства к gated 3.5.

rip yes;

export proto rip interface 136.66.12.3 metric 3

{

proto rip interface 136.66.1.5

{

announce all ;

} ;

} ;

export proto ripinterface 136.66.1.5

{

proto rip interface 136.66.12.3

{

announce 0.0.0.0 ;

} ;

{ ;

В данном случае все, что gated получает из локальной сети через интерфейс 136.66.1.5 транслируется в подсеть, которая связывает данную сеть с Internet, через интерфейс 136.66.12.3 (речь идет только о маршрутах, так как gated работает только с таблицей маршрутов).

Второе предложение export определяет куда следует отправлять информацию по умолчание из сети, чтобы она достигла адресата, расположенного за пределами данной локальной сети. Адрес 0.0.0.0, который соответствует любой машине за интерфейсом 136.66.12.3 анонсируется через интерфейс 136.66.1.5. для всей локальной сети.

И последние замечания о gated. Они касаются возможности управлять доступом к машинам локальной сети. Если маршрут доступа к машине или локальной подсети не экспортировать во внешний мир, то о машине или подсети никто и не узнает. Правда в этом случае нельзя использовать эти машины для доступа к внешним ресурсам также.