- •Вопрос 01. Информационные системы. Термины и определения. Фз «Об инф., информационных технологиях и зи».

- •Вопрос 02. Автоматизированные системы. Термины и определения. Гост 34-003.

- •Вопрос 03. Системы обработки данных. Классификация и основные компоненты сод. Характеристики и параметры сод. Основные режимы работы сод.

- •Вопрос 04. Модели безопасности. Модель матрицы доступов hru.

- •Вопрос 05. Модель распространения прав доступа Take-Grand.(брать-давать)

- •Вопрос 06. Модели безопасности. Расширенная модель распространения прав доступа Take-Grant.

- •Вопрос 07. Управление доступом. Реализация дискреционного доступа. Достоинства и недостатки дискреционного доступа.

- •Вопрос 08. Модели безопасности. Классическая модель Белла – ЛаПадула.

- •Вопрос 09. Модели безопасности. Модель Low-Water-Mark. Достоинства и недостатки модели Белла – ЛаПадула.

- •Вопрос 10. Политика mls.

- •Вопрос 11. Модели безопасности информационных потоков. Модель Goguen-Meseger (gм).

- •Вопрос 12. Модели безопасности. Модели адепт-50.

- •Вопрос 13. Модель «Пятимерное пространство безопасности Хартстона».

- •Вопрос 14. Модели безопасности. Модели на основе анализа угроз системе (игровая модель и модель с полным перекрытием).

- •Вопрос 15. Модели безопасности. Модели конечных состояний (Линдвера, Белла-ЛаПадула). Основная теорема безопасности.

- •Вопрос 17. Модели безопасности. Модель выявления нарушения безопасности.

- •Вопрос 18. Модели контроля целостности. Модель Биба.

- •Вопрос 19. Модели контроля целостности. Модель Кларка-Вилсона.

- •Вопрос 21. Объединение моделей безопасности и контроля целостности. Модель Липнера.

- •Вопрос 22. Политика иб. Определение. Структура документа. Формирование политики иб. Политика иб – набор правил и рекомендаций, определяющих управление, распределение и защиту информации в организации.

- •Вопрос 23. Модель нарушителя.

- •Вопрос 24. Модель Угроз

- •Вопрос 25. Реализация угроз. Атаки и вторжения. Характеристика атак. Виды атак по соотношению «нарушитель – атакуемый объект». Типовые удаленные атаки.

- •Вопрос 26. Реализация угроз. Атаки и вторжения. Определение вторжения. Типовой сценарий. Описание атак и вторжений.

- •Вопрос 27. Политика иб. Формирование политики иб. Основные принципы.

- •Вопрос 28. Политика иб. Ответственность за иб. Реакция на инциденты иб (цели реакции, мониторинг, ответные меры).

- •Вопрос 29. Политика иб. Основные подходы к разработке политики иб. Жизненный цикл политики иб.

- •Жизненный цикл политики иб.

- •Вопрос 30. Парольные системы. Назначение и структура парольных систем. Угрозы для парольных систем.

- •Вопрос 31. Парольные системы. Выбор пароля. Требования к паролю. Количественные характеристики пароля.

- •Вопрос 32. Парольные системы. Хранение и передача пароля по сети

- •Вопрос 33. Атаки на парольные системы. Примеры практической реализации атак на парольные системы.

- •Вопрос 34. Протоколы аутентификации. Простая аутентификация.

- •Вопрос 35. Протоколы аутентификации. Строгая аутентификация. Виды строгой аутентификации. Аутентификация, основанная на симметричных алгоритмах.

- •Вопрос 36. Протоколы аутентификации. Строгая аутентификация. Виды строгой аутентификации. Аутентификация, основанная на асимметричных алгоритмах. Аутентификация с нулевым разглашением.

- •Вопрос 37. Методология построения систем защиты информации в ас. Общие методы разработки защищенных ас.

- •Вопрос 38. Методология построения систем защиты информации в ас. Доверенная вычислительная среда (теория безопасных систем)

- •Вопрос 39. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл ас. Гост 34.601.

- •Вопрос 40. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл ас. Гост р исо/мэк 15288.

- •Вопрос 41. Методология построения систем защиты информации в ас. Основные этапы разработки защищенных ас. Жизненный цикл по. Гост р исо/мэк 12207.

- •Вопрос 43. Принципы разработки защищенных ас.

- •Вопрос 51. Защита от внедрения недокументированных возможностей, при разработке по.

- •Вопрос 52. Методология построения систем защиты информации в ас. Создание комплексных систем защиты информации. Основные принципы.

- •Вопрос 53. Методология построения систем защиты информации в ас. Создание комплексных систем защиты информации. Научно-исследовательская разработка.

- •Вопрос 54. Методология построения систем защиты информации в ас. Методы моделирования и подходы к оценке комплексных систем защиты информации;

- •Основные принципы создания.

- •Вопрос 55. Методология построения систем защиты информации в ас. Построение организационной структуры

- •Вопрос 56. Каскадные модели.

- •Вопрос 57. V-образная модель. Спираль.

- •Вопрос 58. Средства защиты от атак и вторжений. Системы обнаружения вторжений. Структура сов и их классификация.

- •Вопрос 59. Системы обнаружения вторжений. Методы анализа для выявления атак

- •Методы на основе искусственного интеллекта

- •Вопрос 26. Уязвимости. Причины их возникновения. Ошибки, приводящие к уязвимостям

- •27. Уязвимости. Поиск уязвимостей в процессе разработки и анализа систем. Методы и средства поиска уязвимостей

- •Вопрос 60. Политика иб. Правила политики иб.

Вопрос 34. Протоколы аутентификации. Простая аутентификация.

Простая аутентификация: использование паролей на знаие и на обладание( т.е. если существует аппаратный аутентификатор где хранится пароль пользователя) здесь нет криптографических ключей, т.е. используется биометрический аутентификатор.

Протокол подразумевает некоторую последовательность действий котораю осуществляет проверяющая и доказывабщая сторона.

Практическое применение протаколов:

1. Количество операций предусмотренных протаколом.

2. Использование взаимной аутентификации.

3. Наличие третьей доверенной стороны. (Когда помимо проверяющей и доказывающей стороны участвует доверенный центр который подтверждает подлинность сторон и разрешает конфликтные ситуации)

4. При удаленной аутентификации является характерной коммуникационная эффективность (количество и длина сообщений которыми обмениваются пользователи.)

Примеры протоколов простой аутентификации:

1 .

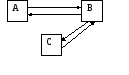

Два участника и третья сторона.

.

Два участника и третья сторона.

А –доказывающая сторона

В – проверяющая сторона

С – доверительный центр.

1. А отправляет в В свой аутентификатор и пароль

2. В передаёт полученную информацию в С.

3. С предаёт в В результат проверки.

4. В передаёт А результат проверки.(1/0)

2.

H – кэшфункция

R – Случайное число

T – временная отметка

Необходима предварительная подготовка: А формирует R и фиксирует T

1. А в В передаёт H, временную отметку, своё аутентификатор и пароль.

2. В в С полученную информацию

3.С в В результат проверки,после В вычисляет h1 и сравнивает его с h

4. B в А :1/0

Вопрос 35. Протоколы аутентификации. Строгая аутентификация. Виды строгой аутентификации. Аутентификация, основанная на симметричных алгоритмах.

Основана на криптографических протоколах.

Строгая аутентификация делится на:

1. Односторонняя. Обмен идёт от доказывающей к проверяющей стороне. Позволяет обеспечить целостность передавай информации, обнаруживает атаку. Требования: предоставленными аутентификатором данными должна пользоваться только проверяющая сторона

2. Двусторонняя. Предусматривает ответ проверяющей стороны, который указывает что данные аутентификации были переданы кому предназначались.

3. Трехсторонняя. Предусматривает дополнительный ответ доказывающей стороны. В случае если невозможно проверять случайные числа и метки времени. Для защиты от атаки связанной с заменой доказывающей стороны на нарушителя.

Ключевые системы:

1.симметричные, используется один секретный ключ.

2. ассиметричные, используется два ключа: секретный и открытый

Аутентификация на симметричных алгоритмах:

Используют r и t (случайное число и временную метку)

K – ключ шифрования.

Односторонняя аутентифик.:

А передаёт В зашифрованное на k свой идентификатор и временную метку

Двусторонний аутентификатор:

В предает в А случайное число

А передает в В зашифрованное на k случайное число и свой идентификатор

Трёсторонняя:

В передаёт в А случайное число

А передает в В зашифрованное в k случайное число А и случайное число В, идентификатор В

В передает в А зашифрованное в k случайное число А и В.