- •Предисловие

- •Введение

- •Часть первая глава 1 теоретические основы информатики

- •Введение

- •§ 1. Информатика как наука и как вид практической деятельности

- •1.1. История развития информатики

- •1.2. Информатика как единство науки и технологии

- •1.3. Структура современной информатики

- •1.4. Место информатики в системе наук

- •1.5. Социальные аспекты информатики

- •1.6. Правовые аспекты информатики

- •1.7. Этические аспекты информатики

- •Контрольные вопросы

- •§ 2. Информация, ее виды и свойства

- •2.1. Различные уровни представлений об информации

- •2.2. Непрерывная и дискретная информация

- •2.3. Единицы количества информации: вероятностный и объемный подходы

- •Вероятностный подход

- •Объемный подход

- •2.4. Информация: более широкий взгляд

- •2.5. Информация и физический мир

- •§ 3. Системы счисления

- •3.1. Позиционные системы счисления

- •3.2. Двоичная система счисления

- •3.3. Восьмеричная и шестнадцатиричная системы счисления

- •§ 4. Кодирование информации.

- •4.1. Абстрактный алфавит

- •4.2. Кодирование и декодирование

- •4.3. Понятие о теоремах шеннона

- •4.4. Международные системы байтового кодирования

- •§ 5. Элементы теории графов

- •5.1. Основные понятия

- •5.2. Представление графов

- •§ 6. Алгоритм и его свойства

- •6.1. Различные подходы к понятию «алгоритм»

- •6.2. Понятие исполнителя алгоритма

- •6.3. Графическое представление алгоритмов

- •6.4. Свойства алгоритмов

- •6.5. Понятие алгоритмического языка

- •Контрольные вопросы

- •§7. Формализация понятия «алгоритм»

- •7.1. Постановка проблемы

- •7.2. Машина поста

- •73. Машина тьюринга

- •7.4. Нормальные алгоритмы маркова

- •7.5. Рекурсивные функции

- •Контрольные вопросы и задания

- •§ 8. Принципы разработки алгоритмов и программ для решения прикладных задач

- •8.1. Операциональный подход

- •8.2. Структурный подход

- •8.3. Новейшие методологии разработки программ для эвм

- •Контрольные вопросы и задания

- •§ 9. Структуры данных

- •9.1. Данные и их обработка

- •9.2. Простые (неструктурированные) типы данных

- •9.3. Структурированные типы данных

- •Контрольные вопросы и задания

- •§ 10. Понятие об информационном моделировании

- •10.1. Моделирование как метод решения прикладных задач

- •10.2. Основные понятия информационного моделирования

- •10.3. Связи между объектами

- •Контрольные вопросы и задания

- •§ 11. Некоторые кибернетические аспекты информатики

- •11.1. Предмет кибернетики

- •11.2. Управляемые системы

- •11.3. Функции человека и машины в системах управления

- •Контрольные вопросы и задания

- •§ 12. Понятие искусственного интеллекта

- •12.1. Направления исследований и разработок в области систем искусственного интеллекта

- •12.2. Представление знаний в системах искусственного интеллекта

- •12.3. Моделирование рассуждений

- •12.4. Интеллектуальный интерфейс информационной системы

- •12.5. Структура современной системы решения прикладных задач

- •Контрольные вопросы и задания

- •Дополнительная литература к главе 1

- •Глава 2 программное обеспечение эвм

- •Введение

- •§ 1. Операционные системы

- •1.1. Назначение и основные функции операционных систем

- •1.2. Понятие файловой системы

- •1.3. Операционные системы для компьютеров типа ibm pc

- •1.4. Оболочки операционных систем

- •Контрольные вопросы и задания

- •§ 2. Понятие о системе программирования

- •2.1. Основные функции и компоненты

- •2.2. Трансляция программ и сопутствующие процессы

- •Контрольные вопросы

- •§3. Прикладное программное обеспечение общего назначения

- •3.1. Классификация

- •3.2. Инструментальные программные средства общего назначения

- •3.3. Инструментальные программные средства специального назначения

- •3.4. Программные средства профессионального уровня

- •3.5. Организация «меню» в программных системах

- •Контрольные вопросы ч задания

- •§ 4. Системы обработки текстов

- •4.1. Элементы издательского дела

- •4.2. Текстовые редакторы

- •4.3. Издательские системы Общая характеристика

- •Настольная издательская система ТеХ

- •§ 5. Системы компьютерной графики

- •5.1. Принципы формирования изображений на экране

- •5.2. Изобразительная графика

- •5.3. Графические редакторы

- •5.4. Деловая графика

- •5.5. Инженерная графика

- •5.6. Научная графика

- •Контрольные вопросы и упражнения

- •§ 6. Базы данных и системы управления базами данных

- •6.1. Понятие информационной системы

- •6.2. Виды структур данных

- •6.3. Виды баз данных

- •6.4. Состав и функции систем управления базами данных

- •6.5. Примеры систем управления базами данных

- •Контрольные вопросы и задания

- •§ 7. Электронные таблицы

- •7.1. Назначение и основные функции табличных процессоров

- •7.2. Электронные таблицы supercalc

- •7.3. Электронные таблицы excel

- •§8. Интегрированные программные средства

- •8.1. Принципы построения интегрированных программных систем

- •8.2. Интегрированный пакет ms-works

- •§ 9. Экспертные системы

- •Контрольные вопросы и задания

- •§ 10. Инструментальные программные средства для решения прикладных математических задач

- •10.1. Назначение программ

- •10.2. Пакет mathcad

- •10.3. Система аналитических преобразований reduce

- •§ 11. Компьютерное тестирование

- •11.1. Технология проектирования компьютерных тестов предметной области

- •Оценка соответствия

- •11.2. Типы компьютерных тестов

- •11.3. Инструментальные тестовые оболочки

- •11.4. Пример теста по школьному курсу информатики

- •§12. Компьютерные вирусы

- •12.1. Что такое компьютерный вирус

- •12.2. Разновидности компьютерных вирусов

- •12.3. Антивирусные средства

- •Контрольные вопросы и задания

- •§ 13. Компьютерные игры

- •13.1. Виды и назначение компьютерных игр

- •13.2. Обзор компьютерных игр

- •Контрольные вопросы

- •Глава 3 языки и методы программирования

- •Введение

- •§ 1. История развития языков программирования

- •§2. Языки программирования высокого уровня

- •2.1. Понятие о языках программирования высокого уровня

- •2.2. Метаязыки описания языков программирования

- •23. Грамматика языков программирования

- •§3. Паскаль как язык структурно-ориентированного программирования

- •3.1. Введение

- •Контрольные вопросы

- •3.2. Основные конструкции языка

- •Контрольные вопросы

- •3.3. Структуры данных

- •3.4. Процедуры и функции

- •3.5. Работа с файлами

- •3.6. Динамические информационные структуры

- •Контрольные вопросы

- •3.7. Работа с графикой

- •Var gd, gm: integer; {переменные gd и gm определяют драйвер и режим}

- •Контрольные вопросы и задания

- •3.8. Турбо-оболочки. Версии паскаля

- •Контрольные вопросы

- •3.9. Руководство пользователю турбо-паскаля

- •§4. Методы и искусство программирования

- •4.1. Проектирование программ

- •Контрольные вопросы и задания

- •4.2. Основные принципы разработки и анализа алгоритмов

- •Задания

- •4.3. Методы построения алгоритмов, ориентированные на структуры данных

- •Контрольные задания

- •4.4. Рекурсивные алгоритмы

- •Контрольные задания

- •4.5. Важнейшие невычислительные алгоритмы (поиск и сортировка)

- •If f then write('найден элемент на ',m, ' месте') else write('такого элемента в массиве нет ');

- •Контрольные вопросы и задания

- •§ 5. Бейсик как язык операционально-проблемно-ориентированного программирования

- •5.1. Введение в бейсик

- •Контрольные вопросы

- •5.2. Базовые операторы

- •Контрольные вопросы ч задания

- •5.3. Музыкальные возможности

- •Контрольные вопросы и задания

- •5.4. Графические возможности

- •Контрольные вопросы и задания

- •5.5. Обработка символьной информации

- •Контрольные вопросы и задания

- •5.6. Подпрограммы

- •Контрольные вопросы

- •5.7. Работа с файлами

- •5.8. Средства и методы организации диалога

- •Контрольные задания

- •5.9. Версии бейсика

- •5.10. Бейсик и паскаль

- •§ 6. Введение в язык программирования си

- •6.1. Общая характеристика языка и пример программы на си

- •6.2. Элементы си: алфавит, идентификаторы, литералы, служебные слова

- •6.3. Типы данных и операции в языке си. Выражения

- •6.4. Операторы. Управляющие конструкции языка

- •6.5. Структура программы на си. Понятие о функциях

- •6.6. Классы памяти

- •6.7. Функции вводa-вывода

- •6.8. Директивы препроцессора

- •6.9. Си и паскаль

- •§ 7. Основы логического программирования на языке пролог

- •7.1. Общие сведения

- •7.2. Алгоритм выполнения программ на прологе

- •7.3. Рекурсия

- •7.4. Предикат отсечения и управление логическим выводом в программах

- •7.5. Обработка списков

- •7.6. Решение логических задач на прологе

- •Контрольные вопросы и задания

- •§ 8. Введение в функциональное программирование на языке лисп

- •8.1. Назначение и общая характеристика языка

- •8.2. Основные элементы программы на лиспе. Списки

- •8.3. Функции

- •8.4. Формы. Управляющие конструкции в лисп-программе

- •8.5. Рекурсия и цикл в программах на лиспе

- •8.6. Ввод-вывод данных

- •8.7. Пример программирования на лиспе

- •8.8. Свойства символов

- •Контрольные вопросы и задания

- •§9. Введение в объектно-ориентированное программирование

- •9.1. Основные положения

- •9.2. Основы объектного программирования в системе турбо-паскаль

- •9.3. Оболочка turbo-vision

- •9.4.* Среда объектного визуального программирования delphi

- •9.8. Система объектного программирования smalltalk

- •Контрольные вопросы и задания

- •Дополнительная литература к главе 3

- •Часть вторая глава 4 вычислительная техника

- •Введение

- •§ 1. История развития вычислительной техники

- •Начальный этап развития вычислительной техники

- •Начало современной истории электронной вычислительной техники

- •Поколения эвм

- •1.4. Персональные компьютеры

- •1.5. И не только персональные компьютеры...

- •1.6. Что впереди?

- •Контрольные вопросы

- •§2. Архитектура эвм

- •2.1. О понятии «архитектура эвм»

- •1.2. Классическая архитектура эвм II принципы фон неймана

- •2.3. Совершенствование и развитие внутренней структуры эвм

- •2.4. Основной цикл работы эвм

- •2.5. Система команд эвм и способы обращения к данным

- •Контрольные вопросы

- •§3. Архитектура микропроцессоров

- •3.1. История развития микропроцессоров

- •3.3. Внутренняя организация микропроцессора

- •3.3. Работа микропроцессора с памятью. Методы адресации

- •3.4. Форматы данных

- •3.5. Обработка прерываний

- •3.6. Работа микропроцессора с внешними устройствами

- •3.7. Пример: система команд процессоров семейства pdp

- •Контрольные вопросы и задания

- •§4. Учебная модель микрокомпьютера

- •4.1. Структура учебного микрокомпьютера

- •4.2. Система команд

- •4.3. Адресация данных

- •4.4. Работа с внешними устройствами

- •4.5. Примеры программ

- •4.6. Некоторые справочные данные по е-97

- •Контрольные вопросы и задания

- •§ 5. Внешние устройства эвм: физические принципы и характеристики

- •5.1. Внешние запоминающие устройства

- •5.2. Устройства ввода информации

- •5.3. Устройства вывода информации

- •Контрольные вопросы и задания

- •§ 6. Логические основы функционирования эвм

- •6.1. Логика высказываний. Элементарные логические функции

- •6.2. Схемная реализация элементарных логических операций. Типовые логические узлы

- •63. Пример электронной реализации логического элемента

- •Контрольные вопросы и задания

- •Дополнительная литература к главе 4

- •Глава 5 компьютерные сети и телекоммуникации введение

- •§ 1. Локальные сети

- •1.1. Аппаратные средства

- •1.2. Конфигурации локальных сетей и организация обмена информацией

- •1.3. Локальные сети учебного назначения

- •Контрольные вопросы

- •§2. Операционные системы локальных сетей

- •Контрольные вопросы ч задания

- •§3. Глобальные сети

- •3.1. Общие принципы организации

- •3.2. Аппаратные средства и протоколы обмена информацией

- •3.3. Электронная почта

- •3.4.1. Адресация и виды информации в Internet

- •3.4.2. Доступ к информации в Internet

- •3.4.3. Язык разметки гипертекстов html

- •3.4.4. Программа-оболочка Internet Explorer

- •3.4.5. Другие информационные системы в Internet

- •§ 4. Представление об операционной системе unix

- •§ 5. Использование компьютерных сетей в образовании

- •5.1. Телекоммуникации как средство образовательных информационных технологий

- •5.2. Персональный обмен сообщениями

- •5.3. Информационное обеспечение

- •5.4. Совместное решение задач

- •Глава 6 информационные системы введение

- •§ 1. Банки информации

- •1.1. Банки данных

- •1.2. Банки документов

- •1.3. Банк педагогической информации

- •§ 2. Базы данных в структуре информационных систем

- •2.1. Основные понятия

- •2.2. Проектирование баз данных

- •2.3. Представление об языках управления реляционными базами данных типа dBase

- •2.3.1. Основные элементы субд типа dBase

- •2.3.2. Создание структуры файлов базы данных

- •2.3.3. Командный язык субд

- •2.3.4. Ввод данных в базу и редактирование

- •2.3.5. Дополнительные операции

- •2.3.6. Организация системы меню

- •2.3.7. Пример создания информационной системы с помощью субд типа dBase

- •§ 3. Автоматизированные информационные системы

- •3.1. Автоматизированные системы управления

- •3.2. Информационные системы управления

- •3.2.1. Общие принципы

- •3.2.2. Информационные системы управления в образовании

- •3.3. Автоматизированные системы научных исследований

- •3.4. Системы автоматизированного проектирования

- •3.5. Геоинформационные системы

- •Контрольные вопросы

- •§4. Экспертные системы

- •Контрольные вопросы и задания

- •§ 5. Компьютерные обучающие системы

- •5.1. Основные принципы новых информационных технологий обучения

- •5.2. Типы обучающих программ

- •5.3. Компьютерное тестирование

- •5.4. Перспективные исследования в области компьютерного обучения

- •Глава 7 компьютерное математическое моделирование введение

- •§ 1. О разновидностях моделирования

- •§2. Понятие о компьютерном математическом моделировании

- •2.1. Математическое моделирование и компьютеры

- •2.2. Этапы и цели компьютерного математического моделирования

- •2.3. Классификация математических моделей

- •2.4. Некоторые приемы программирования

- •§3. Моделирование физических процессов

- •3.1. Физика и моделирование

- •3.2. Свободное падение тела с учетом сопротивления среды

- •3.3. Движение тела, брошенного под углом к горизонту. Законы подобия

- •3.4. Движение тела с переменной массой: взлет ракеты

- •3.5. Движение небесных тел

- •3.6. Движение заряженных частиц

- •3.7. Колебания математического маятника

- •3.8. Моделирование явлений и процессов в приближении сплошной среды

- •3.9. Моделирование процесса теплопроводности

- •Контрольные вопросы и задания

- •§ 4. Компьютерное моделирование в экологии

- •4.1. Экология и моделирование

- •4.2. Модели внутривидовой конкуренции

- •4.3. Логистическая модель межвидовой конкуренции

- •4.4. Динамика численности популяций хищника и жертвы

- •4.5. Имитационное моделирование динамики популяций

- •Контрольные вопросы и задания

- •§5. Глобальные модели развития человечества

- •§ 6. Моделирование случайных процессов

- •6.1. Техника стохастического моделирования

- •6.2. Моделирование случайных процессов в системах массового обслуживания

- •6.3. Различные примеры моделирования случайных процессов

- •Контрольные вопросы и задания

- •§7. Компьютерное математическое моделирование в экономике

- •7.1. Постановка зaдaчи линейного программирования

- •7.2. Симплекс-метод

- •Контрольные вопросы и задания

- •Дополнительная литература к главе 7

- •Содержание

- •§4. Методы и искусство программирования 302

- •§ 5. Бейсик как язык операционально-проблемно-ориентированного программирования 334

- •§ 6. Введение в язык программирования си 352

1.2. Конфигурации локальных сетей и организация обмена информацией

В простейших сетях с небольшим числом компьютеров они могут быть полностью равноправными; сеть в этом случае обеспечивает передачу данных от любого компьютера к любому другому для коллективной работы над информацией. Такая сеть называется одноранговой.

Однако в крупных сетях с большим числом компьютеров оказывается целесообразным выделять один (или несколько) мощных компьютеров для обслуживания потребностей сети (хранение и передачу данных, печать на сетевом принтере). Такие выделенные компьютеры называют серверами; они работают под управлением сетевой операционной системы. В качестве сервера обычно используется высокопроизводительный компьютер с большим ОЗУ и винчестером (или даже несколькими винчестерами) большой емкости. Клавиатура и дисплей для сервера сети не обязательны, поскольку они используются очень редко (для настройки сетевой ОС).

Все остальные компьютеры называются рабочими станциями. Рабочие станции могут не иметь винчестерских дисков или даже дисководов вовсе. Такие рабочие станции называют бездисковыми. Первичная загрузка ОС на бездисковые рабочие станции происходит по локальной сети с использованием специально устанавливаемых на сетевые адаптеры рабочих станций микросхем ПЗУ, хранящих программу начальной загрузки.

ЛС в зависимости от назначения и технических решений могут иметь различные конфигурации (или, как еще говорят, архитектуру, или топологию), изображенные на рис. 5.1.

В кольцевой ЛС информация передается по замкнутому каналу. Каждый абонент непосредственно связан с двумя ближайшими соседями, хотя в принципе способен связаться с любым абонентом сети.

В звездообразной (радиальной) ЛС в центре находится центральный управляющий компьютер, последовательно связывающийся с абонентами и связывающий их друг с другом.

В шинной конфигурации компьютеры подключены к общему для них каналу (шине), через который могут обмениваться сообщениями.

В древовидной - существует «главный» компьютер, которому подчинены компьютеры следующего уровня, и т.д.

Кроме того, возможны конфигурации без отчетливого характера связей; пределом является полносвязная конфигурация, когда каждый компьютер в сети непосредственно связан с любым другим компьютером.

В крупных ЛС предприятий и учреждений чаще всего используется шинная (линейная) топология, соответствующая архитектуре многих административных зданий, имеющих длинные коридоры и кабинеты сотрудников вдоль них. Для учебных целей в КУВТ чаще всего используют кольцевые и звездообразные ЛС.

Рис. 5.1,0. Кольцевая топология - локальной сети

Рис. 5.1,6. Радиальная топология локальной сети

Рис. 5.1,в. Шинная топология локальной сети

Рис. 5.1.г. Древовидная топология локальной сети

В любой физической конфигурации поддержка доступа от одного компьютера к другому, наличие или отсутствие выделенного компьютера (в составе КУВТ его называют «учительским», а остальные - «ученическими»), выполняется программой - сетевой операционной системой, которая по отношению к ОС отдельных компьютеров является надстройкой. Для современных высокоразвитых ОС персональных компьютеров вполне характерно наличие сетевых возможностей (например, OS/2, WINDOWS'95-98).

Процесс передачи данных по сети определяют шесть компонент:

• компьютер-источник;

• блок протокола;

• передатчик;

• физическая кабельная сеть;

• приемник;

• компьютер-адресат.

Компьютер-источник может быть рабочей станцией, файл-сервером, шлюзом или любым компьютером, подключенным к сети. Блок протокола состоит из набора микросхем и программного драйвера для платы сетевого интерфейса. Блок протокола отвечает за логику передачи по сети. Передатчик посылает электрический сигнал через физическую топологическую схему. Приемник распознает и принимает сигнал, передающийся по сети, и направляет его для преобразования в блок протокола.

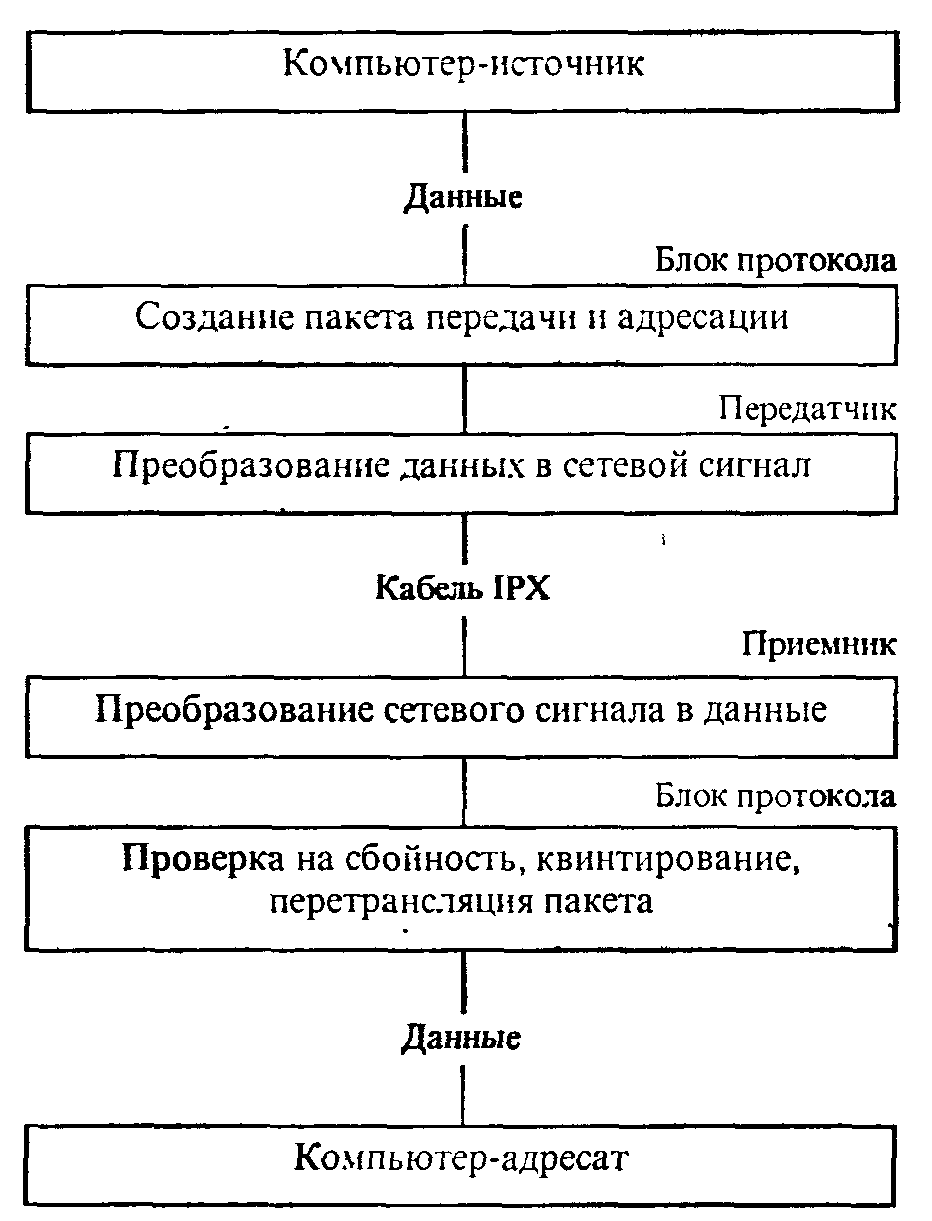

Как показано на рис. 5.2, цикл передачи данных начинается с компьютера-источника, передающего исходные данные в блок протокола. Блок протокола организует данные в пакет передачи, содержащий соответствующий запрос к обслуживающим устройствам, информацию по обработке запроса (включая, если необходимо, адрес получателя) и исходные данные для передачи. Пакет затем . направляется в передатчик для преобразования в сетевой сигнал. Пакет распространяется по сетевому кабелю пока не попадает в приемник, где перекодируется в данные. Здесь управление переходит к блок) протокола, который проверяет данные на сбойность, передает «квитанцию» о приеме пакета источнику, переформировывает пакеты и передает их в компьютер-адресат.

Рис. 5.2. Схема переноса информации в сети

В ходе процесса передачи блок протокола управляет логикой передачи по сети через схему доступа.

Каждая сетевая ОС использует определенную стратегию доступа от одного компьютера к другому. Широко используются маркерные методы доступа (называемые также селективной передачей), когда компьютер-абонент получает от центрального компьютера сети. так называемый, маркер - сигнал на право ведения передачи в течение определенного времени, после чего маркер передается другому абоненту. При конкурентном методе доступа абонент начинает передачу данных, если обнаруживает свободной линию, или откладывает передачу на некоторый промежуток времени, если линия занята другим абонентом. При другом способе - резервировании времени - у каждого абонента есть определенный промежуток, в течение которого линия принадлежит только ему.

Наиболее часто применяются две основные схемы:

• конкурентная (Ethernet);

• с маркерным доступом (Token Ring, Arcnet).

Ведутся дебаты о том, какая схема более эффективна - конкурентная или с маркерным доступом. Сети с маркерным доступом обычно более медленные, но обладают более предсказуемыми свойствами, чем конкурентные. По мере роста числа пользователей у сетей с маркерным доступом параметры ухудшаются медленнее, чем у конкурентных сетей. Эффективность сети зависят от величины потока сообщений, который необязательно связан с числом активных рабочих станций. При конкурентной схеме, когда много рабочих станций одновременно пытаются переслать данные, возникают наложения. Таким образом, если большая часть обработки данных в сети выполняется локально (например, если рабочие станции заняты, главным образом, локальной подготовкой текстов), эффективность сети будет высокой, даже если к сети подключено много пользователей.

При схеме с маркерным доступом эффективность непосредственно определяется числом активных рабочих станций, а не полным потоком сообщений, передаваемых по сети. Каждый дополнительный пользователь добавляет еще один адрес, по которому будет передан маркер независимо от того, нуждается или нет рабочая станция в пересылке сообщения.

Сеть Ethernet использует для управления передачей данных по сети конкурентную схему. Элементы сети Ethernet могут быть соединены по шинной или звездной топологии с использованием витых пар, коаксиальных или волоконно-оптических кабелей.

Основным преимуществом сетей Ethernet является их быстродействие. Обладая скоростью передачи от 10 до 100 Мбит/с, Ethernet является одной из самых быстрых среди существующих локальных сетей. Однако такое быстродействие, в свою очередь, вызывает определенные проблемы: из-за того, что предельные возможности тонкого медного кабеля лишь незначительно превышают указанную скорость передачи в 10 Мбит/с, даже небольшие электромагнитные помехи могут значительно ухудшить производительность сети.

Как показывает их наименование, сети IBM Token Ring используют для передачи данных схему с маркерным доступом. Сеть Token Ring физически выполнена по схеме «звезда», но ведет себя как кольцевая. Другими словами, пакеты данных передаются с одной рабочей станции на другую последовательно (как в кольцевой сети), но постоянно проходят через центральный компьютер (как в. сетях типа «звезда»). Сети Token Ring могут осуществлять передачу как по незащищенным и защищенным витым проводным парам, так и по волоконно-оптическим кабелям.

Сети Token Ring существуют в двух версиях, со скоростью передачи в 4 или 16 Мбит/с. Однако, хотя отдельные сети работают на скоростях либо 4, либо 16 Мбит/с, возможно соединение через мосты сетей с разными скоростями передачи. Сети Token Ring надежны, обладают высокой скоростью (особенно версия со скоростью передачи 16 Мбит/с) и просты для установки. Однако по сравнению с сетями ARCnet сети Token Ring дороги.

Сеть ARCnet использует схему с маркерным доступом и может работать как в шинной, так и в звездной топологии. Схема «звезда» обычно обеспечивает лучшую производительность, так как при этой топологии возникает меньше конфликтов при передаче. ARCnet совместима с коаксиальными кабелями, витыми парами и волоконно-оптическими кабелями.

Системы ARCnet являются сравнительно медленными. Передача осуществляется на скорости лишь 2,5 Мбит/с, что значительно меньше, чем в других типах сетей. Несмотря на малое быстродействие, ARCnet сохраняет свою популярность. Ее малая скорость передачи является в своем роде компенсацией за эффективный метод передачи сигналов. ARCnet - сравнительно недорогая и гибкая система, которая легко устанавливается, расширяется и подвергается изменению конфигурации.

Правила организации передачи данных в сети называют протоколом. Определенный протокол поддерживается как аппаратно (адаптерами сети), так и программно (сетевой ОС).

В ЛС данные передаются от одного компьютера к другому блоками, которые называют пакетами данных. Станция, передающая пакет данных, обычно указывает в его заголовке адрес назначения данных и свой собственный адрес. Пакеты могут передаваться между рабочими станциями без подтверждения - это тип связи на уровне датаграмм. Проверка правильности передачи пакетов в этом случае выполняется сетевой ОС, которая может сама посылать пакеты, подтверждающие правильную передачу данных. Важное преимущество датаграмм - возможность посылки пакетов сразу всем станциям в сети.

Например, протокол передачи данных IPX (от слов «Internetwork Packet Exchange», что означает «межсетевой обмен пакетами») используется в сетевом программном обеспечении фирмы «Novell» и является реализацией датаграмм. Другой пример - разработанный фирмой IBM протокол NETBIOS, также получивший большую известность, тоже работает на уровне датаграмм.

Сетевой адрес состоит из нескольких компонентов:

• номера сети;

• адреса станции в сети;

• идентификатора программы на рабочей станции.

Номер сети - это номер сегмента сети (кабельного хозяйства), определяемого системным администратором при установке сетевой ОС.

Адрес станции - это число, являющееся уникальным для каждой рабочей станции. Уникальность адресов при использовании адаптеров Ethernet обеспечивается заводом-изготовителем плат (адрес станции записывается в микросхеме ПЗУ адаптера). На адаптерах ArcNet адрес станции устанавливается при помощи перемычек или микропереключателей.

Идентификатор программы на рабочей станции называется сокет. Это - число, которое используется для адресации пакетов в конкретной программе, работающей на станции под управлением многозадачной операционной системы (типа Windows, OS/2). Каждая программа для того, чтобы посылать или получать данные по сети, должна получить свой, уникальный для данной рабочей станции, идентификатор - сокет.