- •Раздел 1. Программное обеспечение для защиты информации

- •1.1. Основные термины информационной безопасности

- •1.2 Организация защиты информации программными средствами

- •Подмена доверенного объекта или субъекта распределенной вс

- •Внедрение в распределенную вс ложного объекта путем использования недостатков алгоритмов удаленного поиска

- •Селекция потока информации и сохранение ее на ложном объекте рвс

- •Модификация информации

- •Подмена информации

- •1.3. Специальное программное обеспечение для защиты информации

- •Защита программ на жестком диске

- •Защита программ от трассировки

- •1.4. Анализ использования программного обеспечения в области безопасности информации

- •Глава 2. Построение информационной системы на основе анализа работы программ информационной безопасности

- •Начальная битовая перестановка (ip).

- •Конечная битовая перестановка (ip–1).

- •Расширение 32-битового блока до 48 бит (e).

Конечная битовая перестановка (ip–1).

|

140 |

28 |

348 |

416 |

556 |

624 |

764 |

832 |

|

6324 |

6256 |

6116 |

6048 |

598 |

5840 |

570 |

5632 |

|

939 |

107 |

1147 |

1215 |

1355 |

1423 |

1563 |

1631 |

|

5525 |

5457 |

5317 |

5249 |

519 |

5041 |

491 |

4833 |

|

1738 |

186 |

1946 |

2014 |

2154 |

2222 |

2362 |

2430 |

|

4726 |

4658 |

4518 |

4450 |

4310 |

4242 |

412 |

4034 |

|

2537 |

265 |

2745 |

2813 |

2953 |

3021 |

3161 |

3229 |

|

3927 |

3859 |

3719 |

3651 |

3511 |

3443 |

333 |

3235 |

|

3336 |

344 |

3544 |

3612 |

3752 |

3820 |

3960 |

4028 |

|

3128 |

3060 |

2920 |

2852 |

2712 |

2644 |

254 |

2436 |

|

4135 |

423 |

4343 |

4411 |

4551 |

4619 |

4759 |

4827 |

|

2329 |

2261 |

2121 |

2053 |

1913 |

1845 |

175 |

1637 |

|

4934 |

502 |

5142 |

5210 |

5350 |

5418 |

5558 |

5626 |

|

1530 |

1462 |

1322 |

1254 |

1114 |

1046 |

96 |

838 |

|

5733 |

581 |

5941 |

609 |

6149 |

6217 |

6357 |

6425 |

|

731 |

663 |

523 |

455 |

315 |

247 |

17 |

039 |

|

Нумерация битов в оригинале DES |

|

Нумерация битов в Intel x86 |

||||||||||||||

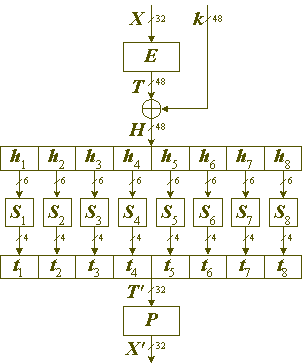

В алгоритме DES используется сравнительно простая функция шифрования. Соответствующая схема преобразования данных приведена на рисунке 13, а схема алгоритма – на рисунке 14.

|

Рис. 13. Функция шифрования – схема преобразования данных. |

Рис. 14. Функция шифрования – схема алгоритма. |

На вход функции

шифрования поступает 32-битовая половина

шифруемого блока X,

и 48-битовый ключевой элемент k

(рис. 4, шаг 0). Сначала 32-битовый блок

данных расширяется до 48 битов дублированием

некоторых двоичных разрядов согласно

приведенной ниже таблице (E,

шаг1). Затем полученный расширенный блок

побитово суммируется по модулю 2 с

ключевым элементом (операция "![]() ",

шаг 2). Полученный в результате суммирования

48-битовый блок данных разделяется на

восемь 6-битовых элементов данных,

обозначенных h1,h2,…,h8

соответственно, причем h1

содержит шесть самых старших битов

48-битового блока, h2

– шесть следующих по старшинству битов

и т.д., наконец, h8

– шесть самых младших битов блока. Далее

каждое из значений hi

преобразуется в новое 4-битовое значение

ti

с помощью соответствующего узла

замен (Si,

шаг 3). После этого полученные восемь

4-битовых элементов данных вновь

объединяются в 32-битовый блок T'

в том же самом порядке их старшинства

(шаг 4). Наконец, в полученном 32-битовом

блоке выполняется перестановка битов

(P,

шаг 5), заданная в приведенной ниже

таблице. Результат последней операции

и является выходным значением функции

шифрования.

",

шаг 2). Полученный в результате суммирования

48-битовый блок данных разделяется на

восемь 6-битовых элементов данных,

обозначенных h1,h2,…,h8

соответственно, причем h1

содержит шесть самых старших битов

48-битового блока, h2

– шесть следующих по старшинству битов

и т.д., наконец, h8

– шесть самых младших битов блока. Далее

каждое из значений hi

преобразуется в новое 4-битовое значение

ti

с помощью соответствующего узла

замен (Si,

шаг 3). После этого полученные восемь

4-битовых элементов данных вновь

объединяются в 32-битовый блок T'

в том же самом порядке их старшинства

(шаг 4). Наконец, в полученном 32-битовом

блоке выполняется перестановка битов

(P,

шаг 5), заданная в приведенной ниже

таблице. Результат последней операции

и является выходным значением функции

шифрования.