- •Тема 5. Особливості діяльності служби безпеки підприємства (6 год).

- •Тема 1. Поняття та основні категорії економічної безпеки підприємства (2 год).

- •Тема 2. Індикатори та складові економічної безпеки підприємства (4 год).

- •Тема 4. Служба безпеки як основний підрозділ, що відповідає за безпеку підприємства (6 год).

- •Тема 5. Особливості діяльності служби безпеки підприємства (6 год).

- •1.1. Основні поняття і категорії економічної безпеки підприємства

- •1.2. Структура та індикатори економічної безпеки підприємства

- •1.2.1. Поняття індикаторів і складових структури

- •1.2.2. Безпека підприємства у фінансовій сфері

- •1,2,3, Безпека підприємства в ітелектуальній і кадровій сферах

- •1.2.4. Безпека підприємства у технікотехнологічній

- •3.3.5.3. Діяльність служби безпеки з*.» ірлігіукання внутрішньооб'ектного режиму та робота і щнум півниками

- •3,3.5.15. Заходи протидії рекету, замахам, захопленню

- •3.3.7. Використання послуг служби охорони як альтернатива охоронним службам безпеки підприє мства

- •4.1. Сутність і значення комерційної

- •4.3. Механізм визначення переліку

- •4.4. Недобросовісна конкуренція

- •4.6. Охорона таємниць підприємства

- •Тема 5 ділова (корпоративна) розвідка

- •5.1. Передумови виникнення

- •5.3. Специфіка трактування ділової

- •6.2. Суть і поняття Інформації,

- •Модель пошуку пристроїв зняття інформації

- •Рис, 6,18. Суб'єкти системи технічного зажисту інформації

Рис, 6,18. Суб'єкти системи технічного зажисту інформації

Державна політика у сфері технічного захисту інформації формується згідно із законодавством і реалізується Держспецзв'язком у взаємодії з іншими суб'єктами системи технічного захисту інформації.

Метою створення ПЗІ є організаційне забезпечення завдань керування комплексною системою захисту інформації (КСЗІ) на підприємстві та здійснення контролю за її функціонуванням. На ПЗІ покладається виконання робіт з:

визначення вимог щодо захисту інформації в автоматизованій

інформаційній системі підприємства (ЛІС);

проектування;

розроблення і модернізації КСЗІ;

експлуатації;

• обслуговування;

підтримки працездатності КСЗІ;

• контролю за станом захищешк і і інформації в комп'ютерних системах (КС).

Для проведення окремих заході»» шхисгу інформації в КС, що пов'язані з напрямом діяльності іншнл иідроз циш компанії, наказом керівництва визначають перелік, строі-и ним напни риніт га виконавців - підрозділи або конкретних осіб. У своїй роооті ПЗІ взаємодіє з підрозділами компанії (режимно-секретшім відділом, службою безпеки, відділом ділової розвідки, службою охорони та ін.), атакож з державними органами, установами та орі ані шціями, що займаються питаннями захисту інформації.

У разі потреби до виконання робі'. мі - л у гь бути залучені зовніш-ні організації, що мають ліцензії на відповідний вид діяльності у сфері захисту інформації.

У будь-якому каналі зв'язку виникають перешкоди, що призводять до спотворення інформації, яка надходить для опрацювання. Для зменшення вірогідності помилок вживають заходів щодо поліпшення технічних характеристик каналів, використання різних видів модуляції, розширення пропускної спроможності та ін. При цьому також потрібно вживати заходів щодо захисту інформації від помилок або несанкціонованого доступу.

Доступ - це надання можливості використовувати інформацію, що зберігається в ЕОМ (системі).

Будь-яка інформація в машині або системі потребує певного захисту, під яким розуміють сукупність методів управління доступом виконуваних у системі програм до інформації, що зберігається в ній.

Захисту підлягає будь-яка документована інформація, неправо-мірне поводження з якою може завдати збитку її власникові, користувачеві чи іншій особі.

Режим захисту інформації встановлюєть щодо:

відомостей, віднесених до державної таємниці уповноваженими органами на підставі чинного законодавства; конфіденційної документованої інформації власника інформаційних ресурсів або уповноваженою особою на законних підставах; • персональних даних. Завданнями підрозділу захисту інформації є:

-

Забезпечення безпеки інформації структурних підрозділів та персоналу компанії в процесі інформаційної діяльності та взаємодії між собою, а також у взаємовідносинах із зовнішніми вітчизняними та закордонними організаціями.

-

Дослідження технології опрацювання інформації з метою виявлення:

-

можливих каналів витоку та інших загроз для безпеки

-

інформації;

-

формування моделі загроз;

-

• розроблення політики безпеки інформації;

-

# вивчення заходів щодо її реалізації.

-

Організація та координація робіт, пов'язаних із захистом інформації в компанії, необхідність захисту якої визначається чинним законодавством.

-

Підтримка необхідного рівня захищеності інформації, ресурсів і технологій.

-

Розроблення проектів нормативних і розпорядчих докумен-тів, чинних у межах організації, згідно з якими має бути забезпечений захист інформації в компанії.

-

Організація робіт зі створення і використання КСЗІ на всіх етапах життєвого циклу КС.

-

Участь в організації професійної підготовки і підвищенні кваліфікації персоналу та користувачів КС з питань захисту інформації.

-

Формування у персоналу і користувачів компанії розуміння необхідності виконання вимог нормативно-правових актів, нормативних і розпорядчих документів, що стосуються сфери захисту інформації.

-

Організація забезпечення виконання персоналом і користувачами вимог нормативно-правових актів, нормативних і розпорядчих документів із захисту інформації компанії.

-

Проведення контрольних перевірок виконання персоналом і користувачами вимог нормативно-правових актів, нормативних і розпорядчих документів із захисіу інформації компанії.

-

Забезпечення визначених політикою безпеки властивостей інформації під час створення та скапі; ;і і іщії КС.

-

Створення умов для максимально можливого відшкодування та локалізації збитків, завданих несанкціонованими діями фізичних та юридичних осіб, впливом зовнішнього середовища та іншими чинниками.

-

Зменшення негативного впливу наслідків порушення безпеки на функціонування КС.

Просочування конфіденційної інформації- це її безконтрольний вихід за межі ІС або через коло осіб, яким вона була довірена за видом служби або стала відома в процесі роботи. Цей витік може бути наслідком:

-

розголошування конфіденційної інформації;

-

витоку інформації різними, переважно технічними каналами;

-

несанкціонованого доступу до конфіденційної інформації різними способами.

Розголошування інформації, що призвело до ознайомлення з нею осіб, не допущених до цих відомостей, можна кваліфікувати як умисні або необережні дії посадових осіб і користувачів, яким ці відомості були довірені у зв'язку зі службовою потребою. Можливий безконтрольний витік конфіденційної інформації візуально-оптичним, акустичним, електромагнітним та іншими каналами.

Несанкціонований доступ - це протиправне навмисне оволодіння конфіденційною інформацією особою, яка не має права доступу до відомостей, що охороняються. Найпоширенішими напрямами несанкціонованого доступу до інформації є:

-

перехоплення електронних випромінювань;

-

примусове електромагнітне опромінювання (підсвічування) ліній зв'язку з метою отримання паразитної модуляції;

-

застосування підслуховуючих пристроїв (жучків);

-

дистанційне фотографування;

- перехоплення акустичних випромінювань і відновлення тексту принтера;

-

зчитування залишкової інформації в пам'яті системи після виконання санкціонованих запитів;

-

копіювання носіїв інформації з подоланням заходів захисту;

-

маскування під зареєстрованого користувача;

-

маскування під запити системи;

-

використання програмних пасток;

-

використання недоліків мов програмування і операційних систем;

незаконне підключення до апаратури і ліній зв'язку спеціально розроблених апаратних засобів, що забезпечують доступ інформації;

-

зловмисне виведення з ладу механізмів захисту;

-

розшифровування спеціальними програмами зашифрованої інформації;

-

інформаційні інфекції.

Перелічені напрями несанкціонованого доступу потребують значних технічних знань і відповідних апаратних або програмних розробок з боку зломлювача. Використовують, наприклад, технічні канали витоку - фізичні шляхи від джерела конфіденційної інформації до зловмисника, за допомогою яких можна отримати відомості, що охороняються. Причиною виникнення каналів витоку є' коїк груп інша й технологічна недосконалість схематичних рішень або екашуаі иііїїис спрацювання елементів. Все це дає змогу зломлювач) робити перетворювачі, що діють за певними фізичними принци-,, їй : манні, властивий цим принципам канал передачі інформації- канал шітоку

6.6. Специфіка технічного захисту Інформації

Технічний захист інформації - це не данина моді, а вимога часу. Адже на сучасному етапі розвитку суспільства інформація є чи не найдорожчим товаром, одним з найважливіших джерел процвітання будь-якої фірми. Широкомасштабне впровадження інформаційних технологій потребує значної уваги до питань технічного захисту інформації, оскільки несанкціонований витік її може призвести до втрати фірмою позицій на ринку і значних фінансових збитків.

Одним із напрямів захисту інформації в інформаційних системах є технічний захист інформації (ТЗІ). У свою чергу, питання ТЗІ поділяють на два великих класи завдань:

-

захист інформації від несанкціонованого доступу (НСД);

-

захист інформації від витоку технічними каналами. Технічні канали - це канали побічних електромагнітних

випромінювань і наведень (ПЕМВН), акустичні канали, оптичні та ін.

Для розв'язання всього комплексу завдань компанія має співпрацювати з провідними державними та недержавними підприємствами й організаціями, що працюють у галузі захисту інформації, в тому числі: зі Службою безпеки України, державним підприємством "Українські спеціальні системи" та ін.

Захист від НСД може бути здійснений у різних складових інформаційної системи:

• прикладне й системне ПЗ:

-

системи розмежування доступу до інформації;

-

системи ідентифікації та автентифікації;

-

системи аудиту й моніторингу;

-

системи антивірусного захисту.

3 апаратна частина серверів та робочих станцій:

-

апаратні ключі;

-

системи сигналізації;

-

засоби блокування пристроїв та інтерфейсів вводу-виводу інформації.

• комунікаційне обладнання і канали зв 'язку:

6.7. Особливості захисту електронної

корпоративної інформації. Міжнародні стандарти безпеки ЮС

Безпека електронної системи, як відомо, - це здатність її протидіяти спробам завдати збитків власникам і користувачам систем у разі появи різних збуджувальних (навмисних і ненавмисних) впливів на неї. Такими впливами можуть бути:

спроба проникнення зловмисника;

помилки персоналу;

стихійні лиха (ураган, пожежа);

• вихід з ладу окремих ресурсів.

Розрізняють внутрішню і зовнішню безпеку електронної системи. Внутрішня безпека враховує захист від стихійного лиха, від проникнення зловмисника, отримання доступу до носіїв інформації чи виходу системи з ладу. Предметом внутрішньої безпеки є забезпечення надійної і коректної роботи системи, цілісності її програм і даних.

Нині склалися два підходи до гарантування безпеки електронних систем:

• фрагментарний, за якого створюється протидія суворо визна ченим загрозам за певних умов:

-

спеціалізовані антивірусні засоби;

-

автономні засоби шифрування тощо;

• комплексний, який передбачає створення середовища оброблен ня інформації, яке поєднує різні заходи ля протидії загрозам:

-

правові;

-

організаційні;

-

програмно-технічні.

Комплексний підхід використовують переважно для захисту великих систем, типові програмні засоби яких містять вмонтовані засоби яких захисту інформації, але цього недостатньо. В цьому разі потрібно проводити такі заходи:

• організаційні заходи контролю за персоналом, який має високий рівень повноважень щодо дії в системі: за програмістами; за адміністраторами баз даних мережі тощо;

організаційні й технічні заходи резервування критично важливої

інформації; 9 організаційні заходи з відновлення працездатності системи у

разі виникнення непередбачуваних ситуацій; 9 організаційні й технічні заходи управління доступом у

приміщеннях, де міститься обчислювальна техніка;

У 1985 р. Національний центр комп'ютерної безпеки Мініс-терства оборони США опублікував "Оранжеву книгу" ("Критерії оцінки достовірності обчислювальних систем Міністерства оборони"). В ній наведено основні положення, за якими американське відомство оборони визначало ступінь захищеності інформаційно-обчислювальних систем; систематизовано основні поняття, рекомендації та класифікацію за видами загроз безпеці інформаційних систем, методи захисту від них, які далі перетворилися на зведення науково обгрунтованих норм і правил, що описують системний підхід до гарантування безпеки інформаційнім систем та їх елементів.

Запропонована в "Оранжевій книзі" методологія стала загальноприйнятою та увійшла в національні стандарти (рис. 6.19).

Рис. 6.19. Системний відхід для гарантування безпеки інформаційних систем

Поняття "політика безпеки" було також введене "Оранжевою книгою".

Політика безпеки - це сукупність норм, правил і методик, на основі яких в подальшому будується діяльність інформаційної системи в галузі опрацювання, зберігання і розподілу критичної інформації.

Інформаційна система ~ це не лише апаратно-програмний комплекс, а й обслуговуючий персонал.

Політика безпеки формується на основі аналізу поточного стану і перспективи розвитку інформаційної епсіеми, можливих загроз і визначає:

мету, завдання і пріоритети системи і с ліски; галузь дії окремих підсистем; гарантований мінімальний рівень за: м< і у; обов'язки персоналу щодо забезь. .ісі.ч' шхиету; санкції за порушення захисту.

Якщо політика безпеки проводиться не повною мірою або непослідовно, то ймовірність порушення •.-•«.<•' і у інформації різко зростає.

Визначення політики безпеки неможлпне <« ; шалізу ризику, який підвищує рівень поінформованості про сл її».; її яиьпі сторони захисту, створює базу для підготовки та прийн*! і я ріки :і; нг іимізує розмір витрат на захист, оскільки більшість рес--;.'. с іі| , юиусться на блокування загроз, що можуть завдати найбільшої шкоді \шшп ризику складається з таких основних етанів (рис. 6.20).

Аналіз ризику завершують принц-!! іям політики безпеки і складанням плану захисту,що має такі розділи:

-

Поточний стан. Опис статусу сне;, м ; Я піски в момент підготовки плану.

-

Рекомендації. Вибір основних засобів захисту, що реалізують політику безпеки.

-

Відповідальність. Список відповідальних працівників і зон відповідальності.

-

Розклад. Визначення порядку роботи механізмів захисту, в тому числі і засобів контролю.

Перегляд положень плану, які потрібно періодично переглядати

Протоколи інформаційного обміну поділяють на дві групи:

-

віртуального з'єднання;

-

дейтаграмні.

Відповідно до зазначених протоколів мережі поділяю 11, на віртуальні й дейтаграмні. У віртуальних мережах інформація м абонентами передається віртуальним каналом і проходить три сіа:ін (фази):

створення (встановлення) віртуального каналу;

передача віртуального каналу;

знищення віртуального каналу (роз'єднання). При їй.ому

повідомлення розбивається на блоки (пакети), які передаються

в порядку їх розташування в повідомленні.

У дейтаграмних мережах блоки повідомлень передаються від відправника до адресата незалежно один від одного та різними марш-рутами, тому порядок доставки блоків може не відповідати порядку їх розміщення у повідомленні.

Отже, віртуальна мережа в концептуальному плані відповідає принципу організації телефонного зв'язку, а дейтаграмна - пошто-вому. Ці два підходи визначають деякі розбіжності у складі та особливост служб безпеки.

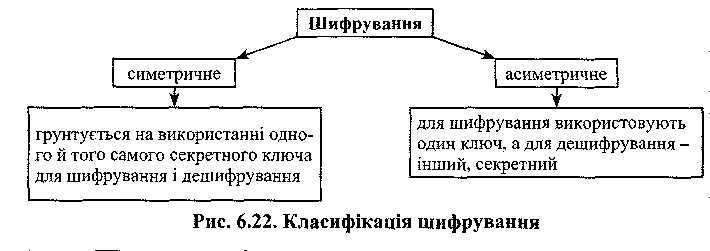

Криптографічне закриття інформації у комп'ютерних системах є найефективнішим способом захисту інформації із властивим йог.;}' високим рівнем захисту. В основі цього способу лежать програми криптографічного перетворення (шифрування) та програми захисту юридичної вагомості документів (цифровий підпис). Шифрувангх забезпечує засекречування інформації і використовується низкою інших сервісних служб (рис. 6.22).

При цьому наявність чи знання загальнодоступного ключа не дає змоги визначити секретний ключ.

Для використання механізмів криптографічного закриття інформації її локальній обчислювальній мережі потрібна налагоджена організація спеціальної служби генерації ключів та їх розподіл між її абонентами. 1 Іа рис. 6.23 дано короткий перелік деяких найвідоміших алгоритмів шифрування.

Метод з відкритим ключем (М8А). Шифрування проводиться першим відкритим ключем, розшифрування - іншим секретним ключем. Спеціалісти з криптографії вважають, що системи з відкритим ключем зручніше застосовувати для шифрування даних, що передаються ніж при збереженні інформації. Існує ще одна галузь використання цього алгоритму - цифрові підписи, що підтверджують справжність документів і повідомлень, які передаються. Проте і він не є досконалим. Його недоліком є не до кінця вивчений алгоритм.

Захист інформації здійснюють:

• комплексним застосуванням різних засобів і методів;

" створенням структури захисту й охорони з кількома рівнями;

• постійним їх удосконаленням.

Успіх справи залежить від збалансованої й налагодженої взаємодії захисту операційних систем і гарантування безпеки баз даних.

У межах цієї програми розрізняють такі пасивні об 'єкти захисту:

файли;

прикладні програми;

термінали;

• ділянки оперативної пам'яті;

Активними є суб 'єкти (процеси) захисту, котрі можуть вик \ -вати над об'єктами визначені операції. Захист об'єктів здійснюється операційною системою засобів контролю за виконанням суб'єктами захисту сукупності правил, що регламентують ці операції. Статус захисту - це сукупність правил, які регламентують захист об'єктів.

Під час свого функціонування суб'єкти генерують запити на виконання операцій над захищеними об'єктами. Права (атрибути) доступу- це операції, які виконуються над захищеними об'єктами, а права доступу суб'єкта стосовно конкретного об'єкта є можливостями. Наприклад, правом доступу може бути "запис у файл", а можливістю - "запис у файл ТУ" (/V- ім'я конкретного файла, тобто об'єкта, в нашому випадку файлу "Наука").

Для формальної моделі статусу захисту в операційній системі використовують переважно матрицю доступу. Вона містить т рядків (за кількістю суб'єктів) і п стовпців (за кількістю об'єктів). При цьому елемент, що міститься на перетині 1-го рядка і/'-го стовпця, є множиною можливостей і-го суб'єкта стосовно]-го об'єкта. Слід пам'ятати, то числа т і п на практиці здебільшого великі, а число множини можливостей елементів матриці доступу мале.

Досить простим у реалізації засобом розмежування доступу до захищених об'єктів є механізм кола безпеки. Коло безпеки характеризується своїм унікальним номером. Нумерація здійснюється "із середини - назовні", і внутрішні кільця є привілегійованими щодо зовнішніх. Суб'єкту (домену), що оперує в межах кола з номером, доступні всі об'єкти з номерами від і до N включно.

Доступ до ресурсів операційної системи може обмежуватися засобами захисту за паролями, який може буї н нпкорпетаний також як ключ для шифрування-дешифрування інформації в користувальних файлах. Самі паролі також зберігаються у заіпнфр шаному вигляді, що утруднює їх виявлення і використання зловмік ішками. Пароль може бути змінений користувачем, адмінісіе і ірог ік геми або самою системою після встановленого інтервалу часу.

6.8. Особливості захисту інформації в різних сферах діяльності

Захисту підлягає будь-яка докум.їй; .ініч! і інформація, оскільки неправомірне її використання може зав гаги битків її власникові, користувачеві та іншим особам. Неправоміг.іми •;•» гуп до інформаційних ресурсів може завдати втрат громадянам, орі ані іпціям (юридичним особам) та державі загалом, а також базі н< »рма мшн і ехнічних документів з ТЗІ.

запобігання загрозам державної бо ліски, безпеки особистості, суспільства загалом;

-

запобігання несанкціонованим діям зі знищення, модифікації, копіювання, блокування інформації; запобігання іншим формам незаконного втручання в інформаційні ресурси та інформаційні бази даних і системи, забезпечення правового режиму документованої інформації як об'єкта власності;

захист конституційних прав громадян на збереження особистої таємниці та конфіденційності персональних даних, що є в інформаційних системах і ресурсах суб'єктів і об'єктів різних форм власності;

-

збереження державної таємниці, конфіденційності документованої інформації згідно з чинним законодавством;

-

забезпечення прав суб'єктів в інформаційних процесах під час розроблення, виробництва та застосування інформаційних систем, технологій і засобів їх забезпечення.

Режим захисту інформації має передбачати поділ інформаційних ресурсів за такими критеріями:

• відносне віднесення відомостей до державної таємниці уповно важеними органами на основі Закону України "Про державну таємницю";

конфіденційність документування інформації власником

інформаційних ресурсів чи уповноваженою особою на основі

Закону України "Про захист інформації";

збереження персональних даних на основі Закону України "Про

захист інформації". Органи державної влади та організації, що несуть відпо-відальність за формування й використання інформаційних ресурсів, що підлягають захисту, а також органи та організації, що розробляють і застосовують інформаційні системи й технології для формування та використання інформаційних ресурсів з обмеженим доступом, керуються у своїй діяльності законодавством України.

Органи державної влади здійснюють контроль за дотриманням вимог щодо захисту інформації та експлуатації спеціальних програмно-технічних засобів захисту, вживають організаційних заходів захисту інформаційних систем, що опрацьовують інформацію, з обмеженим доступом в недержавних структурах. Організації, які опрацьовують інформацію з обмеженим доступом, що є власністю держави, створюють спеціальні служби для захисту інформації. Однак є й приватні структури, які займаються наданням послуг щодо захисту інформації.

Власник інформаційних ресурсів або уповноважені ним особи мають право здійснювати контроль за виконанням вимог до захисту інформації та забороняти чи призупиняти оброблення інформації у разі невиконання цих вимог, а також може звертатися в органи державної влади з приводу оцінювання правильності виконання та дотримання вимог захисту його інформації в інформаційних системах. Ці органи дотримуються вимог конфіденційності інформації та результатів перевірки.

Власник документів інформаційних систем, згідно з чинним законодавством, забезпечує умови доступу користувачів до інформації та порядок надання їм інформації. Підставою для забезпечення рівня захисту інформації є чинне законодавство України.

Власник документів має сповіщати власника інформаційних ресурсів та систем про всі факти порушення режиму захисту інформації.

Захист прав суб'єктів у сфері формування та користування інформаційними ресурсами, розроблення, виробництва та застосування інформаційних систем, технологій і засобів їх забезпечення здійснюється з метою запобігання правопорушенням, неправомірним діям, відновлення порушених прав та відшко о н: пня заподіяної шкоди.

Механізм безпеки ІР є реалізацією протоколу безпеки ІР (ІР Зесигігу, ІР8ес), прозорою для користувача, адміністрування безпеки централізоване і поєднує гарантії безпечного обміну інформацією із легкістю застосування.

Захист мереж, заснованих на протоколі ІР, сьогодні є реальною потребою, має велике значення і зростає з кожним роком. Нині у взаємозв'язаному діловому світі мереж Інтернет, інтранет, екстранет (єхггапеї - корпоративна мережа, складові частини якої зв'язані через відкриті мережі, наприклад через Інтернет), філіалів і віддаленого доступу у мережах передається важлива інформація, конфіденційність якої має бути дотримана. Однією з основних вимог до мережі з боку мережевих адміністраторів та інших професіоналів, що обслуговують і використовують мережі, є вимога гарантії, що цей трафік буде захищений:

-

доступу суб'єктів, що не мають на це прав;

-

перехоплення, перегляду або копіювання; 9 модифікації даних під час шляху в мережі.

Ці проблеми характеризуються такими показниками:

• цілісність даних; конфіденційність; достовірність.

Одночасно захист від повторного використання (геріау ргоіесііоп) запобігає прийняттю повторно надісланого пакету.

6.9. Особливості захисту інформації під час розслідування кримінальних

справ

Інтенсивне впровадження сучасних інформаційних технологій в економіці, управлінні та особливо в кредитно-банківській діяльності зумовило виникнення нового класу злочинів - таких, які скоюють за допомогою комп'ютерних технологій, або "комп'ютерних" злочинів, тобто виникла нова форма злочинності - кіберзлочинність. Нині проблема боротьби з цією новою формою злочинності є актуальною через стрімкий розвиток комп'ютерних технологій на основі використання глобальної інформаційної мережі Інтернет.

Злочини, що вчиняються за допомогою комп'ютерних технологій, набули статусу міжнародних. Кіберзлочини зумовлені створенням міжнародних інформаційних систем, зокрема таких, як Інтернет, що об'єднує обчислювальні центри й системи більш як 80 країн і забезпечує обмін даними між різними джерелами й користувачами. В розвинених країнах цей вид злочинності завдає величезних збитків власникам і користувачам автоматизованих систем, змушує їх витрачати великі кошти на розроблення та впровадження програмних, технічних та інших засобів захисту від несанкціонованого доступу до ііф ірмації, її перекручування чи знищення.

Останнім часом і в Україні спостерігається стрімке зростання злочинів, пов'язаних із втручанням у роботу автоматизованих систем. Як правило, втручання це здійснюється з метою вчинення інших, більш тяжких злочинів:

-

розкрадання майна;

-

вимагання майна під погрозою знищення;

-

спотворення інформації, що опрацьовується чи зберігається в автоматизованих системах;

-

несанкціоноване ознайомлення з такою інформацією; викрадення конфіденційної інформації; знищення конфіденційної інформації тощо.

Висока латентність таких злочинів пояснюється насамперед тим, що державні й комерційні структури, які зазнали нападу, особливо в банківській діяльності, не дуже вірять у можливості розкриття таких злочинів правоохоронними органами. Однією з основних причин високої латентності та низького рівня розкриття злочинів у сфері комп'ютерної інформації є проблеми, що виникають перед правоохоронними органами на стадії порушення такої кримінальної справи внаслідок складності кваліфікації злочинних діянь та особливостей проведення окремих слідчих дій.

Згідно з чинним законодавством, виділяють кілька основних обставин, які потребують обов'язкового визначення у кримінальних справах такої категорії, а саме:

• об'єкт та предмет злочину;

об'єктивна та суб'єктивна сторони злочину; об'єктивна та суб'єктивна сторони самого суб'єкта злочину. Відповідно до Закону України "Про захист інформації в автоматизованих системах", об'єктом злочину є правові відносини щодо захисту інформації в автоматизованих системах.

Згідно з Кримінальним Кодексом України, предметом злочину виступають:

• автоматизовані системи (АС) - системи, що здійснюють автоматизоване опрацювання бази даних і до складу яких входять технічні засоби: засоби обчислювальної техніки і зв'язку; методи і процедури; програмне забезпечення; носії інформації – фізичні об'єкти, поля і сигнали, хімічні середовища, накопичувачі даних в інформаційних системах;

При розповсюдженні програмних і технічних засобів, призначених для незаконного проникнення в автоматизовані системи, намір є лише прямим, оскільки суб'єктивну сторону цього злочину визначає психічне ставлення злочинця до вчинюваних ним дій. Мотиви і мета вчинення злочинів можуть бути різними і свідчити про те, що робота автоматизованої системи порушена, наприклад, для вчинення інших злочинів.

Згідно з Кримінальним кодексом України, під втручанням у роботу АС розуміють будь-які зловмисні дії, що впливають на опрацювання інформації в АС, тобто на всю сукупність операцій:

-

зберігання;

-

введення;

-

записування;

-

перетворення;

-

зчитування;

-

зберігання;

-

знищення;

-

реєстрація.

Ці операції здійснюються за допомогою технічних і програмних засобів, зокрема, обміну через канали передавання даних. При втручанні в роботу АС порушується її робота, а отже, спотворюється процес опрацювання інформації, наслідком чого є перекручування або знищення самої інформації чи її носіїв.

Під знищенням інформації розуміють її втрату, коли вона в АС перестає існувати для власників чи користувачів або блокується. Розрізняють внутрішнє і зовнішнє втручання в роботу АС, тобто у формі впливу на канали передачі інформації між технічними засобами її опрацювання і зберігання всередині АС та між окремими АС, внаслідок чого інформація, що передається для опрацювання, знищується або перекручується.

Перекручення інформації - це зміна її змісту, порушення її цілісності, в тому числі й часткове знищення.

Механізм розслідування перелічених злочинів подано у вигляді блок-схеми на рис. 6.25.

Огляд місця події. Після прибуття на місце події слідчо-оперативна група має вжити заходів щодо охорони місця події та забезпечення збереження інформації на комп'ютерах і периферійних запам'ятовуючих пристроях (ПЗП).

Перший етап. Першочергові дії:

визначення місцезнаходження серверів;

• локалізація компютерної техніки та заборона доступу до неї працівником фірми;

заборона вимикати електропостачання комп'ютерної техніки;

• якщо на момент огляду місця події електропостачання об'єкта вимкнено, то до його відновлення потрібно вимкнути з електромережі всю комп'ютерну техніку, котра перебуває в приміщенні, яке оглядають;

не здійснювати ніяких маніпуляцій із засобами комп'ютерної техніки, якщо їх результат заздалегідь невідомий;

Другий етап. Безпосередній огляд місця події і вилучення речових доказів проводять із врахуванням:

• можливості спроби з боку персоналу пошкодити комп'ютерну техніку з метою знищення інформації, якщо до скоєння злочину причетні працівники цього об'єкта;

наявності в комп'ютерній техніці спеціальних засобів захисту від несанкціонованого доступу, які, не отримавши у встановлений час спеціального коду, автоматично знищать всю інформацію;

• наявності в комп'ютерній техніці інших засобів захисту від несанкціонованого доступу.

Обшук і виїмка речових доказів. При обшуках і виїмках, пов'язаних із вилученням ЕОМ, машинних носіїв та інформації, виникає низка загальних проблем, пов'язаних зі специфікою технічних засобів, що вилучаються.

Зокрема, необхідно передбачати: заходи безпеки, яких вживають злочинці з метою знищення речових доказів:

-

використання спеціального обладнання, яке в критичних випадках утворює сильне магнітне поле, що стирає магнітні записи;

-

включення до складу програмного забезпечення машини програми, яка примусить комп'ютер періодично вимагати пароль, і якщо протягом декількох секунд правильний пароль не введений, дані в комп'ютері автоматично знищуються; установлення прихованих команд, що знищують або архівують з паролями важливі дані, якщо деякі процедури запуску машини не супроводяться спеціальними діями, відомими тільки їм.

Враховуючи особливості речових доказів, пов'язаних із комп'ютерними злочинами, їх пошук та виїмку слід розпочинати з аналізу та вилучення інформації з ЕОМ. Оскільки пошук і аналіз інформації і програмного забезпечення в них завжди вимагає спеціальних знань, то наступні слідчі дії треба виконувати тільки за участю фахівця.

Працівник органів внутрішніх справ, оперуповноважений ВДСБЕЗ мають чітко знати особливості комп'ютерної техніки, зокрема, в яких пристроях зберігається та з яких вилучається потрібна інформація

Аналіз і вилучення інформації в комп'ютері здійснюють як в оперативному запам'ятовуючому пристрої (ОЗП), так і на периферійних запам'ятовуючих пристроях (ГІЗП) - накопичувачах на жорстких магнітних дисках, оптичних дисках, дискетах, магнітних стрічках та ін. Слід пам'ятати, що при вимкненні персонального комп'ютера або закінченні роботи з конкретною програмою ОЗП очищується і всі дані в ОЗП знищуються.

Проведення досліджень ПТЕ

установлення відповідності певної комп'ютерної системи або мережі стандарту

перевірка роботи комп'ютерної системи або мережі за допомогою спеціальних тестів

дослідження речових доказів, а саме: фіксація джерела, виду, способу введення й виведення даних та їх опрацювання; виявлення змін і доповнень у програмних засобах; відновлення пошкоджених або знищених файлів; відновлення пошкоджених магнітних та інших носіїв машинної інформації

ідентифікація автора програмного засобу, його призначення, встановлення факту його інтерпретації і меж дозволеної компіляції

оцінка вартості комп ютерної техніки, периферійних пристроїв, програмних продуктів, а також перевірка контрактів на їх постачання

установлення рівня професійної підготовки окремих осіб з програмування і роботи з комп'ютерною технікою

переклад документів технічного змісту (в окремих випадках)

Рис. 6.26. Проведення досліджень ПТЕ

У процесі розслідування виникає потреба у призначенні криміналістичної експертизи для дослідження документів, вилучених під час огляду ЕОМ. Зокрема, за допомогою дактилоскопічної експертизи можна виявити на документах, частинах ЕОМ і машинних агрегатах відбитки пальців рук причетних до справи осіб.

6.10. Захист Інформації стосовно громадянина

Розвиток сучасного суспільства неможливий без інформаційного забезпечення всіх сфер діяльності людини, зокрема, без надійного захисту інформації. Особливої гостроти ця проблема набуває у зв'язку з масовою комп'ютеризацією, об'єднанням ЕОМ у комп'ютерні мережі та використанням Інтернет. Тому досить складним є завдання вибору з величезного масиву сучасних методів і засобів захисту інформації таких, що найбільше відповідають конкретним умовам діяльності та гарантують достатній рівень безпеки.

Різні технології захисту мають багато спільних ознак у розроб-ленні та використанні, зокрема:

засоби захисту операційної системи;

-

мережеві екрани;

-

криптографічні системи; системи визначення атак;

системи визначення реакцій на атаку;

системи моніторингу інформаційної безпеки. Вивчення цих технологій ґрунтується на солідній теоретичній базі й аналізі вітчизняних та закордонних нормативних документів у галузі захисту інформації. Для кращого розуміння технологій захисту передбачено вивчення методики і засобів проведення атак на комп'ютерні системи та мережі.

Тому підприємства не тільки повинні мати якнайкращу техніку, володіти новітніми технологіями, а й мати спеціалістів із захисту інформації, які б відповідали таким вимогам:

вміли ефективно організовувати захист інформації в

комп'ютерних системах і мережах;

-

володіли сучасними технологіями захисту інформації;

-

мали достатню кваліфікацію для проектування й розроблення нових засобів і методів захисту.

Важливим чинником є також захист персоналу компанії, інформації про її працівників.

Згідно зі ст. З Конституції України, людина, її життя і здоров'я, честь і гідність, недоторканність і безпека в : п питься в Україні найвищою соціальною цінністю. Виходячи з положення Конституції, слід підкреслити, що чим більше значення проголошені ідеї мають для суспільства, тим важче вони втілюються в жнт 5 я, тим довшим є їх шлях до конкретної особи.

Проблеми утвердження пріоритету людній! і! економічній, політичній і духовній сферах тісно пов'язані з нормальним обігом інформації та оптимізацією соціального управління. Перехі . і,< ріп сових відносин, формування правової держави, демократичній ірадицііі, інститутів і норм - усе це є засобом досягнення мети, як і попите у створенні сприятливих умов розвитку для окремої осі «мі, і о'і же, і суспільства загалом. Економічна, політична і судові! реформи потрібні для ефективного взаємовигідного соціального управління і повноцінного обміну інформацією, що забезпечує свободу і гідну життєдіяльність людини.

На підприємствах розвинених країн функціонує єдина служба безпеки, яка підпорядковується одному з керівників компанії. У складі цієї служби працюють підрозділи чи окремі спеціалісти (залежно від розмірів підприємства) за такими головними групами функцій:

організація систем управління людськими ресурсами;

-

планування чисельності персоналу;

-

аналіз і регулювання умов праці;

-

гарантування безпеки прані; організація праці;

оцінювання та атестація персоналу; підвищення кваліфікації; захист інформаційних технологій; оплата праці;

На підприємстві основою регулювання соціально-трудових відносин є колективний договір на строк від одного до трьох років між роботодавцем і представниками найманого персоналу. У ньому фіксують взаємні обов'язки з основних питань умов та оплати праці:

• наймання;

-

перекваліфікація; звільнення;

-

гарантування безпеки і охорона здоров'я;

-

тривалість робочого часу і часу відпочинку;

форми, системи і методи оплати праці та умови функціонування;

-

форми вирішення трудових спорів;

-

форми надання послуг підприємства своїм працівникам: їда; транспортні послуги; лікування тощо;

-

соціальні гарантії у разі погіршенні економічної кон'юнктури;

-

компенсації у разі нещасних випадків; відповідальність за розголошення комерційної таємниці;

• певні зобов'язання щодо специфіки діяльності фірми. Економічними та політико-правовими формами, які створюють

оптимальні умови для функціонування суспільства і прогресивного розвитку його інформаційного наповнення, є ринок, демократія і правова держава.

У суспільстві інформація є основою для взаємодії та дієвого функціонування економіки, політики, права, запорукою прогресу:

ринкові відносини, що склалися на засадах самоорганізації, не можуть існувати без повноцінного інформаційного середовища, без нових інформаційних технологій, без усвідомлення того, що людина має саме те, чого їй не вистачає; демократичні інститути і норми не можуть реально існувати без інформаційної свободи та якісно нових структур у сфері комунікації, які допомагають приймати рішення; • особистість, громадянське суспільство не можуть впливати на державу без концепції найбільш повного забезпечення прав людини, і насамперед права на інформацію, яке дає змогу наблизитися до аксіоми "упраї- їж снігом гой, хто володіє інформацією".

На жаль, і нині в роботі міністерств, відомств, судів помітні намагання утаємничити свою діяльність, відсторонитись від громадян і громадськості. Створюються спеціальні структури "із захисту інформації", ускладнюється доступ до її джерел. Використовуються заборонені або незаконні грифи, які обмежують доступ до інформації, зокрема: "Не для друку", "Опублікуванню не підлягає" та "Для службового користування". Тим самим порушується одне із найважливіших прав громадян - право на інформацію. При цьому ігнорується суттєвий принцип демократії - принцип відкритості і публічності влади. Для нашого суспільства він має особливе значення, оскільки давня традиція недовіри до влади може бути подоланою лише із запровадженням загальнодоступності інформації про діяльність влади.

Одним із ефективних засобів підвищення поваги до особистості є правова охорона особистого життя людини від неправомірних втручань. Відповідні правові норми, виконуючи свою ідеологічну функцію, виховують у людей вміня цінувати своє життя та поважати й не втручатися в особисте життя інших. Особливу роль у правовій охороні особистого життя відіграють норми Цивільного кодексу України від 16.01.2003 р., в яких дістали своє розгорнуте закріплення особисті немайнові права фізичних осіб, спрямовані на охорону особистого життя. У зв'язку з новизною цих норм та недостатністю практики їх застосування виникає потреба у їх науково-теоретичному розробленні.

Проблема цивільно-правової охорони особистого життя не є новою для юридичної науки, ґрунтовні її дослідження проводилися ще за радянських часів, а нині їх результати дещо втратили свою актуальність і значення. У сучасних наукових дослідженнях ця проблема розробляється або вужче (лише окремі її аспекти, зокрема, таємниці особистого життя), або ширше - в контексті загального дослідження особистих немайнових прав і компенсації моральної шкоди, завданої їх порушенням.

У сучасній науковій літературі немає праць, у яких би ґрунтовно й комплексно висвітлювалися проблеми цивільно-правового регулювання особистих немайнових відносин, що складаються з приводу особистого життя.

Правомірні втручання - це активні дії з дозволу фізичної особи або у випадках обмеження відповідних цивільних прав, передбачених законом. Втручання може здійснюватися лише за згодою особи, яка може бути надана конкретній особі, визначеному або невизначеному колу осіб. Обмеження суб'єктивних прав на охорону особистого життя встановлюються нормами переважно публічних галузей права. Щодо приватно-правових обмежень має бути законодавчо закріплений гнучкий механізм визначення правомірності втручання, основою якого є зіставлення ознак втручання з такими критеріями:

-

метою втручання - захист публічного інтересу або інформування громадськості про обставини, що становлять значний суспільний інтерес;

-

способом втручання - завідомо законний;

-

суб 'єктом втручання:

-

працівник державного органу;

-

журналіст і засіб масової інформації;

-

контролюючі органи;

9 особою потерпілого - залаежно від статусу дещо обмежуються права так званих "публічних", "квазіпублічних" та "відносно публічних" осіб;

• підставою втручання - у законі завжди має бути вказана ситуація або обставини, за яких дозволяється стороннє втручання в особисте життя.

Особливості особистих немайнових прав, спрямованих на охорону особистого життя, а також способів неправомірних втручань в особисте життя і характер завданої ними шкоди зумовлюють вибір уповноваженою особою форми захисту, яка може бути судовою, третейською, адміністративною або самозахистом. У разі судового захисту цих прав можуть бути застосовані такі способи:

-

визнання права;

-

відшкодування майнової шкоди;

-

відшкодування моральної (немайнової) шкоди; поновлення порушеного права;

заборона поширення інформації, якою порушуються особисті

немайнові права. Для того щоб кваліфіковано захищати свої права дозволеними законодавством способами, засобами, методами, їх насамперед потрібно знати, а також знати правові механізми їх здійснення.

Розглядаючи проблему в когнітивному (пізнавальному) аспекті, слід зазначити, що в публічному праві України існує багато правових шляхів захисту, в тому числі захисту інформації в автоматизованих системах, але відомості про них розпорошені у значній кількості нормативних актів. Причина цього в галузевому підході до проблем захисту прав у юриспруденції, що поряд з позитивними має й негативні аспекти:

-

відсутність комплексності захисту;

Актуальність для практики питань захисту прав не забороненими законодавством засобами змушує правознавство (як науку) проводити комплексні й системні наукові дослідження, формувати комплексну наукову дисципліну - "Юридичну деліктологію" - науку про правопорушення та її методології. У ній має бути комплексно відображена й така інституція, як захист інформації в автоматизованих системах, відносин, який визначає їх об'єктивну сутність, немає норм у зазначених галузях права, то такі системи визначаються як міжгалузеві інститути права.

У зв'язку з цим виникає потреба в застосуванні у правознавстві здобутків таких наук, як інформатика й теорія систем. Зокрема, в теорії систем важливим є з'ясування сутності правознавства як великої, складної системи, що має характер гіперсистеми - взаємопов'язаної множини підсистем першого, другого та наступних порядків (рис. 6.27).

Якщо стосовно об'єкта суспільних відносин, який визначає їх об'єктивну сутність, немає норм у зазначених галузях права, то такі системи визначаються як міжгалузеві інститути права.

Запитання для самоконтролю

-

Що означає поняття "інформаційне суспільство"?

-

Які основні підходи до становлення і розвитку інфор-маційного суспільства?

-

Які історичні аспекти розвитку інформаційного суспільства?

-

Які можливості комп'ютерів, об'єднаних у мережу?

-

У чому суть гармонізації інформаційного законодавства України з нормами ЄС?

-

Якими є компоненти готовності людини до інформаційного суспільства?

-

Які компоненти досліджує інформаційна психологія?

-

Які є базові характеристики інформаційного суспільства?

-

У чому суть поняття "інформація"?

-

Що означає поняттям "інформаційна безпека"?

-

Чим зумовлене поширене використання поняття "інфор-мація" у різних нормативних документах?

-

З чим пов'язане філософське визначення інформації?

-

Що означає поняття "інформаційна система"?

-

У чому суть захисту інформації?

-

Які є категорії інформації?

-

Які є види інформації та основні класифікаційні ознаки?

-

Якими є основні ознаки класифікації загроз безпеки інформації?

-

Які основні етапи захисту інформації?

-

У чому особливості структури системи захисту інфор-мації?

-

Як функціонує система захисту інформації?

-

Які напрями інформаційної безпеки?

-

З яких компонентів складається інформаційна безпека?

-

Які комплексні проблеми в інформаційній сфері України потребують невідкладного вирішення?

-

Чому інформація є важливою для діяльності компанії?

-

Які є види інформації про ринкову кон'юнктуру?

-

Які є види інформації та їх джерела?

-

Які найбільш відомі інформаційні агенства?

-

Які методи і способи захисту інформації?

-

Які функції системи інформаційної безпеки?

-

У чому проблеми екрануючих систем?

-

Що таке політика безпеки? Суть її реалізації.

-

Які є методи технічного захисту інформації?

-

Які Ви знаєте методи негласного зняття інформації?

-

Що передбачає модель пошуку пристрої» зняття інформації спецелужбою?

-

Яке обладнання використовують для захисту інформації?

-

За якими напрямами можна регламентувати дії адміністрації?

-

Що становить правову основу і ш по .ахнету інформації в Україні?

-

Хто виступає суб'єктом системі іечнічін ю імкч> і іф р-мації?

-

У чому полягає завдання під;-'.і ці:іу имк-іу інформації?

-

Які найбільш поширені шляхи ж < -іііміі* питаного доступу до інформації?

-

У чому полягають функції підрозділу захисту інформації під час створення та експлуатації* комплексної системи захисту інформації (КСЗІ) компанії?

-

У чому виражається специфіка технічного захисту інформації?

-

В яких складових інформаційної системи може здійснюватися несанкціонований доступ до інформації?

-

Які завдання підсистеми управління доступом?

-

Які особливості захисту інформації під час розслідування кримінальних справ?

-

У чому причина зростання кількості злочинів, пов'язаних із втручанням у роботу автоматизованих систем?

-

У чому суть структури кіберзлочину?

-

Який механізм розслідування злочинів у сфері комп'ютерної інформації?

-

У чому суть програмно-технічної експертизи? Етапи її проведення.

-

Якими є завдання криміналістичної експертизи ЕОМ?

-

Які вимоги ставляться до фахівців з інформаційних техно-логій?

-

Які функції виконує служба безпеки великої компанії?

-

У чому суть взаємодії та дієвого функціонування економіки, політики, права?

-

Якими є проблеми цивільно-правової охорони особистого життя?

-

Що розуміють під правомірним втручанням?

-

Які особливості особистих немайнових прав на охорону особистого життя?

-

У чому суть галузевого підходу до проблем захисту прав у юриспруденції?

СПИСОК ВИКОРИСТАНОЇ ЛІТЕРАТУРИ

-

Конституція України: прийнята на п'ятій сесії Верховної Ради України 28 червня 1996 р. із змінами від 8 грудня 2004 р.: Офіц. видання. - К.: Вид. Дім "Ін Юре", 2006.

-

Цивільний кодекс України від 16 січня 2003 року №435-ІУ. - Нове законодавство України / Уклад. Ю. П. Єлісовенко. - К.: Махаон, 2003. - 600с.

-

Кодекс України про адміністративні порушення (зі змінами і доповненнями) // Довідник працівника контрольно-ревізійної служби. - К.: ДІЯ, 2001. - Т.1. - С. 18—19.

-

Витяг з Кримінально-процесуального кодексу України (зі змінами і доповненнями) від 28 грудня 1960 року // М. І. Камлик. Судова бухгалтерія: Підручник. - Вид. 4-те, доп. та пере-роб. - К.: Атіка, 2003. - С. 398.

-

Про розвідувальні органи: Закон України від 22 березня 2001 р. № 2331 -Ш // Відомості Верховної Ради України.

-

Про захист інформації в автоматизованих системах І:ік і > іши//Відомості Верховної Ради. 1994. -№31. -286 с.

-

Положення про технічний захист інформації в Україні іаінер жене постановою Кабінету Міністрів України від 9 вересня 1994 р. 1994 №12.

-

Кримінально-процесуальний кодекс України К Юрінком, 1995.— 639 с.

-

Про оперативно-розшукову діяльність Закон щкн'і іа її. к» нтар.-К.:РВВ МВС України, 1993.-120 с.

-

Про інформацію: Закон України від 2 жовн ія І99 р

-

Про основи національної безпеки України Закон України Ир ./Офіц. Віє. України. - 2003. - № 29. - Ст. 1433.

-

Указ Президента України "Про Міжвідомчу коми <. .. іфор пішої політики та інформаційної безпеки при Раді національної ."•. лнчаї і тириш - ранні" він 22 січня 2002 р. № 63/2002. // Відомості Верховної Ради України.

-

АбдеевР. Ф. Философия информационной ци і і шіацнп М ,І1>94

-

АгафоновГ. Г., Буришев С. А., Прохоров С..//. Кпіщиіщші безоиасности. / І\.: Л-ДЕІПТ, 2005.-Кн. 2.-270 с.

-

Алексеев В. Р. Время действий - пришло // Ьча-міч . « імгчкацпн п сені 2004. - № 4. - С. 22-25.

-

АльбрехтУ., ВенцДж., Уильямс Т. Моша к і пі " По І їй і ер Пресе, 1996.

-

Аналітичний огляд НЦБ Інтерполу в Україні "Про • іравоочорошшх органів США по боротьбі з комп'ютерною злочинністю" /Янформ. лисі Мій ' від 4 квітя 1997 р.

-

Андрєєе Б. В. Захист прав та свобод людини і громадянина в інформаційній сфері // Системи безпеки-2002.-№1.

-

Андрианое В. Национальное богатство, природнме и трудовьіе ресурси // Общество и зко-номика. - 2003., - №4-5. - С. 127-196; С.127.

-

Афанасьев В. Г. Системносте и общество. - М.: Политиздат, 1980.

-

Бандурка О. М, Духов В. Є., Петрова К. Я., Черенкові. М. Основи економічної безпеки: Підручник. - X.: Вид-во Нац. ун-ту внутр. справ, 2003.- 36с.

-

Барановський О. І. Фінансова безпека / Ін-т екон. прогнозування. - К.: Фенікс, 1999. - 338 с.

-

Бачило І. Л, Лопатін В. Я, Федотов М. А. Інформационное право.- Спб.: Юридичний центр Прес, 2001.

-

Баяндіш Я Я Технологии безопасности бизнеса: введений в конкурентную разведку: Учеб.-практ. пособие. - М.: Юристь, 2002. - 320 с.

-

Бобрик В. І. Цивільно-правова охорона особистого життя фізичних осіб: Автореф. дис. ... к тор. наук.-X., 2004.

-

Бор тко Г. Н. Национальньге стратегии информационного обгцествз: преимущества и условия рвалкзации в Украяне // Информ. общ-во. - 2004. - № 2. - С. 25-29.

-

Браіловськиіі М. М„ Дорошко В. О., Чіірков Д. В., Шелест М. Е. Захист економічної інформації: Навч. посібник / За ред. проф. В. О. Хорошка: - К.: НАУ, 2002. - 78 с.

-

Бурішіев С. А., ЛутаевИ. В., Прохоров С. Л. Концепцію безопасности. -К..А-ДЕПТ, 2005. -Кн. 1.-363 с.

-

БруксбенкД., УшсонДж. Руководство по безопасности: Пер. с англ. - М.: ЮНИТИ-ДАНА 2003.-319 с.

-

Васішьченко 3. М. Структурні диспропорції' у розвитку банківсько? системи України // Фінанси України. - 2005. - № 9.

-

Васішьченко І. Л. Вища математика для економістів: Підручник. -2-гевид., випр, -К.: Знання, 2004. - 454 с.

-

Васішьченко І. П. Вища математика для економістів (спеціальні розділи). - К.: Кондор, 2004. - 352 с.

-

Васішьченко 3. М. Якість активів як умова успішного функціонування комерційного банку // Вісн. Акад. праці і соціальних відносин Федерації профспілок України. - 2003. - Вип. 5.

-

Вершинін А. її. Електронний документ: правова форма і доказ в суді- М., 2000.

-

Вєсєлков Р. С. Проблема інформаційно-технологічного розвитку Європи //Акт. пробл. клін., експерим. та профілак. медицини. Розділ "Гуманітарні науки": Мат-ли всеукр. наук.-практ. конф. студентів та молодих вчених. - 2002. - С.29-30.

-

Віхорєв С. В.. Кобцев Р. Ю. Як дізнатися - звідки напасти або звідки виходить загроза безпеці інформації // Захист інформації. Конфідент. - 2002 - № 2.

-

Вольоводз А. Г. Проект Європейської конвенції про кїберзлочияи // Захист інформації. Конфідент - 2001 - № 5.

-

Генне О. В. Шпигунство в стільникових мережах // Захист інформації. Конфідент. - 2001 -№ 5.

-

Глобальньге проблеми и обгцечеловеческие ценности. ~ М.,1990.

-

Гонцяж Я., Гішдюк Н. Свобода інформації та виконавча гілка влади: Правові норми. Інституції. Процедури. Порівняльний аналіз. - К: Міленіум, 2002. - 245 с.

-

Давидовім В., Аболшш Р. Кто ти, человєчество? Теоретический портрет. - М.,1975.

-

Данільян О. Г., Дзьобань О. П., Понов М. 1. Національна безпека України: структура та напрямки реалізації: Навч. посібник. -X.: Фоліо, 2002. -285с.

-

КеоДжші. Уіяіаі Гох Рго 5 для "чайників". -Діалектика. -Київ; Москва, 1997.

-

Кауфельд Джон. Рох Рго 2.6 тог Шпсіодаз для чайників. Діалектика. - К., 1996.

-

ДюжевД. В. Глобальна етика в епоху інформаційної цивілізації // Актуальні проблеми клінічної, експериментальної та профілактичної медицини, Розділ "Гуманітарні науки". Мат-ли всеукр. наук.-практ. конф. студентів та молодих вчених. - 2001. - Є. 28-29.

-

ДюжевД. В. Інформаційне суспільство: соціально-правові аспекти суспільного розвитку // Наука. Релігія. Суспільство. - Донецьк, 2004. - № 1. - С. 116-і 22.

-

ДюжевД. В. Філософське значення концепції ноосфери //Акт. пробл. клін., експерим. та профілакт. медицини. Розд. "Гуманітарні науки": Мат-ли всеукр. наук.-практ. конф. студентів та молодих вчених. - 2001. - СЛ 9-20.

-

Економіка підприємства: Підручник/ За ред. С. Ф. Покропивші». - К..* КЕШУ, -1999.

-

Живко М. О. Особливості нормативно-правового забезпечення інформації в комп'ютерних системах підрозділів МВС // Наук. Вісн. ЛДУВС: Сер. горид. зб. наук, праць / Гол. ред. В. Л.Ортинський. - Л., 2007. - Вип. 1. - С. 288 - 293.

-

Живко 3. Б., Живко М, О., Живко І. Ю. Словник сучасних економічних термінів. - Л.: Край, 2007. - 384 с.

-

Живко 3. Б. Судова бухгалтерія: теорія, методика, практика: - Навч. -метод, посібник. - Л. : Камула, 2006. - Ч 1,-Шс.

-

Живко 3. Б. Судова бухгалтерія: Навч.-метод. посібник. - К.: Атіка, 2007. - 344 сЖивко 3. Б., Живко М. О., Данітович-Кропивтщька М. Л. Корупція і хабарництво в державній службі та роль правоохоронних органів в їх розкритті // Наук. вісн. ЛьвДУВС. 36. наук, праць. Сер. юрид.-Л., 2006.-Вип. 1.-С. 181-189.

-

Живко 3. Б., Кіржецький Ю. І. Позитивні сторони некримінальної тіньової економіки. Психологічні аспекти національної безпеки / 36. тез МНПК 22-23 березня 2007 р. - Л.: ПП "Арал", 2007.-С.82-86.

-

Живко М. О. Захист інформації в системі економічно? безпеки та підприємства // Регіональне і місцеве самоврядування в нових умовах: партійна публічна адміністрація і безпосередня демократія: Мат-ли III укр.-польськ. наук.-практ. конф. (Львів, 2-4 березня 2006р.). - Л., 2006. - С.270-277.

-

Живко 3. Б., Живко М. О., Хоміт О. Й. Особливості кадрового забезпечення служби конкурентної розвідки в економічній безпеці фірми // Наук. вісн. Львів, держ. ун-ту внутр. справ.Сер. економічна.Зб. наук, праць / Гол. ред. Р. І. Тринько. - Л., 2006. - Вип. 1(3). - 344 с.

-

Живко 3. Б., Живко М. О. Регламентація конкурентної розвідки в інформаційно-правовому просторі // Наук. вісн. Львів, держ. ун-ту внутр. справ.Сер. юрид. 36. наук, праць / Гол. ред. В. Л. Ортинський. - Я., 2007. - Вип. 2. - 456 с.

-

Жуков А. А. Промншленнмй шпионаж /Листок (Горно-Алтайск) 07.04,2004 г. № 14 /літр:// іг2Ь.га/іі2Ь2.уіе*9.ра£е3.їіпгі1.

-

ЗегждаД. П., Івагико А. М. Основи безопасности информациошшх систем.- М.: Гаряча лінія - Телеком, 2000.

-

Зощенко О. В. Інформаційне с\сшльс іво олпкііі піїтик і Інтелект. Особистість. Цивілізація: Темат. зб. наук, праць із соц. фіни .-'і кробіїсм. Донецьк: ДонДУЄТ, 2004. ~№3.

-

Зубок М., Ніколаєва Л. Організаційно-нраиок •■. ноші бсшеки банківської діяльності в Україні. - К.: Істина, 2000.

-

Зубок М. І. Безпека банківської діяльнос і і: Ніш'і.ііосіікшк К.: КНЕУ, 2002.- 190с.

-

Зубок М. І. Безпека банківської діяльності: Навч. косішії».. К": КНЕУ, 2002. - 190 с.

-

КамликМ.І Економічна безпека підприємницько тші.ноеті. Еконо-міко-правовий аспект: Навч. посібник. -К: Атіка, 2005.-432 с.

-

Келле В. Ж. Наука как компонент социальт-;;с і - мм М. 1988.

-

Кишеня В. Деловая разведка как необходнмьш {інструмент обеспечеиия зкономической безопасности бизнеса / Управление персоналом. 2006. №7 Ькр://і(2Ь.ги/і/Ьап/ 88312.{аТ

-

Ковальчук Т. Т. Економічна безпека і політика: із досвіду професійного аналітика. - К: Т-во "Знання", КОО, 2004. - 638 с.

-

Козаченко Г. В., ПономарьовВ. П, Ляшенко О. М. Економічна безпека підприємства: сутність та механізм забезпечення: Монографія. - К: Лібра, 2003. 280с.

-

Колодюк А. Проблематика переходу до інформаційного суспільства /Лійр://№-йг».ро1і(ік.ог§. иа/уіа/та§сопіеп(.рІірЗ?т=1&п=34&с=607

-

Колодюк А. В. Теоретичне обгрунтування поняття та виникнення інформаційного суспільства // Борисфен. - 2004. - На П. - С. 18-І 9.

-

Колодюк А. В. Цифровий розподіл - нова форма соціального розмежування в умовах глобалізації// Віс. Держ. акад. кер. кадрів культури і мистецтва. - 2004. - № 4. - С. 124-129.

-

Комп'ютерна злочинність: Навч. посібник - К.: Атіка. - 240 с.

-

Крьісин А. В. Безопасность лредлршшмательской деятедьиости. - М.: Финансм и кредит, 1996. -379 с.

-

ЛаричевВ. Д. Как уберечься от мошенничества в сфере бизнеса. - М: ІОристь, 1996.

-

Лемке Г. Что такое коммерческая разведка и чем она является //пйр:// \уте\у/Ьхє/га/ $екшівУ 20428/ЬйпІ

Логінов О. В. Адміністративно-правове забезпечення інформаційної безпеки органів виконавчої влади: Автореф. дис.... канд. юр. наук: 12.00.07/ Над. акад. внутр. справ України. -К, 2005.-22 с

-

Марущак А. І. Інформація як об'єкт цивільних прав // Бюл. Мін'юсту України. - 2005. - №3 (41). -с. 44-50.

-

Марущак А. І. Свобода слова та інформація з обмеженим доступом:співвідношення понять // Бюл. Мін'юсту України. - 2005. - № 6 (44) - С. 44-49.

-

Марущак А. І. Юридична природа права на інформацію // Бюл. Мін'юсту України. - 2005. -№ 9-е. 47-52.

-

Марчук Н. В. Інформаційна цивілізація: соціальні риси віртуального феномена // Наука. Релігія. Суспільство. - Донецьк, 2003. - № 4. - С. 209-214.

-

МельникЛ. Г. Информационная зкономика. - Сумн: ИТД "Университетская книга", 2003. -288 с.

-

Мир философии: книга для чтения.-М.,1991. -Ч.2.Разд.8.

-

Моисеев Н. Третьего мира нам не дано//Соц.-полит. журн. - 1995. -№2.

-

Мойсеєнко А. О. Готовність соціальних працівників до формування соціальної політики громадсько-політичних об'єднань. - К.:КНУ імені Тараса Шевченка, 2003 /Лгі|р:/Лу\у\у. роШік.ог§.иа/уіа/

-

Мунтіяп В. І. Економічна безпека України. -К.: КВЩ, 1999. -463 с.

-

Низенко Е. И. Обеспечение безопасности предпринимательськой деятєльности: Учеб. по-собие. - К.: МАУП, 2003. - 124 с.

-

Миколаєва М., Шевяков А. Теневая зкономика. Методн анализа и оценки (обзор работ за-паднмх зкояомистов). - М., 1987.

-

Ніколаєнко О. О. Структура прогресу: оцінка розвитку поліпара-метричних систем // Актуальні проблеми клінічної, експериментальної та профілактичної медицини. Розд. "Гуманітарні науки": Мат-ли всеукр. наук.-практ. конф. студентів та молодих вчених. -2002.-С.20-21.

-

Новая технократическая волна на Западе / Под ред. П. С. Гуревича. - М., 1986.

-

Носова С. С. Економічний контроль: сутність і форми прояву. - М.: Економіка, 1991. - 176 с.

-

Олейтіков В. В. Робіть бізнес надійним і безпечним. - Рибінськ: ВАТ "Рибін. Будинок друку", 1997.

-

Ольшаньт А. И. Банковское кредитование: российский и зарубежннй опнт. - М.: Русск. дел.лит-ра, 1998. - С. 288.

-

Організаційно-правові основи захисту інформації з обмеженим доступом: Навч. посібник / А. Б.Стоцький, А. М. Гуз, А. І. Марущак та ін.; За заг. ред. В. С. Сідака - К.: Вид-во Європ. ун-гу, 2006. -232 с.

-

Основи банковской деятєльности / Под ред. К.Р. Тагирбекова. - М.: ИНФРА-М, 2003. - 720 с.

-

Основи зкономической безопасности: Учеб. пособие / Под ред. Е.А. Олейникова. - М.: ЗАО "Бизнес-школа "Интел-Синтез", 1997.-211 с.

-

Павлюк В. В., Сердюк В. М., Акаєв Ш. М. Контроль і ревізія: Навч. посібник. - К.: Центр навч. літ-ри, 2006. - 196 с.

-

Пархоменко П. Н., Яковлев С. А., Пархоменко Н. Г. Правовне аспекти проблем обеспечения информационной безопасности: - Мат-ли V Междунар. науч.-практ. конф. "Інформационная безопасность".- Таганрог: ТРТУ, 2003.

-

Пастернак-Таранущенко С. Економічна безпека держави. - К., 1994.

-

Петренко К. С. Віртуальна реальність: проблема концептуального потенціалу // Наука. Релігія. Суспільство. - Донецьк, 2003. - № 3. - С.226-231.

-

Попович В. М. "Тіньова" економіка як предмет економічної кримі-нології. - К.: Правові джерела, 1998.-448 с.

-

Промьішленньш шпионаж. / Департамент зкономической безопасности ТПП РФ. - М.: Торгово-промншлєннме ведомости. - 2004 - № 5. - С. 15

-

Проценко П. П. Проблематика переходу до інформаційного суспільства // Політ, менеджмент. - 2004. - № 6 (9). - С. 129-137.

-

Пюкке С. М. Роздуми з традиційної проблеми // Захист інформації. Конфідент. 2002 - № 4-5.

-

РакитовА. И. Философиякомпьютернойреволюции. -М.,1991.

-

Расторгуєв С. П. Філософія інформаційної війни. М.: Вуз. книга, 2001- 468 с.

-

РеверчукА. Й, МаликЯ. Й, Кульчщькш 1.1, Реверчук С. К. Еконо-мічна безпека в Україні: держави, фірми, особи: Навч. посібник / За ред. С. К. Реверчука. - Л.: ЛФМАУП, 2000. -192 с.

-

Реверчук Н. Й. Управління економічною безпекою підприємницьких структур: Монографія.

- Л.: ЛБІНБУ, 2004. - 195 с.

-

Романів М. В. Державний фінансовий контроль і аудит: Навч.-метод. посібник. - К.: ТОВ "НІОС", 1998.-224 с.

-

Основи інформаційних систем: Навч. посібник. / В. Ф. Ситник, Т. А. Писаревська, Н. В. Єрьоміна, О. С. Краєва; За ред. В. Ф. Ситника. К.: ЮШУ, 2001. - Вид. 2, перероб. і доп.

- 420 с.

-

Смолж Е. Зкономическая разведка России - почему оті до сих пор не создана? / Акция. т, 17.11.2001 / ппр://й2Ь.га/й2Ь2. уіє\уЗ. раве213.ЬітІ

-

Келле В. Ж. Наука как компонент социальной системи // Совремснная запаяная философия:. Словарь.-М.,1991.

-

Солов'ївН. Н. Безпека електронного бізнесу: про іширу і ризики // Системи безпеки. -2002. -№3.

-

Соснин А. С, Пригунов П. Я. Менеджмент б' юиаі ки і пр< щрнпи-мичелі,ства:Учеб. пособие. - К.: Изд-во Европ. Ун-та.

-

ТавризянГ. М. Техника, Культура, Челоіі!., М І'» '

-

Тоффлер О. Третья волна// США-зкономі к. п ним ■ и.ісошиия 19X2. №3.

Економічна безпека підприємств, організацій та установ: Навч. посібник [для студ. вищ. навч. закл.]'/[В. Л. Ординський, І. С. Керницький, 3. Б. Жив-ко та ін,]; - К.: Правова єдність, 2009. - 544 с. - Лет. зазначено на звороті тит. арк. - Бібліогр.: с. 535-539. - ІЗВИ 978-966-2183-12-2 (Аяерта). - ІЗВМ 978-966-373-523-8 (КНТ). - ГЗВК 978-966-364-845-3 (ЦУЛ)

Викладено основи, систему, завдання, структуру економічної служби безпеки підприємств, організацій та установ. Висвітлено питання недобросовісної конкуренції, захисту комерційної таємниці, ділової (корпоративної) розвідки, інформаційної безпеки тощо. Відповідно до програми курс складається з вісімнадцяти лекційних занять. Для глибшого засвоєння знань подано контрольні запитання.

Для студентів, курсантів, аспірантів економічних та юридичних спеціальностей вищих навчальних закладів, фахівців у галузі безпеки підприємств, працівників правоохоронних органів та практичних працівників фінансово-економічної сфери, для власників та керівників комерційних структур, керівників і менеджерів служб безпеки цих структур, а також інших осіб, що здійснюють підприємницьку діяльність.

УДК (334,012.34:351.8631(075) ББК 65.291-98я73