- •Тема 5. Особливості діяльності служби безпеки підприємства (6 год).

- •Тема 1. Поняття та основні категорії економічної безпеки підприємства (2 год).

- •Тема 2. Індикатори та складові економічної безпеки підприємства (4 год).

- •Тема 4. Служба безпеки як основний підрозділ, що відповідає за безпеку підприємства (6 год).

- •Тема 5. Особливості діяльності служби безпеки підприємства (6 год).

- •1.1. Основні поняття і категорії економічної безпеки підприємства

- •1.2. Структура та індикатори економічної безпеки підприємства

- •1.2.1. Поняття індикаторів і складових структури

- •1.2.2. Безпека підприємства у фінансовій сфері

- •1,2,3, Безпека підприємства в ітелектуальній і кадровій сферах

- •1.2.4. Безпека підприємства у технікотехнологічній

- •3.3.5.3. Діяльність служби безпеки з*.» ірлігіукання внутрішньооб'ектного режиму та робота і щнум півниками

- •3,3.5.15. Заходи протидії рекету, замахам, захопленню

- •3.3.7. Використання послуг служби охорони як альтернатива охоронним службам безпеки підприє мства

- •4.1. Сутність і значення комерційної

- •4.3. Механізм визначення переліку

- •4.4. Недобросовісна конкуренція

- •4.6. Охорона таємниць підприємства

- •Тема 5 ділова (корпоративна) розвідка

- •5.1. Передумови виникнення

- •5.3. Специфіка трактування ділової

- •6.2. Суть і поняття Інформації,

- •Модель пошуку пристроїв зняття інформації

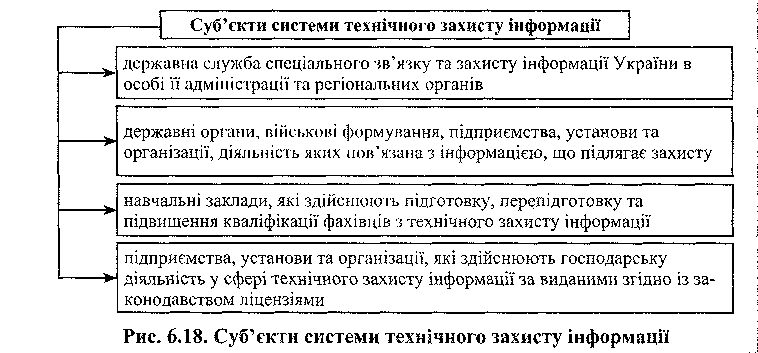

- •Рис, 6,18. Суб'єкти системи технічного зажисту інформації

Модель пошуку пристроїв зняття інформації

Рис. 6.17. Модель пошуку пристроїв зняття інформації спецелужбою

Існує безліч методів боротьби із несанкціонованим зняттям інформації. Але найважче боротися із новими, нестандартними методами зняття інформації. Зокрема, дуже важко звичайними методами знайти напівактивний мікрофон, котрий працює через резонатор з вібратором, без джерела живлення, що налаштований на частоту зовнішнього джерела електромагнітного випромінювання (наприклад, паразитне випромінювання розташованого недалеко заводу).

Карту зайнятості радіоефіру складає її яі ран ввімкнутих, такі вимкнутих електроприладів, як за опу ще ж >ї, гак і м піднятої телефонної трубки.

Для захисту інформаціїможна встановити спеціальне обладнання, зокрема:

1. Для захисту телефонних ліній викорт ю»уюп.ся: ' аналізатори телефонних ліній;

-

прилади активного захисту;

-

скремблери;

-

фільтри;

випалювачі засобів зняття; універсальні прилади.

-

Для захисту від радіозакладок використовують джерела радіошуму.

-

Для захисту від диктофонів:

-

детектори диктофонів;

-

прилади, що дистанційно стирають запис із касетних диктофонів.

-

Для захисту від лазерного перехоплення інформації з віконного скла використовують вібратор скла.

-

Для захисту від передачі інформації через лінію:

фільтри;

джерела шуму з діапазоном частот 50 - ЗООкГц. До додаткових заходів належать

демонтаж усіх недіючих електричних кабелів; 9 установлення в мережі водо- й теплопостачання діе-лектричних муфт;

контроль оперативної обстановки біля офісу: охорона, встановлення камер.

6.5. Організація і функції підрозділів технічного захисту інформації

Інформаційна безпека є комплексом, в якому не можна виділити важливіші чи менш важливі складові. її не можна сприймати інакше, ніж комплекс.

Загрози інформаційній безпеці - чинник або сукупність чинників, що створюють небезпеку функціонуванню й розвитку інформаційного простору, інтересам особистості, суспільства, держави. Основним питанням початкового етапу впровадження системи безпеки є призначення відповідальних осіб за безпеку і розмежування сфер їх впливу. Системні програмісти та адміністратори відносять це завдання до компетенції загальної служби безпеки, тоді як остання вважає, що цим питанням мають займатися спеціалісти по комп'ютерах.

Вирішуючи питання розподілу відповідальності за безпеку комп'ютерної системи, слід ураховувати такі правила:

ніхто, крім керівництва, не може прийняти основоположні рішення в галузі політики комп'ютерної безпеки;

-

ніхто, крім спеціалістів, не зможе забезпечити правильне функціонування системи безпеки;

-

ніяка зовнішня організація чи група спеціалістів життєво не зацікавлені в економічній ефективності заходів безпеки.

Організаційні заходи безпеки інформаційних систем прямо чи опосередковано пов'язані з адміністративним управлінням і належать до рішень і дій, які застосовує керівництво для створення таких умов експлуатації, які зведуть до мінімуму слабкість захисту. Адміністрація здійснює:

заходи фізичного захисту комп'ютерних систем;

регламентацію технологічних процесів;

• регламентацію роботи з конфіденційною інформацією;

• регламентацію процедур резервування; 9 регламентацію внесення змін;

-

регламентацію роботи персоналу й користувачів;

-

підбір і підготовку персоналу;

-

заходи контролю і спостереження.

До стратегічних рішень при створенні системи комп'ютерної безпеки потрібно віднести розроблення загальних вимог щодо класифікації даних, котрі зберігаються і опрацьовуються в системі.

Технічний захист інформації (Тії) діяньикть, спрямована на забезпечення інженерно-технічними захо, і іми і шфіденційності, цілісності та доступності інформації.

Технічний захист інформації є ва і пишім і шнш ом реалізації організаційно-правових та інженери., а-хнічнн . :аходів з метою запобігання витоку інформації заразні, псі інкціон жаного доступу до неї, несанкціонованим діям та впливам на інформацію, які призводять до її знищення, порушення цілії по і поо блокування, а також протидії технічним розвідкам.

Правову основу технічного захист у інформації в Україні становлять:

-

Конституція України; закони України;

-

міжнародні договори України;

угоди, обов'язковість виконання яких вії* і,сна Верховною Радою України;

-

укази Президента України; постанови Кабінету Міністрів України;

-

розпорядження адміністрації Державної служби спеціального зв'язку та захисту інформації України;

інші нормативно-правові акти з питань технічного захисту інформації.

Правову основу створення і діяльності ПЗІ становлять: Закон України "Про державну таємницю"; Закон України "Про захист інформації в автоматизованих системах";

-

Положення про технічний захист інформації в Україні;

-

Положення про забезпечення режиму секретності під час оброблення інформації, що становить державну таємницю, в автоматизованих системах;

-

інші нормативно-правові акти з питань захисту інформації;

-

державні і галузеві стандарти;

-

розпорядчі та інші документи.

Підрозділ захисту інформації (ПЗІ) здійснює діяльність відпо-відно до "Плану захисту інформації"", календарних, перспективних та інших планів робіт, затверджених керівництвом компанії. Проте виконання будь-яких завдань структурними підрозділами залежить від суб'єктів системи технічного захисту, якості їхньої підготовки, професіоналізму, матеріального забезпечення і чіткої взаємодії з іншими структурами компанії та органами контролю.

Під суб'єктом (рис. 6.18) у цьому разі розуміють користувача системи, процес, комп'ютер або програмне забезпечення для оброблення інформації. Кожен інформаційний ресурс (комп'ютер користувача, сервер організації або мережеве устаткування) має бути захищений від усіх можливих загроз.