- •Оглавление

- •Часть 1. Преддипломная практика в оао «Южная Телекоммуникационная Компания»

- •Часть 2. Материалы дипломного проекта.

- •1. Перечень и характеристики используемых на месте практики аппаратных средств.

- •2. Анализ существующего положения. Обзор и сравнительный анализ существующих информационных систем

- •2.1 Постановка задачи проекта

- •2.2 Краткая характеристика района.

- •2.3 Технология xDsl.

- •2.3.1 Технология adsl

- •2.3.2 Основные принципы работы adsl.

- •2.3.3 Оборудование, используемое при подключении adsl.

- •2.3.4 Разновидности adsl-модемов

- •2.4.1. Общая схема решения.

- •2.4.2. Используемое оборудование и его преимущества.

- •3. Сравнение способов организации транспортной сети

- •3.1 Проводные линий связи

- •3.2 Волоконно-оптические линии связи

- •3.3 Выбор оптимального варианта линии связи

- •Задание на выполнение дипломного проекта

- •Календарный график выполнения _________________________________на тему:

2.4.1. Общая схема решения.

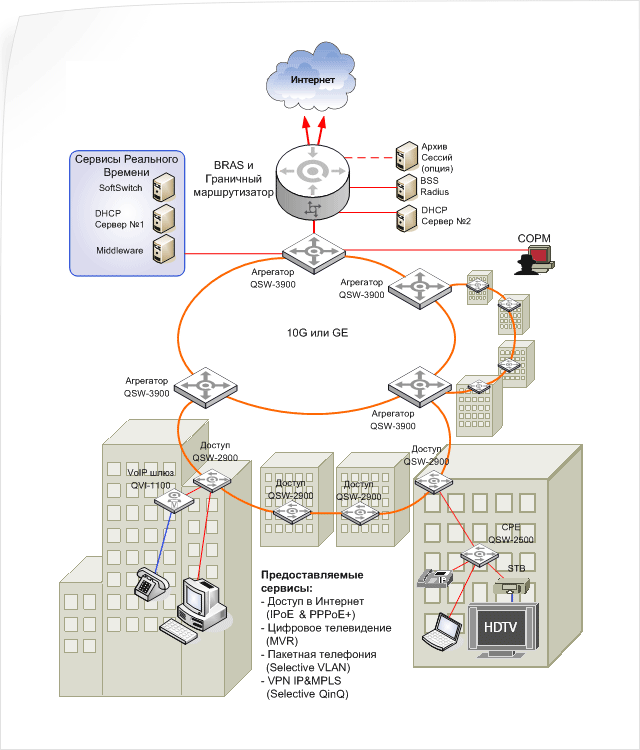

Рисунок-7. Общая схема решения услуг «Triple play».

Функции граничного маршрутизатора и устройства, учитывающего пользовательский трафик (BRAS), совмещены в одном устройстве. С одной стороны устройство связано как минимум с двумя провайдерами Интернет более высокого уровня и с коммутатором, входящим в состав магистрали сети. BRAS взаимодействует двумя DHCP серверами: одним для сервисов реального времени, другим для предоставления доступа в Интернет. Последний DHCP сервер работает совместно с RADIUS сервером и системой биллинга. Магистраль сети образована несколькими быстродействующими коммутаторам 3-го уровня, соединёнными в кольцо. Коммутаторы доступа, представляющие свои порты для подключения клиентов, соединяются друг с другом, образуя длинные цепочки. Эти цепочки в виде полуколец подключаются к центральному кольцу магистрали.

Сценарий предоставления доступа к услугам для физических лиц.

Предлагаемое решение способно реализовывать новые сценарии IPoE (CLIPS) и улучшенный PPPoE+, а так же традиционные сценарии предоставления доступа к услугам, основанные на создании и на туннелировании PPP сессий (PPTP L2TP PPPoE).

В случае использовании PPP сессий на стороне пользователей требуется программное обеспечение или устройства, поддерживающие клиентов этих сессий. При этом возможны проблемы при одновременном доступе в Интернет и работе пиринга между клиентами. Также недостатком таких сценариев является растрата ресурсов BRAS на инкапсуляцию в таких сессиях. Наконец, трафик групповых рассылок (multicast мультикаст), необходимый для IPTV, доставляется неэффективно. Сценарий IPoE лишён этих недостатков.

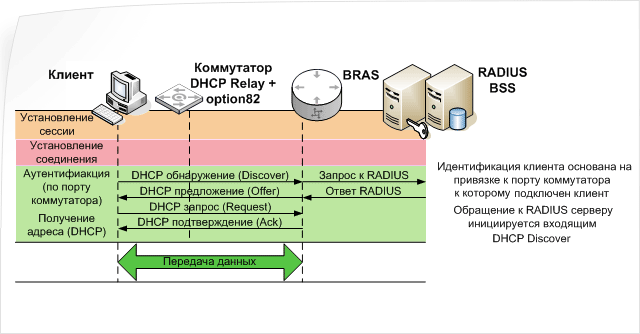

Основной идеей IPOE является привязка профайла клиента не к его идентификатору и паролю, а к порту коммутатора доступа, к которому этот клиент подключается. Начиная работу, оборудование клиента посылает в сеть запрос на получение IP адреса, коммутатор доступа добавляет в этот запрос информацию о себе и своём порте, с которого получен запрос. Далее запрос обрабатывается BRAS, при этом BRAS взаимодействует не только с DHCP сервером, выдающим IP адрес, но и с RADIUS сервером и, через него, с биллинговой системой. Система хранит профайлы пользователей с привязкой к портам коммутаторов. В результате, профайл пользователя оказывается связан с выданным ему IP адресом. В дальнейшем трафик пользователя с привязкой к IP адресу обрабатывается и учитывается в соответствии с оплаченным контрактом. Пиринговый трафик, отправляемый пользователем с того же IP адреса, до BRAS не доходит и его не нагружает. IP-телефоны и IPTV приставки получают адреса от отдельного DHCP сервера, обслуживающего сервисы реального времени. Трафик этих устройств также не нагружает BRAS.

Рисунок-8. Схема установления IPoE сессии.

Сценарий подключения корпоративных клиентов.

Корпоративных заказчиков предпочтительно подключать в отдельных VLAN (на основе порта). Это позволяет наиболее гибко обеспечить специфические условия предоставления и учета доступа, конфиденциальность информации и качество обслуживания, а также выделение подсетей адресного пространства.

Возможна реализация услуг L2 и L3 VPN.

Ключевые технологии, используемые в решении.

Для реализации предлагаемого решения оборудование должно поддерживать ряд технологий перечисленных и кратко описанных ниже.

Резервирование в кольцевых физических топологиях, малое время переключения.

В городских сетях экономически неоправданно прокладывать выделенный кабель к каждому коммутатору доступа. Тем более неоправданно прокладывать два таких кабеля. С другой стороны, соединение большого количества коммутаторов последовательно, порождающее длинные цепочки, делает сеть очень ненадёжной. Обрыв кабеля, неисправность коммутатора или просто отключение его питания может привести к отказу значительной части сети и длительному перерыву в предоставлении сервиса. Хорошим компромиссом являются последовательные соединения коммутаторов с подключением к магистрали с двух сторон получившейся цепочки. В такой топологии единичная неисправность или обрыв не приведёт отказу большой части сети. Однако с такими топологиями или не работают совсем, или работают плохо разновидности протокола покрывающего дерева (STP, RSTP, MSTP), традиционно используемые в сетях Ethernet с резервированием соединений. Хорошей заменой для STP в кольцевых топологиях являются протоколы, основанные на Ethernet Automatic Protection Switching (EAPS) RFC 3619, в частности, протокол ERRP(Ethernet Ring Redundancy Protocol). В отличие от STP такой протокол не имеет ограничения на количество коммутаторов в цепочке, образующей кольцо, кроме того, время восстановления при отказе или обрыве относительно мало (менее 200 миллисекунд) и не зависит от длины цепочки. Такое время восстановления приемлемо для бесперебойной работы сервисов реального времени, таких как IPTV и VoIP. Кроме топологии кольцо, протокол работает с топологиями, состоящими из центрального кольца и присоединённых к нему полукольцами. Единственным недостатком ERRP по сравнению с традиционным STP является необходимость ручной конфигурации коммутаторов в соответствии с физической топологией.

DHCP relay, DHCP information option 82, DHCP snooping, IP source guard.

Для использования механизма авторизации и учёта IPOE критически важно отслеживать пользователя в привязки к порту коммутатора. Такая же привязка нужна при реализации PPPoE+. Привязка возможна при помощи совместного использования технологий DHCP relay, DHCP information option 82, DHCP snooping, IP source guard. Технология DHCP relay позволяет перехватывать DHCP запросы пользователей и пересылать их на DHCP сервер, расположенный в удалённой сети. DHCP information option 82 - это возможность вставить в такие перехваченные и пересылаемые запросы информацию о коммутаторе и порте, к которому подключён пользователь. Эта информация позволит DHCP серверу назначить каждому пользователю определённый закреплённый за ним IP адрес. Далее этот адрес может быть использован для учета переданного трафика и ограничения скорости в соответствии с контактом. DHCP snooping позволяет коммутатору просматривать ответы DHCP сервера клиентам, получать и запоминать информацию о том, какой IP адрес какому клиенту выдан. Данная информация может быть использована для работы технологии IP source guard - блокирование пользователя, если IP адрес, с которым он пытается работать, отличается от выданного ему DHCP сервером. Этим устраняются попытки привязаться к чужому контракту.

Дополнительные механизмы безопасности Dynamic ARP Inspection (DAI), Super VLAN, ARP Proxy.

Технология DAI защищает сеть от ARP spoofing, когда пользователь в корректном Ethernet фрейме и IP пакете, т.к. с фиксированными для него IP и МАС адресами, отправляет в сеть «отравленный» пакет протокола ARP, в котором содержатся другие адреса. Функция DAI проверяет соответствие адресов в транспортных пакетах с адресами внутри ARP запросов. Если пользователь подставляет адреса, которые не соответствуют его реальным адресам, то такой пакет будет отброшен.

Super VLAN позволяет терминировать группу пользовательских VLAN на одном IP интерфейсе и реализует идеологию «VLAN на пользователя» на уровне доступа и «VLAN на сервис» на уровне сети оператора. Пользователи могут посылать трафик коммутатору, выполняющему роль шлюза в их IP подсети, но не могут посылать трафик непосредственно друг другу.

ARP Proxy позволяет пользователям посылать друг другу трафик при включённом механизме Super VLAN. Важно, что при этом трафик пересылается не напрямую, а через шлюз. Это создаёт возможность анализа трафика на шлюзе и применения к нему различных политик. Другими словами, возникает возможность контролировать пиринг между пользователями.

Защита ресурсов сети от хакерских DOS атак и вирусной активности.

Для предотвращения загрузки ресурсов сети и прерывания сервисов из-за вирусной активности или хакерских DOS атак очень полезными являются механизмы подавления всех видов штормов (бродкастных мультикасных и юникастных - широковещательные, групповые и направленные рассылки). При этом желательно чтобы имелась возможность как просто ограничения полосы этих видов трафика, так и временно автоматического отключения порта при превышении таким трафиком установленного порога занятия полосы пропускания.

Для уменьшения последствий некоторых хакерских атак полезно иметь ограничение количества MAC адресов в поле источника, приходящих через отдельно взятый порт коммутатора.

Для уменьшения последствий некоторых хакерских атак полезно иметь ограничение количества MAC адресов в поле источника приходящих через отдельно взятый порт коммутатора.

Качество сервиса.

Для работы сервисов реального времени критически важна поддержка используемым оборудованием механизмов качества сервиса (QoS). Такие механизмы включают возможности гибкой классификации получаемого от пользователей и от внешних источников трафика, его маркированием в соответствии с выполненной классификацией и приоритезацией следуя такой маркировке. Для обеспечения возможности выбора наиболее подходящего для конкретного случая механизма приоритезации используемые коммутаторы должны обладать не менее чем четырьмя исходящими очередями и возможностью выбора разных политик передачей трафика из этих очередей.

Технологии для поддержки IPTV.

Для реализации сервиса передачи телевидения (IPTV) сетевое оборудование должно поддерживать большой набор технологий, связанных с поддержкой групповых рассылок (мультикаст Multicast). Коммутаторы агрегации должны поддерживать протоколы мультикастной динамической маршрутизации PIM-DM, PIM-SM и протокол регистрации клиентов IGMP. Важно, что при поддержке IGMP версии 3 удаётся получить сервис IPTV с лучшими потребительскими свойствами и меньшей нагрузкой на сеть. Коммутаторы доступа должны поддерживать механизм IGMP snooping. Также очень полезной является поддержка технология Cross- VLAN multicast, позволяющая передавать только одну копию потока для пользователей, включённых в разные VLAN. Благодаря этому ресурсы сети могут быть освобождены, а IPTV начинает работать совместно с идеологией VLAN на пользователя VLAN на сервис.

Технологии QinQ и Selective QinQ.

Изначально технология QinQ была придумана для того, чтобы позволить соединять сложную структуру VLAN из одного офиса компании клиента с такими же VLAN в другом офисе этой компании сквозь ресурсы сети провайдера. Для реализации такого сценария на порту коммутатора провайдера ко всему получаемому из корпоративной сети трафику добавляется 802.1Q таг в дополнения к 802.1Q тагу описывающему внутрикорпоративные VLAN. Такой вариант реализации называют QinQ с привязкой к порту (port-based). Более сложный вариант, называемый Selective QinQ, предполагает добавление дополнительного 802.1Q тага в зависимости не от порта, а от групп имеющихся пользовательских VLAN и групп номеров их тагов. При этом реализуется идеология VLAN на пользователя. Также дополнительный 802.1Q таг может быть добавлен в зависимости от протокола передаваемого трафика. При этом реализуется идеология VLAN на сервис. Например, весь трафик IP телефонии от всех пользователей может быть выделен в отдельный VLAN.

Dual Homing «Двойная привязка».

Для обеспечения клиентам надёжной связи с Интернет требуется соединение минимум с двумя интернет-сервис провайдерами более высокого уровня. При этом требуется взаимодействие с ними с использованием протокола BGP и конфигурирования своей автономной системы. Поддержка протокола BGP требуется на граничных маршрутизаторах. Также для повышения надёжности может быть использован не одно устройство граничный маршрутизатор и BRAS, а несколько, резервирующих друг друга.

Резервирование шлюза по умолчанию, протокол VRRP.

Большая часть клиентского программного обеспечения и оборудования способна работать с единственным адресом шлюза по умолчанию. Это создаёт проблему надёжности в случае отказа физического устройства, имеющим этот адрес. Для решения такой проблемы был создан протокол VRRP (Virtual Router Redundancy Protocol). Этот протокол позволяет двум и более физическим устройствам обрабатывать запросы на конкретный IP адрес. В каждый момент времени запросы обрабатываются одним из них. В случае отказа этого устройства остальные обнаруживают это, и обработка запросов продолжается одним из оставшихся устройств. Кроме резервирования шлюза по умолчанию протокол VRRP может быть полезен и для целей резервирования других сервисов.

Служебные технологии.

Для снижения издержек при эксплуатации и ускорения поиска неисправностей очень полезными являются встроенные в коммутаторы средства диагностики. К ним можно отнести средства передачи информации об ошибках и неисправностях по протоколам SNMP и syslog, средства измерения параметров проходящего трафика и загрузки ресурсов при помощи RMON, средства анализа топологии сети при помощи протокола LLDP. Особенно полезными могут быть средства удалённой диагностики отдельных портов и присоединённых к ним кабелей 802.3ah Ethernet OAM.