На сортировку / 5 / 77730 / Ержан / 2 Лабораторная работа_PGP (2)

.docxНекоммерческое Акционерное Общество

«АЛМАТИНСКИЙ УНИВЕРСИТЕТ ЭНЕРГЕТИКИ И СВЯЗИ»

Кафедра РИБ

Отчет

По лабораторной работе № 1

По дисциплине: ЗИВТС

На тему: Создание ключей PGP

Специальность: 5B071900 – Радиотехника, электроника и телекоммуникация

Выполнил: Бекет Е. Группа: РЭук-16-6

Приняла: Мананкова О. А.

«

» 2017 г

«

» 2017 г

(подпись)

Алматы, 2017

Цель работы

Ознакомление с программным средством создания ЭЦП – электронной цифровой подписи (на примере программы Pretty Good Privacy (PGP)) и создание ключей в системе PGP.

2.2 Предварительная подготовка

2.2.1 Изучить и освоить принцип шифрования с открытым ключом (PGP).

-

Изучить пункты главного меню PGP Desktop

-

Рабочее задание

2.3.1 Создать пару ключей, используемых для несимметричного шифрования в системе PGP.

2.3.2 Осуществить передачу открытого ключа PGP корреспондентам.

2.3.3 Осуществить передачу защищенных и подписанных сообщений с помощью системы PGP.

-

Порядок выполнения работы

2.4.1 Создать ключи - PGPKeys.

2.4.2 Ознакомиться со свойствами ключа, в том числе с «отпечатком» (fingerprint).

2.4.3 Изучить пункты главного меню PGP Desktop

-

Методические указания по выполнению работы

PGP работает по принципу шифрования с открытым ключом. Суть метода заключается в следующем. Первым делом пользователь создает пару ключей – небольшие текстовые файлы. Один ключ – закрытый, прячется в надежном месте и никому не показывается. Второй (публичный, открытый), наоборот, выкладывается на всеобщее обозрение. Когда кто-то хочет зашифровать написанное письмо, он делает это с помощью открытого ключа. С того момента, как письмо зашифровано открытым ключом, его может прочитать только обладатель закрытого ключа. Обратите внимание: даже автор после шифрования письма открытым ключом, не сможет его прочесть.

Этот принцип шифрования очень надежен. Его самое тонкое место – проблема достоверности открытого ключа.

Ход работы:

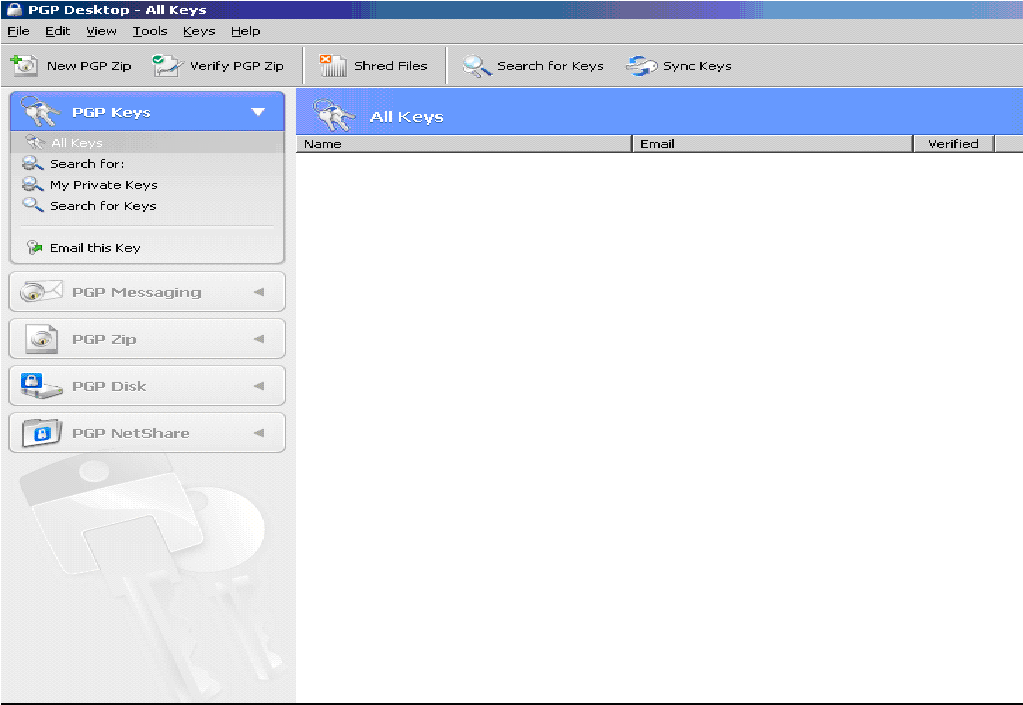

Запускаем PGP Desktop.

Рисунок 2.1 – Интерфейс программы

Здесь имеются следующие окна:

1. PGP Keys – PGP ключи

2. PGP Messaging – PGP сообщение

3. PGP Zip – PGP сжатие

4. PGP Netshare – PGP интернет

2.5.1 Создание ключей.

1. Щелкнули на значке PGP tray на панели индикации правой кнопкой мыши и выбрали в контекстном меню пункт PGP keys. Откроется окно служебного средства PGP keys. Для этого наводим курсором на File – New PGP Keys.

2. Щелкнули на кнопке Generate new keypair (Сгенерировать новую пару ключей). Произойдет запуск Мастера генерации ключей (Key Generation Assistant). Щелкнули на кнопке Далее.

-

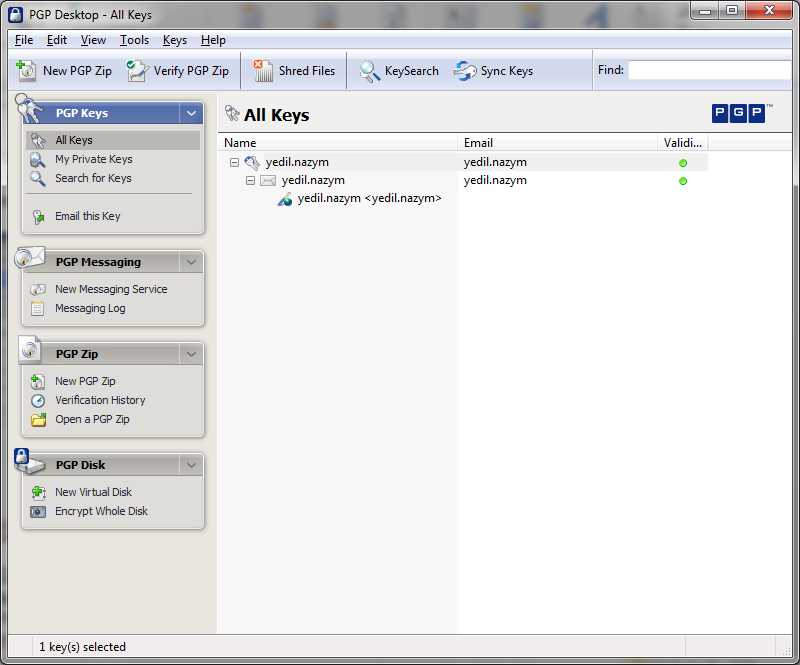

Ввели свое полное имя в поле Full name (yedil.nazym) и свой адрес электронной почты в поле E-mail address (yedil.nazym).Открытые ключи, не содержащие полной и точной информации, не воспринимаются всерьез. Для полной настройки ключей щелкнул Advanced.

4. Появится окошко Advanced key settings.

5. Установили переключатель RSA.

6. Установили переключатель 2048 bits (2048 бит), определяющий длину ключа. (По надежности ключ такой длины соответствует примерно 128-битному ключу для симметричного шифрования).

7. В данном случае установили переключатель Key pair never expires (Пара ключей действует бессрочно). На практике рекомендуется задавать ограниченный срок действия ключей. Щелкаем на кнопке OK, Далее.

8. Дважды ввели произвольную парольную фразу (Passphrase) в соответствующие поля.

(Качество ключевой фразы). После того как парольная фраза введена дважды, щелкнули на кнопке Далее.

9.Наблюдали за процессом генерации пары ключей, что может занять нескольких минут. После появления сообщения Continue (Готово) щелкнули на кнопке Далее. Затем может потребоваться еще несколько щелчков на кнопках Далее и, в конце, Done чтобы завершить создание ключей (публикацию ключа на сервере выполнять не следует).

10. Посмотрели, как отображается только что созданный ключ в списке All Keys (Все Ключи). Убедившись что этот ключ автоматически подписывается его создателем, который, как предполагается, абсолютно доверяет самому себе.

11. Для ознакомления со свойствами ключа щелкнули на ключе правой кнопкой мыши и выбрали в контекстном меню пункт Key Properties Свойства ключа). Ознакомились со свойствами ключа, в том числе с «отпечатком» (fingerprint), предназначенным для подтверждения правильности ключа. Убедившись, что установлен флажок Implicit Trust (Полное доверие), указывающий, что вы доверяете владельцу данного ключа, т.е. самому себе.

-

Передача ключа.

Зашифрованный ключом текст или файл может быть прочитан или раскрыт только тем же ключом, которым происходило кодирование. Существует 2 способа передачи ключа.

1 способ – экспорт в папку и затем передача его в виде файла посредством различных электронных накопителей и средств передачи данных.

2 способ – отправка напрямую из программы PGP по электронной почте. Во втором случае у вас должна быть настроена на локальном компьютере программа, работающая с электронной почтой и выход в Интернет.

В данной лабораторной работе мы рассмотрим оба способа передачи ключа.

-

Импорт и экспорт ключей.

1.Теперь предположим, что созданное сообщение на самом деле было получено по электронной почте. Порядок действий в этом случае очень похож на тот, который использовался для отправки ключа.

2. Выделяем текст ключа, включая специальные строки, описывающие его начало и конец.

3. Скопируем ключ в буфер обмена с помощью комбинации клавиш CTRL+C.

4. Переключяемся на программу PGP keys.

5. Нажимаем комбинацию клавиш CTRL+V. В открывшемся диалоговом окне щелкаем на кнопке Import (Импортировать).

6. В самом окне PGP keys вы после этого никаких изменений не обнаружите, так как соответствующий ключ уже хранится на данном компьютере.

7. На самом деле, пересылать ключи по электронной почте не вполне корректно, так как в таком случае корреспондент имеет естественное право на сомнение: действительно ли ключ поступил от вас. Ключ можно сохранить в файле и передать корреспонденту лично, при встрече.

8. Чтобы экспортировать ключ в файл, выбераем его и даем команду Keys / Export (Ключи / Экспортировать).

9. Выбераем каталог и указываем имя файла. Щелкаем на кнопке Сохранить, чтобы записать ключ в текстовый файл.

Мы научились передавать открытые ключи системы PGP своим корреспондентам, а также получать ключи для расшифровки поступающих сообщении. Мы узнали, что ключ может передаваться по электронной почте или, что предпочтительнее, при личной встрече.

-

Создайте новое сообщение

-

Выделяем текст ключа, включая специальные строки, описывающие его начало и конец. На этот раз включаем обе кнопки: Encrypt (PGP) (Зашифровать) и Sign (PGP) (Подписать).

2. Посмотрите как выглядит отправленное сообщение в папке Исходящие. Убедитесь, что посторонний не сможет прочесть его.

3. Скопируем ключ в буфер обмена с помощью комбинации клавиш CTRL+C. Нажимаем комбинацию клавиш CTRL+V. Убедившись, что как отображается текст исходного сообщения, так и выдается информация о его целостности.

4. Щелкаем на кнопке Copy to Clipboard (Копировать в буфер обмена), чтобы поместить расшифрованный текст в буфер обмена.

5. Вставляем зашифрованный текст в любом текстовом редакторе и сохраняем его как файл.

Мы научились отправлять по электронной почте сообщения, снабженные электронной цифровой подписью, а также зашифрованные сообщения.

-

Расшифровать и проверить сообщение.

-

Выделяем весь текст сообщения и нажмаем комбинацию клавиш CTRL+C.

-

Щелкаем правой кнопкой мыши на значке PGPtray на панели индикации и выберите в контекстном меню команду Clipboard / Decrypt & Verify (Буфер обмена / Расшифровать и проверить). Открываем это сообщение.

-

Шифровка и зашифровка файла вставив пароль на папку.

Выбераем файл и нажимаем на правую кнопку Secure with passphare.

Далее задаем пароль.

Теперь получаем пароль для расшифровки, пишем пароль.

Вот такое сообщение получаем от друга .

Свойства PGP

PGP (Pretty Good Privacy) – названия популярной системы шифрования с открытым ключом. Это компьютерная программа, также библиотека функций,позволяющая выполнять операции шифрования и цифровой подписи

1. Fingerprint (отпечатка ключа) – последовательность чисел и букв, однозначно подтверждающая подлинность открытого ключа. Например, владелец ключа сообщает отпечаток ключа, а получатель сравнивает его с отпечатком наполученном сообщении. Несовпадение отпечатков говорит о подделке.

2. Subkeys (подразделы) – как правило, рекомендуется использовать подразделы вместо первичного ключа для ежедневного использования (подписывание и шифрование писем и файлов). Первичный ключ обычно используется только для управления вашими подразделами и сертификации ключей других людей. Преимущество состоит в том, что вы можете легко отменить и обменять свои подразделы без вашей репутации в сети доверия Open PGP, потерянной (все входящие сертификаты указывают на идентификаторы пользователей, которые связаны с первичным ключом, а не с подразделами). По этой причине, всякий раз, когда вы экспортируете или разделяете подраздел (без каких-либо специальных опций), первичный ключ включен; а если нет, то будут отсутствовать как входящие сертификаты, так и соединение с вашими идентификаторами пользователей (то есть почтовыми адресами).

3. ADK (Additional decryption key) – дополнительный ключ дешифрования, предназначен для дешифрования криптограммы в случае, если ключ, при помощи которого производилось шифрование, по какой-то причине недоступен – утерян, умышленно уничтожен и т.д. Это ключ обычно используемый сотрудниками службы безопасности для дешифрования сообщений, отправленных или выполняемых сотрудниками организации. Дополнительные ключи дешифрования создаются в качестве дополнительного метода для дешифрования контента, где дешифрования назначенным получателем может быть невозможным. Держатель ADK и соответствующая кодовая фраза позволяет расшифровать любой контент, если данные были зашифрованы до этого ключа.

Для дешифрования диска с помощью ADK выполните следующие действия:

1) Удалите зашифрованный жёсткий диск с компьютера и прикрепите диск к другому компьютеру с установленным PGP Desktop.

2) Импортируйте ключевую пару ADK (частный и открытый ключ) в PGP Desktop.

3) Открыть рабочий стол PGP.

4) Нажмите PGP Disk и выберите Encrypt Whole Disk или Partition.

5) Выберите диск для дешифрования и нажмите кнопку «Расшифровать».

6) При появлении запроса введите ключевую фразу для ключа ADK. Диск начинает дешифрование.

4. Revokers (Revocation Certificates) – сертификаты отзыва. Вероятно, вы знаете, что PGP позволяет отменить ваш ключ, чтобы никто не мог использовать его для шифрования электронной почты. Возможно, ваш секретный ключ был скомпрометирован, или, возможно, вы создали другую пару ключей и предпочитаете использовать ключ. В любом случае, вы можете отменить свой ключ. Когда ваш ключ отменяется, PGP может связаться с серверами ключей и обновить копии вашего открытого ключа на серверах ключей, чтобы другие знали, что ваш ключ отменен.

Когда вы отмените свой ключ, PGP предложит вам парольную фразу для вашего частного (или секретного) ключа. Вы не можете отменить свой ключ, если у вас нет как закрытого ключа, так и ключевой фразы для этого закрытого ключа. И в этом вся проблема.

Контрольные вопросы:

1. Для чего используется и каковы особенности ЭЦП – электронной цифровой подписи?

2. Каково правовое обеспечение ЭЦП?

3. Какие программы используется для создания ЭЦП в России и за рубежом?

Ответы на контрольные вопросы:

1. Целью применения систем цифровой подписи является аутентификация информации – защита участников информационного обмена от навязывания ложной информации, установление факта модификации информации, которая передается или сохраняется, и получения гарантии ее подлинности, а также решение вопроса об авторстве сообщений. Система цифровой подписи предполагает, что каждый пользователь сети имеет свой секретный ключ, который используется для формирования подписи, а также соответствующий этому секретному ключу открытый ключ, известный некоторому кругу пользователей сети и предназначенный для проверки подписи. Цифровая подпись вычисляется на основе секретного ключа отправителя информации и собственно информационных бит документа (файла). Один из пользователей может быть избран в качестве «нотариуса» и заверять с помощью своего секретного ключа любые документы. Остальные пользователи могут провести верификацию его подписи, то есть убедиться в подлинности полученного документа. Способ вычисления цифровой подписи таков, что знание открытого ключа не может привести к подделке подписи. Проверить подпись может любой пользователь, имеющий открытый ключ, в том числе независимый арбитр, который уполномочен решать возможные споры об авторстве сообщения (документа).

2. Правовое обеспечение электронной цифровой подписи следует понимать не только как совокупность нормативно-правовых актов, обеспечивающих правовой режим ЭЦП и средства ЭЦП. Это гораздо более широкое понятие. Оно лишь начинается с государственного закона об электронной цифровой подписи, но развивается далее и впоследствии охватывает все теоретические и практические вопросы, связанные с электронной коммерцией вообще.

Первый в мире закон об электронной подписи был принят в марте 1995 г. Законодательным собранием штата Юта (США) и утвержден Губернатором штата.

Закон получил название Utah Digital Signature Act. Ближайшими последователями штата Юта стали штаты Калифорния, Флорида, Вашингтон, где вскоре тоже были приняты соответствующие законодательные акты.

В качестве основных целей первого закона об электронной цифровой подписи были провозглашены:

- минимизация ущерба от событий незаконного использования и подделки электронной цифровой подписи;

- обеспечение правовой базы для деятельности систем и органов сертификации и верификации документов, имеющих электронную природу;

- правовая поддержка электронной коммерции (коммерческих операций, совершаемых с использованием средств вычислительной техники;

- придание правового характера некоторым техническим стандартам, ранее введенным Международным союзом связи (ITU – International Telecommunication Union) и Национальным институтом стандартизации США (ANSI – American National Standards Institute), а также рекомендациям Наблюдательного совета Интернета (IAB – Internet Activity Board), выраженным в документах RFC 1421 – RFC 1424.

3. Для работы с Электронной подписью нужно установить необходимые программы. Перечисляем их:

1) Crypto Pro CSP – средство криптографической защиты информации (крипто-провайдер) – необходимо для работы с ЭЦП.

2) Крипто Про PDF –модуль создания и проверки ЭЦП, предназначенный для формирования и проверки электронной цифровой подписи в программах.

3) Модуль Crypto Pro office signature для подписания документов MS Office.

4) Крипто Про ЭЦП Browser plug-in – предназначен для создания и проверки электронной подписи (ЭП) на веб-страницах с использованием СКЗИ “Крипто Про CSP”.

5) Библиотека Capicom – это необходимый элемент управления ActiveX для взаимодействия с электронной подписью (ЭП).

6) Крипто Про CADESCOM – ActiveX компонент CADESCOM для работы с электронной подписью через веб-браузеры и приложения.

Литература

-

Жельников В. Криптография от папируса до компьютера. М.: ABF, 1997. – 336c.

-

Зубанов Ф. WINDOWS NT-выбор “профи”. – М.: Издательский отдел “Русская Редакция” ТОО “Chanel Trading Ltd.”, 1996.

-

Баричев С. Криптография без секретов. М.: "ДИАЛОГ-МИФИ", - 1995.

-

Алгоритм шифрования ГОСТ 28147-89. - Центр информационных технологий citforum.ru, 1998.

-

Медведовский И.Д., Семьянов П.В., Платонов В.В. Атака через Internet. - СПб.: Мир и семья.-1997.

-

Вакка Дж. Секреты безопасности в Internet. – К.: Диалектика, 1997.