контрольная по ози №1

.doc

УЧРЕЖДЕНИЕ ОБРАЗОВАНИЯ

БЕЛОРУССКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

ИНФОРМАТИКИ И РАДИОЭЛЕКТРОНИКИ

Факультет непрерывного и дистанционного обучения

Специальность: электронный маркетинг

КОНТРОЛЬНАЯ РАБОТА №1

ПО ПРЕДМЕТУ ОСНОВЫ ЗАЩИТЫ ИНФОРМАЦИИ

Вариант №6

Ефименко Владимир Фёдорович

Зачетная книжка 4940006

Теоретическая часть

Правовое обеспечение защиты информации.

1. государственная политика в области информационной безопасности

2. угрозы безопасности в информационной сфере

3. система обеспечения информационной безопасности и ее структура

4. правовая защита воздействия информации, ее ресурсов и информационных систем от угроз несанкционированного неправомерного воздействия посторонних лиц

5. защита прав и свобод человека и гражданина в информационной сфере

1.Планирование и осуществление мероприятий по обеспечению информационной безопасности реализуются в рамках государственных программ, направленных на совершенствование и реализацию комплексных систем правовых, экономических, технических, иных мер и методов по обеспечению информационной безопасности. Финансирование и материально-техническое обеспечение деятельности госорганов в сфере информационной безопасности осуществляется за счет средств республиканского бюджета, местных бюджетов, а также за счет внебюджетных средств. Юридические и физические лица, создающие продукцию в сфере информационной безопасности, имеющей государственное значение, пользуются поддержкой государства.

К мероприятиям по реализации государственной политики в сфере обеспечения информационной безопасности относятся:

1) разработка и реализация механизмов повышения эффективности государственного руководства за деятельностью государственных СМИ и осуществление информационной политики;

2) принятие и разработка государственных программ, предусматривающих формирование общедоступных архивов информационных ресурсов, государственных программ по повышению правовой культуры, а также компьютерной грамотности граждан;

3) развитие инфраструктуры единого информационного пространства;

4) комплексное противодействие угрозам информационной войны;

5) пресечение компьютерных преступлений;

6) повышение эффективности системы подготовки кадров и т.д.

Основные направления государственной политики в данной сфере:

1) формирование и осуществление единой научной, научно-технической, промышленной и инновационной политики и учетом имеющегося научно-производственного потенциала и современного мирового уровня развития информационных технологий;

2) создание условий для эффективного участия граждан, юридических лиц и государства в международном сотрудничестве;

3) обеспечение информационной безопасности для общества и государства путем совершенствования законодательства;

4) создание условий для эффективного использования глобальных (международных) информационных сетей.

2.Угроза безопасности – совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства.

Информационная безопасность – состояние защищенности прав, свобод и законных интересов физических, юридических лиц и государства в информационной сфере от внешних и внутренних угроз.

По своей общей направленности угрозы информационной безопасности можно разделить на следующие виды:

1) угрозы конституционным правам и свободам человека;

2) угрозы информационному обеспечению государственной политики;

3) угрозы безопасности информационных и телекоммуникационных систем и сетей, как уже созданных, так и создаваемым на территории государства.

Угрозы информационному обеспечению государственной политики:

1) монополизация информационного рынка или его отдельных секторов отечественными или зарубежными информационными структурами;

2) блокирование деятельности государственных СМИ по информированию отечественной и зарубежной аудитории;

3) низкая эффективность информационного обеспечения государственной политики вследствие дефицита квалифицированных кадров, а также отсутствие системы формирования и реализации государственной информационной политики.

Источники угроз информационной безопасности подразделяются на внешние и внутренние.

Внешние:

-

деятельность иностранных политических, экономических, военных, разведывательных и информационных структур, направленные против интересов государства в информационной сфере;

-

обострение международной конкуренции за обладание информационными технологиями и ресурсами;

-

деятельность космических, воздушных, морских и иных средств разведки иностранных государств и т.д.

Внутренние:

-

недостаточная координированность органов госвласти;

-

недостаточная экономическая мощь государства;

-

недостаточная разработанность нормативной базы;

-

неразвитость институтов гражданского общества и недостаточных государственный контроль за развитием информационного рынка и т.д.

3.Система обеспечения информационной безопасности – совокупность госорганов, юридических лиц и физических лиц, обеспечивающих информационную безопасность.

Система обеспечения информационной безопасности строится на основе разграничения полномочий органов законодательной, исполнительной и судебной власти.

Основные функции системы обеспечения информационной безопасности:

1) оценка состояния информационной безопасности;

2) выявление и прогнозирование внутренних и внешних угроз информационной безопасности;

3) разработка комплексных прав, экономических, технических и иных мер, направленных на обеспечение информационной безопасности;

4) координация деятельности госорганов, юридических лиц в сфере информационной безопасности;

5) защита охраняемой информации;

6) лицензирование деятельности юридических лиц и ИП в сфере информационной безопасности;

7) осуществление международного сотрудничества в сфере информационной безопасности;

8) и т.д.

Структура информационной безопасности:

1) защита личности, общества и государства от воздействия недоброкачественной информации;

2) защита информации и информационных ресурсов от неправомерного воздействия посторонних лиц;

3) защита информационных прав и свобод.

4. Согласно ст.34 конституции РБ «пользование информацией может быть ограничено законодательством в целях защиты чести, достоинства, личной и семейной жизни граждан». Согласно ст.21 конституции каждый имеет право на защиту от незаконного вмешательства в его личную жизнь, в том числе от посягательства на тайну его корреспонденции и иных сообщений. Защите подлежит любая документальная информация, неправомерное обращение с которой может нанести ущерб ее собственнику, владельцу или пользователю.

Собственник документов информационных систем устанавливает порядок предоставления пользователю всей информации с указанием места, времени, ответственности должностных лиц, а также необходимых процедур и обеспечивают условия доступа пользователей информации.

Цели такой защиты:

1) предотвращение утечки, хищения, искажения, траты, модификации, копирования, блокирования и иных форм незаконного вмешательства в информационные системы;

2) сохранение полноты, точности, целостности документированной информации;

3) защита прав субъектов в сфере информатизации;

4) сохранение секретности, конфиденциальности информации в соответствии с законодательством;

5) обеспечение прав физических и юридических лиц на сохранение конфиденциальности документированной информации, накапливаемой в информационных системах;

5.Защита прав и свобод гражданина. Субъекты правоотношений в сфере информационной безопасности:

1) физические лица;

2) юридические лица;

3) органы госвласти;

4) органы местного управления.

Объекты правоотношений:

1) вся информация и права на нее;

2) информационные системы и права на нее;

3) человек и общество, которые должны быть защищены от вредной информации.

Права и обязанности.

Ограничение в распространении или получении информации могут быть в следующих случаях:

1) если информация является государственной, коммерческой, служебной или иной тайной;

2) когда информация выступает как особый институт охраны неприкосновенности личной жизни (т.к. это персональные данные).

Основные направления деятельности по обеспечению прав и свобод в сфере информационной безопасности:

1) установление ответственности за незаконное ограничение или нарушение права на доступ к открытой информации;

2) совершенствование организационно-правовых механизмов доступа СМИ и граждан к информации о деятельности госорганов и общественных объединений;

3) защита от насильственного изменения конституционного строя, пропаганда войны, вражды или розни;

4) пресечение информационного воздействия, угрожающего жизни и здоровью граждан, а также нарушающего или ограничивающего их права и свободы;

5) формирование патриотического сознания и ответственности;

6) повышение системы эффективности общественно-политической информации;

7) совершенствование технической базы и законодательства страны

Классификация технических каналов утечки информации.

Информация передается полем или веществом. Это может быть либо акустическая волна, либо электромагнитное излучение, либо лист бумаги с текстом и т.п. Другими словами, используя те или иные физические поля, человек создает систему передачи информации или систему связи. Система связи в общем случае состоит из передатчика, канала передачи информации, приемника и получателя информации. Легитимная система связи создается и эксплуатируется для правомерного обмена информацией. Однако ввиду физической природы передачи информации при выполнении определенных условий возможно возникновение системы связи, которая передает информацию вне зависимости от желания отправителя или получателя информации – технический канал утечки информации.

Утечка - бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена.

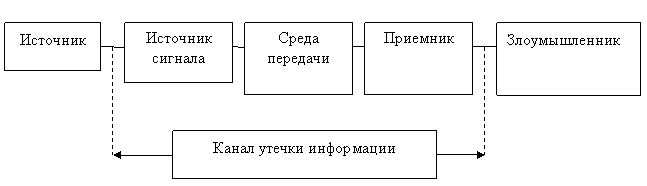

Утечка (информации) по техническому каналу - неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации . Технический канал утечки информации (ТКУИ), так же как и канал передачи информации, состоит из источника сигнала, физической среды его распространения и приемной аппаратуры злоумышленника. На рисунке 12.1 приведена структура технического канала утечки информации.

Рис. 12.1. Структура технического канала утечки информации

На вход канала поступает информация в виде первичного сигнала. Первичный сигнал представляет собой носитель с информацией от ее источника или с выхода предыдущего канала. В качестве источника сигнала могут быть:

-

объект наблюдения, отражающий электромагнитные и акустические волны;

-

объект наблюдения, излучающий собственные (тепловые) электромагнитные волны в оптическом и радиодиапазонах;

-

передатчик функционального канала связи;

-

закладное устройство;

-

источник опасного сигнала;

-

источник акустических волн, модулированных информацией.

Так как информация от источника поступает на вход канала на языке источника (в виде буквенно-цифрового текста, символов, знаков, звуков, сигналов и т. д.), то передатчик производит преобразование этой формы представления информации в форму, обеспечивающую запись ее на носитель информации, соответствующий среде распространения. В общем случае он выполняет следующие функции:

-

создает поля или электрический ток, которые переносят информацию;

-

производит запись информации на носитель;

-

усиливает мощность сигнала (носителя с информацией);

-

обеспечивает передачу сигнала в среду распространения в заданном секторе пространства.

Среда распространения носителя - часть пространства, в которой перемещается носитель. Она характеризуется набором физических параметров, определяющих условия перемещения носителя с информацией. Основными параметрами, которые надо учитывать при описании среды распространения, являются:

-

физические препятствия для субъектов и материальных тел:

-

мера ослабления сигнала на единицу длины;

-

частотная характеристика;

-

вид и мощность помех для сигнала.

Приемник выполняет функции, обратные функциям передатчика. Он производит:

-

выбор носителя с нужной получателю информацией;

-

усиление принятого сигнала до значений, обеспечивающих съем информации;

-

съем информации с носителя;

-

преобразование информации в форму сигнала, доступную получателю (человеку, техническому устройству), и усиление сигналов до значений, необходимых для безошибочного их восприятия.

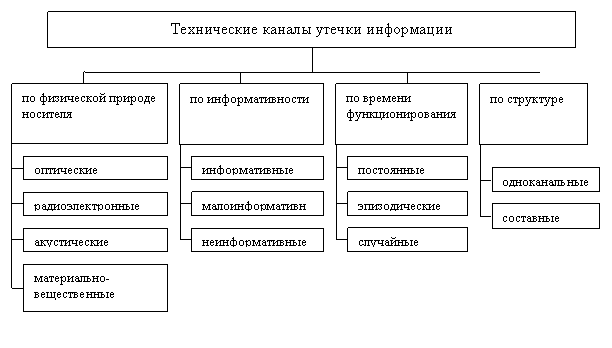

Классификация технических каналов утечки информации приведена на рисунке 12.2.

Рис. 12.2. Классификация технических каналов утечки информации

Основным признаком для классификации технических каналов утечки информации является физическая природа носителя. По этому признаку ТКУИ делятся на:

-

оптические;

-

радиоэлектронные;

-

акустические;

-

материально-вещественные.

Носителем информации в оптическом канале является электромагнитное поле (фотоны). Оптический диапазон подразделяется на:

-

дальний инфракрасный поддиапазон 100 – 10 мкм (3 – 30 ТГц);

-

средний и ближний инфракрасный поддиапазон 10 – 0,76 мкм (30 – 400 ТГц);

-

видимый диапазон (сине-зелёно-красный) 0,76 – 0,4 мкм (400 – 750 ТГц).

В радиоэлектронном канале утечки информации в качестве носителей используются электрические, магнитные и электромагнитные поля в радиодиапазоне, а также электрический ток (поток электронов), распространяющийся по металлическим проводам. Диапазон частот радиоэлектронного канала занимает полосу частот от десятков ГГц до звукового. Он подразделяется на:

-

низкочастотный 10 – 1 км (30 – 300 кГц);

-

среднечастотный 1 км – 100 м (300 кГц – 3МГц);

-

высокочастотный 100 – 10 м (3 – 30 МГц);

-

ультравысокочастотный 10 – 1м (30 – 300 МГц);

-

и т.д. до сверхвысокочастотного 3 – 30 ГГц (10 – 1 см).

Носителями информации в акустическом канале являются упругие акустические волны, распространяющиеся в среде. Здесь различают:

-

инфразвуковой диапазон 1500 – 75 м (1 – 20 Гц);

-

нижний звуковой 150 – 5 м (1– 300 Гц);

-

звуковой 5 – 0,2 м (300 – 16000 Гц);

-

ультразвуковой от 16000 Гц до 4 МГц.

В материально-вещественном канале утечка информации производится путем несанкционированного распространения за пределы контролируемой зоны вещественных носителей с защищаемой информацией. В качестве вещественных носителей чаще всего выступают черновики документов и использованная копировальная бумага.

Каналы утечки информации можно также классифицировать по информативности на информативные, малоинформативные и неинформативные. Информативность канала оценивается ценностью информации, которая передается по каналу.

По времени проявления каналы делятся на постоянные, периодические и эпизодические. В постоянном канале утечка информации носит достаточно регулярный характер. К эпизодическим каналам относятся каналы, утечка информации в которых имеет случайный разовый характер.

В результате реализации технических каналов утечки информации, возможно возникновение следующих угроз:

-

угроза утечки акустической информации;

-

угроза утечки видовой информации;

-

угроза утечки информации по каналам побочных электромагнитных излучений и наводок (ПЭМИН).

Пример: В 1960 году англичане решили узнать позицию Франции на переговорах о вступлении Великобритании в ЕЭС. Однако шифр для сообщений оказался слишком сложным, и раскрыть его не удалось. Случайно англичане заметили, что при обработке перехваченных зашифрованных сообщений присутствуют очень слабые сигналы, которые после усиления оказались не чем иным, как открытым текстом этих сообщений – в шифровальном аппарате на стороне Франции присутствовал паразитный элемент, который давал утечку информации.

Канал утечки информации, состоящий из передатчика, среды распространения и приемника, является одноканальным. Однако возможны варианты, когда утечка информации происходит более сложным путем - по нескольким последовательным или параллельным каналам. При этом используется свойство информации переписываться с одного носителя на другой. Например, если в кабинете ведется конфиденциальный разговор, то утечка возможна не только по акустическому каналу через стены, двери, окна, но и по оптическому - путем съема информации лазерным лучом со стекла окна или по радиоэлектронному с использованием установленной в кабинете радиозакладки. В двух последних вариантах образуется составной канал, состоящий из последовательно соединенных акустического и оптического (на лазерном луче) или акустического и радиоэлектронного (радиозакладка - среда распространения - радиоприемник) каналов.

Практическая часть

Контрольное задание. Анализ угроз информационной безопасности

Для трех информационных объектов указать не менее 7 угроз, которые могут быть реализованы по отношению к обрабатываемой в них информации, а также методы борьбы с данными угрозами. Обозначить источник каждой из приведенных угроз.

Дано 3 информационных объекта:

– локальная вычислительная сеть;

– банковская карточка;

– банкомат.

|

№ п/п |

Наименование угрозы |

Источник |

Метод парирования угрозы |

|

Компьютерный класс |

|||

|

1. |

1. Сбои в работе компьютерной сети 2. Непреднамеренные действия пользователей 3. Нарушение работы электропитания |

1. Технические устройства 2. Человек 3. Технические устройства

|

1. Обслуживание и проверка сети 2. Инструктаж перед использованием 3. Наличие источника бесперебойного питания |

|

Банковская карточка |

|||

|

1. |

1.Магнитные бури 2. Уничтожение информации 3. Повреждение информации

|

1. Внешняя среда 2. Технические устройства 3. Технические устройства

|

1. Совершенствование защиты карточки 2. Аккуратное обращение с картой 3. Аккуратное обращение с картой |

|

Банкомат |

|||

|

1. |

1. Нарушение доступности информации 2.Кража данных и паролей 3.Отказ программного и аппаратного обеспечения

|

1. Программное обеспечение 2. Человек 3. Технические устройства

|

1. Обновление программного обеспечения 2. Разработка новых систем безопасности информации 3. Своевременное техническое обслуживание |