- •Особенности электромагнитных полей ближней зоны, как носителей опасных сигналов

- •Оперативно-тактические возможности по перехвату информации

- •Технические возможности по перехвату информации

- •Защита речевой информации, передаваемой по проводным линиям связи

- •Речевые скремблеры

- •Технические средства контроля защищенности информации

- •Основные технологические процедуры контроля. Методика подготовки и проведения контроля

- •Интегрированные системы охраны

- •Инженерные средства охраны

- •Система контроля и управления доступом

- •Система охранного телевидения

- •Аспекты информационной безопасности и подходы к построению различных систем защиты сети

- •Проблемы обеспечения информационной безопасности в корпоративных сетях

- •Реализация политики безопасности

- •Методы и средства защиты информационных объектов от вредоносных программ

Речевые скремблеры

31.1

Речевые скремблеры

Содержание

1. |

Скремблеры речи ................................................................................................... |

31.3 |

2. |

Способы аналогового скремблирования речевых сигналов .............................. |

31.4 |

3. |

Цифровые способы криптографической защиты речевых сообщений ............ |

31.5 |

31.2

Речевые скремблеры

1. Скремблеры речи

Современные методы накопления, обработки и передачи информации способствовали появлению угроз, свя$ занных с возможностью потери информации, раскрытия или модификации. На практике угрозы для инфор$ мационно $ телекоммуникационных систем (ИТС) могут быть реализованы непосредственным воздействием как на информацию, так и на информационные ресурсы и телекоммуникационные службы, обеспечиваемые в рамках данной ИТС. Перечень подобного типа угроз достаточно обширен, и нередко такие проблемы необ$ ходимо решать путем защиты пользовательской информации как части ИТС.

Под информационной безопасностью будем понимать состояние защищенности обрабатываемых, хранимых и передаваемых в ИТС данных от незаконного ознакомления, преобразования и уничтожения, а также состо$ яние защищенности информационных ресурсов от воздействий, направленных на нарушение их работоспо$ собности.

Основными задачами защиты пользовательской информации является: $ обеспечение конфиденциальности информации;

$обеспечение целостности информации;

$обеспечение достоверности информации;

$ обеспечение юридической значимости информации, представленной в виде электронного документа;

$обеспечение неотслеживаемости действий абонента.

Конфиденциальность – свойство информации быть доступной только ограниченному кругу пользователей ИТС, в которой циркулирует данная информация.

Под целостностью понимается свойство информации или программного обеспечения сохранять свою струк$ туру и содержание в процессе передачи и хранения.

Достоверность – свойство информации, выражающееся в строгой принадлежности объекту, который явля$ ется ее источником, либо объекту, от которого эта информация принята.

Юридическая значимость означает, что документ обладает неоспоримой юридической силой. Неотслеживаемость – способность пользователя совершать некоторые действия в информационной сис$ теме независимо от других объектов.

При ведении телефонных переговоров наиболее важной задачей представляется обеспечение конфиденци$ альности передаваемой информации, так как другие задачи могут быть решены в ходе ведения переговоров путем переспроса абонента. В системах сотовой связи также важно обеспечить неотслеживаемость место$ положения абонента.

Средства защиты речевой информации условно можно разделить на несколько две группы:

активные и пассивные технические средства, обеспечивающие защиту от утечки информации по различным физическим полям, возникающим при использовании технических средств ее передачи; программно$технические средства, обеспечивающие защиту информации при передаче по каналам связи. В настоящее время для обеспечения конфиденциальности телефонной связи широко используются устрой$ ства криптографической защиты речевых сигналов. Известны две основные группы способов криптографи$ ческой защиты речевых сообщений, различающихся видом используемого алгоритма криптографического преобразования: аналоговые и цифровые. Аналоговые способы криптографической защиты основаны на преобразовании исходного речевого сигнала посредством изменения его амплитудных, частотных или вре$ менных параметров. Устройства, реализующие данные операции, называются скремблерами. Если криптог$ рафическое преобразование сообщений осуществляется после их преобразования в цифровую форму, бу$ дем считать, что используется цифровой способ преобразований.

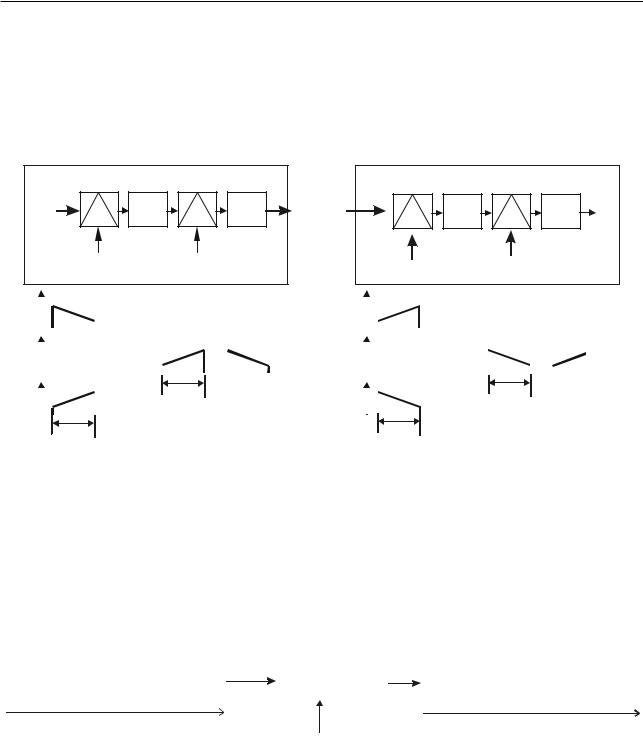

Наиболее общая классификация способов криптографической защиты речевых сигналов представлена на рис. 1.

Способы криптографической защиты речевых сигналов

Аналоговые ( скремблирование )

Ï1. Инверсия спектра

ð |

2. Перестановки во временной области |

|

è |

||

|

í3. Перестановки в частотной области

ö4. Комбинации частотных и временных

èперестановок

ï

5. Перестановка коэффициентов БПФ

Цифровые ( кодирование, шифрование )

Ï |

I этап. Аналого-цифровое преобразование РС: |

|

ð |

||

|

è1. Кодирование формы сигналов

í |

( ИКМ, ДМ, АДИКМ и др.) |

|

ö |

2. Параметрическое речепреобразование |

|

è |

||

( вокодеры, липредеры ) |

||

ï |

||

II этап. Криптографическое преобразование |

||

|

||

|

дискретной речевой информации |

Рис. 1. Способы криптографической защиты речевых сигналов Наибольшая часть устройств криптографической защиты речевых сигналов использует в настоящее время

методы аналогового преобразования. Широкое развитие аналоговые способы криптографической защиты речевых сигналов получили благодаря достаточно простой технической реализации, обеспечению высокого качества речи, а также возможности применения в большинстве случаев в каналах связи с ограниченной полосой частот ( 0,3$3,4 кГц ).

31.3

Речевые скремблеры

Цифровые способы криптографической защиты ориентированы прежде всего на обеспечение высокой сте$ пени защиты передаваемой информации.

Рассмотрим принципы реализации аналоговых и цифровых способов криптографических преобразований.

2. Способы аналогового скремблирования речевых сигналов

Простейшим преобразованием речевых сигналов, защищающим от прямого прослушивания в канале связи, является частотная инверсия. Структурная схема устройства осуществляющего частотную инверсию речево$ го сигнала и спектры формируемых сигналов показаны на Рис 2.

ÐÑ |

ÏÔ |

ÏÔ |

|

1 |

2 |

|

f2 |

f1 |

|

передающая часть |

|

канал |

ÏÔ1 |

ÏÔ2 |

связи |

||

|

f2 |

f1 |

|

|

приемная часть |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

fí |

fâ |

|

f1 |

|

|

f |

|

fí |

fâ |

|

f1 |

|

|

f2 |

||

|

|

|

|

|

|

|||||||||||

|

|

|

|

f2 |

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ïô1 |

|

f |

|

|

|

|

|

ïô1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ïô |

|

|

|

|

|

f |

ïô |

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Рис.2 Структурная схема скремблера и спектры сигналов при реализации маскирования на основе инверсии спектра

Данное преобразование является наиболее простым и наименее безопасным методом технической защиты. Действительно, даже при прямом прослушивании полученной криптограммы достаточно полно восстанавли$ вается фразовая разборчивость исходной речи (до 90%). Некоторое повышение стойкости защиты обеспе$ чивается разбиением спектра речевого сигнала на две и более полос с инверсией спектра в пределах каж$ дой полосы.

Коммутируемая инверсия спектра речи может осуществляться не чаще чем один раз за 80$100 мс, чтобы умень$ шить раздражающее влияние на слух щелчков коммутации. Это в несколько раз превышает длительность пе$ риода основного тона речи. Поэтому использование анализаторов спектра в этом случае позволяет по изме$ нению частоты основного тона речи во времени, местоположению формантных частот и другим признакам речи практически безошибочно восстановить анализируемый сигнал без знания ключа.

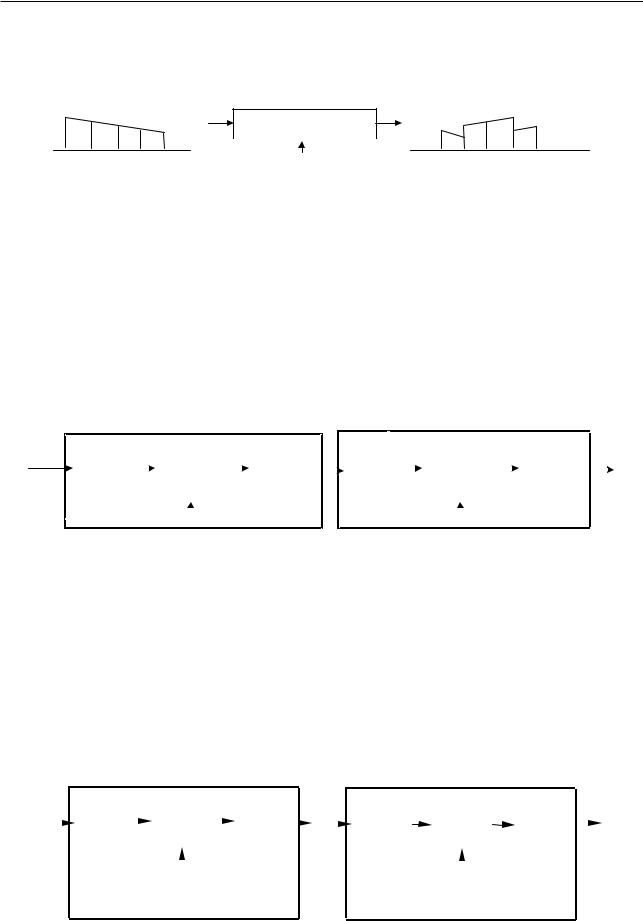

При использовании способа временных перестановок (Рис.3), фрагмент речевого сигнала длительностью порядка 0,2$0,5 секунд делится на фиксированное число сегментов речи.

|

1 |

2 |

3 |

4 |

5 |

6 |

|

|

|

3 |

5 |

2 |

6 |

4 |

1 |

|

|

перестановка |

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

0 |

|

|

|

|

t |

ключ |

0 |

|

|

|

|

t |

|||

|

|

|

|

|

|

Рис.3 Временные перестановки речевого сигнала |

|

|

|

|

|

||||

Обычно число сегментов выбирается в пределах 3$16. По закону фиксированного или изменяющегося ключа сегменты переставляются внутри фрагмента. Для повышения безопасности длительность фрагмента увеличи$ вают, однако это приводит к недопустимым задержкам и потере речевого контакта корреспондентов (по суще$ ствующим нормам задержка в канале ТЧ не должна превышать 0,3с). Стойкость также возрастает при увеличе$ нии числа сегментов, однако при длительности сегментов порядка единиц миллисекунд и менее качество теле$ фонных переговоров по каналам связи с ограниченной полосой частот катастрофически ухудшается.

Известные методы криптоанализа способа криптографической защиты речевой информации, использующего вре$ менные перестановки сегментов, основаны на анализе характерных особенностей речи. Действительно, если учесть, что частота основного тона речевого сигнала на границе соседних сегментов не может существенно измениться, то возможно определение в криптограмме соответствия конца одного сегмента с началом предыдущего.

Для алгоритма криптографического преобразования с фиксированной перестановкой 8 и 16 сегментов в каждом фрагменте речи достаточно обработать 6 и 18 фрагментов, соответственно, чтобы в режиме реально$ го времени уверенно установить истинную перестановку сегментов во фрагменте ( вероятность успеха р = 0,9$0,95 ).

31.4

Речевые скремблеры

Для изменяющихся во времени перестановках сегментов речи в автоматическом режиме, как правило, не удается для каждого фрагмента речи со 100% точностью восстановить исходный сигнал, однако высокая из$ быточность речевого сигнала даже при наличии значительного числа ошибочных решений позволяет уверенно вскрывать содержание переговоров.

Способ скремблирования с использованием частотных перестановок (Рис.4)

перестановка

1 |

2 |

3 |

4 |

|

2è 1è 3è |

êÃö |

|

|

4ï |

||||||

êëþ÷

Рис. 4 Скремблирование на основе частотных перестановок предполагает разделение спектра на фиксированное

число полос, вносящих примерно одинаковый вклад в разборчивость речевого сигнала. Аналогично времен$ ным перестановкам, частотные полосы переставляются не изменяющимся образом или правило перестанов$ ки меняется на каждом фрагменте речи. Известны скремблеры, использующие от 2 до 24 частотных полос. При увеличении числа полос обеспечиваемая безопасность повышается, хотя и существенно меньше, чем при увеличении числа сегментов в скремблере с временными перестановками, но при этом резко возрастает слож$ ность реализации разделяющих фильтров и снижается качество телефонной связи. Анализ характерных осо$ бенностей спектра речевого сигнала позволяет уверенно вскрывать фиксированную перестановку произволь$ ного числа полос при обработке скремблированной речи длительностью звучания несколько секунд. При изменяющемся правиле частотных перестановок полос в каждом фрагменте также удается определить иско$ мое местоположение частотных полос с достаточной для понимания речи точностью.

Способ криптографической защиты речи на основе перестановки коэффициентов быстрого преобразования Фурье (БПФ), показанный на Рис..5, обеспечивает на передаче разбиение речевого сигнала на фрагменты одинаковой длительности, вычисление с помощью дискретного преобразования Фурье спектральных коэф$ фициентов, перестановку их в зависимости от ключа и выполнение обратного преобразования Фурье для восстановления временного представления речи.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Прямое |

|

|

Перестан. |

|

|

Обратн. |

|

|

Прямое |

|

|

Перестан. |

|

|

Обратн. |

|

|

|||

|

|

|

|

|

|

ÁÏÔ |

|

|

|

|

ÁÏÔ |

|

|

|||||||

ÁÏÔ |

|

|

коэффиц. |

|

|

ÁÏÔ |

|

|

|

|

коэффиц. |

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

êëþ÷ |

|

|

|

|

|

|

|

|

|

êëþ÷ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис.5 Скремблирование на основе перестановок коэффициентов БПФ

Известные методы криптографического анализа рассматриваемого преобразования показывают, что для получения разборчивой речи при фиксированной и изменяющейся перестановке спектральных коэффици$ ентов достаточно приблизительно установить их положение, что вычислительно несложно, так как спектраль$ ные коэффициенты в зависимости от частоты их местоположения существенно отличаются друг от друга.

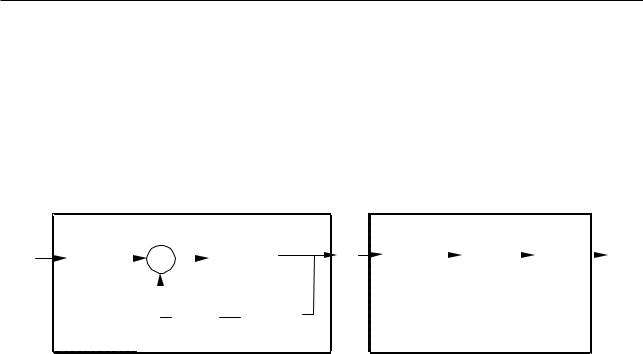

3. Цифровые способы криптографической защиты речевых сообщений

В основе цифровых способов криптографической защиты речевых сигналов лежит представление речевого сигнала в виде цифровой последовательности, с последующим преобразованием цифрового отображения речевого сигнала с использованием одного из криптографических алгоритмов.

ÐÑ |

|

ÀÖÏ |

|

Ìi |

Шифра- |

Ei |

Модем |

Канал |

|

Модем |

Ei |

Дешиф- |

Ìi |

ÖÀÏ |

ÐÑ |

|||||||||

|

|

|

|

|

òîð |

|

|

|

|

( ÊÂ, Ò×) |

|

|

|

|

( ÊÂ, Ò×) |

|

ратор |

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

связи |

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Ãi |

|

êëþ÷ |

|

|

|

|

|

|

Ãi |

|

êëþ÷ |

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

|

|

|

|

передающая часть |

|

|

|

|

|

|

|

|

приемная часть |

|

|

||||||

Рис. 6 Структурная схема цифрового устройства криптографической защиты речевых сигналов

31.5

Речевые скремблеры

Полученная цифровая криптограмма после преобразования в модеме может быть передана по любому каналу связи. Основной особенностью цифровых способов криптографической защиты является необходимость исполь$ зования методов эффективного кодирования речевого сигнала в цифровую форму. В настоящее время раз$ работан ряд способов преобразования речи к дискретному виду, однако не все они могут быть применены для передачи речевых сообщений по каналам стандартным каналам связи.

Значительное число способов цифрового кодирования основано на кодировании формы речевого сигнала. Среди их большого разнообразия можно выделить несколько способов, которые нашли применение в устрой$ ствах криптографической защиты речевых сигналов (скремблерах).

$адаптивная дельта$модуляция (АДМ);

$ адаптивная дифференциальная импульсно$кодовая модуляция (АДИКМ);

$векторное квантование ( ВК ).

Рассмотрим особенности построения адаптивного дельта$модулятора и демодулятора речевого сигнала, схе$ ма которого представлена на Рис. 7.

|

|

õ |

|

|

|

õ |

|

|

Компа- |

|

|

ri |

ÊC |

Схема |

|

|

Интег- |

|

õ′i |

|

|

|

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

ÏÔ |

i |

|

|

|

|

i -yi |

|

ратор |

|

|

|

|

адаптац. |

|

|

ратор |

|

|

|

ÔÍ× |

|

|

||||||

|

|

|

+ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

∆ |

k |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

- |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

yi |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

Интег- |

|

|

Схема |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

ратор |

|

|

адаптац. |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

Модулятор |

|

|

|

|

|

|

|

|

|

|

|

∆ |

k |

|

|

|

|

|

|

|

Демодулятор |

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

Рис. 7 Структурная схема адаптивного дельта$модулятора |

и демодулятора |

|

|

|

|

|

|

||||||||||||||||||||

|

В адаптивном дельта модуляторе знак выходного сигнала ri при кодировании i го отсчёта речи õi опреде$ |

||||||||||||||||||||||||||||

|

ляется разностью õi |

− yi |

между отсчётом входного сигнала õi и формируемой аппроксимацией данного |

||||||||||||||||||||||||||

|

отсчёта |

|

|

|

|

|

|

|

|

|

|

|

|

|

1 , åñ ë è xi − yi ≥ 0 |

|

|

|

|

|

|

|

|

|

|

||||

|

yi = ∑ |

i |

|

|

rk , ã ä å |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

∆ k |

rk = |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||

|

|

−1 , åñ ë è |

xi − yi |

< 0 |

( 1 ) |

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

k =−∞ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

∆ k $ изменяемый шаг квантования.

Среди алгоритмов мгновенной адаптации наиболее часто используется алгоритм Джайанта, в котором вели$ чина шага квантования изменяется по правилу

∆ |

|

|

M 1 ∆ |

k−1 |

k |

= |

M 2 ∆ |

|

|

|

|

|

k−1 |

, åñ ë è |

rk |

= rk−1 |

, |

|

, åñ ë è |

r |

≠ |

r |

, ( 2 ) |

|

k |

|

k−1 |

|

где М1 и М2 $ параметры адаптации шага квантования, такие что М1>1 и М2<1, а их произведение М1 Ч М2 =1. Для снижения влияния ошибок канала связи в схему АДМ вводят утечку интегратора в цепи обратной связи

y |

i |

= α y |

i−1 |

+ ∆ |

r , |

0,9 < α ≤ 1 , (3 ) |

|

|

|

i i |

|

где a $ коэффициент затухания.

Среди известных методов кодирования речевого сигнала АДМ обладает наибольшей помехоустойчивостью. В реальных каналах связи с помехами при вероятности ошибки Рош Ј 10$2$10$3 АДМ обеспечивает удовлетво$ рительное качество телефонной связи. Достоинством АДМ также является устойчивость к ошибкам переда$ чи типа выпадения и вставки символов и ненужность цикловой синхронизации. На скорости 16 кбит/с АДИКМ

иАДМ обеспечивают приблизительно одинаковое качество кодирования речевого сигнала, кроме того они устойчиво работают в условиях акустических шумов. Однако в реальных каналах связи с помехами АДИКМ существенно уступает АДМ по помехоустойчивости.

Векторное квантование является эффективным методом кодирования речевого сигнала на скорости 16 кбит/с

иниже. Однако при этом теряется существенное преимущество этого класса кодеков $ простота реализации, так как для реализации векторного квантования требуются значительная память и спецвычислитель с высокой производительностью. Кроме того, векторное квантование речевых сигналов по своей природе чувствительно к ошибкам канала связи и акустическим шумам по сравнению с рассмотренными выше кодеками речи.

При современных достижениях микроэлектроники значительно возросло число цифровых скремблеров, исполь$ зующих параметрические методы речепреобразования. Реальный интерес в этой группе представляют вокодер$ ные речепреобразующие устройства и кодирование с использованием линейного предсказания ( липредеры ).

Вокодерные способы речепреобразования основаны на анализе речевого сигнала, выделении из него основ$ ных параметров ( амплитуда огибающей, частота основного тона, тон$шум ), которые в цифровом виде пере$ даются по каналу связи. Разработанные вокодеры при сравнительно невысоких скоростях передачи 1,2 $ 9,6 кбит/с обеспечивают достаточно высокую слоговую разборчивость (порядка 84 $ 91% ). Но наряду с этим у них имеется ряд существенных недостатков: $ неудовлетворительная натуральность речи, что особенно недопустимо в коммерческой связи;

$ низкая устойчивость к акустическим шумам;

31.6

Речевые скремблеры

$ сложность практической реализации;

$высокое энергопотребление.

Наибольшее распространение среди систем цифрового кодирования речи с последующим шифрованием в настоящее время получили устройства, основным элементом которых является липредер. Идея метода коди$ рования с линейным предсказанием ( ЛПК ) заключается в том, что прогнозируемая величина речевого сиг$

~

нала S( n) в момент опробования n определяется как линейно$взвешенная сумма предшествующих выбо$ рок этого сигнала

~ |

p |

S( n − k) , ( 4 ) |

|

||

S( n) = ∑ ak |

||

k=1

где ak $ коэффициенты линейного предсказания (цифрового фильтра);

p $ порядок предсказания.

Зная сам речевой сигнал, можно найти ошибку предсказания

~ |

p |

S( n − k ) . ( 5 ) |

|

||

e( n) = S( n) − S( n) = S( n) − ∑ ak |

||

k =1

Подбирая параметры ak добиваются минимизации значения остатка e(n). Задача минимизации e(n) сво$

дится к решению системы линейных уравнений относительно ak . Устройство для вычисления e(n) есть

фильтр, передаточная характеристика которого H −1( z) обратна передаточной характеристике фильтра, имитирующей речевой тракт

H( z) = |

|

1 |

|

|

|

|

|

1 − ∑p |

ak z− k (6 ) |

||

k =1

описывает способ кодирования речевого сигнала с линейным предсказанием. В канал связи передается век$

тор ak ( 10$12 коэффициентов предсказания ) и ошибка e(n). Коэффициенты предсказания на приеме ис$

пользуются в качестве переменных параметров рекурсивного цифрового фильтра, на вход которого подают$ ся сигналы возбуждения ( основной тон или тон$шум ).

Системы на основе ЛПК обеспечивают значительное повышение качества речи, кроме того реализуются про$ ще других кодеров данного класса. Современные алгоритмы речепреобразования на основе ЛПК и его моди$ фикаций позволяют снизить скорость передачи до 2,4 кбит/с.

Криптографическая защита передаваемой цифровой информации заключается в её преобразовании по од$ ному из криптографических алгоритмов. Одним из наиболее распространенных методов криптографическо$ го преобразования (шифрования) в цифровых скремблерах отечественного и зарубежного производства является гаммирование. Учитывая, что последовательность сообщения Mi с выхода АЦП и последовательность шифрующей гаммы Гi являются двоичными, операции шифрования и дешифрования с использованием гам$ мирования можно представить следующим образом

Ei |

= M i |

+ Ãi mod 2 |

, |

||

M |

i |

= E |

+ Ã |

mod 2 |

. (2.1.9 ) |

|

i |

i |

|

|

|

Достоинствами шифра гаммирования являются: $ не размножение ошибок, возникающих в канале связи из$за помех;

$простота реализации;

Рассмотренный метод шифрования позволяет полностью избавиться от наличия признаков исходных рече$ вых сигналов, устраняет остаточную разборчивость в канале связи. Стойкость шифрования в этом случае может быть сколь угодно высокой. Поэтому можно считать, что способ, основанный на преобразовании речевого сигнала в цифровой вид с последующим шифрованием, обеспечивает существенно более высокий уровень защиты по сравнению с описанными выше аналоговыми способами.

Стойкость алгоритмов криптографической защиты дискретной информации зависит прежде всего от размер$ ности используемого пространства ключей. И поэтому стойкость криптоалгоритма будет определяться его способностью противостоять попытке противника перебрать все возможные ключи для выявления сообще$ ния, соответствующего перехваченному им шифротексту.

Аналоговые скремблеры обеспечивают высокое качество речи, достаточно просты, но уступают цифровым скремблерам в обеспечиваемой криптографической стойкости.

Цифровые скремблеры в силу высокой криптографической стойкости и при дальнейшем развитии цифро$ вых процессоров обработки сигналов способны обеспечить требуемое качество связи при общем снижении габаритов и энергопотреблении.

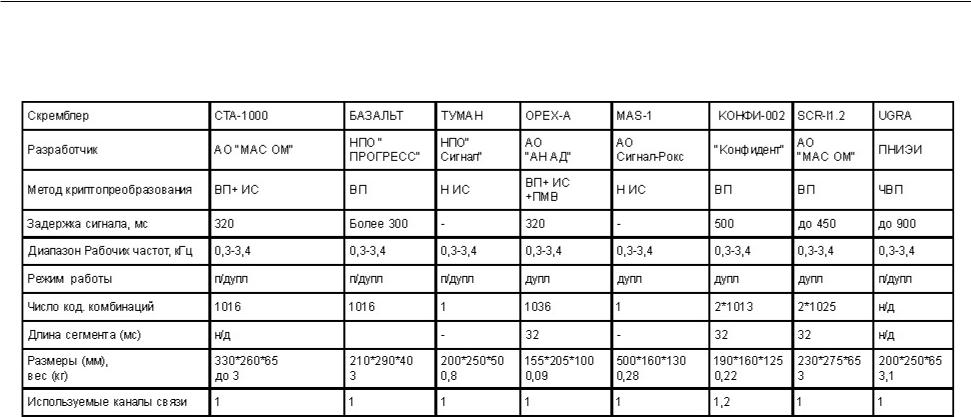

Характеристики некоторых аналоговых скремблеров речевых сигналов отечественного и зарубежного про$ изводства представлены в таблицах 1, 2.

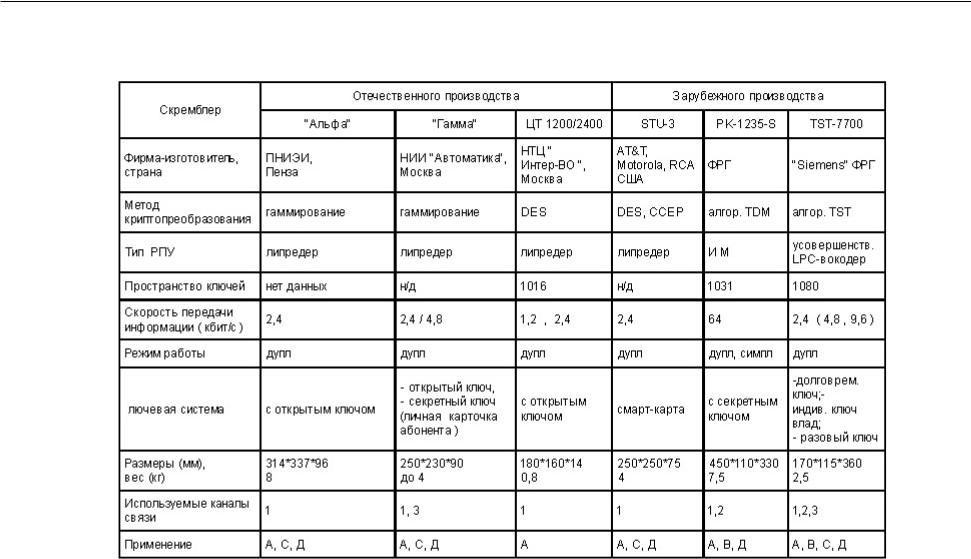

Характеристики цифровых скремблеров отечественного и зарубежного производства представлены в таб$ лице 3.

31.7

Речевые скремблеры

Таблица 1

Характеристики аналоговых скремблеров речи отечественного производства

Примечание:

Метод: ВП временные перестановки; ЧВП част. врем. перестановки; КИС коммут. инверсия спектра; НКИС неком. инсверсия спектра;

ПМВ преобразование масштаба времени.

Тип каналов: 1 линии городских и междугородних АТС; 2 радиоканалы.

Применение: А телефон; В радиотелефон.

31.8

Речевые скремблеры

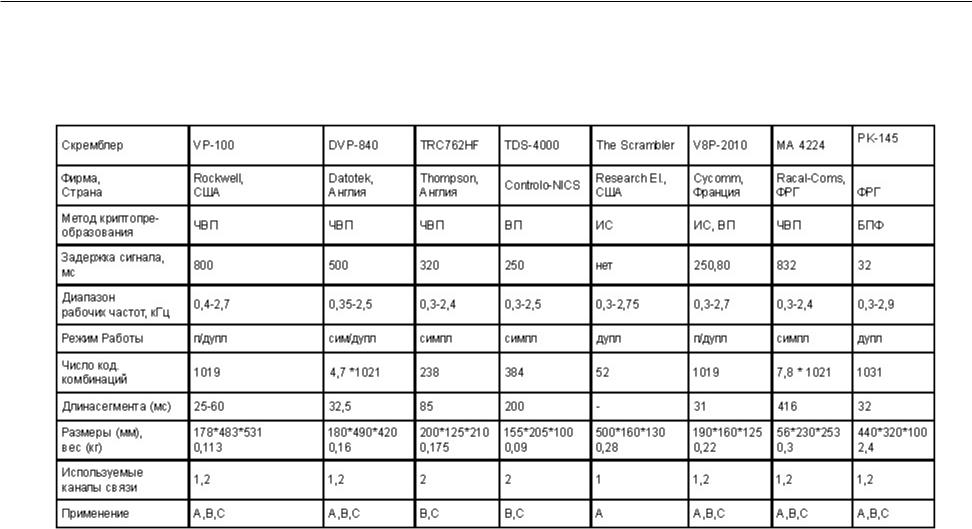

Таблица 2

Характеристики аналоговых скремблеров речи зарубежного производства

Примечание:

Метод: ВП временные перестановки; |

Тип каналов: 1 линии городских и междугородних АТС; |

Применение: А телефон; |

ЧВП част. врем. перестановки; |

2 радиоканалы. |

В радиотелефон; |

БПФ перестановка коэфф. БПФ; |

|

С моб. р/тлф связь. |

ИС инверсия спектра. |

|

|

31.9

Речевые скремблеры

Таблица 3

Характеристики цифровых скремблеров отечественного и зарубежного производства

Примечание

Тип каналов: 1 каналы городских АТС; 2 радиоканалы;

3 локальные вычислительные сети.

Применение: А телефон;

Врадиотелефон;

Сфакс;

Д ПЭВМ.

31.10