- •Особенности электромагнитных полей ближней зоны, как носителей опасных сигналов

- •Оперативно-тактические возможности по перехвату информации

- •Технические возможности по перехвату информации

- •Защита речевой информации, передаваемой по проводным линиям связи

- •Речевые скремблеры

- •Технические средства контроля защищенности информации

- •Основные технологические процедуры контроля. Методика подготовки и проведения контроля

- •Интегрированные системы охраны

- •Инженерные средства охраны

- •Система контроля и управления доступом

- •Система охранного телевидения

- •Аспекты информационной безопасности и подходы к построению различных систем защиты сети

- •Проблемы обеспечения информационной безопасности в корпоративных сетях

- •Реализация политики безопасности

- •Методы и средства защиты информационных объектов от вредоносных программ

Проблемы обеспечения информационной безопасности в корпоративных сетях

40.1

Проблемы обеспечения информационной безопасности в корпоративных сетях

Содержание

Введение ......................................................................................................................... |

40.3 |

1.Анализ результатов использования средств защиты информации в

сетях ЭВМ ................................................................................................................ |

40.3 |

10 советов от Ernst&Young по защите информации .................................................................................... |

40.3 |

2.Особенности развития информационных технологий и их влияние

|

на разработку систем защиты информации ........................................................ |

40.4 |

3. |

Направления развития средств информационной безопасности ..................... |

40.5 |

4. |

Методы и механизмы защиты сетей ..................................................................... |

40.6 |

5. |

Организационные меры обеспечения защиты информации ............................. |

40.8 |

Заключение .................................................................................................................... |

40.9 |

|

40.2

Проблемы обеспечения информационной безопасности в корпоративных сетях

Введение

Прежде чем приступать к построению системы информационной безопасности, представляется целесообраз$ ным познакомиться со статистическими данными компаний, которые проводят аналитические оценки исполь$ зования средств и систем защиты информации. Цель такого ознакомления в выявлении тенденций развития рынка услуг в области информационной безопасности, в анализе причин “неудач” при решении проблем защи$ ты информации. Этой информацией нельзя пренебрегать в своей работе, хотя совершенно понятно, что каждая организация имеет свою специфику, которую необходимо учесть в рамках общих тенденций развития рассмат$ риваемой области деятельности.

1.Анализ результатов использования средств защиты информации

âсетях ЭВМ

По данным опроса, проведенного Ernst&Young LLP (кампания занимается аналитическими оценками исполь$ зования средств защиты), пренебрегающие защитой информации компании несут неисчислимые убытки от случайных ошибок, вирусов, а также от несанкционированных внутренних и внешних вторжений. 54% из 1320 опрошенных заявили, что в течение последних двух лет были случаи, когда они несли убытки, связанные с пренебрежением защитой информации и восстановлением от сбоев. Если к двум вышеупомянутым причи$ нам потерь добавить еще и компьютерные вирусы, то число пострадавших составит 78% опрошенных, при$ чем три четверти из них не смогли оценить объема своих потерь.

Для проведения опроса Ernst&Young и InformationWeek разослали анкеты ответственным сотрудникам аме$ риканских и канадских компаний, связанным с информационными системами. В табл. 1 приведены причины убытков и процент опрошенных, пострадавших по этим причинам.

71% $ не уверены в защищенности своих сетей.

Около 40% выразили неудовлетворенность общей защищенностью соединения их компании с Internet. Ме$ нее одной трети опрошенных считают, что они смогли бы выявить наличие уязвимых мест, которые могут ата$ ковать хакеры через Internet. 25% респондентов утверждают, что за последний год в сеть их компании были случаи проникновения извне через Internet.

В чем смысл проведения такого рода сбора статистических данных и их анализа? Анализ приведенных дан$ ных позволил компании обосновать необходимость защиты сетевых коммуникаций и разработать некоторые общие рекомендации по защите информации.

Таблица 1.

Убытки из-за ошибок, сделанных по небрежности* |

65% |

|

|

Вирусы** |

63% |

|

|

Неработоспособность системы*** |

51% |

|

|

Злоумышленные действия со стороны служащих компании |

32% |

|

|

Злоумышленные действия людей, не работающих в компании |

18% |

|

|

Стихийные бедствия |

25% |

|

|

Неизвестные причины |

15% |

|

|

Промышленный шпионаж |

6% |

|

|

10 советов от Ernst&Young по защите информации

$Заставьте служащих, поставщиков и нанятых по контракту работников подписать договор о неразгла$ шении.

$Регулярно создавайте резервные копии информации.

$Установите правила загрузки и использования информации в компьютерах.

$Запретите пользователям оставлять на рабочих местах памятки, содержащие идентификаторы и паро$ ли доступа в корпоративную сеть.

$Запретите оставлять на корпусах мобильных компьютеров памятки, содержащие идентификаторы и па$ роли, применяемые для удаленного доступа.

$Запретите использовать доступ к Internet не для деловых целей.

$Применение пароля на загрузку компьютеров должно быть обязательным для всех.

$Создайте классификацию всех данных по категориям важности и усильте контроль над ограничением доступа в соответствии с ней.

40.3

Проблемы обеспечения информационной безопасности в корпоративных сетях

$Запирайте компьютеры либо любым другим способом предотвращайте доступ ко всем компьютерным сис$ темам по окончании рабочего дня.

$Введите правило использования паролей доступа к файлам, содержащим секретную или ответствен$ ную информацию.

2.Особенности развития информационных технологий и их влияние на разработку систем защиты информации

Несмотря на то, что сегодня в России встречаются АС различных архитектур, подавляющее большинство вновь вводимых в эксплуатацию автоматизированных объектов является сетями ЭВМ.

Несомненные преимущества обработки информации в сетях ЭВМ оборачиваются немалыми сложностями при организации их защиты. Как ни парадоксально, чем совершеннее становятся информационные технологии, тем больше проблем они доставляют пользователям этих технологий с точки зрения безопасности информа$ ции. В связи с этим и на состояние рынка средств защиты оказывают влияние особенности развития инфор$ мационных технологий. К числу основных из них относятся следующие:

1.если раньше объектом защиты были отдельно стоящие компьютеры, максимум объединенные в ЛВС, сей$ час это совокупность территориально разнесенных связанных между собой сетей; вследствие этого: $ расширяется зона контроля администратор или оператор отдельной системы или подсети должен

контролировать деятельность пользователей, находящихся вне пределов его досягаемости, возмож$ но, в другой стране, а также поддерживать рабочий контакт со своими коллегами в других организа$ циях;

$ в состав системы включается комбинация различных программно аппаратных средств соеди$ нение нескольких систем, пусть даже однородных по характеристикам, в сеть увеличивает уязви$ мость всей системы в целом. Система настроена на выполнение своих специфических требований безопасности, которые могут оказаться несовместимы с требованиями на других системах. В случае соединения разнородных систем риск повышается.

$ периметр становится неизвестным легкая расширяемость сетей ведет к тому, что определить границы сети подчас бывает сложно; один и тот же узел может быть доступен для пользователей различных сетей. Более того, для многих из них не всегда можно точно определить, сколько пользо$ вателей имеют доступ к определенному узлу и кто они.

$ увеличивается количество точек атаки в сетях один и тот же набор данных или сообщение могут передаваться через несколько промежуточных узлов, каждый из которых является потенциальным источником угрозы. Естественно, это не может способствовать повышению защищенности сети. Кроме того, ко многим современным сетям можно получить доступ с помощью коммутируемых линий связи

имодема, что во много раз увеличивает количество возможных точек атаки. Такой способ прост, легко осуществим и трудно контролируем; поэтому он считается одним из наиболее опасных. В спис$ ке уязвимых мест сети также фигурируют линии связи и различные виды коммуникационного обору$

дования: усилители сигнала, ретрансляторы, модемы и т. д.

$повышается сложность управления и контроля доступа к системе многие атаки на сеть могут осуществляться без получения физического доступа к определенному узлу с помощью сети из уда$ ленных точек. В этом случае идентификация нарушителя может оказаться очень сложной, если не невозможной. Кроме того, время атаки может оказаться слишком мало для принятия адекватных мер.

2.в мире не существует “самой лучшей” операционной системы (ОС), следовательно, организации “обре$ чены” на применение различных ОС. Применение нескольких операционных систем существенно затруд$ няет обеспечение безопасности автоматизированной системы, так как увеличивается общее количество уязвимых мест (у каждой ОС они свои), а также усложняется сопровождение всей системы; вследствие этого:

$разработка средств защиты под новые ОС должна учитывать особенности, присущие этим ОС, и добавлять только те возможности, которые нужны администраторам и конечным пользователям, но не реализованные производителем ОС в силу различных причин;

$в связи с использованием нескольких ОС в одной и той же организации остро встает вопрос о пре емственности модельного ряда средств и систем защиты одного производителя для того, чтобы обеспечить единый подход к защите данных;

3.проектируемые системы обработки информации рассчитаны на довольно долгую жизнь, поэтому особое внимание необходимо обращать на длительное сопровождение программных и аппаратных средств защиты информации;

4.усложняются способы информационного взаимодействия между пользователями, следовательно, для обес$ печения их безопасного взаимодействия необходимо использование средств криптозащиты;

5.особое внимание следует уделять вопросам удобства управления существующими и дополнительными механизмами защиты с целью облегчения работы администратора по управлению безопасностью в орга$ низации;

6.создание систем защиты с учетом указанных выше положений требует значительно больших материаль$ ных затрат и объединения усилий большего количества программистов и руководства их деятель

ностью.

40.4

Проблемы обеспечения информационной безопасности в корпоративных сетях

Защита сети как единой системы складывается из мер защиты каждого отдельного узла и функций защи ты протоколов данной сети. Необходимо учитывать, что каждый узел сети должен иметь индивидуальную защиту в зависимости от выполняемых функций и or возможностей сети.

Защита отдельного узла должна являться частью общей защиты и предусматривать:

•контроль доступа ко всем файлам и другим наборам данных, доступным из локальной сети и других се$ тей,

•контроль процессов, активизированных с удаленных узлов,

•контроль сетевого трафика,

•эффективную идентификацию и аутентификацию пользователей, получающих доступ к данному узлу из сети;

•контроль доступа к ресурсам локального узла, доступным для использования пользователями сети;

•контроль за распространением информации в пределах локальной сети и связанных с нею других

сетей.

Сеть имеет сложную структуру для передачи информации с одного узла на другой последняя проходит несколь$ ко стадий преобразовании Естественно, все эти преобразования должны вносить свой вклад в защиту переда$ ваемой информации, в противном случае нападения с нижнего уровня могут поставить под угрозу защиту сети. Необходимость функций защиты протоколов обуславливается тем фактом, что сеть представляет собой сово$ купность обособленных систем, обменивающихся между собой информацией с помощью сообщений. На пути от одной системы к другой эти сообщения преобразуются протоколами всех уровней. А поскольку они являют$ ся наиболее уязвимым элементом сети, протоколы должны предусматривать обеспечение их безопасности для поддержки конфиденциальности, целостности и доступности информации, передаваемой в сети.

Сетевое программное обеспечение должно входить в доверительную базу (ДВБ) узла. В противном случае возможно нарушение работы сети и ее защиты путем изменения программ или данных. Тогда защита инфор$ мации в сети будет осуществляться сетевой ДВБ (СДВБ, Network TCB, NTCB), которая состоит из ДВБ отдель$ ных узлов, связанных защищенными протоколами. При этом протоколы должны реализовывать требования по обеспечению безопасности передаваемой информации, которые являются частью общей политики безо$ пасности.

Ниже приводится классификация угроз, специфических именно для сетей (угрозы нижнего уровня):

1.Пассивные угрозы (нарушение конфиденциальности данных, циркулирующих в сети) просмотр и/или за$ пись данных, передаваемых по линиям связи:

• просмотр сообщения $ злоумышленник может просматривать содержание сообщения, передаваемого по сети;

• анализ трафика $ злоумышленник может просматривать заголовки пакетов, циркулирующих в сети и на основе содержащейся в них служебной информации делать заключения об отправителях и получателях пакета и условиях передачи (время отправления, класс сообщения, категория безопасности и т. д.); кро$ ме того, он может выяснить длину сообщения и объем трафика.

2.Активные угрозы (нарушение целостности или доступности ресурсов (компонентов) сети) $ несанкцио$ нированное использование устройств, имеющих доступ к сети для изменения отдельных сообщений или по$ тока сообщений:

• отказ служб передачи сообщений $ злоумышленник может уничтожать или задерживать отдельные сооб$ щения или весь поток сообщений;

• “маскарад” $ злоумышленник может присвоить своему узлу или ретранслятору чужой идентификатор и получать или отправлять сообщения от чужого имени;

• внедрение сетевых вирусов $ передача по сети тепа вируса с его последующей активизацией пользова$ телем удаленного или локального узла,

• модификация потока сообщений злоумышленник может выборочно уничтожать, модифицировать, за$ держивать, переупорядочивать и дублировать сообщения, а также вставлять поддельные сообщения.

Совершенно очевидно, что любые описанные выше манипуляции с отдельными сообщениями и потоком в целом, могут привести к нарушениям работы сети или утечке конфиденциальной информации. Особенно это касается служебных сообщений, несущих информацию о состоянии сети или отдельных узлов, о происходя$ щих на отдельных узлах событиях (удаленном запуске программ, например) $ активные атаки на такие сооб$ щения могут привести к потере контроля за сетью. Поэтому протоколы, формирующие сообщения и ставя$ щие их в поток, должны предпринимать меры для их защиты и неискаженной доставки получателю.

3.Направления развития средств информационной безопасности

Исследуя рынок средств обеспечения безопасности предприятий и организаций России за последние годы, можно отметить устойчивые тенденции к интеграции услуг и повышения их качества.

Наиболее представительную роль в структурных сегментах рынка играют интегрированные системы безо

пасности (ИСБ).

В основу концепции построения таких систем положены три базовых принципа:

•максимальное снижение влияния «человеческого фактора» при профилактике, обнаружении и разре$ шении той или иной ситуации на объекте;

•сквозное управление средствами безопасности и жизнеобеспечения объекта;

•распределенный «интеллект» системы.

40.5

Проблемы обеспечения информационной безопасности в корпоративных сетях

Эти принципы частично либо полностью реализованы в целом ряде современных систем. Только такой под$ ход позволит в век «сверхскоростей» и высоких технологий противостоять не только хорошо вооруженным, технически оснащенным криминальным структурам, да и просто обыкновенной, подстерегающей нас на каж$ дом шагу безалаберности и безответственности людей.

Что же подразумевается под процедурой минимизации человеческого фактора?

1.Прежде всего, это повышение дисциплины на объекте за счет четкого распределения полномочий его персонала (персональной идентификации сотрудников во время их нахождения на объекте): $ доступ только в положенные зоны, $ специальный временной график посещения той или иной зоны,

$ выделение зон повышенного контроля, зон проходов с подтверждением и т. п.

Для этого каждому сотруднику выдается персональный идентификатор (брелок, пластиковая карта). Кро$ ме того, эти системы имеют дополнительное достоинство: так как очевидно, что с помощью такого иден$ тификатора легко реализовать функцию учета рабочего времени.

2.Другим направлением минимизации названного фактора является распределение полномочий сотруд

ников службы безопасности.

3.Наконец, минимизация влияния человека на общее состояние безопасности объекта за счет примене

ния новейших технологий, автоматизации целого ряда процессов обслуживания систем безопас ности и облегчения работы службы безопасности:

•интуитивно$понятный интерфейс комплекса СИБ,

•встроенная система обучения сотрудников службы,

•компьютерные подсказки при возникновении той или иной ситуации,

•так называемые «фильтры событий», позволяющие не загружать охранника избыточной информа$ цией,

•облегченная работа с системой охранно$пожарной сигнализации,

•тотальный учет и архивация всех событий, происходящих на объекте,

•автоматический вывод на экран тревожной зоны и масштабируемость при этом плана на мониторе,

•быстрый и удобный поиск человека (сотрудника или посетителя), а также транспортных средств на территории объекта.

Таких возможностей можно достичь только путем интеграции всех систем безопасности (контроля доступа, ох$ ранно$пожарной, компьютерного видеонаблюдения и архивации) с системами жизнеобеспечения, энергопита$ ния, управления исполнительными устройствами в единую информационную среду.

Суть принципа сквозного управления и контроля заключается в способности контролировать и использо$ вать все ресурсы, значимые для той или иной задачи, решаемой ИСБ, следить за их состоянием и управлять ими. Для этого в ИСБ предусматривается не только использование сетевой базы данных для нескольких АРМ, но и удобная и полнофункциональная работа со всеми компьютерами и подключенными к ним устройствами через локальную сеть, Интернет, телефонные каналы.

В действительности это означает, что с одного компьютера можно легко управлять устройствами, подклю$ ченными к другому компьютеру, получать с него нужную информацию, получать по сети видеосигналы, уп$ равлять функциями, связанными с видеосерверами, настройками и др. Такой подход позволяет создать сис$ тему безопасности с единым центром командования, но распределенным «интеллектом».

Поскольку мы живем в реальном мире, где полно нештатных ситуаций, очень важен принцип распределения «интеллекта». Его соблюдение дает возможность ИСБ работать так, чтобы гарантированно сохранять свою работоспособность в условиях помех по питанию, внешних электромагнитных воздействий, предусматривать защиту от некорректных действий, защиту от зависаний процессора и т. д.

Представляется, что вышеописанные базовые принципы останутся передовыми не меньше десятилетия.

4. Методы и механизмы защиты сетей

Решаемые протоколами задачи аналогичны задачам, решаемым при защите локальных систем: обеспечение кон$ фиденциальности обрабатываемой и передаваемой в сети информации, целостности и доступности ресурсов (компонентов) сети. Реализация этих функций осуществляется с помощью специальных механизмов. К их чис$ лу следует отнести:

•Механизмы шифрования, которые обеспечивают конфиденциальность передаваемых данных и/или ин$ формации о потоках данных.

Используемый в данном механизме алгоритм шифрования может использовать секретный или открытый ключ. В первом случае предполагается наличие механизмов управления и распределения ключей. Раз$ личают два способа шифрования: канальное (link encryption), реализуемое с помощью протокола каналь$ ного уровня, и оконечное (абонентское, end$to$end encryption), реализуемое с помощью протокола при$ кладного или, в некоторых случаях, представительного уровня.

В случае канального шифрования защищается вся передаваемая по каналу связи информация, включая служебную. Этот способ имеет следующие особенности: $ вскрытие ключа шифрования для одного канала не приводит к компрометации информации в дру$

гих каналах; $ вся передаваемая информация, включая служебные сообщения, служебные поля сообщений с дан$

ными надежно защищена;

40.6

Проблемы обеспечения информационной безопасности в корпоративных сетях

$вся информация оказывается открытой на промежуточных узлах $ ретрансляторах, шлюзах и т. д.; пользователь не принимает участия в выполняемых операциях; для каждой пары узлов требуется

свой ключ;

$алгоритм шифрования должен быть достаточно стоек и обеспечивать скорость шифрования на уровне пропускной способности канала (иначе возникнет задержка сообщений, которая может привести к блокировке системы или существенному снижению ее производительности); предыдущая особенность приводит к необходимости реализации алгоритма шифрования аппаратными средствами, что увели$

чивает расходы на создание и обслуживание системы.

Оконечное (абонентское) шифрование позволяет обеспечивать конфиденциальность данных, пере$ даваемых между двумя прикладными объектами. Другими словами, отправитель зашифровывает данные, получатель $ расшифровывает. Такой способ имеет следующие особенности (сравните с ка$ нальным шифрованием):

$защищенным оказывается только содержание сообщения: вся служебная информация остается от$ крытой;

$никто кроме отправителя и получателя восстановить информацию не может (если используемый алгоритм шифрования достаточно стоек);

$ маршрут передачи несущественен $ в любом канале информация останется защищенной;

$для каждой пары пользователей требуется уникальный ключ;

$пользователь должен знать процедуры шифрования и распределения ключей.

Выбор того или иного способа шифрования или их комбинации зависит от результатов анализа рис$ ка. Вопрос стоит следующим образом: что более уязвимо $ непосредственно отдельный канал связи или содержание сообщения, передаваемое по различным каналам. Канальное шифрование быстрее (применяются другие, более быстрые, алгоритмы), прозрачно для пользователя, требует меньше клю$ чей Оконечное шифрование более гибко, может использоваться выборочно, однако требует участия пользователя. В каждом конкретном случае вопрос должен решаться индивидуально.

•Механизмы цифровой подписи, которые включают процедуры закрытия блоков данных и проверки закрытого блока данных.

Первый процесс использует секретную ключевую информацию, второй $ открытую, не позволяющую вос$ становить секретные данные. С помощью секретной информации отправитель формирует служебный блок данных (например, на основе односторонней функции), получатель на основе общедоступной информа$ ции проверяет принятый блок и определяет подлинность отправителя. Сформировать подлинный блок мо$ жет только пользователь, имеющий соответствующий ключ.

•Механизмы контроля доступа.

Осуществляют проверку полномочий сетевого объекта на доступ к ресурсам. Проверка полномочий про$ изводится в соответствии с правилами разработанной политики безопасности (избирательной, полно$ мочной или любой другой) и реализующих ее механизмов.

•Механизмы обеспечения целостности передаваемых данных.

Эти механизмы обеспечивают как целостность отдельного блока или поля данных, так и потока данных. Целостность блока данных обеспечивается передающим и принимающим объектами. Передающий объект добавляет к блоку данных признак, значение которого является функцией от самих данных. Принимаю$ щий объект также вычисляет эту функцию и сравнивает ее с полученной. В случае несовпадения выно$ сится решение о нарушении целостности. Обнаружение изменений может повлечь за собой действия по восстановлению данных.

В случае умышленного нарушения целостности может быть соответствующим образом изменено и зна$ чение контрольного признака (если алгоритм его формирования известен), в этом случае получатель не сможет установить нарушение целостности. Тогда необходимо использовать алгоритм формирования контрольного признака как функцию данных и секретного ключа. В этом случае правильное изменение контрольного признака без знания ключа будет невозможно, и получатель сможет установить, подверга$ лись ли данные модификации.

Защита целостности потоков данных (от переупорядочивания, добавления, повторов или удаления со$ общений) осуществляется с использованием дополнительных формы нумерации (контроль номеров со$ общений в потоке), меток времени и т. д.

•Механизмы аутентификации объектов сети.

Для обеспечения аутентификации используются пароли, проверка характеристик объекта, криптографи$ ческие методы (аналогичные цифровой подписи). Эти механизмы обычно применяются для аутентифи$ кации одноуровневых сетевых объектов. Используемые методы могут совмещаться с процедурой «тро$ екратного рукопожатия» (троекратный обмен сообщениями между отправителем и получателем с пара$ метрами аутентификации и подтверждениями).

•Механизмы заполнения текста.

Используются для обеспечения защиты от анализа трафика. В качестве такого механизма может исполь$ зоваться, например, генерация фиктивных сообщений; в этом случае трафик имеет постоянную интен$ сивность во времени.

•Механизмы управления маршрутом Маршруты могут выбираться динамически или быть заранее заданы с тем, чтобы использовать физически

безопасные подсети, ретрансляторы, каналы. Оконечные системы при установлении попыток навязывания могут потребовать установления соединения по другому маршруту. Кроме того, может использоваться выбо$ рочная маршрутизация (то есть часть маршрута задается отправителем явно – в обход опасных участков)

40.7

Проблемы обеспечения информационной безопасности в корпоративных сетях

•Механизмы освидетельствования.

Характеристики данных, передаваемые между двумя и более объектами (целостность, источник, время, получатель) могут подтверждаться с помощью механизма освидетельствования. Подтверждение обес$ печивается третьей стороной (арбитром), которой доверяют все заинтересованные стороны и которая обладает необходимой информацией.

Помимо перечисленных выше механизмов защиты, реализуемых протоколами различных уровней, существу$ ет еще два, не относящихся к определенному уровню. Они по своему назначению аналогичны механизмам контроля в локальных системах:

•Обнаружение и обработка событий (аналог средств контроля опасных событий). Предназначены для обнаружения событий, которые приводят или могут привести к нарушению политики безопасности сети. Список этих событий соответствует списку для отдельных систем. Кроме того, в него могут быть включе$ ны события, свидетельствующие о нарушениях в работе перечисленных выше механизмов защиты. Пред$ принимаемые в этой ситуации действия могут включать различные процедуры восстановления, регист$ рацию событий, одностороннее разъединение, местный или периферийный отчет о событии (запись в журнал) и т. д.

•Отчет о проверке безопасности (аналог проверки с использованием системного журнала). Проверка безо$ пасности представляет собой независимую проверку системных записей и деятельности на соответствие за$ данной политике безопасности.

5.Организационные меры обеспечения защиты информации

С чего начинается информационная безопасность компьютерных сетей предприятия? Теория говорит об ана$ лизе рисков, выработке политики и организации системы безопасности. И это правильно. Но прежде чем обратиться к теории, надо навести элементарный порядок и наладить дисциплину на предприятии и в его информационных службах.

Вы должны уметь четко ответить на вопросы:

Сколько компьютеров (коммуникационного, вспомогательного оборудования) установлено на вашем пред$ приятии?

Сколько их сейчас, в данный момент, а не сколько их было вчера или месяц назад; сколько их на рабочих мес$ тах, сколько в ремонте, сколько в резерве.

Вы сумеете узнать каждый компьютер “в лицо”? Обнаружите ли вы “маскарад” оборудования, когда какой$ нибудь компьютер или его часть, или программное обеспечение подменены, так что кажущееся рабочей ло$ шадкой оборудование на самом деле является троянским конем?

Какие задачи и с какой целью решаются на каждом компьютере? Уверены ли вы в необходимости каждой еди$ ницы контролируемого вами оборудования и в том, что среди него нет ничего лишнего, установленного, ска$ жем, для красоты и ждущего, чтобы на него обратил внимание какой$нибудь хакер из числа молодых и дерз$ ких сотрудников? Ведь если от оборудования нет пользы, с точки зрения информационной безопасности от него можно ожидать только вреда. А вот еще несколько вопросов по оборудованию. Каков порядок ремонта и технической профилактики компьютеров?

Как проверяется оборудование, возвращаемое из ремонта, перед установкой на штатное рабочее место? Как производится изъятие и передача компьютеров в подразделения и каков порядок приема в работу нового оборудования?

Список вопросов можно продолжить... Аналогичные вопросы можно задать и относительно программного обеспечения и персонала.

Другими словами, защита информации начинается с постановки и решения организационных вопросов. Те, кому уже приходилось на практике заниматься вопросами обеспечения информационной безопасности в ав$ томатизированных системах, единодушно отмечают следующую особенность $ реальный интерес к проблеме защиты информации, проявляемый менеджерами верхнего уровня, на уровне подразделений, отвечающих за работоспособность автоматизированной системы организации сменяется на резкое неприятие. Как прави$ ло, приводятся следующие аргументы против проведения работ и принятия мер по обеспечению информа$ ционной безопасности:

•появление дополнительных ограничений для конечных пользователей и специалистов подразделений обес$ печения, затрудняющие использование и эксплуатацию автоматизированной системы организации;

•необходимость дополнительных материальных затрат как на проведение таких работ, так и на расшире$ ние штата специалистов, занимающихся проблемой информационной безопасности.

Экономия на информационной безопасности может выражаться в различных формах, крайними из кото$ рых являются:

•принятие только организационных мер обеспечения безопасности информации в корпоративной сети (КС);

•использование только дополнительных технических средств защиты информации (ТСЗИ).

В первом случае, как правило, разрабатываются многочисленные инструкции, приказы и положения, призван$ ные в критическую минуту переложить ответственность с людей, издающих эти документы, на конкретных ис$ полнителей. Естественно, что требования таких документов (при отсутствии соответствующей технической под$ держки) затрудняют повседневную деятельность сотрудников организации и, как правило, не выполняются.

Во втором случае, приобретаются и устанавливаются дополнительные ТСЗИ. Применение ТСЗИ без соответ$ ствующей организационной поддержки также неэффективно в связи с тем, что без установленных правил

40.8

Проблемы обеспечения информационной безопасности в корпоративных сетях

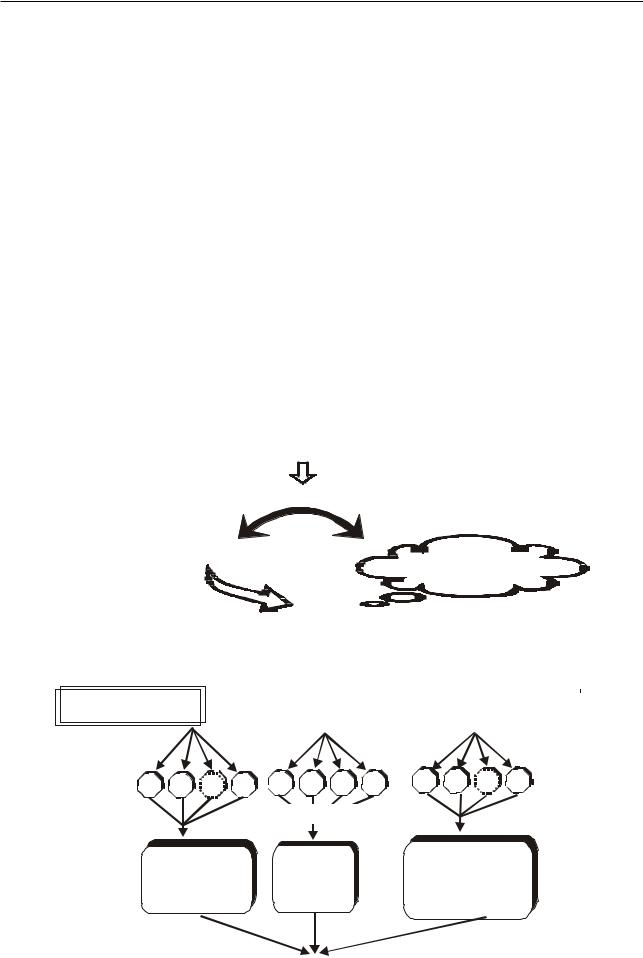

обработки информации в КС применение любых ТСЗИ только усиливает существующий беспорядок. Несколько детализируя методологию построения систем информационной безопасности относительно кор$ поративной сети, а также учитывая вышесказанное по возможным угрозам сети и имеющимся способам борьбы с ними, алгоритм построения системы информационной безопасности корпоративной сети может быть пред$ ставлен следующим образом.

Весь объект защиты имеет несколько направлений возможных атак. Для каждого вида атаки существуют со$ ответствующие способы и средства борьбы с ними. Определив основные способы борьбы, мы тем самым сформируем политику информационной безопасности. Выбрав в соответствии со сформированной полити$ кой совокупность средств обеспечения информационной безопасности, объединив их системой управления, мы получим фактически систему защиты информации.

Аналогичным образом анализируются угрозы на уровне корпоративной сети. Она может быть представлена тремя основными составляющими – техническое обеспечение, информационное обеспечение и программ$ ное обеспечение. Каждый из этих компонент может далее детализироваться до степени, достаточной для формулировки основных угроз на этом уровне и возможных способов борьбы с ними.

Выбор конкретных способов и средств защиты информации на уровне сети также выливается в соответству$ ющую политику и систему информационной безопасности, которые органически вливаются в общую поли$ тику и систему информационной безопасности всего объекта (см. ниже схемы “Вероятные угрозы”).

Заключение

Выше рассмотрены общие методы и механизмы защиты сетей. Однако нужно учитывать, что каждая сеть дол$ жна иметь индивидуально разработанную защиту, учитывающую ее особенности.

Прежде всего, необходимо учитывать назначение, функции и класс сети (локальная или глобальная, центра$ лизованная или распределенная и т.д.), используемое программное и аппаратное обеспечение, набор про$ токолов (которые в свою очередь определяются требованиями безопасности), состав и количество пользо$ вателей, протяженность линий связи, особенности топологии, режим работы и т.п. Эти вопросы будут рас$ смотрены в последующих лекциях.

Вероятные угрозы всему информационному объекту

Возможные меры борьбы с угрозами

Политика информационной безопасности |

Средства реализации |

|

мер борьбы с угрозами |

Система информационной безопасности

Вероятные угрозы всему информационному объекту

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Проникновение |

|

|

|

|

|

|

|

|

|

Снятие информации с каналов |

|

|

|

|

|

|

|

НСД к информации |

|

||||||||||||||||||||||||||||||||||||||

|

на объект |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

утечки |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

и ресурсам |

|

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||

|

|

Способы проникновения |

|

|

|

|

|

|

|

|

|

|

|

Способы НСД |

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

Каналы утечки |

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

À |

Î Ý Ê |

|

|

Возможные меры борьбы |

|||

|

с угрозами |

|

|

ÑÎÑ |

экранирование |

Разграничение полномочий |

|

Регистрация событий |

|||

электронная проходная |

------------- |

||

Аутентификация |

|||

-------------- |

------------- |

||

Организация доступа в спец. |

|||

видеонаблюдение |

шифрование |

||

помещения

Политика информационной безопасности

40.9

Проблемы обеспечения информационной безопасности в корпоративных сетях

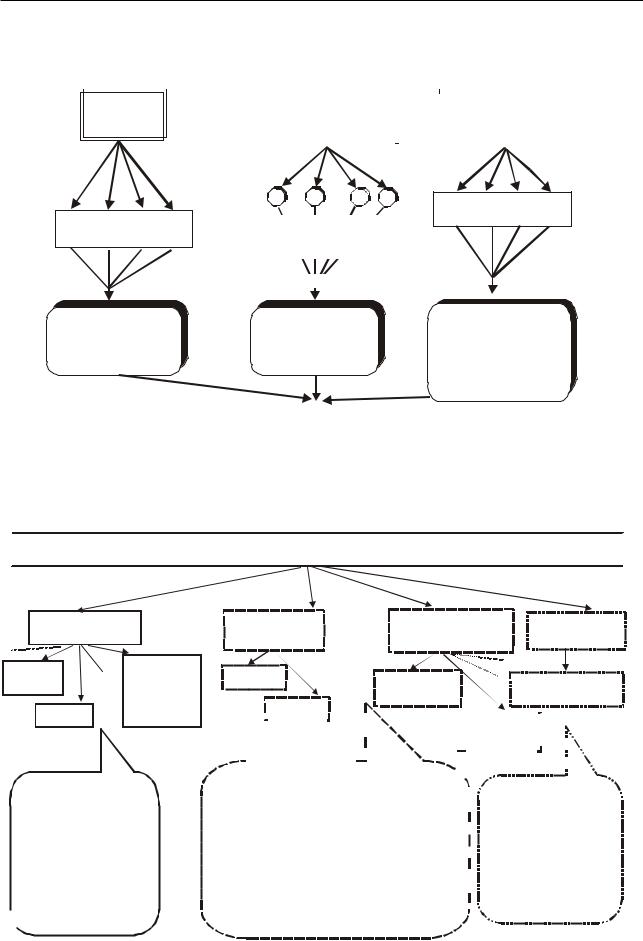

Вероятные угрозы всему информационному объекту

|

|

|

|

|

|

|

|

|

|

Вредоносные |

|

|

Использование |

|

|

Естественные |

|

|

программы |

|

|

технических |

|

|

угрозы |

|

|

|

|

|

средств |

|

|

(кризисные ситуации) |

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

Откл. питания. Пожар, |

вирусы, логические бомбы |

Активные и пассивные |

наводнение |

|

||

Троянский конь |

средства съема |

|

|

информации |

|

Возможные меры борьбы с угрозами |

||

|

|

Бесперебойные источники |

Антивирусные |

Организация выделенных |

питания |

программы |

помещений |

Резервирование технических |

|

Поисковые операции |

средств |

|

|

----------------------- |

|

|

Резервные архивы |

Политика информационной безопасности

Автоматизированная система обработки информации

Автоматизированная система обработки информации

|

|

Информационное обеспечение |

|

|

|

|

Техническое обеспечение |

||||||

|

|

Программное обеспечение |

||||

|

|

|||||

|

|

|

|

|

|

Ñåòü

Рабочие |

Физические |

станции |

каналы |

серверы |

и сетевые |

адаптеры |

Áàçà |

Операционная |

приложения |

|

данных |

система |

||

|

ÑÓÁÄ |

ОС общего |

Функциональные |

|

назначения |

задачи |

|

Данные |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ОС маршру- |

|

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

тизатора |

|

|

|

|

||||||||||

Вероятные угрозы |

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Èзменение топологии (перенос ПЭВМ из одного сегмента в другой)

Èзменение конфигурации (не обязательно изменяется трафик, напр., перестановка винчестера)

Ôизический съем  информации с каналов

информации с каналов

Ïодмена протоколов  (изменение прав и полномочий

(изменение прав и полномочий  на доступ к ресурсам)

на доступ к ресурсам)  Èзменение маршрутизации

Èзменение маршрутизации  (впрямую изменением матрицы маршрутизации или путем формирования сообщения,

(впрямую изменением матрицы маршрутизации или путем формирования сообщения,  например, о том, что какой-то канал оборвался

например, о том, что какой-то канал оборвался  и туда не надо посылать информацию)

и туда не надо посылать информацию)  Ïерегрузка канала или устройства

Ïерегрузка канала или устройства  (отказ в обслуживании)

(отказ в обслуживании)

Îзнакомление и изменение программ решения

Èскажение входных данных Ñъем и использование

выходной информации

40.10