- •Особенности электромагнитных полей ближней зоны, как носителей опасных сигналов

- •Оперативно-тактические возможности по перехвату информации

- •Технические возможности по перехвату информации

- •Защита речевой информации, передаваемой по проводным линиям связи

- •Речевые скремблеры

- •Технические средства контроля защищенности информации

- •Основные технологические процедуры контроля. Методика подготовки и проведения контроля

- •Интегрированные системы охраны

- •Инженерные средства охраны

- •Система контроля и управления доступом

- •Система охранного телевидения

- •Аспекты информационной безопасности и подходы к построению различных систем защиты сети

- •Проблемы обеспечения информационной безопасности в корпоративных сетях

- •Реализация политики безопасности

- •Методы и средства защиты информационных объектов от вредоносных программ

Система контроля и управления доступом

37.1

Система контроля и управления доступом

Содержание

Вступление ..................................................................................................................... |

37.3 |

1.Требования нормативных документов к системе контроля и управления

доступом. Структура СКУД, термины и определения. ........................................ |

37.3 |

2.Классификация средств и систем контроля и управления доступом. Принципы

работы ...................................................................................................................... |

37.8 |

3. Способы идентификации и их характеристика ................................................. |

37.12 |

4. Примеры практической реализации СКУД ........................................................ |

37.15 |

Заключение .................................................................................................................. |

37.18 |

37.2

Система контроля и управления доступом

Вступление

Одним из наиболее эффективных подходов к решению задачи комплексной безопасности объектов различ$ ных форм собственности является использование систем контроля и управления доступом (СКУД). Грамотное построение и правильная эксплуатация СКУД на объекте позволяет закрыть несанкционированный до$ ступ на его территорию, в здание, отдельные этажи и помещения. В то же время функционирование системы не создает дополнительных неудобств и препятствий для прохода персонала и посетителей в разрешенные для их посещения зоны.

Система контроля и управления доступом на объекте в настоящее время не устраняет необходимость контро$ ля со стороны человека, но значительно повышает эффективность работы службы безопасности. Это особенно привлекательно при наличии многочисленных зон риска на объекте с разным уровнем доступа. СКУД осво$ бождает охранников от рутинной работы по проведению идентификации пользователей, предоставляя им дополнительное время по выполнению основных функций: охране объекта и защите сотрудников и посети$ телей от преступных посягательств. Оптимальное соотношение людских и технических ресурсов в такой сис$ теме выбирается в соответствии с поставленными целями и задачами, выявленным уровнем возможных уг$ роз. Интерес к СКУД на современном этапе неуклонно растет благодаря автоматизации процесса идентифи$ кации и выполнению системой множества дополнительных сервисных функций.

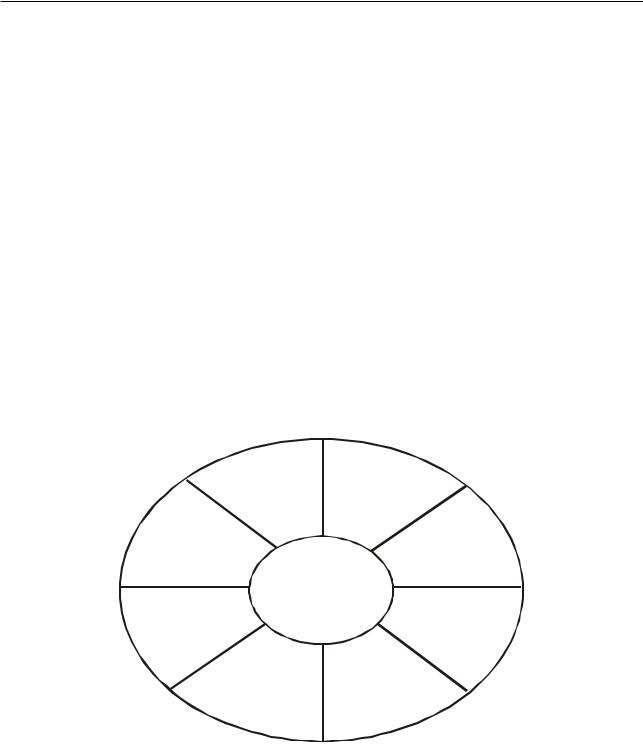

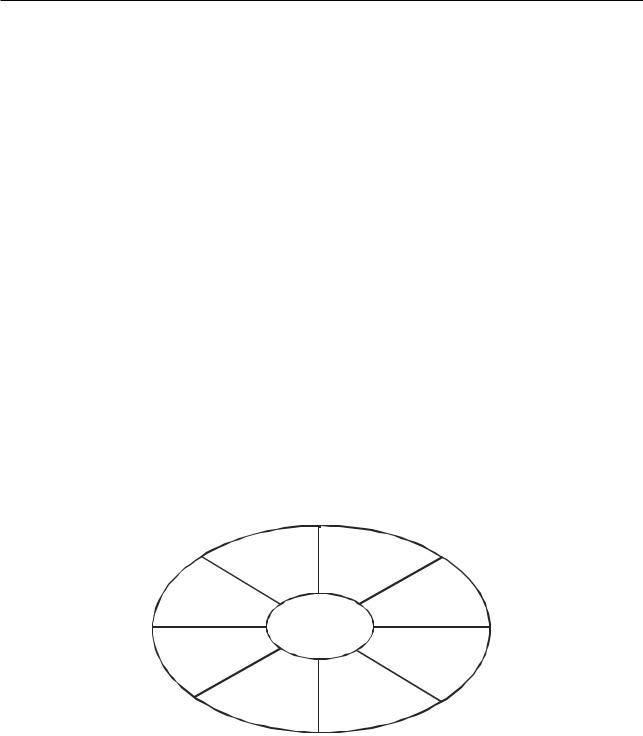

Современные автоматизированные СКУД реализуют множество функций (см. рис. 1), среди которых основ$ ными являются: исключение возможности несанкционированного проникновения на объект и ухода с него лиц (транспорта) без выполнения режимных процедур; обеспечение высокого качества досмотра и провер$ ки при проходе через контрольно$пропускной (проездной) пункт, регулирование потока посетителей, учет времени пребывания на объекте; ведение протокола событий, контроль присутствия на объекте и др.

Целью лекции является систематизация знаний по применению СКУД на объекте, ознакомление с классифи$ кацией средств и систем контроля и управления доступом, пояснение основных возможностей и принципов их применения, а также способов идентификации пользователей системы и рассмотрение вариантов постро$ ения СКУД для различных объектов и условий их функционирования.

Контроль |

Регулирование |

|

потока |

||

доступа |

|

|

посетителей |

Управление |

|

Учет времени |

дверьми |

|

|

|

пребывания |

|

|

|

|

|

Современная |

|

Право |

|

СКУД |

|

Контроль |

|

пользования |

|

|

|

присутствия |

|

лифтом |

|

|

|

|

|

|

Контроль |

Двойной |

|

контроль |

|

|

въезда |

|

|

доступа |

|

|

|

|

Рис. 1. Основные функции автоматизированной СКУД

1. Требования нормативных документов к системе контроля и управления доступом. Структура СКУД, термины и определения

Требования, предъявляемые к системе контроля и управления доступом и ее элементам, определяются госу$ дарственными и ведомственными документами, основным из которых является, введенный 01.01. 2000г., ГОСТ Р 51241$98 «Средства и система контроля и управления доступом. Классификация. Общие технические тре$ бования. Методы испытаний.» Этим ГОСТом определены следующие термины.

Доступ — перемещение людей, транспорта и других объектов в (из) помещения, здания, зоны и территории. Несанкционированный доступ (НСД) — доступ людей или объектов, не имеющих права доступа.

37.3

Система контроля и управления доступом

Контроль и управление доступом (КУД) — комплекс мероприятий, направленных на ограничение и санкцио$ нирование доступа людей, транспорта и других объектов в (из) помещения, здания, зоны и территории. Средства контроля и управления доступом (средства КУД) — механические, электромеханические, электри$ ческие, электронные устройства, конструкции и программные средства, обеспечивающие реализацию конт$ роля и управления доступом.

Система контроля и управления доступом (СКУД) — совокупность средств контроля и управления, обладаю$ щих технической, информационной, программной и эксплуатационной совместимостью.

Идентификация — процесс опознавания субъекта или объекта по присущему ему или присвоенному ему иден$ тификационному признаку. Под идентификацией понимается также присвоение субъектам и объектам дос$ тупа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных иденти$ фикаторов.

Биометрическая идентификация — идентификация, основанная на использовании индивидуальных физичес$ ких признаков человека.

Идентификатор доступа, идентификатор (носитель идентификационного признака) — уникальный признак субъекта или объекта доступа. В качестве идентификатора может использоваться запоминаемый код, био$ метрический признак или вещественный код. Идентификатор, использующий вещественный код, — предмет, в который (на который) с помощью специальной технологии занесен идентификационный признак в виде кодовой информации (карты, электронные ключи, брелоки и т.д.).

Устройства преграждающие управляемые (УПУ) — устройства, обеспечивающие физическое препятствие до$ ступу людей, транспорта и других объектов и оборудованные исполнительными устройствами для управле$ ния их состоянием (двери, ворота, турникеты, шлюзы, проходные кабины и т.п. конструкции).

Устройства исполнительные — устройства или механизмы, обеспечивающие приведение в открытое или зак$ рытое состояние УПУ (электромеханические и электромагнитные замки, защелки, механизмы привода шлю$ зов, ворот, турникетов и т.д.).

Устройства ввода идентификационных признаков (УВИП) — электронные устройства, предназначенные для ввода запоминаемого кода, ввода биометрической информации, считывания кодовой информации с иденти$ фикаторов. В состав УВИП входят считыватели и идентификаторы.

Считыватель — устройство в составе УВИП, предназначенное для считывания (ввода) идентификационных признаков.

Устройства управления (УУ) — устройства и программные средства, устанавливающие режим доступа и обеспечивающие прием и обработку информации с УВИП, управление УПУ, отображение и регистрацию информации.

Точка доступа — место, где непосредственно осуществляется контроль доступа (например, дверь, турникет, кабина прохода, оборудованные считывателем, исполнительным механизмом, электромеханическим замком и другими необходимыми средствами).

Зона доступа — совокупность точек доступа, связанных общим местоположением или другими характерис$ тиками (например, точки доступа, расположенные на одном этаже).

Временной интервал доступа (окно времени) — интервал времени, в течение которого разрешается переме$ щение в данной точке доступа.

Уровень доступа — совокупность временных интервалов доступа (окон времени) и точек доступа, которые назначаются определенному лицу или группе лиц, имеющим доступ в заданные точки доступа в заданные вре$ менные интервалы.

Пропускная способность — способность средства или системы КУД пропускать определенное количество лю$ дей, транспортных средств и т.п. в единицу времени.

Взлом —действия, направленные на несанкционированное разрушение конструкции.

Вскрытие — действия, направленные на несанкционированное проникновение через УПУ без его разруше$ ния.

Манипулирование — действия, производимые с устройствами контроля доступа без их разрушения, це$ лью которых является получение действующего кода или приведение в открытое состояние заграждаю$ щего устройства. Устройства контроля доступа могут при этом продолжать правильно функционировать во время манипулирования и после него; следы такого действия не будут заметны. Манипулирование включает в себя также действия над программным обеспечением.

Саботаж (состояние саботажа — по ГОСТ Р 50776) — преднамеренно созданное состояние системы, при ко$ тором происходит повреждение части системы.

Устойчивость к взлому — способность конструкции противостоять разрушающему воздействию без ис$ пользования инструментов, а также с помощью ручных и других типов инструментов.

Пулестойкость — способность преграды противостоять сквозному пробиванию пулями и отсутствие при этом опасных для человека вторичных поражающих элементов.

Устойчивость к взрыву — способность конструкции противостоять разрушающему действию взрывчатых ве$ ществ.

Аутентификация — проверка принадлежности субъекту доступа предъявленного им идентификатора, под$ тверждение подлинности.

Пароль — идентификатор субъекта доступа, который является его (субъекта) секретом.

Согласно ГОСТ Р 51241$98 система контроля и управления доступом должна удовлетворять следующим основ$ ным требованиям.

Общие технические требования

Средства и системы КУД должны:

37.4

Система контроля и управления доступом

•обеспечивать как круглосуточную, так и сменную работу, с учетом возможности проведения техническо$ го обслуживания;

•обладать конструктивной, информационной, надежностной и эксплуатационной совместимостью.

Требования к функциональным характеристикам систем КУД

Автономные системы КУД должны обеспечивать:

•открывание УПУ при считывании зарегистрированного в памяти системы идентификационного признака;

•запрет открывания УПУ при считывании незарегистрированного в памяти системы идентификационного признака;

•запись идентификационных признаков в память системы;

•защиту от несанкционированного доступа при записи кодов идентификационных признаков в памяти системы;

•сохранение идентификационных признаков в памяти системы при отказе и отключении электропитания;

•ручное, полуавтоматическое или автоматическое открывание УПУ для прохода при аварийных ситуаци$ ях, пожаре, технических неисправностях в соответствии с правилами установленного режима и правила$ ми противопожарной безопасности;

•автоматическое формирование сигнала сброса на УПУ при отсутствии факта прохода;

•выдачу сигнала тревоги при использовании системы аварийного открывания УПУ для несанкциониро$

ванного проникновения.

Системы КУД с централизованным управлением и универсальные должны соответствовать требованиям для автономных СКУД и дополнительно обеспечивать:

•регистрацию и протоколирование тревожных и текущих событий;

•приоритетное отображение тревожных событий;

•управление работой УПУ в точках доступа по командам оператора;

•задание временных режимов действия идентификаторов в точках доступа «окна времени» и уровней доступа;

•защиту технических и программных средств от несанкционированного доступа к элементам управления и к информации;

•автоматический контроль исправности средств, входящих в систему и линий передачи информации;

•возможность автономной работы контроллеров системы с сохранением ими основных функций при от$ казе связи с пунктом централизованного управления;

•установку режима свободного доступа с пункта управления при аварийных ситуациях и чрезвычайных

происшествиях (пожар, землетрясение, взрыв и т.п.);

·блокировку прохода по точкам доступа командой с пункта управления в случае нападения;

·возможность подключения дополнительных средств специального контроля, средств досмотра. Универсальные системы должны обеспечивать автономную работу при возникновении отказов в сетевом обо$ рудовании, в центральном устройстве или обрыве связи, а также восстановление режимов работы после уст$ ранения отказов и восстановлении связи.

Требования к функциональным характеристикам УПУ

Устройства преграждающие управляемые должны обеспечивать:

• полное или частичное перекрытие проема прохода;

• ручное, полуавтоматическое или автоматическое управление;

• блокирование человека или объекта (для УПУ блокирующего типа).

• защиту от прохода через них одновременно двух или более человек.

• в дежурном режиме нормально открытое или нормально закрытое состояние;

• физическое препятствие перемещению людей, транспорта и других объектов в (из) помещение, здание, зону или на территорию (УПУ в закрытом состоянии) и открывание запирающего механизма при подаче управляющего сигнала от устройства управления;

• механическое аварийное открывание в случае пропадания электропитания, возникновения пожара или других стихийных бедствий; аварийная система открывания должна быть защищена от возможности ис$ пользования ее для несанкционированного проникновения;

• меры по защите внешних электрических соединительных цепей от возможности подачи по ним напряже$ ний, приводящих к нарушению работы или к открыванию УПУ.

Нормально закрытые УПУ могут быть оборудованы средствами звуковой сигнализации, которая включается после их открывания и при отсутствии прохода в течение установленного времени, или могут иметь средства для возврата в закрытое состояние.

Умышленное повреждение внешних электрических соединительных цепей и элементов блокировки не долж$ но приводить к открыванию УПУ.

Требования к функциональным характеристикам УВИП

Считыватели устройства ввода идентификационных признаков должны обеспечивать:

• возможность считывания идентификационного признака с идентификаторов;

• введение биометрической информации (для считывателей биометрической информации),

• преобразование введенной информации в электрический сигнал и передачу его на УУ.

• защиту от манипулирования путем перебора и подбора идентификационных признаков.

Считыватели УВИП при взломе и вскрытии, а также в случае обрыва или короткого замыкания подходящих к ним цепей не должны вызывать открывание УПУ. При этом автономные системы могут выдавать звуковой сигнал тревоги, а системы с централизованным управлением могут передавать его на пункт управления и, при необходимости, выдавать звуковой сигнал.

37.5

Система контроля и управления доступом

Производитель идентификаторов должен гарантировать, что код данного идентификатора не повторится, или указать условия повторяемости кода и меры по предотвращению использования идентификаторов с одина$ ковыми кодами.

На конкретные виды идентификаторов должен быть определен минимум кодовых комбинаций. Значение ко$ довых комбинаций приведено в табл. 1.

Таблица 1

Значение кодовых комбинаций

Уровень устойчивости к |

Kоличество кодовых |

|

НСД |

комбинаций |

|

|

|

|

Нормальный |

102 |

$ 105 |

Повышенный |

105 |

$ 107 |

Высокий |

Не менее 107 |

|

Пользователь автономных систем должен иметь возможность сменить или переустановить открывающий код не менее 100 раз. Смена кода должна происходить только после ввода действующего кода.

Требования к функциональным характеристикам УУ

Аппаратные средства УУ в системах с централизованным управлением и универсальных должны обеспечивать:

•обмен информацией по линии связи между контроллерами и средствами управления;

•сохранность данных в памяти при обрыве линий связи со средствами централизованного управления, отключении питания и при переходе на резервное питание;

•контроль линий связи между контроллерами, средствами централизованного управления; протоколы обмена информацией должны обеспечивать необходимую помехоустойчивость, скорость обмена инфор$ мацией, а также, при необходимости, защиту информации.

Программное обеспечение УУ должно обеспечивать:

•занесение кодов идентификаторов в память системы;

•задание характеристик точек доступа;

•установку временных интервалов доступа (окон времени);

•установку уровней доступа для пользователей;

•протоколирование текущих событий;

•ведение и поддержание баз данных;

•регистрацию прохода через точки доступа в протоколе базы данных;

•сохранение баз данных и системных параметров на резервном носителе;

•сохранение баз данных и системных параметров при авариях и сбоях в системе;

•приоритетный вывод информации о нарушениях;

•возможность управления УПУ в случае чрезвычайных ситуаций.

Программное обеспечение УУ должно быть устойчиво к случайным и преднамеренным воздействиям следу$ ющего вида:

•отключение питания аппаратных средств;

•программный сброс аппаратных средств;

•аппаратный сброс аппаратных средств;

•случайное нажатие клавиш на клавиатуре;

•случайный перебор пунктов меню программы.

После указанных воздействий и перезапуске программы должна сохраняться работоспособность системы и сохранность установленных данных. Указанные воздействия не должны приводить к открыванию УПУ и из$ менению действующих кодов доступа.

Требования к электромагнитной совместимости средств СКУД

Средства и системы КУД в зависимости от устойчивости к воздействию электромагнитных помех должны иметь следующие степени жесткости (по ГОСТ Р 50009):

•первая или вторая степень — при нормальной устойчивости;

•третья степень — при повышенной устойчивости;

•четвертая или пятая степень — при высокой устойчивости.

Требования по устойчивости средств и систем КУД к несанкционированным действиям

Требования по устойчивости к разрушающим действиям распространяются на УПУ и считыватели УВИП. Тре$ бования включают:

•устойчивость к взлому;

•пулестойкость;

•устойчивость к взрыву.

Устойчивость к разрушающим воздействиям устанавливают для средств с повышенным и высоким уровнями устойчивости.

Нормальная устойчивость обеспечивается механической прочностью конструкции без оценки по показате$ лям устойчивости.

37.6

Система контроля и управления доступом

Показатели устойчивости по классам приведены в табл. 2.

Таблица 2

Классы УПУ по показателям устойчивости

|

Показатели устойчивости |

|

|

Kласс УПУ |

|

||

|

|

|

|

|

|

|

|

|

1 |

2 |

|

3 |

4 |

5 |

|

|

|

|

|||||

|

|

|

|

|

|

|

|

1 |

Защищенность от взлома одиночными |

+ |

+ |

|

+ |

+ |

+ |

|

ударами |

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2 |

Защищенность от взлома набором |

$ |

$ |

|

$ |

+ |

+ |

инструментов |

|

||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 |

Пулестойкость |

$ |

$ |

|

± |

± |

± |

|

|

|

|

|

|

|

|

4 |

Устойчивость к взрыву |

$ |

$ |

|

$ |

± |

± |

|

|

|

|

|

|

|

|

Примечание. Условный знак "+" означает наличие требования и обязательность его проверки, знак "$" $ отсутствие требования, а знак "±" $ возможность исполнения УПУ как устойчивым, так и неустойчивыми к данному виду воздействия

Требования по устойчивости к неразрушающим воздействиям устанавливаются для средств КУД в зависимо$ сти от функционального назначения и включают:

•устойчивость к вскрытию для УПУ и исполнительных устройств (замков и запорных механизмов);

•устойчивость к манипулированию;

•устойчивость к наблюдению для УВИП с запоминаемым кодом (клавиатуры, кодовые переключатели и т.п.);

•устойчивость к копированию идентификаторов.

Программное обеспечение УУ должно быть защищено от:

•преднамеренных воздействий с целью изменения опций в системе;

•несанкционированного копирования;

•несанкционированного доступа с помощью паролей. Количество знаков в пароле должно быть не менее шести.

При вводе пароля в систему вводимые знаки не должны отображаться на средствах отображения информа$ ции.

После ввода в систему пароли должны быть защищены от просмотра средствами операционных систем ЭВМ.

Класс защиты системы КУД от несанкционированного доступа к информации должен соответствовать:

•3А, 3Б, 2Б — для систем повышенной устойчивости;

•1Г и 1В — для систем высокой устойчивости.

Требования по защите средств от НСД к информации устанавливают для средств КУД нормальной устойчивости в соответствии с требованиями настоящего стандарта, для средств КУД повышенной и высокой устойчивости тре$ бования устанавливают по классам в соответствии с документом [Руководящий документ. Средства вычислитель$ ной техники. Защита от НСД к информации. Показатели защищенности от НСД к информации. Гостехкомиссия России. М.: 1992]. При этом класс защиты средств КУД от НСД к информации должен соответствовать:

•повышенной устойчивости — классу 5 или 6;

•высокой устойчивости — классу 4.

Системы и средства КУД высокой устойчивости подлежат обязательной сертификации по требованиям защи$ ты от НСД к информации.

Требования к надежности

Средняя наработка на отказ систем КУД с одной точкой доступа (без учета УПУ) — не менее 10000 часов. Средний срок службы систем КУД — не менее 8 лет с учетом проведения восстановительных работ.

Требования к электропитанию

Средства и системы КУД должны быть работоспособны при допустимых отклонениях напряжения сети от ми$ нус 15 до плюс 10 % от номинального значения и частоты (50±1) Гц.

Средства и системы КУД должны иметь резервное электропитание. В качестве резервного источника питания допускается использовать резервную сеть переменного тока или источник питания постоянного тока. Номи$ нальное напряжение резервного источника питания постоянного тока 12 или 24 В.

Переход на резервное питание должен происходить автоматически без нарушения установленных режимов работы и функционального состояния средств и систем КУД. Допустимые отклонения напряжения резервно$ го источника питания: от минус 15 до плюс 10 % от номинального значения.

Резервный источник питания должен обеспечивать выполнение основных функций СКУД на время не менее 0,5 ч для систем первого и второго класса по функциональным характеристикам и не менее 1 час для систем тре$ тьего класса.

При использовании в качестве источника резервного питания аккумуляторных батарей должен выполняться их автоматический заряд. При этом рекомендуется иметь индикацию разряда батареи ниже допустимого предела.

37.7

Система контроля и управления доступом

Химические источники питания, встроенные в идентификаторы или обеспечивающие сохранность данных в контроллерах, должны обеспечивать работоспособность средств КУД не менее 3 лет.

Требования безопасности

Материалы, комплектующие изделия, используемые для изготовления средств и систем КУД, должны иметь токси$ ко$гигиенический паспорт, гигиенический паспорт и гигиенический сертификат.

Электрическое сопротивление изоляции средств и систем КУД между цепями сетевого питания и корпусом, а так$ же между цепями сетевого питания и входными/выходными цепями должно быть не менее значений, указанных в табл. 3.

Таблица 3

Требуемые значения сопротивления изоляции

Kлиматические условия эксплуатации |

Сопротивление изоляции, МОм, |

|

не менее |

||

|

||

|

|

|

Нормальные |

20,0 |

|

|

|

|

При наибольшем значении рабочей |

5,0 |

|

температуры |

||

|

||

|

|

|

При наибольшем значении |

1,0 |

|

относительной влажности |

||

|

||

|

|

2. Классификация средств и систем контроля и управления доступом. Принципы работы

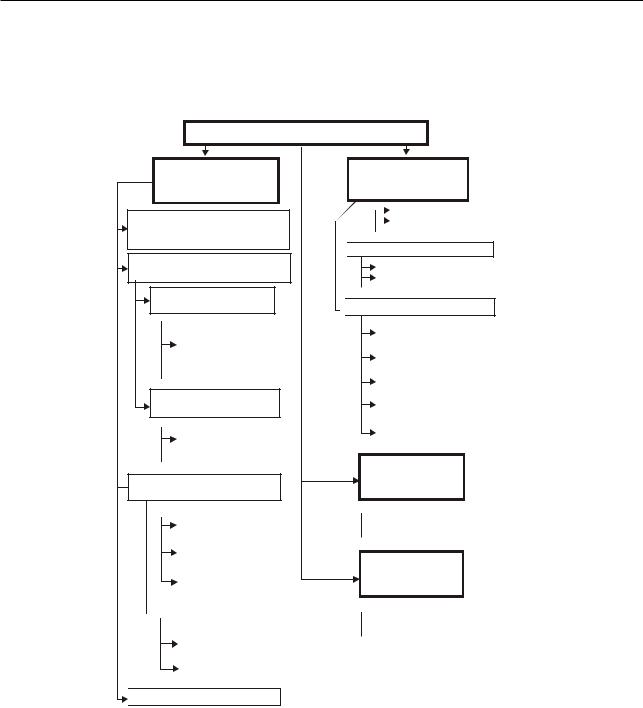

Классификация средств и систем контроля и управления доступом приведены в ГОСТ Р 51241$98 и представ$ лена на рис.2.

Основу автоматизированных СКУД составляют аппаратно$программные средства, управляющие передвижени$ ем людей и транспорта через контролируемые точки доступа. Это могут быть небольшие системы на 1$3 двери, или системы КУД, контролирующие проход нескольких тысяч человек и транспорта. Такая система контроля и управления доступом, как правило, включает в себя:

1.Устройство управления (контроллер) со специальным программным обеспечением.

2.Устройства ввода идентификационных признаков (считыватели и идентификаторы).

3.Устройства преграждающие управляемые.

4.Устройства исполнительные.

5.Вспомогательные устройства.

Устройство управления

В общем случае работа любой системы КУД сводится к считыванию информации, предъявляемой пользователем системы, передаче ее контроллеру, который анализирует кодовую посылку идентификатора и принимает реше$ ние по управлению исполнительным механизмом.

Контроллер это высоконадежный электронный прибор (специализированный компьютер), в котором хра$ нится информация о конфигурации, режимах работы системы, перечень лиц, имеющих право доступа на объект, а также уровень их полномочий (кому, когда и при каких условиях разрешен доступ). Это основное устрой$ ство системы, производящее идентификацию пользователя и вырабатывающее разрешение на проход при совпадении кода идентификатора с кодом, хранящимся в матрице доступа контроллера. При несовпадении кода разрешение на проход не выдается. Он, как правило, имеет встроенный таймер для формирования раз$ решенного интервала времени прохода и запоминающее устройство для ведения протокола событий (буфер событий) по проходу пользователей.

Контроллеры характеризуются емкостью хранимой базы идентификаторов пользователей (от 1 до 20000 че$ ловек) и буфера событий (от 0 до 10000 событий). Как правило, запоминающее устройство для их хранения является энергозависимым (имеет встроенный источник питания). По возможности объединения контролле$ ры делятся на две основные группы:

•автономные контроллеры;

•сетевые контроллеры.

Автономные контроллеры предназначены для работы с одним исполнительным устройством и не предусмат$ ривают возможности объединения с другими аналогичными контроллерами. Это достаточно простой случай, когда контроллер встроен в считыватель, а точка прохода – одна дверь. Однако подобная ситуация в профес$ сиональных системах безопасности встречается не слишком часто.

Сетевые контроллеры позволяют объединить в единую систему от двух до нескольких сотен контроллеров и, со$ ответственно, разделяются по своей емкости на малые (до 16 устройств идентификации), средние (от 16 до 32 устройств идентификации) и большие (более 32 устройств идентификации). Как правило, сетевые контроллеры предусматривают использование в системе персонального компьютера, позволяющего следить за работой систе$ мы, управлять ее режимами и вносить необходимые изменения в базы данных. В случае простейших систем база данных может вообще храниться на персональном компьютере, однако устойчивость работы таких систем по от$

37.8

Система контроля и управления доступом

ношению к внешним воздействиям слишком мала. Большинство контроллеров могут работать как в диалоговом, так и в буферном (автономном) режимах, что значительно повышает устойчивость всей системы КУД. В качестве дополнительной возможности эти устройства могут контролировать шлейфы охранно$пожарной сигнализации и дополнительные релейные выходы для управления системами охранного телевидения, оповещения и пожароту$ шения.

Классификация средств СКУД

По функциональному назначению устройства

Устройства управления (контроллер) со специальным программным обеспечением

Устройства ввода идентификатора (считыватели)

По виду используемых индентифакторов

Механические

Механические

Магнитные

Магнитные

Оптические

Биометрические

Биометрические

Электронные

Электронные  Комбинированные

Комбинированные

По способу считывания информации

С ручным вводом

С ручным вводом

Контактные

Бесконтактные

Бесконтактные  Комбинированные

Комбинированные

Преграждающие и исполнительные устройства

По виду перекрытия проема

По виду перекрытия проема

Частичное перекрытие (турникет, шлагбаум)

Полное перекрытие (двери, ворота)

Блокирование объекта (шлюзы, проходные

По способу управления

По способу управления

С ручным управлением

С ручным управлением

С полуавтоматическим управлением

С автоматическим управлением

Вспомогательные устройства

По устойчивости к несанкционированным действиям

Нормальная

Нормальная

Повышенная

Повышенная

Высокая

Высокая

К разрушающим действиям

К разрушающим действиям

Вандалоустойчивость

Пулеустойчивость

Устойчивость к взрыву

Устойчивость к взрыву

К неразрушающим действиям

К неразрушающим действиям

Устойчивость к вскрытию

Устойчивость к манипулированию

Устойчивость к наблюдению

Устойчивость к копированию

Защита информации от НСД

По количеству контролируемых

точек доступа

Малой емкости (16точек)

Малой емкости (16точек)

Средней емкости (16…64)

Средней емкости (16…64)  Большой емкости (более 64)

Большой емкости (более 64)

По

функциональным

характеристикам

С ограниченными функциями

С ограниченными функциями

С расширенными функциями

С расширенными функциями  Многофункциональные системы

Многофункциональные системы

Рис. 2. Классификация систем и средств контроля и управления доступом

По архитектуре построения все СКУД, выполненные на основе сетевых контроллеров можно разделить на три группы:

1. Системы с сосредоточенной логикой.

2. Системы с распределенной логикой.

3.Компьютерные системы.

Основным признаком систем с сосредоточенной логикой является то, что каждый ее элемент является функ$ ционально законченным модулем, объединяемым в сеть совместно с другими. В такой системе КУД каждый кон$ троллер содержит практически максимально возможную конфигурацию составных элементов независимо от$ того, нужны вам в данном случае и месте их функции или нет. В результате чего такие системы достаточно про$ сты в проектировании и установке, весьма устойчивые неблагоприятным внешним воздействиям, но стоимость их при построении больших систем выше, чем у прочих. Системы с такой архитектурой производят фирмы Northern Computers (США), Westinghouse (Германия), Kantech (Канада), Cotag (Великобритания) и другие.

Основной особенностью систем с распределенной логикой является физическое разделение отдельных эле$ ментов контроллера СКУД в виде отдельных модулей. Подобные системы содержат, так называемые, интел$ лектуальные устройства идентификации, в которые интегрирована часть схем контроллера. Варианты пост$

37.9

Система контроля и управления доступом

роения таких систем могут по$разному распределять функции контроллера. Эти системы наиболее гибки в построении необходимой на конкретном объекте конфигурации и выигрывают по стоимости при построении больших (больше 100 устройств идентификации) систем. Примером системы рассмотренного типа является продукция фирмы Apollo (США).

Вкомпьютерных системах матрица доступа пользователей и буфер протокола событий существуют в рамках управляющей программы, запущенной на персональном компьютере. Надежность всей СКУД зависит от устойчи$ вости работы компьютера и управляющей программы. Если программа или компьютер дают сбой, то вся система становится неработоспособной. Поэтому для решения задач КУД в системах безопасности подобные архитектуры практически не используются, хотя цена их самая низкая и количество фирм, выпускающих подобную продукцию, весьма велико.

Устройства ввода идентификационных признаков

Всостав УВИП входят считыватели и идентификаторы.

Для отличия одного пользователя системы управления доступом от другого применяются специальные но$ симые простейшие устройства, называемые идентификаторами. В качестве идентификатора может ис$ пользоваться запоминаемый пользователем код, его биометрический признак или предъявляемый им ве$ щественный код. Идентификатор, использующий вещественный код это предмет, в который (на который) с помощью специальной технологии занесен идентификационный признак в виде кодовой информации (карты, электронные ключи, бейджи, брелоки и т.д.). Рядом с каждой преградой (дверь, турникет и т.п.) устанавливается считыватель $ устройство, предназначенное для считывания кодовой информации с идентификатора предъявителя, преобразования ее в стандартный формат, удобный для передачи в кон$ троллер для анализа и принятия решения, а также по команде с контролера считыватель управляет испол$ нительным устройством преграды.

В зависимости от принятого способа идентификации считыватели имеют разные варианты исполнения. В на$ стоящее время находят широкое применение для повышения достоверности аутентификации (опознавания) комбинация считывателей, использующих одновременно разные способы идентификации.

Устройства преграждающие управляемые

Это устройства, обеспечивающие физическое препятствие доступу людей, транспорта на объект. Их состоя$ нием управляют исполнительные устройства по командам с контроллера. К устройствам преграждения отно$ сятся: двери, ворота, шлагбаумы, турникеты, шлюзы, проходные кабины и т.п. конструкции. Они оборудуются одним считывателем для аутентификации пользователя на вход и кнопкой управления – на выход, или двумя считывателями на вход/выход.

При использовании системы КУД нормальным состоянием двери считается закрытое, поэтому использование датчиков положения двери является обязательным условием. В СКУД могут применяться любые типы дат$ чиков $ концевые выключатели, герконы, датчики пожарно$охранных комплексов. На основании данных, по$ ступающих от этих датчиков, система анализирует состояние двери и в случае необходимости звуковым сиг$ налом информирует о том, что ее следует закрыть. Кроме этого двери (калитки) оборудуются дополнительно доводчиком.

Оснащение двери доводчиком обеспечивает выполнение одного из главных требований функционирования систем КУД $ нормальное состояние двери должно быть закрытым (дверь должна закрываться за каждым че$ ловеком). Доводчик обеспечивает кроме этой функции плавное закрывание двери и, соответственно, сни$ жает ударные нагрузки на исполнительные механизмы, что значительно повышает долговечность их работы. По принципу действия доводчики напоминают обычную дверную пружину, снабженную демпфирующим уст$ ройством. Демпферы доводчиков могут быть гидравлическими и пневматическими. Гидравлические довод$ чики более надежны и долговечны благодаря тому, что у них в качестве рабочего тела используется специ$ альная жидкость, обладающая смазывающими свойствами. При выборе доводчика следует учитывать вес двери. Доводчики выпускаются для дверей весом 90, 130 и 160 кг (градация фирмы Dorma, Германия).

Турникеты предназначены для управления потоками людей и регулирования входа/выхода на проходных предприятий, в административных учреждениях, организациях, банках и т.п. Основная особенность турнике$ та $ пропуск людей строго по одному. Типы турникетов:

Трипод $ с вращающимися преграждающими планками, наиболее популярный тип турникета. Обладает невысо$ кой степенью ограничения доступа (его можно перепрыгнуть). Он эксплуатируется, в основном, при наличии рядом охраны. Ряд моделей турникетов оборудованы инфракрасными датчиками, подающими сигнал тревоги при попытке обойти рабочую зону такого турникета.

Полупрофильный турникет напоминает всем знакомую по заводским проходным «вертушку», обеспечивает большую степень преграждаемости, однако требуют для своей установки большего пространства.

Калитка $ турникет в виде управляемой калитки (как в метро). Существуют модели с разблокировкой при получении разрешения на проход, и моторизованные $ автоматически распахивающиеся.

Скоростные турникеты $ для прохода большого числа людей. Обычно они работают в режиме «постоянно от$ крыто» и оперативно закрываются при необходимости блокировки прохода конкретного лица (пример $ ста$ рые турникеты в нашем метро).

Полнопрофильные турникеты $ обеспечиваю максимальную степень защиты, поскольку полностью преграж$ дают путь человеку в закрытом состоянии. Могут быть выполнены в виде трех металлических или стеклянных створок размером с обычную дверь.

Существуют модели турникетов для уличного применения.

Шлюзовые кабины можно разделить на две основные категории: тамбурного типа и ротанты, отличающиеся устройством, пропускной способностью и, соответственно, ценой.

Шлюзовая кабина тамбурного типа представляет из себя замкнутую систему из двух зависимых дверей. Ос$

37.10

Система контроля и управления доступом

новным свойством любой шлюза является то, что в любой момент времени открыта только одна из двух дверей. Принцип действия: если надо проникнуть на защищаемую территорию, пользователь свободно от$ крываете дверь и входит в шлюз. Входная дверь – блокируется в закрытом состоянии. После чего пользо$ ватель предъявляет системе права на доступ. В случае положительной аутентификации открывается вто$ рая дверь. Таким образом, гарантируется, что на защищаемую территорию получает доступ только один человек. Пропускная способность шлюзов тамбурного типа находится в пределах от 8 до 12 человек в ми$ нуту.

Для повышения пропускной способности применяются шлюзы — ротанты. Принцип их действия аналоги$ чен шлюзам тамбурного типа, но вместо двух обычных дверей используется одна поворотная турникетного типа. Пропускная способность подобных систем составляет от 18 до 22 человек в минуту. Для более четкого отсечения злоумышленников шлюзы в большинстве случаев комплектуются системами взвешивания (для дополнительного контроля количества людей внутри кабины) и встроенными металлодетекторами (для кон$ троля проноса оружия). Различным может быть и материал стен кабины: от стали до бронестекла (если не$ обходим визуальный контроль).

Автоматический шлагбаум состоит из стойки с силовым механизмом, стрелы и электронного блока управ$ ления. По принципу действия шлагбаумы подразделяются на электромеханические и гидравлические. Сило$ вой механизм электромеханических шлагбаумов содержит электродвигатель, редуктор и балансировочную пружину. В гидравлических шлагбаумах стрела приводится в движение гидроприводом и балансировочной пружиной.

Устройства исполнительные.

Это устройства или механизмы, обеспечивающие приведение в открытое или закрытое состояние УПУ К ним относятся: электромеханические и электромагнитные замки, защелки, механизмы привода шлюзов, ворот, тур$ никетов и т.д.

Электромеханические замки представляют собой обычные механические замки, у которых механизм сек$ ретности дополнен элементами электромеханики, позволяющими открывать закрытый замок как механичес$ ким ключом, так и подачей импульса тока от исполнительного устройства $ контроллера. Электромеханичес$ кие замки, как и обычные механические по способу установки различаются на врезные и накладные. По типу открывания двери замки классифицируются:

•для правых дверей, открываемых наружу;

•для левых дверей, открываемых наружу;

•для правых дверей, открываемых внутрь;

•для левых дверей, открываемых внутрь.

Замки имеют один или несколько ригелей, в том числе $ и противоотжимных. Они, как правило, оборудуются защелкой, которая на некоторых типах может быть совмещена с ригелем. Наиболее известны электромеха$ нические замки фирмы Abloy, отличающиеся современным внешним видом, повышенными надежностью и…стоимостью. Отпирание замков производится двумя способами:

•основной (электрический) $ подачей управляющего напряжения от контроллера;

•резервный (механический) $ поворотом механического ключа, вставляемого в механизм секретности замка снаружи двери, или при повороте ручки $ постоянного ключа изнутри.

Стоимость замка производства Конфидент (замковый механизм изготовлен по лицензии фирмы Abloy) $ от 98 $. Электромеханический замок производства фирмы Abloy $ от 270 $.

Электромагнитные замки. Принцип работы электромагнитного замка заключается в притягивании металли$ ческой пластины, закрепленной на подвижной части двери, к сердечнику с обмоткой, закрепленной на непод$ вижной дверной коробке. Основная особенность такого замка заключается в применении специальных магнит$ ных материалов с высокой коэрцитивной силой, позволяющей создавать усилие на разрыв 500 кг при мощнос$ ти, потребляемой замком, всего 5$10 Вт. Замки имеют повышенную надежность из$за отсутствия в конструкции подвижных деталей и трущихся частей. В случае нарушения связи замка с контроллером для его открывания необходимо разорвать цепь питания. Это вынуждает делать ключ аварийного отпирания двери.

Электромеханическая защелка монтируется в отличие от электромеханического замка не в полотно двери, а в дверной косяк. Устанавливается в двери на месте косячной планки механического замка Она позволяет блокиро$ вать язычок защелки механического замка $ при закрывании двери и разблокировать замок при подаче сигнала от контроллера. Использование этих изделий позволяет полностью сохранить замочную фурнитуру, ранее уста$ новленную на двери. Защелки можно разделить на устройства:

•с короткой планкой

•с длинной планкой.

Защелка с длинной планкой позволяет при использовании двух ригельного замка производить надежное за$ пирание двери (например, на ночь).

По принципу действия защелки бывают:

•нормально$закрытые,

•нормально$открытые.

Нормально$открытые защелки находят применение на дверях пожарных выходов. Для лучших защелок ра$ бочее усилие удержания двери в запертом состоянии составляет 500 кг, порог разрушения таких защелок ~ 1 тонна.

Дверь при наличии защелки отпирается двумя способами:

•основной способ $ подача управляющего напряжения на защелку;

•резервный $ отпирание механического замка обычным ключом.

Управляемые приводы для ворот устроены аналогично и могут управлять как распашными воротами, так и

37.11

Система контроля и управления доступом

откатными.

Нелишними на всех управляемых воротах и приводах элементов безопасности, устанавливать систему дис$ танционного управления, представляющих обычно простейшие ИК приемник и передатчик.

Электронные блоки управления для приводов обеспечивают возможность задания различных режимов рабо$ ты. Управление может осуществляться дистанционно от кнопки, подключенного считывателя карточек, кодо$ вой клавиатуры и т.п. Приемник радиоуправления позволит дистанционно управлять приводом или шлагбау$ мом с помощью миниатюрного радиобрелка. К блоку управления могут подключаться различные элементы обес$ печения безопасности проезда: фотоэлементы, индукционные металлодетекторы для фиксации факта присут$ ствия автомобиля в заданной зоне проезжей части и т.п.

Вспомогательные устройства

Это технические системы и средства, обеспечивающие эффективную работу СКУД. К ним относят: блок пита$ ния (основной и резервный), средства связи, металлоискатель, при необходимости, оповещатель (сирена) тревоги, средства охранного телевидения, тревожной сигнализации и т.п.

3. Способы идентификации и их характеристика

Все СКУД принято различать по способам идентификации предъявителя.

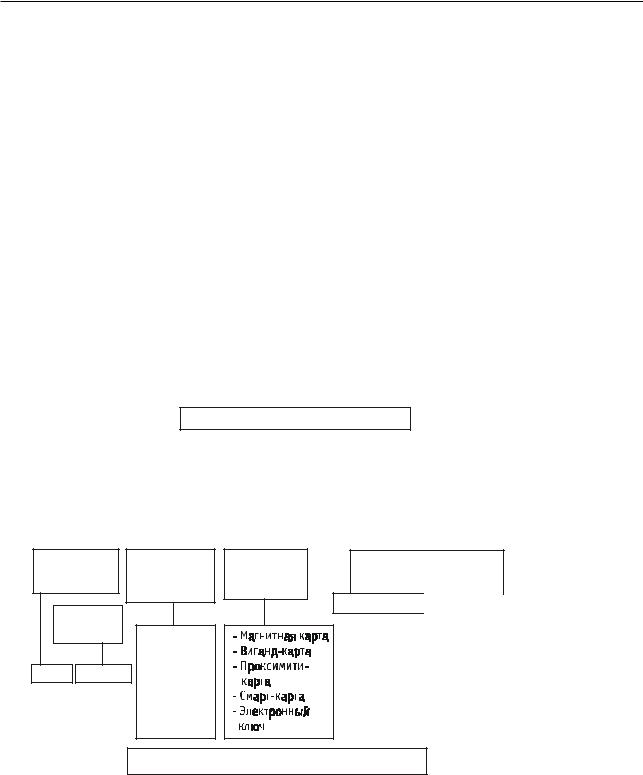

Существует достаточно большое количество способов идентификации и типов идентификаторов пользователя. На сегодняшний день возможен для использования в СКУД один из следующих способов, основанных на предъявлении пользователем (см. рис.3):

•вещественного идентификатора;

•электронного идентификатора;

•знаний и способностей;

•характеристик организма.

идентификация предъявителя

С |

|

П |

О |

С |

О |

Б |

|

Ы |

|

Предъявление |

|

Предъявление |

|

|

Предъявление |

|

Предъявление |

||

вещественного |

|

электронного |

|

|

знаний и |

|

|

характеристик |

|

идентификатора |

|

идентификатора |

|

|

способностей |

|

организма |

||

|

|

|

|

|

|

|

|

||

С р е д с т в а |

и д е н т и ф и к а ц и и |

||||||||

Механический Механический, Электронный замок оптический считыватель

считыватель

Контролер

на проходе

$ Карта, имеющая

Ключ Пропуск штрих$код $ Карта

перфори$ рованная

Устройство, оценивающее биометрические свойства

Динамические |

|

|

Статические |

|

||||

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

$ Набор |

|

|

$ Форма кисти рук |

|||||

ПИН$кода |

|

|

$ Форма лица |

|||||

$ Набор |

|

|

$ Рис. кожи |

|||||

на клавиатуре |

|

|

пальца |

|||||

$ Подпись |

|

|

$ Рис. сетчатки глаза |

|||||

$ Параметры голоса |

|

|

$ Рис. радуж. |

|||||

$ Др. особенности |

|

|

оболочки |

|||||

|

|

|

|

|

|

|

|

|

и д е н т и ф и к а т о р ы

Рис. 3. Классификация способов и средств идентификации

Предъявление вещественного идентификатора

Достоинство:

•простота и дешевизна установки, эксплуатации и обслуживания точки доступа;

•возможность обеспечить КУД организационными мероприятиями;

•идентификаторы просты в эксплуатации и не требовательны к хранению и др. Недостатки

•возможность утраты, хищения идентификатора;

•отсутствует секретность кода идентификатора;

•относительная легкость скрытно сделать дубликат идентификатора;

•возможность предъявления чужого идентификатора злоумышленником;

37.12

Система контроля и управления доступом

•для карточек – это малый срок службы.

Ключ от механического замка

Ключ от современного замка (накладного или врезного) обеспечивает достаточную надежность и простоту эксплуатации. Однако если предстоит открывать несколько дверей, то пользователю предстоит носить уже связку ключей. Существует значительный риск утраты ключа. Он снижается, если ключи сдаются владельцем для хранения при выходе с объекта. Вместе с тем для нарушителя при отсутствии должной охраны создаются благоприятные условия для допуска ко всем ключам сразу. При утрате ключа, либо уходе сотрудника с предпри$ ятия необходима замена либо всего замка, либо его секретной части. Существенным недостатком такого сред$ ства идентификации является отсутствие возможности протоколизации прохода точки доступа.

Пропуск

Организация пропускной системы, когда идентификация осуществляется контролером по обычным пропус$ кам (постоянным, временным, разовым), является наиболее распространенной и легко организуемой систе$ мой КУД.

Однако ей присущи ряд недостатков снижающих ее эффективность. Такая система требует присутствие кон$ тролера, который решение о допуске принимает на основе субъективных ощущений, что создает предпосыл$ ки к проходу несанкционированного лица. Другими недостатками этой системы является: ежемесячные рас$ ходы на содержание штата вахтеров; отсуотвие возможности объективной протоколизации событий и др.

Карта перфорированная

Представляет собой металлическую или пластмассовую пластину. Информация записывается на ней с помо$ щью пробивки отверстий в определенном порядке один раз при изготовлении. Считывание информации осу$ ществляется оптическим или механическим считывателями. Такая карточка $ самый простой и дешевый иден$ тификатор, но она не обеспечивает секретность кода и легко подделывается. Как недостаток можно отме$ тить: срок службы карточки 1$2 года; механический считыватель такой системы очень капризен в эксплуата$ ции.

Карта со штриховым кодом

Этот идентификатор представляет собой карточку с нанесенными на поверхность одномерным или двумер$ ным рисунком (набор линий или матрица), ширина и расстояние, между которыми представляют собой кодо$ вую последовательность. Кодовая последовательность наносится на карточку при ее изготовлении и содер$ жит записанную информацию, которую, как правило, считывается оптическим способом. Для повышения ус$ тойчивости против копирования рисунок часто закрывается пленкой, не пропускающей видимый свет, но прозрачной для инфракрасного диапазона, в котором работает оптический считыватель. Достоинством оп$ тического считывателя является отсутствие движущихся частей. При сканировании карточки она не нужда$ ется в физическом контакте со считывателем. Поэтому считыватель обладает большей надежностью в рабо$ те и с успехом может применяться вне помещений. Вероятность подделки карточки достаточно высока (мож$ но сделать копию на ксероксе). Примером применения такой СКУД является организация прохода пассажи$ ров на платформу железнодорожного вокзала.

Предъявление электронного идентификатора

Достоинство:

•достаточно высокая скрытность и секретность кода идентификатора;

•возможность обновления кода (для Смарт$карт);

•высокая эффективность КУД при значительной пропускной способности;

•скрытность проведения идентификации (для Проксимити$карт);

•достаточно высокая надежность идентификации и долговечность эксплуатации;

•невозможность создания дубликата идентификатора;

•с утратой идентификатора не нужна замена считывателя;

•идентификаторы просты в эксплуатации и (большинство) не требовательны к хранению и др. Недостатки

•относительно дорогое оборудование для организации КУД;

•возможность потери и хищения идентификатора;

•возможность предъявления чужого идентификатора злоумышленником и др.

Карта магнитная

Представляет собой карточку с магнитной полосой, на которой записан код. При желании код, записанный на дорожках магнитной полосы может быть легко перепрограммирован, а при ее утере можно быстро, деше$ во закодировать новую карточку. Код с карточки считывается магнитным считывателем, принцип работы ко$ торого аналогичен считывателю обычного магнитофона, Информация считывается при перемещении карточки между магнитными головками считывателя. Карточки с магнитной полосой являются дешевыми, но не очень надежными, так как существует вероятность их подделки. К их недостаткам можно также отнести наличие механического контакта при считывании с головками считывателя, который сокращает срок ее службы (сред$ ний срок $ около года) и необходимость аккуратного обращения, связанного с возможностью искажения или уничтожения записанной информации в магнитных полях.

Виганд карта

Карта Виганда содержит внутри себя отрезки тонких металлических проволочек, расположенных в определен$ ном порядке, представляющем собой кодовую комбинацию. Расположение проволочек на карте фиксируется специальным клеем, после этого переориентация проволочек не возможна. При перемещении данной карты в магнитном поле считывателя проволочки создают магнитный импульс, несущий индивидуальную информацию, записанную на карте. Количество отрезков и расстояние между ними определяет идентификационный код карты. Обычно используются 26 битовые коды, что определяет количество отрезков проволоки в карте. Информаци$

37.13

Система контроля и управления доступом

онная емкость такой карты определяет 67108864 возможных комбинаций и практически сводит к нулю веро$ ятность приобретения двух карт с одинаковым номером (теоретически вероятность меньше чем 2х10$8). Таким образом, эти карты относятся к уровню повышенной устойчивости по отношению к несанкционированным дей$ ствиям, согласно ГОСТ Р 51241 (не менее 107).Такой тип карт не подвержен воздействию электромагнитных по$ лей и высоких температур окружающего воздуха. Подделка их практически исключена. Считыватели могут ра$ ботать вне помещений, так как все их электронные компоненты залиты специальным защитным компаундом. Недостатком этих карт является то, что они очень хрупкие и могут быть повреждены при изгибе. Кроме того, код каждой карты записывается в нее при изготовлении и не может быть изменен. Стоимость карты и считыва$ теля достаточно высока.

Электронные ключи iButton (Touch Memory)

Термин «Touch Memory» (дословно $ «касание памяти») можно перевести как «быстрое считывание памяти при касании». Разработчик американская фирма Dallas Semiconductor гарантирует, что двух «таблеток» в природе не существует. Длина кода данного идентификатора составляет 48 двоичных разрядов (248). В 1997 году фирма$производитель переименовала свою продукцию $ она стала называться iButton (интеллектуаль$ ная таблетка), поэтому сейчас можно встретить оба названия.

Идентификаторы Touch Memory, представляют собой специализированную микросхему, размещенную в проч$ ном корпусе из нержавеющей стали. Идентификация (распознание) пользователя производится по уникаль$ ному (и неизменяемому в течение жизненного цикла) для каждой карты номеру длиной 48 бит (280 триллио$ нов кодовых комбинаций). Индивидуальный код записан на микросхеме памяти, размещенной в стальном цилиндрическом корпусе. Питание микросхемы и считывание информации производится обычно посредством двух контактов, расположенных на корпусе. Выпускаются идентификаторы с энергонезависимым ОЗУ, гаран$ тированный срок службы которых составляет 10 лет. Малые размеры устройства позволяют оформлять его в виде брелка, кредитной или таксофонной карточки.

Карта бесконтактная (Proximity)

Внутри proximity$карты расположена микросхема (чип) с записанной в ней информацией (137 миллиардов ко$ довых комбинаций). Информация, с таких карточек считывается дистанционно радиочастотным способом на расстоянии от 5 до 90 см (для, автомобильных идентификаторов данного типа расстояние считывания достига$ ет 2 м). Иногда этот тип карт обозначают термином «Hands Free» $ «руки свободны». Нередко идентификаторы Proximity изготавливают не в виде карточек, а в виде брелоков. Время считывания информации с карты $ не более 0,1 сек. Карты делятся на активные и пассивные. В пассивных картах информация записывается один раз на все время ее действия, а в активных существует возможность вносить изменения информации в микро$ схеме. Пассивные карты питаются энергией, получаемой от считывателя, срок службы их неограничен и они не могут быть подделаны. Активные – имеют встроенные, незаменяемые батарейки, срок работы которой обычно достаточно велик (до 10 лет). В надежности эти карты уступают Виганд$картам, но они более удобны в приме$ нении. Считыватель может быть скрытно размещен за стеной или в не металлической стене. Эта технология иде$ ально сочетает эффективный контроль со свободой перемещения. Информация с карты может быть считана, даже если она находится в кармане одежды. Недостатком такой карты является невозможность работы при воздействии сильных электромагнитных полей. Стоимость пассивных карт составляет 2 $ 8 $, считывателя в за$ висимости от типа стоят 50$1000 $. Стоимость активных карт приблизительно в 5$10 раз дороже пассивных. Эта карта незаменима для случаев, когда необходимо обеспечить высокую пропускную способность, скрытность места установки считывателя и процесса идентификации или осуществлять дистанционный контроль доступа. Карты доступа могут быть оформлены в виде пропусков. Возможно нанесение на такую карту фотографии, назва$ ния организации и необходимой информации о владельце (ФИО, должность и др.). Существует два основных способа оформления карточек: цветная печать непосредственно на самой карте и применение специальных «паучей». В «пауч» вкладывается фотография и информация о владельце, он ламинируется, приклеивается к карте, и получается готовый пропуск. При использовании «паучей» возможно переоформление карты на дру$ гого сотрудника, например, в случае его увольнения. Специальное оборудование и программное обеспече$ ние позволяют легко оформлять карты$пропуска непосредственно в бюро пропусков.

Смарт карта

Карта содержит встроенный микропроцессор с энергонезависимой памятью и специальной программой, ко$ торая управляет обменом данными со считывателем. Считывание информации в этом случае производится с помощью многоконтактной группы. Благодаря возможности реализации сложных алгоритмов шифрования данных, большому объему памяти и высокой защищенности от попыток модификации и копирования, смарт карты справедливо считаются одними из наиболее перспективных.

Некоторые типы карт используют совмещенный тип записи идентификационных признаков. Например, на proximity$карте может быть размещена магнитная полоса или проволоки Виганда. Это позволяет одновре$ менно решать две задачи:

•повысить защищенность карты от копирования;

•использовать одну и ту же карту в разных СКУД с различными типами считывателей.

Биометрические способы

Отдельный класс способов идентификации занимают способы, основанные на предъявлении пользова$ телем СКУД анатомических особенностей своего организма (предъявление знаний и способностей, от$ дельных характеристик организма) – биометрические способы. Средства биометрической идентифика$ ции подразделяют на: динамические и статические. Основное отличие их состоит в том, что устройства динамического контроля принимают решение о допуске предъявителя на основании анализа характери$ стик и параметров его действий. В этом случае идентификаторами могут быть:

•набор PIN$кода на клавиатуре считывателя (кодовая комбинация);

37.14

Система контроля и управления доступом

•набор условной фразы на клавиатуре компьютера (динамика набора и сила нажатия клавиш);

•производство подписи (ее форма и динамика написания);

•произношение установленной фразы (параметры голоса: тембр, полоса спектра и т.п.) Аутентификация пользователя СКУД осуществляется после программной обработки полученной информации и ее сравнении с шаблоном, представленным в системе.

Устройства статического контроля принимают решение о допуске предъявителя на основании анализа анато$ мических особенностей его организма (частей). Для этого случая идентификаторами пользователя могут быть:

•форма кисти рук;

•форма лица;

•рисунок кожи пальца;

•рисунок сетчатки глаза;

•рисунок радужной оболочки глаза и др.

Аутентификация пользователя СКУД осуществляется в устройствах статического контроля осуществляется, как правило, считывание информации производится специальными устройствами на основе видеокамер. Достоинства

•полное решение задачи контроля доступа $ идентифицируется личность человека, а не какой$либо пред$ мет (карточка);

•идентификатор нельзя подделать и передать другому лицу.

Недостатки

•высокая цена оборудования точки доступа;

•значительная длительность процедуры аутентификации;

•повышенные требования к конфигурации компьютерной техники и программному обеспечению;

•наличие прямой зависимости допуска от физического состояния предъявителя и др.

В виду перечисленных недостатков эти системы применяются редко и в основном в учреждениях с повышен$ ной секретностью. Для повышения быстродействия биометрического контроля обычно совместно с ним ис$ пользуется другой способ идентификации (набор индивидуального PIN$кода).

Применение PIN$кода $ основано на использовании набора цифровых комбинаций на клавиатуре.

4. Примеры практической реализации СКУД

Кабинетный замок «Сонет»

Электромеханический замок «Сонет 2.3 Люкс» со встроенным контроллером электронных ключей (раз$ работка и производство компании Конфидент) предназначен для управления доступом в отдельное помеще$ ние. Замок обеспечивает поддержку двух групп зарегистрированных пользователей $ хозяева и простые пользователи. Хотя и те и другие имеют право открывать замок, хозяева имеют возможность выдачи запрета входа для пользователей (например, на время проведения совещания).

Таблица 4

Характеристики электромеханический замок «Сонет 2.3 Люкс»

Габариты врезной части замка, MM |

174 x70xl8 |

|

|

|

|

Масса замка, кг |

1,1 |

|

|

|

|

Масса двери, кг, не более |

80 |

|

|

|

|

Толщина двери, мм |

40$50 |

|

|

|

|

Интенсивность эксплуатации, проходов в день, не более |

100 |

|

|

|

|

Вылет ригелей, мм |

20 |

|

|

|

|

Вылет защелки, мм |

12 |

|

|

|

|

Рабочий диапазон температур |

+5…+400С |

|

|

|

|

Относительная влажность (t=200), % не более |

90 |

|

|

|

|

Максимальное количество пользователей |

250 |

|

|

|

|

Питание (элементы типа АА, 1,5 В) |

4 шт |

|

|

|

|

Продолжительность работы (4хEnergizer) при максимальной ин$ |

3,5 мес. |

|

тенсивности прохода не более 100 в день |

||

|

||

|

|

|

Используемые идентификаторы |

iButton |

|

|

|

|

Иерархия полномочий, уровней |

2 |

|

|

|

37.15

Система контроля и управления доступом

Механизм секретности механической части замка предусматривает, что более чем в ста тысячах замков не существует одинаковых ключей (по требованию Заказчика возможна установка механизма повышенной сек$ ретности испанского производства). Три цилиндрических ригеля замка выполнены в защищенном варианте. Они свободно прокручиваются вокруг своей оси, что делает невозможным их перепиливание. Электронная часть замка реализована на импортных элементах микропроцессорной техники в виде программируемого встроенного контроллера. Контроллер хранит в своей энергонезависимой памяти список зарегистрирован$ ных пользователей, осуществляет идентификацию электронных карт и выдает сигналы на отпирание замка. Идентификация происходит при касании картой встроенного считывателя замка, расположенного над руч$ кой. Программирование контроллера осуществляется с помощью мастер$карты, входящей в комплект замка. При большом количестве замков возможно ведение списков пользователей на персональном компьютере и перенос их в контроллеры замков посредством идентификатора со встроенной памятью (см. описание сис$ темы управления доступом «Полонез»).

В замок встроен трехцветный индикатор режимов его работы, облегчающий пользование замком. Питание замка осуществляется от комплекта гальванических элементов. Контроль напряжения батарей осуществляется автома$ тически и при его падении ниже допустимого уровня контроллер выдает соответствующий световой сигнал. Заме$ на источников питания производится не сложнее, чем в аудиоплеере. В табл.4 представлены основные техничес$ кие и эксплуатационные характеристики электромеханического замка «Сонет 2.3 Люкс».

Система управления доступом «Полонез»

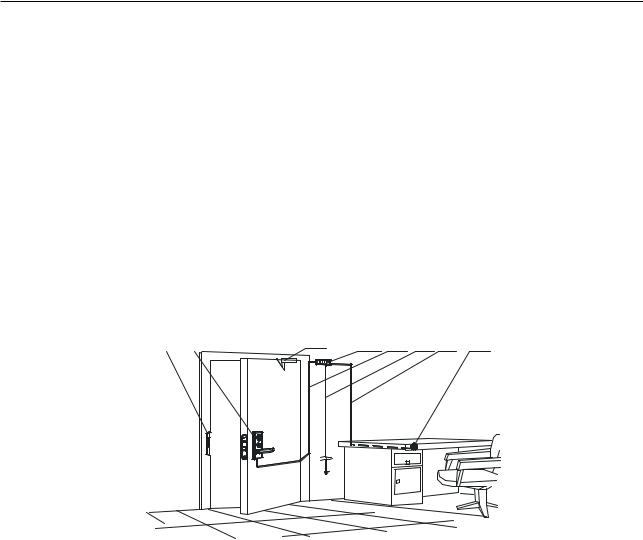

Автономная система управления доступом «Полонез» (разработка и производство компании Конфидент) может эффективно использоваться для ограничения доступа в кабинет руководителя или его приемную, в бухгалтерию или другое выделенное помещение (см. рис.4).

1 |

2 |

|

3 |

4 |

5 |

6 |

7 |

8 |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 4. Состав и размещение на объекте автономной СКУД «ПОЛОНЕЗ»

1,2 $ электромеханический замок, с системой аварийного отпирания механическим ключом; 3$ дверной доводчик; 4$ блок электроники с источником питания;

5$ кабель соединительный;

6$ кабель питания;

7$ кабель кнопки дистанционного отпирания двери;

8$ кнопка дистанционного отпирания замка.

Функционирование системы

В нормальном состоянии дверь закрыта. Для ее открывания необходимо поднести карту Proximity к считывате$ лю на расстояние не более 8 см (или коснуться Touch Memory считывателя $ при выборе модификации системы с картами iButton). При наличии кода данной карты в матрице доступа контроллера он выдает сигнал открыва$ ния на электромеханический замок или защелку, сопровождая это ненавязчивым звуковым сигналом «Проход разрешен». Если пользователь предъявил карточку, не имеющую доступа в это помещение, или в запрещенное время, контроллер подает звуковой сигнал «Проход запрещен».

Предусмотрена возможность расширения СКУД «Полонез» для ведения списков пользователей на персональ$ ном компьютере.

В случае если пользователь течение 15 секунд после прохода не закрыл за собой дверь, система подает опо$ вещающий сигнал. В случае взлома, вскрытия двери в обход системы блок электроники подает сигнал тревоги. Предусмотрено использование кнопок дистанционного отпирания для размещения на посту дежурных или вахте$ ров. Протоколизация проходов не производится. Функционирование системы «Полонез» не требует использова$ ния ПЭВМ. Карты пользователей регистрируется автономно с применением мастер$карты. Предусмотрена возмож$ ность использования программно$аппаратного комплекса “Полонез”, предназначенного для централизованного ведения списков пользователей системы, учета их персональных идентификаторов, назначения прав по доступу на персональном компьютере с последующим переносом этих данных в память блоков электроники системы.

Состав системы

•контроллер «Полонез»

37.16

Система контроля и управления доступом

•считыватели iButton или Proximity

•комплект карт iButton или Proximity.

Для работы системы необходим электромеханический (электромагнитный) замок, или защелка. Для полно$ ценной работы желателен блок бесперебойного питания и доводчик.

Стоимость $ от 196 $ (в комплекте: контроллер Полонез, считыватели на вход и выход, датчик положения двери, комплект кабелей, мастер$карта, электромеханический замок «Стандарт», комплект документации). Предусмотрена возможность расширения системы

Система управления доступом «Менуэт»

Предлагаемые варианты управления доступом в группу помещений одного здания позволяют объединить в еди$ ный комплекс все установленные управляемые замки внутренних помещений. При этом существует возможно$ стью включения в контур управления системой КУД персонального компьютера. С его помощью производить централизованно назначение полномочий по доступу сотрудникам, протоколировать их действия, производить при необходимости оперативное управление замками системы. Возможно включение в комплекс автоматизи$ рованной проходной.

В качестве системы управления доступом для данного варианта размещения контролируемых помещений пред$ лагается компьютеризированная система управления доступом в помещение» Менуэт 2000» (разра$ ботка и производство компании Конфидент).

Основные особенности предлагаемого варианта системы управления доступом (см. рис.5):

•система способна функционировать как в автономном варианте (каждый контроллер управляет своей две$ рью), так и в сетевом (контроллеры объединены единым шлейфом и связаны с компьютером).

•система устойчива к пропаданиям питания (матрица доступа и протокол хранятся в контроллерах в энергоне$ зависимой памяти) и временным отсутствием связи (разрыв или короткое замыкание в шлейфе $ двухпро$ водной линии) между контроллерами и управляющим компьютером.

•все контроллеры управления дверьми соединяются единым информационным шлейфом (витая пара), к которому через шлейфовую сетевую плату подключен компьютер $ АРМ администратора безопасности. Общая длина шлейфа не должна превышать 1,2 км.

•при необходимости увеличения длины шлейфа свыше 1,2 км следует использовать концентраторы $ уст$ ройства, позволяющие увеличить длину шлейфа еще на 3х1,2 км (разветвление одного шлейфа на три с длиной каждого до 1,2 км). При использовании концентраторов общая длина шлейфа не должна превы$ шать 13,2 км.

•взаимодействие между компьютером и контроллерами осуществляется по стандартному промышленно$ му протоколу RS$485.

•постоянное управляющее воздействие со стороны компьютера системе не требуется $ контроллеры могут работать в автономном режиме.

|

|

Управление |

Протоко |

|

|

|

|

лирование |

|

||

|

|

доступом |

|

||

|

|

доступа |

|

||

Управление |

|

|

Контроль |

||

|

|

|

|||

дверьми и |

|

Менуэт |

тревожных |

||

турникетами |

событий |

||||

|

|

||||

Место |

|

2000 |

Учет |

||

нахождение |

|

||||

|

рабочего |

||||

сотрудника |

|

|

|

||

|

Встроен |

Функци |

времени |

||

|

|

||||

|

|

|

|||

|

ный контроль |

онирование |

|

||

|

|

функциони |

в локаль |

|

|

|

|

рования |

ной сети |

|

|

Рис.5. Основные функции автоматизированной СКУД «МЕНУЭТ 2000»

Описание функционирования

После установки системы, производится регистрация пользователей на рабочем месте администратора безо$ пасности:

•вводится фамилия пользователя;

•регистрируется его личный идентификатор;

•производится назначение полномочий по доступу в помещения.

Для каждого пользователя назначаются двери, проход в которые разрешен и определяется регламент посе$ щений помещений. Затем компьютер автоматически загружает сформированную матрицу доступа в энерго$ независимую память контроллера каждого замка. С этого момента решение о допуске в помещение принима$ ет контроллер замка.

Процесс распознавания идентификатора заключается в считывании его уникального номера, сравнении со спис$ ком идентификаторов разрешенных к проходу, проверки расписания прохода и сравнении с текущим време$ нем. Если доступ в это помещение разрешен, и пользователь пришел в разрешенное время, звучит специальный

37.17

Система контроля и управления доступом

тональный звуковой сигнал и замок отпирается. В противном случае контроллер подает звуковой сигнал «Проход запрещен».

Контроллер системы производит запись о происшедших событиях в энергонезависимую память (ведет соб$ ственный протокол событий). При этом производится запись даты, времени прохода, попытки несанкциони$ рованного прохода. Протоколируются случаи, когда дверь оставлена незакрытой и команды, переданные с компьютера.

Администратор системы со своего рабочего места имеет возможность управления системой с компьютера:

•отпирать замки (временно или постоянно);

•блокировать или разблокировать замки;

•подавать команды по смене режима работы замков;

•выполнять тестирование системы и контроллеров замков.

Система позволяет считывать протоколы контроллеров замков. При условии загрузки программного обеспечения, протокол системой постоянно переносится из контроллера замка на жесткий диск компьютера. На основе анали$ за протоколов работы замков производится учет посещаемости, рабочего времени, выявляются лица попытавши$ еся зайти в помещения, допуск в которые для них запрещен. Функционирование комплекса не требует выделения специализированного компьютера и круглосуточного обслуживания замков. Данные могут обрабатываться толь$ ко периодически. Выход из строя отдельных структурных элементов не приводит к нарушению функционирова$ ния всей системы в целом.

Функциональные возможности

Система управления доступом «Менуэт» производства компании Конфидент предоставляет следующие воз$ можности:

•назначение пользователям прав по доступу на режимную территорию;

•регистрацию всех событий, связанных с доступом на режимные объекты;

•создание, просмотр и редактирование баз данных пользователей, включая фотографии сотрудников;

•создание, просмотр и редактирование поэтажных планов помещений с наглядным размещением на нем управляемых дверей;

•регистрация тревожных событий в режиме реального времени по доступу на выбранные важные объек$ ты с наглядным отображением места его совершения на плане объекта и всей информации о сотруднике, совершившем его (включая фотографию сотрудника);

•организация работы электронной проходной;

•ведение журналов прохода и работы операторов СУД с возможностью установки фильтров на выборку данных, их сортировку и формирование отчетов;

•предоставление дополнительных сервисных функций (расчет рабочего времени сотрудников, определе$ ние местонахождения сотрудника фиксация факта опоздания его на рабочее место и т.д.).

Стоимость оснащения одной двери от 280$ (в комплекте: контроллер Менуэт, считыватели на вход и вы$ ход, датчик положения двери, комплект кабелей, мастер$карта, электромагнитный замок ЗЭМД$150/ комп$ лект документации), программно$аппаратный комплекс «Менуэт» (требуется один на всю систему управ$ ления доступом) $ от 450$.

Заключение

Основная цель данной лекции $ познакомить слушателей с современными системами контроля и управления доступом, основными их элементами и архитектурой построения. Также приведены некоторые методические материалы по формированию требований с позиций Заказчика к средствам и системе КУД для Разработчика.

37.18