- •Система обеспечения экономической безопасности предприятия

- •Введение

- •1. Наиболее типичные проблемы российского предпринимательства

- •2.1. Некоторые рекомендации при создании системы безопасности предприятия

- •2.2. Основные принципы деятельности системы безопасности

- •2.3. Цели системы безопасности

- •2.4. Задачи системы безопасности

- •3. Внутренние и внешние угрозы экономической безопасности фирмы

- •4. Структура службы безопасности

- •5. Концепция безопасности предприятия

- •6. Правовой статус службы безопасности

- •Разведывательная и контрразведывательная деятельность служб безопасности

- •Введение

- •1. Определение понятия «экономическая разведка»

- •1.1. Отличие экономической разведки от экономического (промышленного) шпионажа

- •1.2. Промышленный шпионаж

- •1.3. Разведывательный цикл

- •1.4. Сравнительный анализ американской, японской и немецкой систем экономической разведки

- •2. Задачи и функции подразделения экономической разведки

- •2.1. Система методов экономической разведки

- •2.2. Структура разведывательного подразделения (РП) службы безопасности

- •2.3. Источники разведывательной информации

- •4. Контрразведка: цели и объекты

- •4.1. Стратегические разведчика как объект контрразведки

- •4.2. Задачи и структура контрразведывательного подразделения службы безопасности

- •Комплексная безопасность объектов связи, роль и место информационной безопасности в ее обеспечении

- •Введение

- •1. Основные понятия и определения из области информационной безопасности

- •2. Типичные проблемы обеспечения информационной безопасности

- •3. Основные направления обеспечения информационной безопасности

- •Заключение

- •Методологические основы обеспечения информационной безопасности объекта

- •Введение

- •1. Основные термины и определения из области информационной безопасности

- •2. Последовательность действий при разработке системы обеспечения информационной безопасности объекта

- •Определение политики информационной безопасности

- •Определение границ управления информационной безопасности и конкретизация целей ее создания

- •Оценка рисков и управление рисками

- •Выбор способов обеспечения информационной безопасности

- •3. Информационные системы как объект защиты

- •Заключение. Ваш следующий шаг

- •Основные свойства и показатели эффективности системы защиты информации

- •Введение

- •1. Характеристика «Общих критериев оценки безопасности информационных технологий ISO/IEC 15408»

- •2. Иерархия показателей эффективности системы защиты информации

- •3. Обобщенный методический подход к обеспечению информационной безопасности

- •Заключение

- •Комплексный подход к обеспечению информационной безопасности объекта

- •Введение

- •1. Основные принципы, требования и рекомендации по обеспечению информационной безопасности предприятия

- •Требования к системе информационной безопасности объекта

- •Факторы, определяющие степень централизации управления

- •2. Методика построения (аналитического обследования) системы информационной безопасности предприятия

- •Заключение

- •Методика выявления сведений, представляющих интеллектуальную собственность, и организаций, заинтересованных в них

- •Введение

- •1. Формирование списка сведений, подлежащих защите

- •2. Формирование списка организаций и частных лиц, которые могут быть заинтересованы в доступе к охраняемой информации

- •Заключение

- •Алгоритм проведения анализа информационного риска на предприятии

- •Введение

- •1. Оценка возможного ущерба (потерь)

- •2. Алгоритм проведения анализа информационного риска на предприятии

- •3. Стратегия управления рисками

- •4. Проверка системы защиты информации

- •Заключение

- •Формирование облика нарушителя

- •Введение

- •I. Общая характеристика модели нарушителя

- •2. Структура и основные элементы модели нарушителя

- •3. Алгоритм формирования облика нарушителя

- •Заключение

- •Управление информационной безопасностью

- •Введение

- •1. Основные понятия по управлению информационной безопасностью

- •2. Создание службы информационной безопасности, организационная структура и основные функции

- •3. Администратор безопасности

- •Заключение

- •Аналитические технологии управления информационной безопасностью

- •Введение

- •1. Информационное обеспечение администратора безопасности

- •2. Автоматизация управления информационной безопасностью

- •Заключение

- •План обеспечения информационной безопасности предприятия

- •Введение

- •1. Место и роль плана защиты в системе информационной безопасности

- •2. Организация планирования

- •3. Основные элементы плана защиты и их содержание

- •Заключение

- •Обеспечение информационной безопасности в чрезвычайных ситуациях

- •Введение

- •1. Классификация чрезвычайных ситуаций

- •2. Определение угроз информационной безопасности в чрезвычайных ситуациях

- •3. Разработка мер противодействия чрезвычайным ситуациям

- •Заключение

- •Основные положения законодательства в области защиты информации

- •Введение

- •1. Закон об информации, информатизации и защите информации

- •2. Основные положения закона «о государственной тайне»

- •3. Уголовная ответственность за преступления в сфере информации и интеллектуальной собственности

- •Заключение

- •Лицензирование деятельности в области защиты информации

- •Введение

- •1.Назначение и структура системы лицензирования

- •Что такое лицензия?

- •2. Основания и порядок получения лицензии

- •Специальная экспертиза

- •Государственная аттестация руководителей предприятий

- •Порядок получения лицензии

- •Заключение

- •Аттестование объектов связи и информатики

- •Введение

- •1. Структура системы аттестования объектов

- •2. Порядок проведения аттестации

- •Заключение

- •Система сертификации средств защиты информации

- •1. Государственная система сертификации в Российской Федерации

- •2. Государственная система сертификации средств защиты информации по требованиям безопасности информации

- •3. Сертификация средств защиты информации

- •4. Сертификационные испытания

- •5. Последовательность действий заявителя при сертификации ТЗИ по требованиям безопасности информации

- •Формирование концепции обеспечения информационной безопасности

- •Введение

- •1. Информационно-логическая модель объекта защиты

- •2. Обобщенная структура концепции обеспечения информационной безопасности

- •3. Адаптация общих концептуальных положений информационной безопасности к особенностям предприятия

- •Заключение

- •Уголовно-правовое обеспечение информационной безопасности

- •Статья 183 Уголовного кодекса Российской Федерации

- •Статья 204 Уголовного кодекса Российской Федерации

- •Статья 272 Уголовного кодекса Российской Федерации

- •Статья 273 Уголовного кодекса Российской Федерации

- •Статья 274 Уголовного кодекса Российской Федерации

- •Некоторые уголовно-процессуальные особенности привлечения лица, посягнувшего на информационную безопасность, к уголовной ответственности

- •Показания свидетеля

- •Показания потерпевшего

- •Показания обвиняемого

- •Показания подозреваемого

- •Заключение эксперта

- •Вещественные доказательства

- •Процессуальное закрепление вещественных доказательств

- •Протоколы следственных и судебных действий

- •Иные документы

- •Представление сведений, составляющих коммерческую и банковскую тайну, органам предварительного расследования по расследуемым ими уголовным делам

- •Виды юридической ответственности за правонарушения в области информационной безопасности

- •Введение

- •1. Административная ответственность за нарушение законодательства в сфере информационной безопасности

- •2. Гражданско-правовая ответственность юридических и физических лиц за противоправное получение и использование информации

- •Заключение

- •Основные понятия и требования по обеспечению тайны связи

- •Персонал и безопасность предприятия

- •1. Качественный подбор и расстановка кадров как условие обеспечения безопасности организации

- •2. Мошенничество

- •Совершению мошенничества способствует:

- •3. Тактика эффективного ведения переговоров

- •Основные этапы переговоров

- •Типичные модели поведения на переговорах

- •Метод принципиального ведения переговоров (Переговоры по существу)

- •Психологические основы деструктивной переговорной тактики и способы ее преодоления

- •4. Стиль разрешения конфликтов

- •Выбор оптимального стиля

- •5. Психологические аспекты обеспечения безопасности в экстремальных ситуациях

- •Психологическое обеспечение безопасности предпринимательской деятельности

- •1. Обеспечение безопасности компании при найме, расстановке и управлении персоналом

- •Отбор кандидатов на работу

- •Безопасность персонала обеспечивают новые психотехнологии

- •Стресс и безопасность

- •Полиграф (“детектор лжи”): история и современность

- •Полиграф (“детектор лжи): использование в интересах государства

- •Полиграф (“детектор лжи”): использование в интересах коммерческой безопасности

- •Полиграф и закон

- •Отчет по изучению индивидуально-психологических особенностей

- •Пример профориентационной карты

- •Методика оценки благонадежности персонала

- •1. Благонадежность сотрудника

- •2. Факторы неблагонадежности

- •3. Методы исследования уровня неблагонадежности

- •4. Повышение благонадежности, профилактика нарушений

- •5. Практика применения технологии оценки благонадежности

Методологические основы обеспечения информационной безопасности объекта

Реализация плана защиты

На данном этапе проводятся мероприятия, описанные в плане защиты, включая разработку необходимых документов, заключение договоров с поставщиками, монтаж и настройку оборудования и т.д.

3. Информационные системы как объект защиты

Исходя из того, что речь идет о безопасности информационных систем, именно с их анализа необходимо на чинать разработку системы защиты информации.

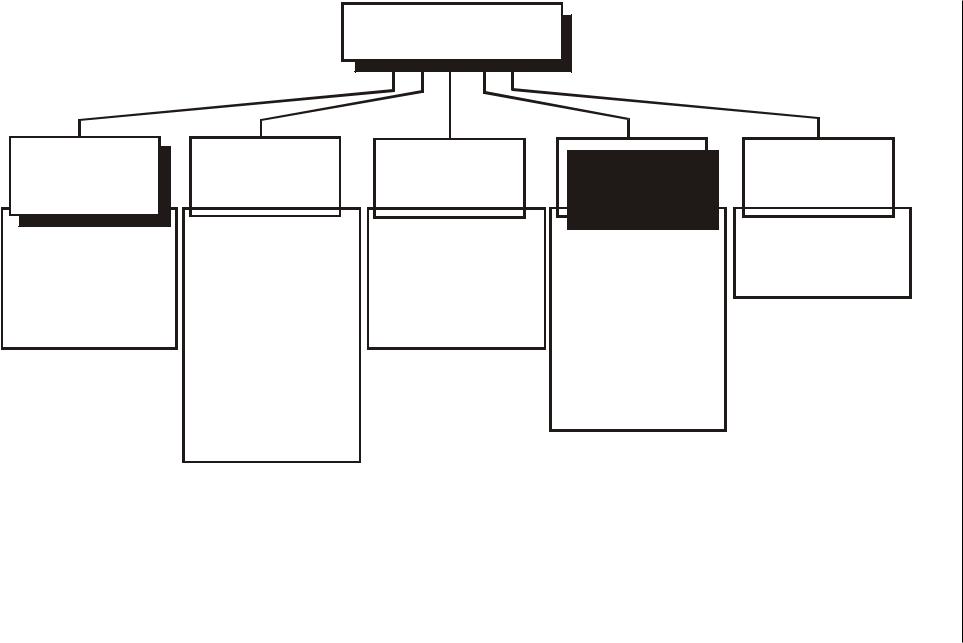

Информационная система — это организационно упорядоченная совокупность информационных ресур сов, технических средств, технологий, реализующих информационные процессы в традиционном или авто матизированном режиме для удовлетворения информационных потребностей пользователей (рис.1). Важ нейшим компонентом информационных систем являются люди – основной источник компьютерных наруше ний.

С точки зрения степени участия предприятия и конкурентов в информационном процессе с противополож ными интересами можно рассматривать внутренние и внешние факторы, которые могут привести к утрате охраняемых сведений.

Внутренние факторы или действия по тем или иным причинам или условиям инициируются персоналом пред приятия, внешние — конкурентами, что обусловлено активными действиями, направленными на добывание коммерческих секретов.

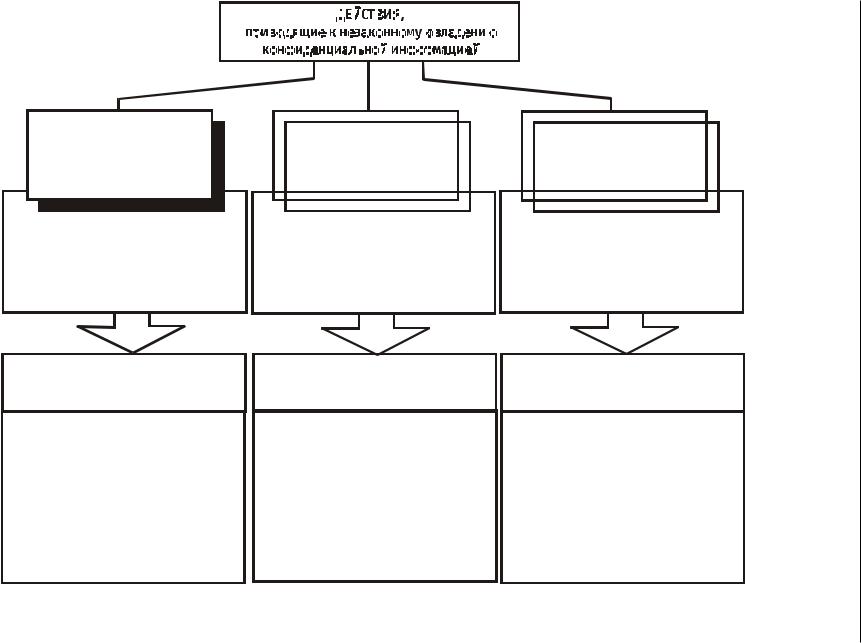

К таким действиям относятся:

•разглашение конфиденциальной информации ее обладателем;

•утечка информации по различным, главным образом техническим, каналам;

•несанкционированный доступ к конфиденциальной информации различными способами (рис.2).

Утечка — это бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена по службе или стала известна в процессе работы.

Несанкционированный доступ — совокупность приемов и порядок действий с целью получения (добывания) охраняемых сведений незаконным, противоправным путем.

Злоумышленник преследует три цели, осуществляя несанкционированный доступ к источникам конфиден циальной информации:

•получить необходимую информацию в требуемом для конкурентной борьбы объеме и ассортименте;

•иметь возможность вносить изменения в информационные потоки конкурента в соответствии со своими интересами;

•нанести ущерб конкуренту путем уничтожения материальных и информационных ценностей.

От целей зависит как выбор способов действий, так и количественный и качественный состав привлекаемых сил и средств посягательства на чужие секреты.

Полный объем сведений о деятельности конкурента не может быть получен только каким нибудь одним из возможных способов доступа к информации.

Даже беглый обзор позволяет заключить, что к определенным источникам применяются и определенные спо собы. Как разнообразны источники, так и разнообразны способы несанкционированного доступа к ним. Имея формальный набор источников и способов НСД к ним можно построить формальную модель взаимосвязи источников и способов на качественном уровне с определенной степенью условности. Такую модель можно было бы назвать обобщенной моделью способов несанкционированного доступа к источникам конфиденци альной информации. Вариант такой модели приведен в таблице 2.

Не вдаваясь в сущность каждого способа видно, что значительная их часть применима к таким источникам как люди, технические средства АСОД и документы. Другие, как бы менее применяемые по количеству охва тываемых источников, никак нельзя отнести к менее опасным. Степень опасности проникновения определя ется не количеством, а принесенным ущербом.

Многообразие способов несанкционированного доступа к источникам конфиденциальной информации вы зывает вопрос: каково их соотношение в практике деятельности спецслужб?

В зарубежных материалах приводятся отдельные показатели соотношения способов НСД, приведенные в таб лице 3.

Анализ приведенных данных показывает, что последние три группы реализуются в криминальной практике посредством использования тех или иных технических средств и составляют в общем составе 47% от общего их числа. Это лишний раз подтверждает опасность технических каналов утечки информации в практике ве дения предпринимательской деятельности. Однако не отстает и человеческий фактор – 43%. Такая статисти ка приводит к необходимости рассмотрения социально психологических факторов при построении модели нарушителя.

4.7

Методологические основы обеспечения информационной безопасности объекта

4. Технические решения ООО “Конфидент” по созданию систем информационной безопасности.

Специалисты ООО “Конфидент” готовы провести обследование любой организационной структуры на пред мет информационной безопасности ее информационных ресурсов, составить отчет о произведенном обсле довании и предложить вариант построения системы информационной безопасности.

Заключение. Ваш следующий шаг

Методологические основы обеспечения информационной безопасности являются достаточно общими реко мендациями, базирующимися на мировом опыте создания подобных систем. Задача каждого специалиста по защите информации преломить абстрактные положения к своей конкретной предметной области (предпри ятию, организации, банку), в которых всегда найдутся свои особенности и тонкости этого не простого ремес ла.

Таблица 2. Обобщенная модель способов несанкционированного доступа к источникам конфиденциальной информации

Таблица 3.

4.8

СТРУКТУРА ИНФОРМАЦИОННЫХ СИСТЕМ

9.4

ПОЛЬЗОВАТЕЛИ

(потребители)

Пользователь " субъект, обращающийся к информационной системе за получением необходимой ему информации

|

ИНФОРМАЦИОННЫЕ |

|

|

|

|

НОСИТЕЛИ |

|

|

|

|

|

|

|

||

|

РЕСУРСЫ |

|

|

|

|

ИНФОРМАЦИИ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Документы и массивы |

1. |

На бумажной основе |

|||||

документов в разных |

2. |

Звуконосители |

|||||

формах и видах |

3. |

Фотоносители |

|||||

(библиотеки, архивы, |

4. |

Видеоносители |

|||||

фонды, базы данных, |

5. |

Магнитные носители |

|||||

базы знаний, а равно и |

6. |

Специальные |

|||||

другие формы |

|

технические носители |

|||||

организации хранения |

|

|

|

|

|

||

и поиска информации), содержащие информацию по всем направлениям жизнидеятельности общества

|

СРЕДСТВА СБОРА, |

|

|

|

СРЕДСТВА |

|

|

|

|

|

|

||

|

ХРАНЕНИЯ И |

|

|

|

|

|

|

|

|

|

ПЕРЕДАЧИ |

|

|

|

ОБРАБОТКИ |

|

|

|

|

|

|

|

|

|

ИНФОРМАЦИИ |

|

|

|

ИНФОРМАЦИИ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1. Традиционные |

1 .Проводные |

|||||

|

технические |

2. Радио |

||||

|

средства: |

3. Волоконно" |

||||

" телефон |

|

|

оптические |

|||

" радио |

|

|

|

|

||

"звукоусилительные

системы

"полиграфия

2. Автоматизированные системы сбора и обработки информации

Рис.1 Структура информационной системы

объекта безопасности информационной обеспечения основы Методологические

РАЗГЛАШЕНИЕ

ИНФОРМАЦИИ ЕЕ ВЛАДЕЛЬЦЕМ ИЛИ ОБЛАДАТЕЛЕМ

Умышленные или неосторожные действия должностных лиц и граждан, которым соответствующие сведения в установленном порядке были доверены по службе или работе, приведшие к ознакомлению с ними лиц, не допущенных к этим сведениям

10.4

ВЫРАЖАЕТСЯ В

"сообщении

"передаче

"представлении

"пересылке

"опубликовании

"утере

"любыми иными способами

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

УТЕЧКА |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

НЕСАНКЦИОНИРОВАН" |

|

||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ИНОФОРМАЦИИ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

НЫЙ ДОСТУП |

|

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Бесконтрольный выход |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Противоправное преднамеренное |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

конфиденциальной информации за |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

овладение конфиденциальной |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

пределы организации или круга лиц, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

информацией лицом, не имеющим |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

|

|

|

которым эта информация была доврена |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

права доступа к охраняемым сведениям |

|||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

ВОЗМОЖНА ПО РАЗЛИЧНЫМ КАНАЛАМ УТЕЧКИ

Визуально"оптическим каналам акустическим каналам электромагнитным каналам материально"вещественным каналам

РЕАЛИЗУЕТСЯ СПОСОБАМИ

"инициативное сотрудничество

"склонение к сотрудничеству

"выпытывание

"наблюдение

"хищение

"копирование

"подделка (модификация)

"уничтожение (порча, разрушение)

"незаконное подключение

"перехват

"негласное ознакомление

"фотографирование

"сбор и аналитическая обработка

Рис 2. Действия, приводящие к овладению информацией

объекта безопасности информационной обеспечения основы Методологические