- •Основные критерии защищенности автоматизированных систем

- •Реализация политики безопасности при помощи механизмов ОС

- •Реализация политики безопасности средствами СУБД

- •Организация безопасного подключения к Internet

- •Технологии FIREWALL

- •Конфигурирование Firewall

- •Использование средств обнаружения вторжений

- •Использование средств предупреждения потери данных

- •Аналитические компьютерные технологии и обеспечение защиты информации. Системы поддержки принятия решения должностных лиц службы безопасности

- •Криптографические методы защиты

- •Организация делопроизводства на предприятии (организации)

Криптографические методы защиты

53.1

Криптографические методы защиты

Содержание

1. |

Способы и особенности реализации криптографических подсистем ............... |

53.3 |

|

Требования к СКЗИ ............................................................................................................................................ |

53.4 |

|

Способы и особенности реализации криптографических подсистем ............................................................ |

53.5 |

2. |

Криптозащита транспортного уровня АС ............................................................. |

53.7 |

3. |

Криптозащита на прикладном уровне АС ............................................................ |

53.8 |

4. Особенности сертификации и стандартизации криптографических средств ... |

53.10 |

|

|

Проблемы импорта средств защиты информации ......................................................................................... |

53.12 |

|

Типовой договор о взаимном признании документов в электронной форме .............................................. |

53.13 |

|

Перечень нормативных документов, регламентирующих вопросы применения СКЗИ ............................. |

53.13 |

|

Защита от угрозы нарушения конфиденциальности на уровне содержания информации ........................ |

53.14 |

5. |

Обзор программных средств шифрования ........................................................ |

53.15 |

|

Отечественные СКЗИ ........................................................................................................................................ |

53.15 |

|

Криптографический комплекс «Шифратор IP потоков» (ШИП) .................................................................... |

53.15 |

Приложение 1. Алгоритмы шифрования ................................................................... |

53.17 |

|

|

Алгоритмы шифрования с асимметричными ключами .................................................................................. |

53.17 |

|

Системы шифрования с симметричным ключом ........................................................................................... |

53.17 |

53.2

Криптографические методы защиты

1. Способы и особенности реализации криптографических подсистем

К средствам криптографической защиты информации (СКЗИ) относятся аппаратные, программно аппаратные и программные средства, реализующие криптографические алгоритмы преобразования информации с целью:

•защиты информации при ее обработке, хранении и передаче по транспортной среде АС;

•обеспечения достоверности и целостности информации (в том числе с использованием алгоритмов циф ровой подписи) при ее обработке, хранении и передаче по транспортной среде АС;

•выработки информации, используемой для идентификации и аутентификации субъектов, пользователей и устройств;

•выработки информации, используемой для защиты аутентифицирующих элементов защищенной АС при

их выработке, хранении, обработке и передаче.

Предполагается, что СКЗИ используются в некоторой АС (в ряде источников информационно телекоммуни кационной системы или сети связи), совместно с механизмами реализации и гарантирования политики бе зопасности.

Не останавливаясь детально на определении криптографического преобразования, отметим его несколько существенных особенностей:

•в СКЗИ реализован некоторый алгоритм преобразования информации (шифрование, электронная циф ровая подпись, контроль целостности и др.);

•входные и выходные аргументы криптографического преобразования присутствуют в АС в некоторой материальной форме (объекты АС);

•СКЗИ для работы использует некоторую конфиденциальную информацию (ключи);

•алгоритм криптографического преобразования реализован в виде некоторого материального объекта, вза имодействующего с окружающей средой (в том числе с субъектами и объектами защищенной АС); крип тографический алгоритм – это такой алгоритм, который легко реализовать в «прямом» направлении (например, возведение в степень) и очень сложно в «обратном» (например, логарифмирование); настоя щие криптографические алгоритмы появляются достаточно редко, чаще на практике приходится сталки

ваться с шифрующими программами, не обладающими должной стойкостью.

Таким образом, роль СКЗИ в защищенной АС преобразование объектов. В каждом конкретном случае ука занное преобразование имеет особенности. Так, процедура зашифрования использует как входные парамет ры объект открытый текст и объект ключ, результатом преобразования является объект шифрованный текст; наоборот, процедура расшифрования использует как входные параметры шифрованный текст и ключ; про цедура простановки цифровой подписи использует как входные параметры объект сообщение и объект сек ретный ключ подписи, результатом работы цифровой подписи является объект подпись, как правило, интег рированный в объект сообщение.

Можно говорить о том, что СКЗИ производит защиту объектов на семантическом уровне. В то же время объекты параметры криптографического преобразования являются полноценными объектами АС и могут быть объек тами некоторой политики безопасности (например, ключи шифрования могут и должны быть защищены от НСД, открытые ключи для проверки цифровой подписи от изменений и т.д.).

Итак, СКЗИ в составе защищенных АС имеют конкретную реализацию это может быть отдельное специали зированное устройство, встраиваемое в компьютер, либо специализированная программа. Существенно важ ными являются следующие моменты:

•СКЗИ обменивается информацией с внешней средой, а именно: в него вводятся ключи, открытый текст при шифровании;

•СКЗИ в случае аппаратной реализации использует элементную базу ограниченной надежности (т.е. в деталях, составляющих СКЗИ, возможны неисправности или отказы);

•СКЗИ в случае программной реализации выполняется на процессоре ограниченной надежности и в про граммной среде, содержащей посторонние программы, которые могут повлиять на различные этапы его работы;

•СКЗИ хранится на материальном носителе (в случае программной реализации) и может быть при хране нии преднамеренно или случайно искажено;

•СКЗИ взаимодействует с внешней средой косвенным образом (питается от электросети, излучает элект ромагнитные поля и т.д.);

•СКЗИ изготавливает или/и использует человек, могущий допустить ошибки (преднамеренные или слу чайные) при разработке и эксплуатации.

Таким образом, можно выделить ряд основных причин нарушения безопасности информации при ее обра ботке СКЗИ.

Утечки информации по техническим каналам:

•электромагнитному высокочастотному прямому (излучение электронно лучевой трубки дисплея, несу щее информацию о выводе на экран, высокочастотное излучение системного блока, модулированное информативным сигналом общей шины и т.д.);

•электромагнитному низкочастотному прямому (поле с сильной магнитной составляющей от магнитных элементов типа катушек или трансформаторов);

•электромагнитному косвенному (наводки на проводящие линии и поверхности, модуляция гетеродинов вспомогательной аппаратуры);

53.3

Криптографические методы защиты

•акустическому (звуки и вибрации от нажатий клавиш и работы принтера, голоса оператора СКЗИ);

•визуальному (просмотр или фотографирование текстов на экране, принтере или иных устройствах ото бражения информации);

•акустоэлектрическому (преобразование звуковых и вибрационных сигналов в электрические с помо щью вспомогательного оборудования (телефон, электрочасы, осветительные приборы и т.д.);

•сетевому (неравномерность потребляемого от сети тока, наводки на провода питания);

•по шине заземления или по линии связи компьютера связное оборудование (модем) (наводки сигнала

от СКЗИ в линии связи или заземлении).

Кроме того, возможен анализ вспомогательных материалов (красящих лент, неисправных дискет и винчесте ров и т.д.).

Неисправности в элементах СКЗИ. Сбои и неисправности в элементах СКЗИ могут сказаться на виде шифрую щего преобразования (можно показать, что в общем случае фиксация нулевых или единичных потенциалов приведет к упрощению реализации шифрующего преобразования), на протоколах взаимодействия аппара туры или программ СКЗИ с прочим оборудованием и программами (например, ввод каждый раз фиксирован ного ключа) или на процедурах считывания ключа.

Работа совместно с другими программами. При этом речь может идти об их непреднамеренном и преднаме ренном влиянии. Рассмотрим первое. Пусть программа зашифровывает файл и помещает шифртекст в тот же файл. Предположим, что в то же время работает программа запрета записи на диск. Тогда результатом шиф рования будет исходный незашифрованный файл. В общем случае источником непреднамеренного взаимно го влияния является, как правило, конкуренция из за ресурсов вычислительной среды и некорректная обра ботка ошибочных ситуаций.

При рассмотрении второй ситуации применяют термин “программная закладка” (некоторые авторы исполь зуют термин “криптовирус”, “троянский конь”). Речь идет о специализированном программном модуле, це ленаправленно воздействующем на СКЗИ. Программная закладка может работать в следующих режимах:

1)пассивном (сохранение вводимых ключей или открытых текстов без влияния на информацию;

2)активном:

•влияние на процессы записи считывания программ шифрования и цифровой подписи без изменения содержания информации (пример программная закладка для системы цифровой подписи Pretty Good Privacy (PGP), выполняющая навязывание укороченных текстов для хеширования);

•влияние на процессы считывания и записи с изменением информации;

•изменение алгоритма шифрования путем редактирования исполняемого кода в файле или оперативной

памяти.

Воздействие человека. Разработчик преднамеренно или непреднамеренно может внести в программу некото рые свойства (например, возможность переключения в отладочный режим с выводом части информации на экран или внешние носители). Эксплуатирующий программу защиты человек может решить, что программа для него “неудобна” и использовать ее неправильно (вводить короткие ключи либо повторять один и тот же ключ для шифрования разных сообщений). То же замечание относится и к аппаратным средствам защиты.

В связи с этим помимо встроенного контроля над пользователем необходимо отслеживать правильность раз работки и использования средств защиты с применением организационных мер.

Требования к СКЗИ

Криптографические требования. Будем полагать, что для раскрытия шифрованной информации злоумыш ленник может в любой момент после получения криптографически защищенной информации применить лю бой алгоритм дешифрования (для цифровой подписи получение секретного ключа подписи либо подбор текста) при максимальном использовании сведений и материалов, полученных при реализации вышепере численных угроз.

Эффективность применения злоумышленником алгоритмов определяется средней долей дешифрованной информации p, являющейся средним значением отношения количества дешифрованной информации к об щему количеству шифрованной информации, подлежащей дешифрованию, и трудоемкостью дешифрования единицы информации, измеряемой Q элементарными опробованиями. Под элементарным опробованием, как правило, понимается операция над двумя л разрядными двоичными числами. При реализации алгоритма дешифрования может использоваться гипотетический вычислитель, объем памяти которого не превышает М двоичных разрядов. За одно обращение к памяти, таким образом, может быть записано по некоторому адре су или извлечено не более п бит информации. Обращение к памяти по трудоемкости приравнивается к эле ментарному опробованию.

За единицу информации принимаются общий объем информации, обработанной на одном СКЗИ в течение еди ницы времени (как правило, суток). Атака злоумышленника на конфиденциальность информации (дешифро вание) успешна, если объем полученной открытой информации больше V.

Применение алгоритма считается неэффективным, если выполнено одно из условий:

p < p0 или Q > Q0.

Значение параметров p, Q, V , М и пороговые значения p0 и Q0 определяются для каждого СКЗИ отдельно. Требования надежности. СКЗИ должны обеспечивать заданный уровень надежности применяемых криптог рафических преобразований информации, определяемый значением допустимой вероятности неисправнос тей или сбоев, приводящих к получению злоумышленником дополнительной информации о криптографичес ком преобразовании.

53.4

Криптографические методы защиты

Эта криптографически опасная информация (КОИ) потенциально позволяет уменьшить фиксированные для конкретного СКЗИ параметры трудоемкости Q0 при использовании некоторого алгоритма дешифрования. При вычислении параметра Q учитываются затраты на определение только тех неисправностей, которые не выявляются до начала работы СКЗИ (например, если компьютер не загружается и СКЗИ не работает, то такой класс неисправностей не опасен).

Правильность функционирования технических средств АС, в рамках которых реализовано СКЗИ, определяет ся как соответствие выполнения элементарных инструкций (команд) описанному в документации. Ремонт и сервисное обслуживание СКЗИ также не должно приводить к ухудшению свойств СКЗИ в части параметров надежности.

Требования по защите от НСД для СКЗИ, реализованных в составе АС. В АС, для которых реализуются программ ные или программно аппаратные СКЗИ, при хранении и обработке информации должны быть предусмотрены следующие основные механизмы защиты от НСД:

•идентификация и аутентификации пользователей и субъектов доступа (программ, процессов);

•управление доступом;

•обеспечение целостности;

•регистрация и учет.

Подсистема идентификации и аутентификации предназначена для выделения и распознания пользователей, допущенных к работе с СКЗИ, на основе их индивидуальных аутентифицирующих признаков (паролей, аппа ратных носителей и т.д.). При осуществлении доступа пользователей к АС или компонентам СКЗИ вероятность Р ложной аутентификации на одну попытку доступа должна быть не более вероятности Ро. В системе должно быть установлено ограничение на число следующих подряд неудачных попыток, достижение которого квали фицируется как факт НСД. Ложная аутентификация понимается как событие “принять незарегистрированно го в системе пользователя за одного из легальных пользователей” при случайном равновероятном выборе без возвращения аутенти фицирующего признака пользователя из множества возможных.

Подсистема управления доступом осуществляет контроль потоков информации между субъектами и объек тами доступа и обеспечивает проверку выполнения правил доступа пользователей к компонентам СКЗИ. Подсистема обеспечения целостности осуществляет контроль неизменности программных механизмов защиты от НСД (в том числе, алгоритма функционирования программного компонента СКЗИ) в соответствии с прави лами управления доступом. При этом:

•вероятность Р, с которой допускается при однократной попытке изменение закона функционирова ния СКЗИ или системы защиты от НСД, не должна превышать вероятности Ро;

•вероятность Р, с которой допускается при однократной попытке несанкционированное чтение или изме нение хранимой конфиденциальной информации или КОИ, не должна превышать вероятности Ро.

Подсистема регистрации и учета должна обеспечивать регистрацию параметров процесса идентификации и аутен тификации пользователей, выдачи документов на внешний материальный носитель (дискету, твердую копию и др.), запуска (завершения) программ и процессов, предназначенных для обработки защищаемых файлов, попыток до ступа программных средств к защищаемым файлам. Должен осуществляться автоматический учет создаваемых за щищаемых файлов, защищаемых носителей информации. Подсистема регистрации и используемые в ней данные должны быть в числе объектов контроля доступа.

В системе защиты от НСД должен быть предусмотрен администратор (служба) защиты информации, ответ ственный за дополнение и исключение пользователей в системе с СКЗИ, установление правил доступа, нор мальное функционирование и контроль работы механизмов защиты от НСД.

Требования к средам разработки, изготовления и функционирования СКЗИ. Аппаратные средства, на кото рых реализуются программные или программно аппаратные СКЗИ. и программно аппаратная среда (программ но аппаратное окружение), в которой разрабатываются, изготавливаются и эксплуатируются СКЗИ, не долж ны иметь явных и скрытых функциональных возможностей, позволяющих:

•модифицировать или изменять алгоритм работы СКЗИ в процессе их разработки, изготовления и эксп луатации;

•модифицировать или изменять информационные или управляющие потоки и процессы, связанные с фун кционированием СКЗИ;

•осуществлять доступ (чтение и модификацию) посторонних лиц (либо управляемых ими процессов) к ключам и идентификационной, и аутентификационной информации;

•получать доступ к конфиденциальной информации СКЗИ.

Состав и назначение программно аппаратных средств должны быть фиксированы и неизменны в течение всего времени, определенного в заключении о возможности использования.

Способы и особенности реализации криптографических подсистем

Возможны два подхода к процессу криптографической защиты (в основном к шифрованию) объектов АС: пред варительное и динамическое {“прозрачное”) шифрование (без существенного ограничения общности можно выводы, касающиеся шифрования, распространить и на алгоритмы цифровой подписи).

Предварительное шифрование состоит в зашифровании файла некой программой (субъектом), а затем рас шифровании тем же или иным субъектом (для расшифрования может быть применена та же или другая (спе циально для расшифрования) программа). Далее расшифрованный массив непосредственно используется прикладной программой пользователя. Данный подход имеет ряд недостатков, хотя и применяется достаточ но широко.

53.5

Криптографические методы защиты

Принципиальные недостатки метода предварительного шифрования:

•необходимость дополнительного ресурса для работы с зашифрованным объектом (дискового простран ства в случае расшифрования в файл с другим именем, или времени);

•потенциальная возможность доступа со стороны активных субъектов АС к расшифрованному файлу (во время его существования);

•необходимость задачи гарантированного уничтожения расшифрованного файла после его использова ния.

В последнее время широко применяется динамическое шифрование. Сущность динамического шифрования объектов АС состоит в следующем. Происходит зашифрование всего файла (аналогично предварительному шиф рованию). Затем с использованием специальных механизмов, обеспечивающих модификацию функций ПО АС, выполняющего обращения к объектам, ведется работа с зашифрованным объектом. При этом расшифрованию подвергается только та часть объекта, которая в текущий момент времени используется прикладной програм мой. При записи со стороны прикладной программы происходит зашифрование записываемой части объекта. Данный подход позволяет максимально экономично использовать вычислительные ресурсы АС, поскольку расшифровывается только та часть объекта, которая непосредственно нужна прикладной программе. Кроме того, на внешних носителях информация всегда хранится в зашифрованном виде, что исключительно ценно с точки зрения невозможности доступа к ней. Динамическое шифрование целесообразно, таким образом, при менять для защиты разделяемых удаленных или распределенных объектов АС.

Динамическое шифрование файлов необходимо рассматривать в контексте защиты группового массива фай лов каталога или логического диска.

При необходимости обращения к удаленным файлам АС на рабочей станции активизируется сетевое программ ное обеспечение, которое переопределяет функции работы с файловой системой ОС и тем самым с точки зре ния рабочей станции создает единое файловое пространство рабочей станции и файла сервера. Поскольку работа с файлами происходит через функции установленной на рабочей станции ОС, сетевое программное обес печение модифицирует эти функции так, что обращение к ним со стороны прикладного уровня АС происходит так же, как и обычным образом. Это позволяет обеспечить нормальную работу прикладного и пользовательско го уровня программного обеспечения рабочей станции АС.

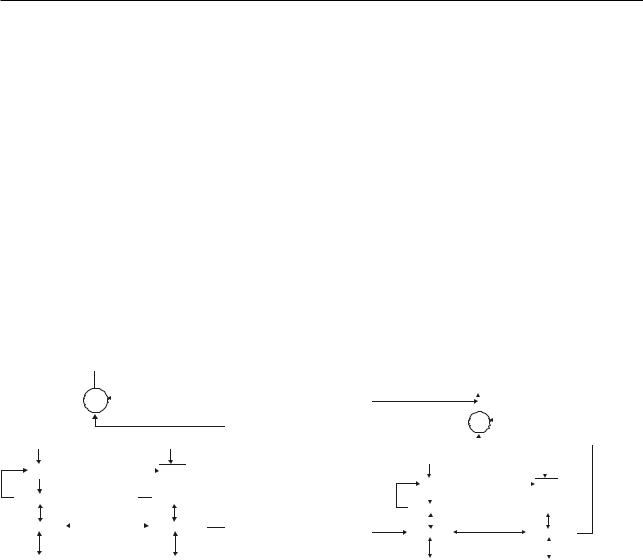

Функции работы с файлами АС встраиваются в цепочку обработки файловых операций так, как показано на рис. 1. Необходимо заметить, что модули 1 4 физически локализованы в оперативной памяти рабочей станции АС.

1. Прикладная программа

2. Криптомодуль

3. Сетевой клиент рабочей станции

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4. Локальная ОС |

|

|

5. Транспортный уровень |

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

6. Сетевая ОС |

||

|

|

|

|

|

|

|

|

|

Рис. 1. Структура взаимодействия криптомодуля и ПО АС при файловом динамическом шифровании

Детализируем перечень обрабатываемых криптомодулем основных функций работы с файлами;

•создание файла;

•открытие файла;

•закрытие файла;

•чтение из открытого файла:

•запись в открытый файл.

Рассмотрим два основных потенциальных злоумышленных действия:

1)обращение к файлу на файл сервере с рабочего места, не имеющего ключа расшифрования;

2)перехват информации в канале связи “рабочая станция сервер”. Первое действие блокируется, поскольку шифрование информации происходит только в оперативной памяти рабочей станции АС и запись считывание информации с диска файл сервера или рабочей станции ведется только в шифрованном виде. По той же при чине блокируется второе действие обмен по транспортной системе “рабочая станция сервер” проходит на уров нях 3 5, когда зашифрование уже закончено или расшифрование еще не произведено.

Можно показать, что метод динамического шифрования при условии инвариантности к прикладному программ ному обеспечению рабочей станции является оптимальным (обеспечивает минимальную вероятность доступа к незашифрованной информации) по сравнению с другими методами применения криптографических механизмов.

53.6

Криптографические методы защиты

Некоторой модификацией описанного метода является принцип прикладного криптосервера. При этом ме тоде выделяется активный аппаратный компонент АС (как правило, выделенная рабочая станция), которая имеет общий групповой ресурс со всеми субъектами, требующими исполнения криптографических функций. При создании файла, принадлежащего общему ресурсу, и записи в него автоматически происходит его за шифрование или фиксация целостности. Кроме того, в прикладном криптосервере может быть реализована функция изоляции защищенного объекта файла, состоящая в его перемещении в выделенный групповой мас сив (директория “исходящих” файлов). Процесс обратного преобразования (или проверки целостности) про исходит аналогичным образом в других выделенных массивах.

Для субъекта рабочей станции этот процесс выглядит как автоматическое зашифрование (или интеграция циф ровой подписи в файл) при записи в некоторую заранее указанную директорию на файловом сервере и по явление зашифрованного файла в другой директории.

Подход прикладного криптосервера широко применяется для криптографической защиты электронных фай лов документов в гетерогенной АС или для сопряжения с телекоммуникационными системами.

2. Криптозащита транспортного уровня АС

При анализе защиты транспортного уровня АС необходимо учитывать свойство, следующее из иерархичес кой модели взаимодействия открытых систем; передача информации от верхних уровней представления (фай лов) к нижним уровням (пакетам) полностью и без изменения сохраняет содержательную часть информации. Отсюда следует, что шифрование файлов, сопряженное с файловыми операциями (рассмотренное выше), приводит к прохождению информационных частей пакета, полученного из зашифрованного файла, на транс портном уровне уже в зашифрованном виде. И наоборот, процедуры шифрования, локализованные на транс портном уровне, получают и передают информацию в верхние уровни представления в открытом виде.

Данный факт позволяет определить случаи применения шифрования транспортного уровня:

•в АС с прохождением кабельной системы по территории, доступной для злоумышленника;

•при невозможности взаимодействия прикладных задач пользователя с системой динамического файло вого шифрования;

•при отсутствии необходимости шифрования локальных ресурсов.

Криптозащита транспортного уровня (рис. 2) может быть реализована программно при встраивании в ин формационные потоки сетевых программных средств и аппаратно на стыке “рабочая станция сетевые сред ства” (уровень 4 на рис. 2) или “рабочая станция кабельная система” (уровень 6 на рис. 2 в этом случае можно говорить о наложенных криптосредствах). В зарубежной литературе подобного рода аппаратура име нуется криптобоксом или модулем безопасности (SAM). Наложенные криптосредства понимаются в смысле полной независимости их функционирования от прикладного и системного программного наполнения АС.

Криптографическая защита транспортного уровня, как было отмечено, прозрачно пропускает информацию прикладного уровня, в связи с чем не защищает от специфических угроз уровня взаимодействия операцион ной среды и прикладного взаимодействия (влияние прикладных программ на зашифрованные файлы и на программы шифрования).

2. Сетевой клиент рабочей станции

3. Локальная ОС |

|

4. Криптомодуль встроенный |

|

|

|

|

|

|

5. Транспортный уровень

6. Криптомодуль наложенный

7. Сетевая ОС

Рис. 2. Встраивание средств криптозащиты транспортного уровня

53.7

Криптографические методы защиты

3. Криптозащита на прикладном уровне АС

Криптографическая защита информации на прикладном уровне является наиболее предпочтительным вари антом защиты информации с точки зрения гибкости защиты, но наиболее сложным по программно аппарат ной реализации.

Криптографическая защита информации на прикладном уровне (или криптографическая защита приклад ного уровня) это такой порядок проектирования, реализации и использования криптографических средств, при котором входная и выходная информация и, возможно, ключевые параметры принадлежат потокам и объектам прикладного уровня (в модели ISO взаимодействия открытых систем).

Информация, находящаяся на нижестоящих иерархических уровнях модели ISO (далее используется тер мин “нижестоящие уровни”) относительно объекта прикладного уровня представляет собой подобъекты данного объекта, рассматриваемые, как правило, изолированно друг от друга. В связи с этим на нижестоя щих уровнях (сетевом и ниже) невозможно достоверно распознавать, а следовательно, и защищать крип тографическими методами объекты сложной структуры типа “электронный документ” или поле базы дан ных. На нижестоящих уровнях данные объекты представляются последовательностью вмещающих подобъек тов типа “пакет”.

Кроме того, только на прикладном уровне возможна персонализация объекта т.е. однозначное сопоставление созданного объекта породившему его субъекту (субъектом прикладного уровня является, как правило, приклад ная программа, управляемая человеком пользователем). Субъекты нижестоящих уровней снабжают атрибута ми порождаемую ими последовательность объектов (подобъектов объекта прикладного уровня) в основном адресом (информацией, характеризующей субъекта нижестоящего уровня компьютер), который является лишь опосредованной характеристикой породившего информацию субъекта прикладного уровня.

В то же время необходимо отметить свойство наследования логической защиты вышестоящего уровня для нижестоящих. Поясним данное свойство примером. Предположим, на прикладном уровне зашифровано поле базы данных, при передаче информации по сети происходит ее преобразование на нижестоящий сетевой уровень. При этом поле будет передано в зашифрованном виде, разобщено (в смысле выполнения операции декомпозиции объекта на подобъекты) на последовательность пакетов, информационное поле каждого из которых также зашифровано, и затем передано по транспортной системе локальной или глобальной телеком муникационной сети в виде диаграмм с зашифрованным информационным полем (адрес не будет закрыт, поскольку субъект нижестоящего уровня, который произвел декомпозицию, не имеет информации о функ ции преобразования объекта).

Следовательно, криптографическая защита объекта прикладного уровня действительна и для всех нижесто ящих уровней.

Из указанного свойства следует Утверждение 1. При защите информации на прикладном уровне процедуры передачи, разборки на пакеты,

маршрутизации и обратной сборки не могут нанести ущерба конфиденциальности информации.

Упомянув о понятии конфиденциальности, нельзя не отметить, что две классические задачи криптографичес кой защиты: защита конфиденциальности и защита целостности инвариантны относительно любого уровня модели ISO (с учетом свойства наследования). Защита прикладного уровня также в основном решает две ука занные задачи отдельно или в совокупности.

Особенностью существования субъектов программ прикладного уровня, а также порождаемых ими объектов является отсутствие стандартизованных форматов представления объектов. Более того, можно утверждать, что такая стандартизация возможна лишь для отдельных структурных компонентов субъектов и объектов при кладного уровня (например, типизация данных в транслируемых и интерпретируемых языках программиро вания, форматы результирующего хранения для текстовых процессоров и др.). Субъекты и объекты приклад ных систем создаются пользователем, и априорно задать их структуру не представляется возможным.

Можно рассмотреть два подхода к построению СКЗИ на прикладном уровне. Первый подход (наложенные СКЗИ) связан с реализацией функций криптографической защиты целиком в отдельном субъекте программе (например, после подготовки электронного документа в файле активизируется программа цифровой подпи си для подписания данного файла). Данный подход получил также название абонентской защиты (посколь ку активизация программы производится оконечным пользователем абонентом и локализуется в пределах рабочего места пользователя). Второй подход (встраивание СКЗИ) связан с вызовом функций субъекта СКЗИ непосредственно из программы порождения защищаемых объектов и встраиванием криптографических фун кций в прикладную программу, Первый подход отличается простотой реализации и применения, но требует учета двух важных факторов. Во

первых, реализация субъекта СКЗИ должна быть в той же операционной среде либо операционной среде, свя занной потоками информации с той, в которой существует прикладной субъект. Во вторых, и прикладной субъект, и СКЗИ должны воспринимать объекты АС (т.е., декомпозиция компьютерной системы на объекты должна быть общей для обоих субъектов). Два вышеуказанных фактора предполагают раздельную реализа цию СКЗИ в операционной среде и связь по данным. С другой стороны, в современных системах обработки и передачи информации достаточно сложно произвести пространственно временную локализацию порожде ния конечного объекта, который должен подвергаться защите. В связи с этим современные информацион ные технологии предполагают более широкое использование второго подхода (встраивание СКЗИ), исполь зуя для этого различные технические решения.

Сравним оба рассмотренных подхода построения СКЗИ на прикладном уровне в табл.1.

53.8

Криптографические методы защиты

Таблица 1

Свойства С ЗИ |

Первый подход |

Второй подход |

|

|

|

|

|

Сопряжение с прикладной |

На этапе эксплуатации |

На этапе проектирования и |

|

подсистемой |

разработки |

||

|

|||

|

|

|

|

Зависимость от прикладной |

Низкая |

Высокая |

|

системы |

|||

|

|

||

|

|

|

|

Локализация защищаемого |

Внешняя (относительно |

Внутренняя (защита |

|

защитного модуля и |

внутреннего объекта |

||

объекта |

|||

прикладной программы) |

прикладной программы) |

||

|

|||

|

|

|

|

Операционная зависимость |

Полная |

Низкая |

|

|

|

|

Можно выделить несколько способов реализации криптографической защиты в отдельном субъекте.

1.Локальная реализация в виде выделенной прикладной программы.

1.1.Локальная реализация в базовой АС.

1.2.Локальная реализация в “гостевой” АС.

1.3.Локальная реализация по принципу “копирование в защищенный объект хранения”.

2.Распределенная реализация по технологии “создание и запись в защищенной области’.

Подходы 1.3 и 2, как правило, называют реализацией в виде локального или распределенного прикладного криптосервера. Сущность их реализации была рассмотрена выше.

Встраивание криптографических функций в прикладную систему может осуществляться:

•по технологии “открытый интерфейс”;

•по технологии “криптографический сервер”;

•на основе интерпретируемого языка прикладного средства.

Основной проблемой встраивания является корректное использование вызываемых функций.

Субъекты АС, связанные с выполнением защитных функций (например, субъекты порождения изолированной программной среды могут использовать некоторое общее подмножество криптографических функций логи ческого преобразования объектов (в частности, алгоритмы контроля целостности объектов). При проекти ровании АС исторически сложившийся подход относительно распределения общего ресурса связан с исполь зованием разделяемых субъектов, выполняющих общие для других субъектов функции. Распространим дан ный подход на функции реализации логической защиты.

Разделяемая технология применения функций логической защиты это такой порядок использования СКЗИ в защищенной АС, при котором:

•не требуются изменения в программном обеспечении при изменении криптографических алгоритмов;

•система защиты однозначно разделяема на две части: прикладная компонента и модуль реализации крип тографических функций (МРКФ).

Открытым интерфейсом (ОИ) МКРФ назовем детальное специфицирование функций, реализованных в МРКФ. От носительно некоторого множества субъектов, использующих МРКФ, можно говорить о полноте функций МРКФ. Удоб нее оперировать с формально описанными функциями ОИ, следовательно, далее будем говорить о полноте функ ций ОИ. Полнота функций ОИ может быть функциональной и параметрической.

Функциональная полнота ОИ свойство, заключающееся в реализации всех функций класса функций защиты, инициируемых фиксированным набором субъектов АС. Из данного определения следует, что функциональ ная полнота понимается относительно заданного множества программ, использующих функции ОИ.

Параметрическая полнота ОИ свойство, заключающееся в возможности инициирования всех функций ОИ со стороны фиксированного множества субъектов с некоторым набором параметров, не приводящих к отка зу в выполнении запрошенной функции.

Взаимодействие субъектов прикладного уровня с МРКФ есть взаимодействие типа “субъект субъект”. Следо вательно, основной источник угроз системе состоит в некорректном взаимодействии субъекта с МРКФ. Корректное использование МРКФ такой порядок взаимодействия МРКФ с некоторым субъектом (далее будем на зывать его “вызывающим субъектом” или “использующим субъектом”), при котором выполняются следующие ус ловия:

1)МРКФ и использующий его субъект корректны относительно друг друга;

2)результат выполнения функций МРКФ соответствует их описанию в ОИ;

3)поток информации от ассоциированных объектов вызывающего субъекта направлен только к ассоцииро ванным объектам МРКФ и функция изменения ассоциированных объектов МРКФ, отвечающих передаче па раметров, есть тождественное отображение соответствующих объектов (условие передачи параметров без изменения);

4)вышеуказанные свойства выполнены в любой момент времени существования МРКФ и вызывающего субъекта.

Предположим, что МРКФ протестирован и выполнение всех его функций соответствует описанию их в ОИ. Утверждение 2. Условие 2 корректного использования МРКФ эквивалентно неизменности всех ассоцииро ванных с ним объектов, не принадлежащих вызываемому субъекту.

Доказательство. Поскольку множество ассоциированных объектов, не принадлежащих вызываемому субъек ту, описывает функции преобразования информации, реализуемые в МРКФ, то их неизменность предполага ет и неизменность выполнения описанных в ОИ функций.

53.9

Криптографические методы защиты

Утверждение 3. Для выполнения условий корректного использования достаточно:

•отсутствие потока от любого субъекта, отличного от вызывающего, к ассоциированным объектам, при надлежащим как вызывающему субъекту, так и МРКФ, т.е. корректности всех существующих субъектов относительно как МРКФ, так и вызывающего субъекта;

•отсутствие потоков от вызывающего субъекта к другим субъектам.

Доказательство. Верность утверждения непосредственно следует из определения корректности субъектов относительно друг друга.

Утверждение 4. Достаточным условием корректности использования МРКФ является работа АС в условиях изолированной программной среды.

В настоящее время подход встраивания СКЗИ по технологии “открытого интерфейса” применен в операци онных средах MS Windows NT4.0 в виде так называемого криптопровайдера (CryptoAPI 1.0 и 2.0). Достаточно перспективным является подход к реализации криптографических функций на прикладном уровне при помощи интерпретируемых языков. Сущность данного подхода состоит в том, что с ассоциированными объектами прикладного субъекта, требующими выполнения криптографических преобразований, произво дятся операции с использованием функций, реализованных в самом субъекте. Как правило, механизмы пре образования внутренних объектов реализованы на базе интерпретируемого языка (типа Basic). Преимуще ством данного подхода является замкнутость относительно воздействия других субъектов, отсутствие необ ходимости использования внешнего субъекта (типа МРКФ), встроенных механизмов корректной реализации потоков информации в рамках субъекта прикладного уровня, а также потоков уровня межсубъектного взаи модействия. Основным недостатком является низкое быстродействие.

Практически идеальным языком программирования криптографических функций в субъекте прикладного уровня является язык JAVA. Данный язык имеет развитые встроенные средства работы с объектами приклад ного уровня, но при этом широкие возможности для реализации криптографических преобразований (эле ментарные логические и арифметические операции с числами, работа с матрицами и т.д.). Однако необходи мо обратить внимание на проблему реализации программного датчика случайных чисел, безусловно необхо димого ряду СКЗИ (в частности, цифровой подписи).

4.Особенности сертификации и стандартизации криптографических средств

Процесс синтеза и анализа СКЗИ отличается высокой сложностью и трудоемкостью, поскольку необходим все сторонний учет влияния перечисленных выше угроз на надежность реализации СКЗИ. В связи с этим практи чески во всех странах, обладающих развитыми криптографическими технологиями, разработка СКЗИ отно сится к сфере государственного регулирования. Государственное регулирование включает, как правило, ли цензирование деятельности, связанной с разработкой и эксплуатацией криптографических средств, серти фикацию СКЗИ и стандартизацию алгоритмов криптографических преобразований.

В России в настоящее время организационно правовые и научно технические проблемы синтеза и анализа СКЗИ находятся в компетенции ФАПСИ при Президенте Российской Федерации.

Правовая сторона разработки и использования СКЗИ регламентируется в основном указом Президента Рос сийской Федерации от 03.04.95 № 334 с учетом принятых ранее законодательных и нормативных актов РФ. Дополнительно учитываемой законодательной базой являются законы: “О федеральных органах правитель ственной связи и информации”, “О государственной тайне”, “Об информации, информатизации и защите ин формации”, “О сертификации продукции и услуг”.

Лицензированию подлежат следующие виды деятельности:

•Разработка, производство, проведение сертификационных испытаний, реализация, эксплуатация шиф ровальных средств, предназначенных для криптографической защиты информации, содержащей сведе ния, составляющие государственную или иную охраняемую законом тайну, при ее обработке, хранении и передаче по каналам связи, а также предоставление услуг в области шифрования этой информации.

•Разработка, производство, проведение сертификационных испытаний, эксплуатация систем и комплек сов телекоммуникаций высших органов , государственной власти Российской Федерации.

•Разработка, производство, проведение сертификационных испытаний, реализация, эксплуатация закры тых систем и комплексов телекоммуникаций органов власти субъектов Российской Федерации, централь ных органов федеральной исполнительной власти, организаций, предприятий. банков и иных учреждений, расположенных на территории Российской Федерации, независимо от их ведомственной принадлежности и форм собственности (далее закрытых систем и комплексов телекоммуникаций), предназначенных для передачи информации, составляющей государственную или иную охраняемую законом тайну.

•Проведение сертификационных испытаний, реализация и эксплуатация шифровальных средств, закры тых систем и комплексов телекоммуникаций, предназначенных для обработки информации, не содержа щей сведений, составляющих государственную или иную охраняемую законом тайну, при ее обработке, хранении и передаче по каналам связи, а также предоставление услуг в области шифрования атой ин формации. К шифровальным средствам относятся:

•Реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно программные средства, обеспечивающие безопасность информации при ее обработке, хра нении и передаче по каналам связи, включая шифровальную технику.

53.10

Криптографические методы защиты

•Реализующие криптографические алгоритмы преобразования информации аппаратные, программные и аппаратно программные средства защиты от несанкционированного доступа к информации при ее об работке и хранении.

•Реализующие криптографические алгоритмы преббразования .информации аппаратные, программные и аппаратно программные средства защиты от навязывания ложной информации, включая средства ими тозащиты и “цифровой подписи”.

•Аппаратные, аппаратно программные и программные средства для изготовления ключевых документов

кшифровальным средствам независимо от вида носителя ключевой информации.

Кзакрытым системам и комплексам телекоммуникаций относятся системы и комплексы телекоммуникаций, в которых обеспечивается защита информации с использованием шифровальных средств, защищенного обо рудования и организационных мер.

Дополнительно лицензированию подлежат следующие виды деятельности:

• эксплуатация шифровальных средств и/или средств цифровой подписи, а также шифровальных средств для защиты электронных платежей с использованием пластиковых кредитных карточек и смарт карт;

• оказание услуг по защите (шифрованию) информации;

• монтаж, установка, наладка шифровальных средств и/или средств цифровой подписи, шифровальных средств для защиты электронных платежей с использованием пластиковых кредитных карточек и смарт карт;

• разработка шифровальных средств и/или средств цифровой подписи, шифровальных средств для защи ты электронных платежей с использованием пластиковых кредитных карточек и смарт карт.

Порядок сертификации СКЗИ установлен “Системой сертификации средств криптографической защиты ин формации РОСС.RU.0001 030001 Госстандарта России.

Стандартизация алгоритмов криптографических преобразований включает всесторонние исследования и публикацию в виде стандартов элементов криптографических процедур с целью использования разработчи ками СКЗИ апробированных криптографически стойких преобразований, обеспечения возможности совмес тной работы различных СКЗИ, а также возможности тестирования и проверки соответствия реализации СКЗИ заданному стандартом алгоритму.

В России приняты следующие стандарты алгоритм криптографического преобразования 28147 89, алгоритмы хеширования, простановки и проверки цифровой подписи Р34.10.94 и Р34.11.94. Из зарубежных стандар тов широко известны и применяются алгоритмы шифрования DES, RC2, RC4, алгоритмы хеширования MD2, MD4 и MD5, алгоритмы простановки и проверки цифровой подписи DSS и RSA.

Применительно к работе кредитных учреждений можно выделить три вида деятельности, подлежащих ли цензированию:

1.Эксплуатация шифровальных средств для защиты информации при ее обработке, хранении и передаче по каналам связи, и средств электронной подписи, шифровальных средств для защиты электронных пла тежей с использованием пластиковых кредитных карточек

2.Оказание услуг по шифрованию информации

3.Монтаж, установка, наладка шифровальных средств для защиты информации при ее обработке, хране нии и передаче по каналам связи, и средств электронной подписи, шифровальных средств для защиты

электронных платежей с использованием пластиковых кредитных карточек Таким образом, в соответствии с вышеперечисленными нормативными актами, лицензию на эксплуатацию

шифровальных средств при использовании систем Клиент Банк должны получать и банк, и все его клиенты, использующие эту систему. В связи с этим ФАПСИ разработало иной (упрощенный) порядок лицензирования установки и эксплуатации сертифицированных шифровальных средств и предоставлению услуг по шифро ванию информации, не содержащей сведений, составляющих государственную тайну, в корпоративных сетях типа Клиент Банк, системах финансового и фондового рынка при защите информации по уровню “С”.

Правила лицензирования в данном случае следующие:

•Лицензия на право установки, эксплуатации сертифицированных ФАПСИ шифровальных средств выда ется организатору сети, пользователям сети ( по их заявкам) выдаются заверенные копии лицензии орга низатора сети .

•Пользователи сети эксплуатируют сертифицированные средства криптографической защиты информа ции без оформления лицензий

•Экспертиза заявителей на право установки , эксплуатации сертифицированных ФАПСИ шифровальных средств и предоставлению услуг по шифрованию информации , не содержащей сведений, составляющих

государственную тайну, в корпоративных сетях типа Клиент Банк, системах финансового и фондового рынка при защите информации по уровню “С” производится аттестационным центром на основании за явки и представленного заявителем перечня сведений, подтверждающих выполнение им требований ФАПСИ , а также условий действий сертификатов соответствия на эксплуатируемые шифровальные сред ства.

Требования к заявителю на право установки, эксплуатации сертифицированных ФАПСИ шифровальных средств и предоставления услуг по шифрованию информации при защите информации по уровню “С”

1.На предприятии заявителе руководством должны быть выделены должностные лица, ответственные за разработку и практическое осуществление мероприятий по обеспечению функционирования и безопас ности СКЗИ.

2.Вопросы обеспечения функционирования и безопасности СКЗИ должны быть отражены в специально разработанных документах, утвержденных руководством предприятия, с учетом эксплуатационной до кументации на СКЗИ.

53.11

Криптографические методы защиты

3.На предприятии должны быть созданы условия, обеспечивающие сохранность конфиденциальной инфор мации, доверенной предприятию юридическими и физическими лицами, пользующимися его услугами.

4.Размещение, специальное оборудование, охрана и режим в помещениях, в которых размещены СКЗИ, должны обеспечивать безопасность информации, СКЗИ и шифрключей, сведение к минимуму возможно сти неконтролируемого доступа к СКЗИ, просмотра процедур работы с СКЗИ посторонними лицами.

5.Порядок допуска в помещения определяется внутренней инструкцией, которая разрабатывается с уче том специфики и условий функционирования конкретной структуры предприятия.

6.При расположении помещений на первых и последних этажах зданий, а также при наличии рядом с ок нами балконов, пожарных лестниц и т.п., окна помещений оборудуются металлическими решетками , ставнями, охранной сигнализацией или другими средствами, препятствующими несанкционированному доступу в помещения. Эти помещения должны иметь прочные входные двери, на которые устанавлива ются надежные замки.

7.Для хранения шифрключей, нормативной и эксплуатационной документации, установочных дискет по мещения обеспечиваются металлическими шкафами ( хранилищами, сейфами), оборудованными внут ренними замками с двумя экземплярами ключей. Дубликаты ключей от хранилищ и входных дверей дол жны храниться в сейфе ответственного лица, назначаемого руководством предприятия.

8.Устанавливаемый руководителем предприятия порядок охраны помещений должен предусматривать пе риодический контроль технического состояния средств охранной и пожарной сигнализации и соблюде ния режима охраны.

9.Размещение и установка СКЗИ осуществляется в соответствии с требованиями документации на СКЗИ.

10.Системные блоки ЭВМ с СКЗИ должны быть оборудованы средствами контроля их вскрытия.

11.Все поступающие для использования шифрключи и установочные дискеты должны браться на предпри ятии на поэкземплярный учет в выделенных для этих целей журналах.

12.Учет и хранение шифрключей и установочных дискет, непосредственная работа с ними поручается руко водством предприятия специально выделенным работникам предприятия. Эти работники несут персо нальную ответственность за сохранность шифрключей.

13.Учет изготовленных для пользователей шифрключей, регистрация их выдачи для работы, возврата от пользователей и уничтожения ведется на предприятии.

14.Хранение шифрключей и установочных дискет допускается в одном хранилище с другими документами при условиях, исключающих их непреднамеренное уничтожение или иное, не предусмотренное правила ми пользования СКЗИ , применение. Наряду с этим должна быть предусмотрена возможность раздельно го безопасного хранения рабочих и резервных шифрключей, предназначенных для использования в слу чае компрометации рабочих шифрключей в соответствии с правилами пользования СКЗИ.

15.При пересылке шифрключей клиентам предприятия должны быть обеспечены условия транспортировки, исключающие возможность физических повреждений и внешнего воздействия на записанную ключе вую информацию.

16.В случае отсутствия у оператора СКЗИ индивидуального хранилища, шифрключи по окончании рабочего дня должны сдаваться лицу, ответственному за их хранение.

17.Уполномоченными лицами периодически должен проводиться контроль сохранности входящего в со став СКЗИ оборудования, а также всего используемого программного обеспечения для предотвращения внесения программно аппаратных закладок и программ вирусов.

18.К работе с СКЗИ допускаются решением руководства предприятия только сотрудники, знающие правила его эксплуатации, владеющие практическими навыками работы на ЭВМ, изучившие правила пользова ния, эксплуатационную документацию и прошедшие обучение работе с СКЗИ.

19.Руководитель предприятия или лицо, уполномоченное на руководство заявленными видами деятельнос ти, должно иметь представление о возможных угрозах информации при ее обработке, передаче, хране нии, и средствах защиты информации.

Проблемы импорта средств защиты информации

Порядок импорта и экспорта шифровальных средств регулируется

1.Постановлением Правительства от 15 апреля 1994 г №331 “О внесении дополнений и изменений в по становления Правительства Российской Федерации от 06.11.92 № 854 “О лицензировании и квотирова нии экспорта и импорта товаров ( работ, услуг ) на территории Российской Федерации” и от 10,12.92 № 959 “О поставках продукции и отходов производства, свободная реализация которых запрещена”

2.Постановлением от 01.07.94 № 758 “О мерах по совершенствованию государственного регулирования экспорта товаров и услуг”

3.Указом Президента РФ “О мерах по соблюдению законности в области разработки, производства, реали зации и эксплуатации шифровальных средств, а также предоставления услуг в области шифрования ин формации “ от 3 марта 1995 г

4.Постановлением от 31.10.96 № 1299, которым было утверждено Положение “О порядке лицензирования экспорта и импорта товаров (работ, услуг) в Российской Федерации “

Во всех этих документах определяются таможенные процедуры по ввозу в страну средств криптографичес кой защиты , а именно ввоз и вывоз средств криптографической защиты информации и нормативно техни ческой документации к ней осуществляется на основе лицензии МВЭС РФ , выданной по согласованию с ФАП СИ. Контроль за соблюдением этих процедур возлагается на Таможенный Комитет.

53.12

Криптографические методы защиты

Типовой договор о взаимном признании документов в электронной форме

•Предмет договора

•Порядок применения электронных документов в расчетах

•Права и обязанности сторон

•Ответственность сторон

•Форс мажор

•Особые условия

•Порядок разрешения споров

Наиболее существенным организационным аспектом договора является процедура распределения и сер тификации ключей, в соответствии с которой должен быть назначен специальный орган Сертификацион ный центр . Кроме того, в обязательном порядке в договоре должна быть оговорена процедура порядка согласования разногласий, и, соответственно , назначен орган, ответственный за рассмотрение споров.

Перечень нормативных документов, регламентирующих вопросы применения СКЗИ

1.Гражданский кодекс Российской Федерации.

2.Федеральный Закон “Об информации, информатизации и защите информации”.

3.Закон Российской Федерации “О федеральных органах правительственной связи и информации”.

4.Указ Президента Российской Федерации от 1995 года за № 334 “О мерах по соблюдению законности в области разработки, производства, реализации и эксплуатации шифровальных средств, а также предос тавления услуг в области шифрования информации”.

5.Постановление Правительства Российской Федерации от 1994 года за номером 1418 “О лицензировании отдельных видов деятельности” от 24 декабря 1994 г.

6.Постановление Правительства от 15 апреля 1994 г №331 “О внесении дополнений и изменений в поста новления Правительства Российской Федерации от 06.11.92 № 854 “О лицензировании и квотировании экспорта и импорта товаров (работ, услуг) на территории Российской Федерации” и от 10.12.92 № 959 “О поставках продукции и отходов производства, свободная реализация которых запрещена”

7.Постановление от 01.07.94 № 758 “О мерах по совершенствованию государственного регулирования экспорта товаров и услуг”

8.Постановление от 31.10.96 № 1299, которым было утверждено Положение “О порядке лицензирования

экспорта и импорта товаров (работ, услуг) в Российской Федерации “

9.Инструктивное письмо Высшего Арбитражного Суда Российской Федерации от 07.06.95

N С 1 7/03 316 [О Федеральном законе “Об информации, информатизации и защите информации”]

10.Инструктивное письмо Высшего Арбитражного Суда Российской Федерации от 19.08.94 N С1 7/ОП 587 [Об отдельных рекомендациях, принятых на совещаниях по судебно арбитражной практике]

11.Центральный Банк Российской Федерации . Инструктивное письмо 9 июля 1992 года N 14 “ О введении в

действие Положения о безналичных расчетах в Российской Федерации (с изменениями на 8 апреля 1996 года)”.

Подводя итоги, можно указать примерные пути развития информационных технологий в рамках защищен ных АС, опирающиеся на применение криптографических механизмов.

1.Ориентация на шифрование группового массива данных и защиту целостности отдельных объектов АС типа исполняемые модули (из которых происходит порождение субъектов).

2.Полное управление защитой только со стороны администратора сети. Реализация процедур изоляции ключей пользователей от администратора программными мерами (существование ключей только внутри программ и их уничтожение сразу после использования, хранение ключей в объектах АС, недоступных обычным пользователям).

3.Работа администратора с выделенной рабочей станции с реализацией принципов централизованного управления СКЗИ.

4.Разделяемость клиентской части СКЗИ (рабочая станция) на отдельные модули и индивидуальные струк туры данных для этих модулей.

5.Администрирование сетевых криптографически защищенных ресурсов преимущественно без участия вла дельцев индивидуальных ключей. Возможность установки защиты самим пользователем.

6.Локальная интероперабельность реализация защитных механизмов СКЗИ для некоторого подмноже ства файлово совместимых ОС на рабочей станции и любого ПО на сервере.

7.Существование у пользователя индивидуальных данных (возможность этого задается дополнительными атрибутами защиты право порождения ключа для защиты локальных данных, возможность отключения администратора СКЗИ от своего криптографически защищенного объекта, возможность создания объек та индивидуального доступа, право допустить к объекту другого пользователя.

8.Использование открытого интерфейса криптографических функций. Организация универсальных структур данных под переменные длины ключей и имитовставок.

9.Реализация процедуры единого выхода во внешнюю сеть через почтовую СКЗИ шлюз, либо шифрование объектов транспортной системы АС.

53.13

Криптографические методы защиты

10.Снабжение клиента пользовательским интерфейсом (через функции открытого интерфейса), с помо щью которого он может встраивать в свои приложения (в основном клиенты СУБД) криптографические

функции.

На основании изложенных выше положений можно сделать вывод о том, что перспективные технологии при менения криптографической защиты развиваются в направлении применения открытых интерфейсов крип тографических функций, а также использования собственных вычислительных ресурсов прикладных средств.

Защита от угрозы нарушения конфиденциальности на уровне содержания информации

Рассмотрим ситуацию, когда злоумышленнику удалось получить доступ к синтаксическому представлению кон фиденциальной информации, т.е. он имеет перед собой последовательность знаков некоторого языка, удов летворяющую формальным правилам нотации. Данная ситуация может возникнуть, например, тогда, когда удалось дешифровать файл данных и получить текст, который может рассматриваться как осмысленный. В этом случае для сокрытия истинного содержания сообщения могут применяться различные приемы, суть ко торых сводится к тому, что в соответствие одной последовательности знаков или слов одного языка ставятся знаки или слова другого.

Вкачестве примеров можно привести так называемый шифр “Аве Мария”, в кодовом варианте которого каж дому слову, а порой, и фразе ставятся в соответствие несколько слов явной религиозной тематики, в резуль тате чего сообщение выглядит как специфический текст духовного содержания. Обычный жаргон (арго) так же может иллюстрировать применяемые в повседневной практике подходы к сокрытию истинного смысла сообщений.

Вобщем случае способы сокрытия либо самого факта наличия сообщения, либо его истинного смысла назы ваются стеганографией. Слово “стеганография” в переводе с греческого буквально означает “тайнопись”. К ней относится огромное множество секретных средств связи, таких как невидимые чернила, микрофотоснимки, условное расположение знаков (применяемое в сигнальной агентурной связи), цифровые подписи, тайные каналы и средства связи на плавающих частотах.

Вот какое определение предлагает Маркус Кун: “Стеганография это искусство и наука организации связи та ким способом, который скрывает собственно наличие связи. В отличие от криптографии, где неприятель имеет возможность обнаруживать, перехватывать и декодировать сообщения при том, что ему противостоят опреде ленные меры безопасности, гарантированные той или иной криптосистемой, методы стеганографии позволя ют встраивать секретные сообщения в безобидные послания так, чтобы нельзя было даже подозревать суще ствования подтекста”.

Стеганография занимает свою нишу в обеспечении безопасности информации: она не заменяет, а дополняет криптографию, хотя криптография, судя по известным историческим примерам использования секретной свя зи, как отдельное направление появилась позже. При наличии шифрованного сообщения, т.е. при применении криптографических методов защиты, противнику хотя и неизвестно содержание сообщения, но известен факт наличия такого сообщения. При использовании стегано графических методов противнику неизвестно, являет ся ли полученное содержание сообщения окончательным или за ним скрыт дополнительный смысл.

Вдоступной литературе приводится масса увлекательных и полезных своей аналогией исторических приме ров практического использования стеганографии с помощью бесцветных чернил, “пустых” дощечек, покры тых воском, и т.п. Применительно к компьютерным технологиям можно сказать, что стеганография использу ет методы размещения файла сообщения” в файле “контейнере”, изменяя файл “контейнера” таким обра зом, чтобы сделанные изменения были практически незаметны.

Несмотря на то. что существуют разнообразные частные методы, используемые различными инструменталь ными средствами, большинство из компьютерных стеганографических приемов объединяет методология из менения наименьшего значимого бита (Least Significant Bits LSB), который считается “шумящим”, т.е. имею щим случайный характер, в отдельных байтах файла ”контейнера”.

Для понимания основ стеганографических методов рассмотрим простейший пример. Пусть мы имеем следу ющую двоичную последовательность, представляющую числа от 20 до 27:

1010010101 1011010111 1100011001 1101011011

Модифицируя LSB этих двоичных цифр, мы можем спрятать двоичное представление числа 200 (11001000) в вышеуказанном потоке данных:

10101 10101 10110 0011 11001 11000 11010 11010

Извлекая LSB из вышеуказанного потока данных, мы восстанавливаем число 200 (11001000). В рассматрива емом примере исходный поток данных чисел 20...27 является контейнером, а число 200 файлом сообщения. Это очень примитивный пример, поскольку результирующий файл закрытого контейнера не является точным представлением исходного файла. После модификации, проведенной чтобы включить файл сообщения, чис ла 20...27 будут читаться как 21 21 222225242626

На практике, в большинстве случаев открытый контейнер не содержит бесполезных данных, которые могут быть использованы для модификации LSB. Вместо этого контейнерные файлы, естественно, содержат различ ные уровни “шума” на уровне LSB, который при ближайшем рассмотрении, за исключением остальной части

53.14

Криптографические методы защиты

байта, может являться произвольной величиной. Звуковой (.WAV) файл, например, содержит по большей ча сти неслышный шум фона на уровне LSB; 8 битовый графический файл будет содержать незначительные раз личия цвета на уровне LSB, в то время как 24 битовый образ будет содержать изменения цвета, которые по чти незаметны человеческому глазу.

5. Обзор программных средств шифрования

Отечественные СКЗИ

СКЗИ “Верба”

Разработана Московским отделением ПНИЭИ Лицензия № ЛФ 17 52 от 13 августа 1996 года Система криптографической защиты информации (СКЗИ) “Верба” представляет собой программный комплекс,

предназначенный для защиты информации при ее хранении на дисках и передаче по каналам связи. Система криптографической защиты информации (СКЗИ) “Верба О” представляет собой библиотеку, кото рая может встраиваться в различные оболочки программных комплексов (банковские приложения, почто вые системы и т.д.), в системы электронной почты, информационно справочные системы и прикладное про граммное обеспечение для защиты информации от несанкционированного доступа и искажения при ее хра нении на дисках и передаче по каналам связи.

СКЗИ “Верба “ решает следующие задачи:

•шифрование/расшифрование информации на уровне файлов и блоков данных;

•формирование ключей электронной цифровой подписи (ЭЦП) и ключей шифрования на специальном рабочем месте (АРМ АБ 0 сертификат ФАПСИ № СФ/114 0063 от 27 мая 1996 г.);

•формирование и проверку ЭЦП;

•обнаружение искажений, вносимых злоумышленниками в защищаемую информацию. Кроме того, СКЗИ “Верба О” обладает рядом дополнительных возможностей:

•шифрование группы файлов на одном ключе с объединением их в один закрытый файл и выборочное расшифрование одного из них;

•оперативная смена ключей при шифровании по справочнику корреспондентов;

•подпись файла 1 255 корреспондентами с выборочной или полной проверкой;

•предоставление средств, позволяющих вести регистрации протокола проверки ЭЦП, подписанных файлов, шифрования файлов, вывода расшифрованнных файлов на печать.

Ключевая система построена по принципу открытого распределения ключей шифрования и подписи. Для их фор мирования используется Автоматизированное рабочее место администратора безопасности (АРМ АБ 0), которым комплектуются поставки СКЗИ “Верба О”.

СКЗИ “Верба О” функционирует под управлением операционных систем MS DOS V5.0 и выше (версия “Верба 0”), Windows 3.1, 3.11, Windows 95 (версия “Верба OW”), Unix (версия “Верба OU”). Требуемый объем опера тивной памяти 155 Кбайт для “Верба 0” и 200 Кбайт для “Верба OW”. Кроме того, необходим накопитель на гибком магнитном диске. Ключи шифрования и ЭЦП могут храниться на гибком и жестком магнитных дисках. Алгоритм шифрования выполнен в соответствии с требованиями ГОСТ 28147 89 “СИСТЕМЫ ОБРАБОТКИ ИНФОР МАЦИИ. ЗАЩИТА КРИПТОГРАФИЧЕСКАЯ”. Цифровая подпись выполнена в соответствии с требованиями ГОСТ Р34.10 94 “ИНФОРМАЦИОННАЯ ТЕХНОЛОГИЯ. КРИПТОГРАФИЧЕСКАЯ ЗАЩИТА ИНФОРМАЦИИ. ПРОЦЕДУРЫ ВЫРАБОТКИ И ПРОВЕРКИ ЭЛЕКТРОННОЙ ЦИФРОВОЙ ПОДПИСИ НА БАЗЕ АСИММЕТРИЧНОГО КРИПТОГРАФИЧЕСКОГО АЛГОРИТМА.”

Криптографический комплекс «Шифратор IP потоков» (ШИП)

Криптографический комплекс «Шифратор IP потоков» (ШИП) предназначен для решения следующих вопросов:

•обеспечение конфиденциальности и целостности информации, передаваемой в сетях общего пользова ния;

•создание защищенных подсетей передачи конфиденциальной информации;

•объединение локальных вычислительных сетей в единую защищенную сеть,

•закрытия доступа к ресурсам локальной сети или отдельных компьютеров из сети общего пользования;

•организации единого центра управления защищенной подсетью.

Криптографический комплекс «ШИП» обеспечивает:

•закрытие передаваемых данных на основе использования функций шифрования в соответствии с ГОСТ 28147 89;

•контроль целостности передаваемой информации;

•аутентификацию абонентов (узлов сети);

•защиту доступа к локальной сети и закрытие IP адресов подсети,

•создание защищенных подсетей в сетях общего пользования;

•защиту от НСД ресурсов самого шифратора;

•передачу контрольной информации в «Центр управления ключевой системой защищенной IP сети;

•поддержку протоколов маршрутизации RIP U, OSPF, BGP;

53.15

Криптографические методы защиты

•фильтрацию IP, ICMP, TCP соединений на этапе маршрутизации и при приеме/передаче в канал связи;

•поддержку инкапсуляции IPX в IP (в соответствии с RFC 1234);

•поддержку инкапсуляции IP в Х.25 и Frame Relay.

Шифратор IP потоков содержит плату «Кулон» с интерфейсом ISA, используемую для защиты от НСД при заг рузке системы и для получения датчика случайных чисел последовательностей, необходимых для реализа ции процедуры шифрования.

Криптографический комплекс «ШИП» имеет сертификат ФАПСИ № СФ/124 0815 от 10.04.97 г.

Таблица 2.

Перечень средств криптографической защиты информации, имеющих сертификаты ФАПСИ

Название |

Сертификат |

|

|

Верба |

СФ/124 0004 от 10.04.96 |

|

|

Верба 0 |

СФ/114 0005 от 10.04.96 |

|

|

Верба ОМ |

СФ/110 0006 от 10.04.96 |

|

|

Верба OU |

СФ/114 0008 от 10.04.96 |

|

|

Верба OW |

СФ/114 0009 от 10.04.96 |

|

|

Верба U |

СФ/114 0010 от 10.04.96 |

|

|

Верба W |

СФ/114 0011 от 10.04.96 |

|

|

АПДС |

СФ/124 0012 от 10.04.96 |

|

|

АПДС В |

СФ/124 0013 от 10.04.96 |

|

|

АПДС С |

СФ/124 0014 от 10.04.96 |

|

|

У ДС |

СФ/124 0015 от 10.04.96 |

|

|

У ДС В |

СФ/124 0016 от 10.04.96 |

|

|

У ДС С |

СФ/124 0017 от 10.04.96 |

|

|

Титан |

СФ/120 0018 от 10.04.96 |

|

|

ЦУ С |

СФ/124 0019 от 10.04.96 |

|

|

Янтарь |

СФ/114 0020 от 10.04.96 |

|

|

Янтарь АСБР |

СФ/124 0062 от 27.05.96 |

|

|

АРМ АБ 0 |

СФ/124 00б4от27.05.96 |

|

|

АРМ АБ С |

СФ/114 0020 от 10.04.96 |

|

|

Защищенный почтамт С |

СФ/124 0065 от 27.05.96 |

|

|

рипторафический Сервер |

СФ/124 0066 от 27.05 96 |

|

|

АН ПРИПТ ( Электроника М 85С) |

СФ/114 0020 от 08.05.96 |

|

|

СТА 1000М |

СФ/114 0020 от 3.07.96 |

|

|

53.16

Криптографические методы защиты

Приложение 1. Алгоритмы шифрования

Алгоритмы шифрования с асимметричными ключами

Стандарт RSA

Всистемах с открытым ключом генерируются два ключа открытый и секретный. Открытый ключ распрост раняется свободно, например, помещается в справочник открытых ключей, а секретная часть держится в тайне. Для шифрования данных используется один ключ открытый, для дешифрования секретный.

Методы шифрования посредством асимметричных ключей основаны на использовании односторонних фун кций. Такие функции обладают следующими свойствами:

• при заданном значении аргумента х можно вычислить значение функции y=f(x);

• по известному значению функции y=f(x), вычислить значение х трудно в идеальном случае невозможно.

Вкачестве односторонней функции в алгоритме RSA используется функция вида:

f(x)=a^x (mod р) , где

х целое число и 1<х<р 1, р очень большое простое число, а простое число (1<а<р), степени которого рав няются 1,2,...,р 1.

Протокол работы двух абонентов А и В выглядит следующим образом: Абонент А

1.Генерирует пару простых чисел Р(А) И Q(A).

2.Вычисляет n(A) = P(A)*Q(A)

Выбирает некоторое большое случайное число е(А), меньшее п(А) и взаимно простое с величиной (Р(А) 1)*(Q(A) 1) . Число е(А) не должно быть простым, должно быть лишь нечетным.

3.Определяет такое число d(A), что d(A)* е(А) 1 нацело делится на (Р(А) 1)*(Q(A) 1) т.е. имеет место соотношение

e(A)*d(A) mod (P(A) 1)*(Q(A) 1) = 1

Числа е(А) и п(А) образуют открытый ключ, число d(A) секретный (личный ключ)

Абонент В проделывает аналогичные операции При шифровании сообщение разбивается на блоки, каждый из ко торых может быть представлен в виде числа M(i) = 0, 1, ..., п(А) 1. Последовательность чисел M(i) преобразуется абонентом А в соответствии с соотношением

encrypt(M(i)) == M(i) ^d(В) mod n(B)

Соответственно дешифрование осуществляется абонентом В в соответствии с соотношением

M(i) = encrypt(M(i)) ^ d(B) mod n(B)

Подпись сообщения абонента А формируется по правилу sign(M(i)) = M(i) ^ d(A) mod n(A)

При проверке абонентом В подписи должно выполняться следующее соотношение

M(i) = sign(M(i)) ^ е(А) mod n(A)

Схема передачи информации при использовании алгоритмов асимметричного шифрования

сообщение М

А  В

В

А:

Шифрование на открытом ключе В encrypt(M) = М ^ е(В) mod n(B)

Подпись на личном ключе А sign(M) = М ^ d(A) mod n(A) В:

Дешифрование на личном ключе В

M(i) = encrypt(M(i)) ^ d(B) mod n(B)

Проверка подписи на открытом ключе А

M(i) = sign(M(i) ^ e(A) mod n(A)

Системы шифрования с симметричным ключом

Стандарт шифрования данных DES

DES осуществляет шифрование 64 битовых блоков данных с помощью 56 битового ключа. Дешифрование яв ляется обратной операцией и выполняется путем повторения операций шифрования в обратной последова тельности.

53.17

Криптографические методы защиты

Процесс шифрования заключается в

•начальной перестановке битов 64 битового блока,

•16 циклах шифрования

•обратной перестановке битов.

1.Из входной последовательности считывается очередной 64 битовый блок Т , преобразуется с помощью мат рицы начальной перестановки IP . Т0 = IР(Т)

2.Далее 16 раз повторяется процедура шифрования этого блока . Процесс шифрования описывается следу ющими зависимостями :

Ti результат i й итерации,

Ti= LiRi Li=tl...t32 , Ri=t33...t64

(т.е. Li первые 32 бита , Ri последние 32 бита). Li =Ri l

Ri = Li 1 + f(Ri l, Ki) i == 1, 2, .. ., 16.

Знаком + в соотношении обозначена операция Исключающее Или. Ki i e преобразование ключа шифрования.

Функция f выполняет операции над значением Ri 1 ( результатом прошлой операции) и текущим значением 48 битового ключа Ki )

3.По окончании шифрования производится операция восстановления позиций битов с помощью матрицы перестановок.

Т = IP 1(T16)

|

L0 |

|

|

|

|

|

R0 |

|

|

|

|

|

|

|

|

входная последовательность 64 бит |

|

функция шифрования |

|

||||

|

|

|

|

|

|

||

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

+ |

|

|

|

|

|

|

|

|

|

|

|

начальная перестановка

Центральный блок

16 раз |

конечная перестановка |

|

выходная последовательность 64 бит

L1=Ro |

... |

R1=L0+f(R, K1)0 |

|

функция шифрования

+

|

|

|

R16=L15=f(r15, K16) |

|

L16=R15 |

|

|||

|

|

|

||

|

|

|

|

|

|

|

|

|

|

Рис. 1.Общая схема алгоритма Рис. 2. Центральный блок

|

|

|

|

|

|

|

|

R 32 бит |

|

|

|

|

|

|||||||

|

Блок расширения |

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

E |

48 бит |

|

|

|

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

+ |

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

К 48 бит |

|||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

8х6 бит |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

S1 |

|

S2 |

|

S3 |

|

S4 |

|

|

S5 |

|

|

S6 |

|

S7 |

|

S8 |

|

|||

|

|

|

|

|

|

|

|

48 бит |

|

|

|

8х4 бит |

||||||||

|

|

|

|

Блок |

P |

|

||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

перестановки |

|

32 бит |

|

|

|

|

|

|

|

|||||||||||

РИС. 3. Схема функции шифрования F

53.18

Криптографические методы защиты

Для вычисления значения функции шифрования f используются

•функция преобразования Е ( осуществляющая перестановку и дублирование бит ) , которая преобразует 32 битовую последовательность в 48 битовую

•функции SL, 82 ... Ss, преобразующие 6 битовые числа в 4 битовые числа

•функция Р, осуществляющая перестановку и удаление избыточных битов

Блок выработки 48 битовых ключей включает в себя:

•блок В перестановки битов

•блоки сдвига Ci, Di

•блок перестановки К

Стандарт шифрования данных ГОСТ 28147-89

В данном алгоритме предусмотрено 3 режима шифрования, во всех этих режимах для шифрования данных используется 256 битовый ключ.

1. Режим замены

Входные данные разбиваются на блоки длиной 64 бита Ti. Текущая последовательность бит Ti разделяется на две последовательности Во старшие биты и АО младшие биты. Затем 32 раза повторяется процедура шиф рования этого блока с помощью функции шифрования , включающей две операции подстановку и цикли ческий сдвиг.

Процесс шифрования описывается следующими зависимостями: Ai = f( Ai [+] Ki) (+) Bj,

где i = 1,. .., 24 Bi = Ai 1

j = (i 1) mod 8

Ai = f ( Ai M Ki) (+) Bj , где i = 25,.. ., 31

Bi = Ai 1 j = 32 i

A32 = A31

B32= f ( A31 [+] K0) (+) B31

Ключ

64 бит

ВБлок перестановки 56 бит

С0 |

D0 |

|

|

28 бит |

|

||

28 бит |

|

||

|

|

||

S1 |

S1 |

|

|

Блоки сдвига |

D1 |

|

|

С1 |

|

||

|

K |

Ki |

|

S2 |

S2 |

48 бит |

|

|

|||

Cn |

Dn |

Kn |

|