- •Технология защиты информации от НСД в АС на основе СЗИ от НСД семейства

- •Цели защиты информации

- •Принципы и правила обеспечения безопасности информации

- •Принципы и правила обеспечения безопасности информации

- •Принципы защиты от НСД

- •Принципы защиты от НСД

- •Обеспечение защиты СВТ и АС

- •Монитор обращений

- •Термины

- •Стандарты в области аутентификации

- •Стандарт NCSC-TG-017

- •Факторы аутентификации

- •Факторность методов

- •Пользователь «знает»

- •Парольные политики

- •Атаки на пароли

- •Атаки и способы защиты

- •Пользователь «имеет»

- •Пользователь «есть»

- •Статические характеристики

- •Динамические характеристики

- •Контекст пользователя

- •Характеристики устройств аутентификации

- •Реакция средств аутентификации

- •Программно-аппаратный комплекс

- •Состав ПАК СЗИ от НСД «Аккорд»

- •Предназначение «Аккорд–АМДЗ»

- •Защищенность компьютера от НСД

- •Доверенная загрузка

- •Виды контроллеров

- •Модификации Аккорд-5

- •Аккорд-АМДЗ с интерфейсом ISA

- •Аккорд-АМДЗ с интерфейсом PCI

- •Аккорд-АМДЗ для ПК в стандарте PC-104

- •Аккорд-АМДЗ с интерфейсом mini-PCI

- •АС комплекса Аккорд-АМДЗ

- •Программные средства, размещенные в ЭНП контроллера

- •Возможности "Аккорд-АМДЗ"

- •Для эффективного применения комплекса необходимы:

- •Построение системы защиты от НСД и взаимодействие с программно-аппаратным обеспечением ПЭВМ (PC)

- •Этапы установки Аккорд-АМДЗ

- •Работа с «Аккорд АМДЗ»

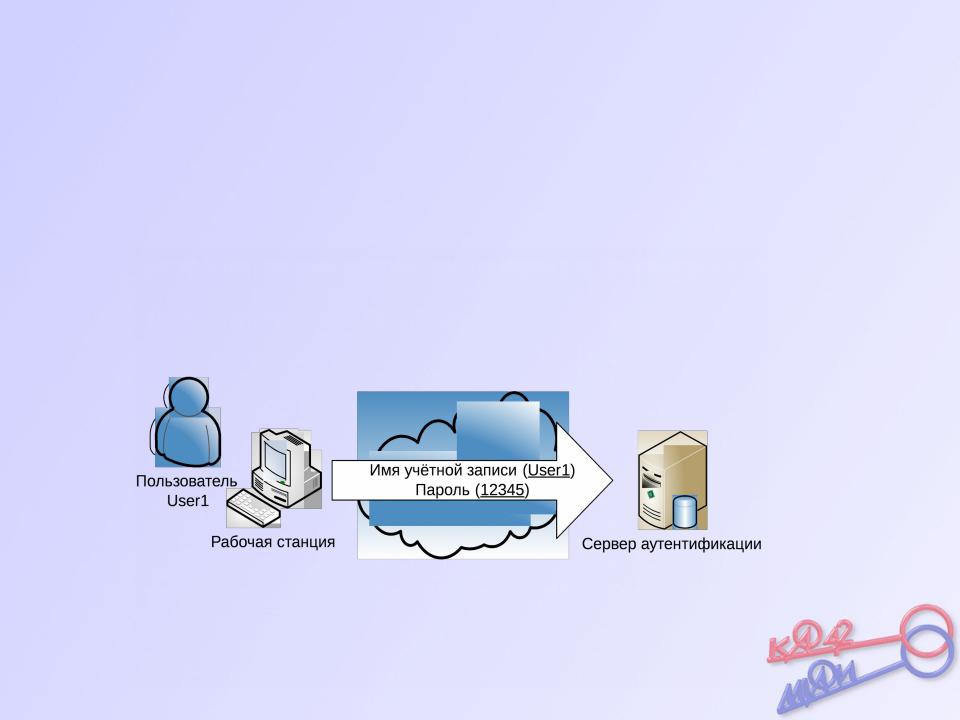

Стандарт NCSC-TG-017

В стандарте рассмотрены следующие факторы:

●пользователь «знает»;

●пользователь «обладает»;

●пользователь «существует».

11

Факторы аутентификации

Согласно стандарту ISO/IEC 10181-2:

●пользователь «знает»;

●пользователь «обладает»;

●пользователь «существует»;

●контекст пользователя;

●удостоверение 3-ей стороны.

12

Факторность методов

Безопасность

3

2

0 |

1 |

0 |

|

Удобство |

Стоимость |

использования

13

Пользователь «знает»

Методы парольной аутентификации:

●аутентификация на основе открытого пароля;

●аутентификация на основе хешированного пароля;

●аутентификация на основе одноразового пароля.

14

Парольные политики

Парольные политики необходимы для повышения стойкости парольной защиты:

●ограничения на длину пароля;

●ограничения на символы, входящие в парольную фразу (алфавит пароля);

●определение частоты смены пароля;

●блокирование учётной записи пользователя (ограничение числа попыток ввода пароля);

●определение интервала времени между попытками ввода пароля.

15

Атаки на пароли

Все существующие атаки можно разделить на следующие классы:

●подбор пароля;

●перехват пароля;

●методы социальной инженерии;

●кража парольного файла.

16

Атаки и способы защиты

Атака |

Способ защиты |

Подбор пароля |

1)хэширование; |

|

2)требования к алфавиту; |

|

3)ограничение числа попыток ввода. |

Кража парольного файла |

Шифрование |

Социальная инженерия |

1)политика нераскрытия паролей*; |

|

2)политика смены паролей; |

|

3)сигнал о принуждении; |

|

4)неотображение пароля |

Использование вредоносного ПО и |

1)антивирусное ПО; |

ПО и СНД |

2)средства обеспечения контроля |

|

целостности файлов |

Утечки по каналам ПЭМИН |

1)неотображение; |

|

2)безопасность излучения. |

Перехват сетевого трафика |

1)шифрование; |

|

2)одноразовые пароли. |

17

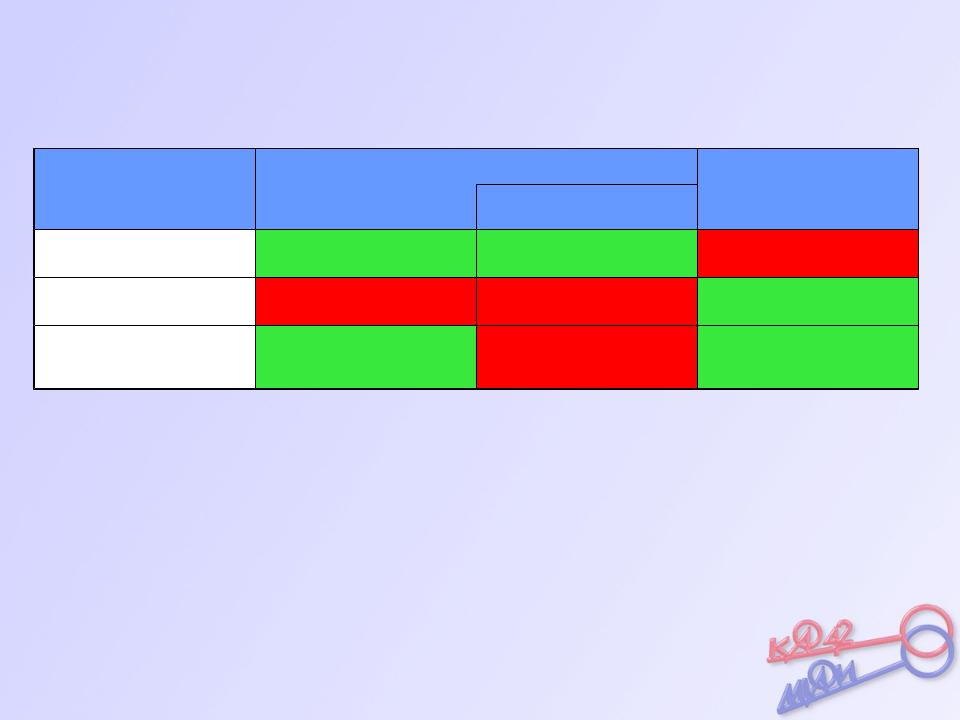

Пользователь «имеет»

|

Элемент питания |

|

Контур |

|

Хранение данных |

Передача данных |

|

Активные |

|

|

х |

Пассивные |

х |

х |

|

Полуактивные |

|

х |

|

(Полупассивные) |

18

Пользователь «есть»

Биометрические характеристики:

●статические;

●динамические.

19

Статические характеристики

характеристики, полученные путём измерения анатомических характеристик человека:

●радужная оболочка глаз;

●рисунок сетчатки глаза;

●отпечаток пальца;

●структура тканей кисти;

●структура тканей лица;

●структура ушных раковин;

●…

20