- •Защита компьютерной информации от несанкционированного доступа План

- •1. Два подхода к обеспечению компьютерной безопасности

- •2. Назначение и возможности сзи нсд

- •Задачи, решаемые средствами защиты информации от нсд

- •3. Классификация требований к системам защиты

- •4 .Формализованные требования к защите информации от нсд. Общие подходы к построению систем защиты компьютерной информации

- •4.1 .Формализованные требования к защите и их классификация

- •Распределение показателей защищенности по классам ас

- •4.2.Требования к защите конфиденциальной информации

- •5. Обзор управления доступом

- •6. Принципы безопасности

- •7. Идентификация, аутентификация, авторизация и подотчетность

- •8.Технические средства разграничения доступа к ресурсам ас

- •9. Модели управления доступом

- •8.1. Дискреционное управление доступом

- •10. Списки контроля доступа

- •Списки полномочий субъектов

- •Реализация acl (списков контроля доступа) в компьютерной системе

- •8.2. Мандатное управление доступом

- •8.2.1. Метки критичности

- •8.3. Ролевое управление доступом

- •8.3.1. Ядро rbac

- •8.3.2. Иерархический rbac

- •9. Модели управления доступом.

- •11. Регистрация и оперативное оповещение о событиях безопасности

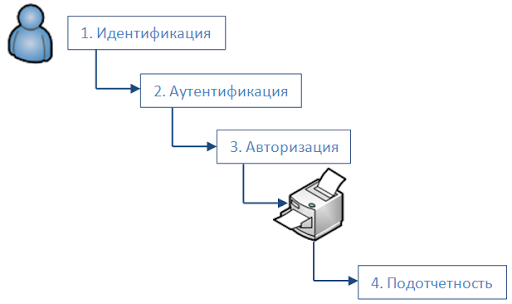

7. Идентификация, аутентификация, авторизация и подотчетность

Пользователю, чтобы получить доступ к ресурсу, нужно сначала:

подтвердить, что он тот, за кого себя выдает,

имеет необходимые полномочия,

а также имеет права и привилегии для выполнения действий, которые он запросил.

Только при успешном выполнении всех этих шагов пользователю должен предоставляться доступ к ресурсам.

Кроме того, необходимо отслеживать действия пользователей, используя для этого средства ведения учета. Идентификация – это метод проверки, подтверждающий, что субъект (пользователь, программа или процесс) – тот, за кого себя выдает. Идентификация может осуществляться, например, с использованием:

имени пользователя

или номера счета.

Для прохождения аутентификации субъект обычно должен предоставить вторую часть учетных данных, например:

пароль,

парольную фразу,

криптографический ключ,

PIN-код,

биометрический атрибут

токен.

Эти две части учетных данных сравниваются с предварительно сохраненной информацией о субъекте и, если они совпадают, аутентификация считается успешной.

Далее система проверяет матрицу контроля доступа или сравнивает метки безопасности для проверки, что субъект действительно может использовать ресурс и выполнять запрошенные действия с ним.

Если система определяет, что субъект может получить доступ к ресурсу, она авторизует его.

Авторизация - предоставление аутентифицированному субъекту соответствующих (предписанных установленным порядком) прав на доступ к объектам системы: какие данные и как он может использовать (какие операции с ними выполнять), какие программы может выполнять, когда, как долго и с каких терминалов может работать, какие ресурсы системы может использовать и т.п. В большинстве систем защиты авторизация осуществляется многократно при каждой попытке доступа субъекта к конкретному объекту.

Авторизованный субъект доступа - субъект, которому предоставлены соответствующие права доступа к объектам системы (полномочия).

Авторизация пользователей осуществляется с использованием следующих основных механизмов реализации разграничения доступа:

• механизмов избирательного управления доступом, основанных на использовании атрибутных схем, списков разрешений и т.п.;

• механизмов полномочного управления доступом, основанных на использовании меток конфиденциальности ресурсов и уровней допуска пользователей;

• механизмов обеспечения замкнутой среды доверенного программного обеспечения (индивидуальных для каждого пользователя списков разрешенных для использования программ), поддерживаемых механизмами идентификации и аутентификации пользователей при их входе в систему.

Атаки соревнования. Крайне важно, чтобы процессы, выполняющие свои задачи с общими (совместно используемыми) ресурсами, действовали в правильной последовательности.

Атаки соревнования (race conditions) возможны, когда два или более процессов совместно используют общие ресурсы.

Например, если в программном обеспечении функции аутентификации и авторизации разделены, существует возможность для злоумышленника (например, вызванная уязвимостью в программе) произвести атаку соревнования, чтобы обеспечить выполнение шага авторизации до выполнения шага аутентификации, что может стать причиной получения злоумышленником несанкционированного доступа к ресурсу.

Хотя идентификация, аутентификация, авторизация и подотчетность тесно связаны между собой, каждый элемент имеет различные функции, которые реализуют определенные требования в процессе управления доступом.

Пользователь может быть успешно идентифицирован и аутентифицирован для доступа к сети, но он может не иметь разрешения на доступ к файлам на файловом сервере.

Либо наоборот, пользователю может быть разрешен доступ к файлам на файловом сервере, но пока он не прошел успешно процедуры идентификации и аутентификации, эти файлы ему недоступны.

Рисунок 2 иллюстрирует четыре шага, которые необходимо пройти субъекту для получения доступа к объекту.

Рисунок 2. Для доступа субъекта к объекту должны быть пройдены четыре шага: идентификация, аутентификация, авторизация и подотчетность

Субъект должен нести ответственность за все действия, совершенные от его имени в системе или домене. Единственным способом обеспечения подотчетности является надлежащая идентификация субъекта и запись всех его действий. Логическое управление доступом – это инструмент, используемый для :

идентификации,

аутентификации,

авторизации

и подотчетности.

Это реализуется в виде программных компонентов, выполняющих функции управления доступом к:

системам,

программам,

процессам

информации.

Логическое управление доступом может быть встроено в:

операционную систему,

приложения,

дополнительные пакеты безопасности,

базы данных

или системы управления телекоммуникациями.

Может оказаться сложным синхронизировать все механизмы управления доступом, учтя при этом все возможные уязвимости и не навредив производительности.

ПРИМЕЧАНИЕ. Слова "логическое" и "техническое" управление доступом взаимозаменяемы.

В процессе аутентификации должна быть проверена личность человека.

Аутентификация, как правило, включает в себя два этапа:

1. Ввод публичной информации:

имя пользователя,

идентификатор,

номер счета и т.п.

2. Ввод секретной информации:

постоянный пароль,

смарт-карта,

одноразовый пароль,

PIN-код,

электронно-цифровая подпись и т.п.

Ввод публичной информации – это идентификация,

Ввод секретной информации – аутентификация.

Каждый метод, используемый для идентификации и аутентификации, имеет свои плюсы и минусы. Следует проводить надлежащую оценку методов идентификации и аутентификации для выбора правильного механизма для имеющейся среды.