- •Защита компьютерной информации от несанкционированного доступа План

- •1. Два подхода к обеспечению компьютерной безопасности

- •2. Назначение и возможности сзи нсд

- •Задачи, решаемые средствами защиты информации от нсд

- •3. Классификация требований к системам защиты

- •4 .Формализованные требования к защите информации от нсд. Общие подходы к построению систем защиты компьютерной информации

- •4.1 .Формализованные требования к защите и их классификация

- •Распределение показателей защищенности по классам ас

- •4.2.Требования к защите конфиденциальной информации

- •5. Обзор управления доступом

- •6. Принципы безопасности

- •7. Идентификация, аутентификация, авторизация и подотчетность

- •8.Технические средства разграничения доступа к ресурсам ас

- •9. Модели управления доступом

- •8.1. Дискреционное управление доступом

- •10. Списки контроля доступа

- •Списки полномочий субъектов

- •Реализация acl (списков контроля доступа) в компьютерной системе

- •8.2. Мандатное управление доступом

- •8.2.1. Метки критичности

- •8.3. Ролевое управление доступом

- •8.3.1. Ядро rbac

- •8.3.2. Иерархический rbac

- •9. Модели управления доступом.

- •11. Регистрация и оперативное оповещение о событиях безопасности

8.2.1. Метки критичности

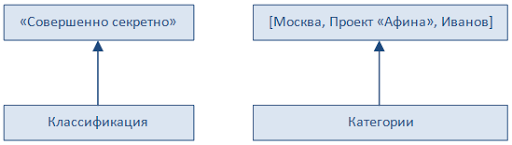

Когда используется модель MAC, каждый субъект и объект должен иметь метку критичности, также называемую меткой безопасности.

Эта метка указывает на классификацию и различные категории. Классификация указывает на уровень критичности

С помощью категорий реализуется принцип «необходимо знать» (need-to-know).

Метка критичности показана на рисунке 3.

Если кто-то имеет допуск к «совершенно секретной» информации, это вовсе не означает, что ему «необходимо знать» всю информацию с грифом «совершенно секретно».

Рисунок 3.

Метка критичности состоит из классификации и категорий

Классификация использует иерархическую структуру, в которой один уровень является более доверенным, чем другой.

Категории не используют иерархическую структуру, они представляют собой отдельные виды информации в рамках системы.

Категории могут соответствовать:

структуре подразделений компании,

проектам

или уровням должностей.

Классификация проводится по степени конфиденциальности информации, она зависит от среды, в которой работает компания.

ПРИМЕЧАНИЕ. В реализациях MAC, система принимает решение о возможности доступа, сравнивая уровень допуска субъекта и уровень «необходимо знать» с меткой безопасности.

В DAC система сравнивает идентификатор субъекта со списком ACL ресурса.

Программные и аппаратные охранные средства (guard) позволяют обмениваться данными между доверенными (высокий уровень гарантий) и менее доверенными (низкий уровень гарантий) системами и средами, выполняя функции посредника между ними.

Например, вы работаете на системе MAC (работающей в выделенной модели безопасности на уровне «Секретно») и вам нужно взаимодействовать с базой данных MAC (работающей в многоуровневом режиме безопасности, достигающем уровня «Совершенно секретно»).

Эти две системы могут обеспечивать различные уровни защиты, и, если менее доверенная система будет напрямую взаимодействовать с более доверенной, в системе безопасности появятся уязвимости и повысятся риски компрометации.

Программные охранные средства позволяют взаимодействовать системам, работающим на разных уровнях безопасности.

Различные их виды могут применяться для:

выполнения фильтрации,

обработки запросов,

блокировки и обезличивания данных.

Также существуют аппаратные охранные средства, представляющие собой устройства с двумя сетевыми картами, подключенными к двум разным системам, которым нужно взаимодействовать между собой.

Охранные средства могут использоваться для соединения различных систем MAC или сетей, работающих в разных режимах безопасности и на разных уровнях безопасности.

В большинстве случаев, менее доверенные системы могут отправлять сообщения более доверенным системам, но в обратном направлении они могут принимать только подтверждения о доставке.

8.3. Ролевое управление доступом

При большом количестве пользователей традиционные подсистемы управления доступом становятся крайне сложными для администрирования.

Число связей в них пропорционально произведению количества пользователей на количество объектов. Необходимы решения в объектно-ориентированном стиле, способные эту сложность понизить.

Таким решением является ролевое управление доступом (РУД).

Модель ролевого управления доступом (RBAC – Role-based Access Control), также называемая недискреционным управлением доступом (Nondiscretionary Access Control), использует централизованно администрируемый набор контролей, предназначенных для определения порядка взаимодействия субъекта с объектом.

Этот тип модели разрешает доступ к ресурсам, основываясь на роли пользователя в компании.

Принципиальным моментом в этой модели является то, что между пользователями и их привилегиями появляются промежуточные факторы – роли.

Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права (см. рис. 4).

Рис. 4. Пользователи, объекты и роли.

Данную модель называют также недискреционным подходом, поскольку назначение пользователю роли является неизбежным.

Это означает, что если вам в компании назначена роль «Подрядчик», вы ничего с этим сделать не можете. Вы не определяете самостоятельно, какая роль вам будет назначена. Более традиционное администрирование прав доступа основано на модели DAC, в которой управление доступом происходит на уровне объекта с использованием ACL.

Этот подход более сложен, т.к. администратор должен перевести организационную политику компании в разрешения при настройке ACL.

С ростом количества объектов и пользователей в компании у многих пользователей появляются (или остаются после изменения обязанностей) права доступа к некоторым ресурсам, которые им не требуются для работы. Это нарушает принцип минимальных привилегий и увеличивает риски компании.

Подход RBAC позволяет избежать этого, так как разрешения управляются на уровне должностных ролей.

В модели RBAC роль определяется в терминах операций и задач, которые она выполняет,

В модели DAC описывается, какие субъекты могут иметь доступ к каким объектам.

Достоинства Ролевого управления доступом:

1). Ролевой доступ нейтрален по отношению к конкретным видам прав и способам их проверки;

2) Ролевой доступ можно рассматривать как объектно-ориентированный каркас, облегчающий администрирование, поскольку он позволяет сделать подсистему разграничения доступа управляемой при сколь угодно большом числе пользователей, прежде всего за счет установления между ролями связей, аналогичных наследованию в объектно-ориентированных системах.

3) В Ролевом доступе , ролей должно быть значительно меньше, чем пользователей. В результате число администрируемых связей становится пропорциональным сумме (а не произведению) количества пользователей и объектов, что по порядку величины уменьшить уже невозможно.

В 2001 году Национальный институт стандартов и технологий США предложил проект стандарта ролевого управления доступом.

Ролевое управление доступом оперирует следующими основными понятиями:

пользователь;

сеанс работы пользователя;

роль (обычно определяется в соответствии с организационной структурой);

объект (сущность, доступ к которой разграничивается; например, файл ОС или таблица СУБД);

операция (зависит от объекта; для файлов ОС – чтение, запись, выполнение и т.п.; для таблиц СУБД – вставка, удаление и т.п., для прикладных объектов операции могут быть более сложными);

право доступа (разрешение выполнять определенные операции над определенными объектами).

Ролям приписываются пользователи и права доступа

Можно считать, что роли именуют отношения "многие ко многим" между пользователями и правами.

Роли могут быть приписаны многим пользователям; одному пользователю, могут быть приписаны нескольким ролям.

Во время сеанса работы пользователя активизируется подмножество ролей, которым он приписан, в результате чего он становится обладателем объединения прав, приписанных активным ролям. Одновременно пользователь может открыть несколько сеансов.

Между ролями может быть определено отношение частичного порядка, называемое наследованием.

Если роль r2 является наследницей r1, то все права r1 приписываются r2, а все пользователи r2 приписываются r1.

Очевидно, что наследование ролей соответствует наследованию классов в объектно-ориентированном программировании, только правам доступа соответствуют методы классов, а пользователям – объекты (экземпляры) классов.

Отношение наследования является иерархическим, причем права доступа и пользователи распространяются по уровням иерархии навстречу друг другу. В общем случае наследование является множественным, то есть у одной роли может быть несколько предшественниц (наследниц - преемниц).

Можно представить формирование следующей иерархии ролей:

1) роли «сотрудник» приписываются минимальные права (и максимум пользователей),

2) роли сотрудник с постепенным уточнением состава пользователей добавляются права (роли "системный администратор", "бухгалтер" и т.п.), вплоть до роли "руководитель" (что, впрочем, не значит, что руководителю предоставляются неограниченные права;

3) как и другим ролям, в соответствии с принципом минимизации привилегий, этой роли целесообразно разрешить только то, что необходимо для выполнения служебных обязанностей).

Фрагмент подобной иерархии ролей показан на рис. 5.

Рис. 5. Фрагмент иерархии ролей.

Для реализации еще одного важного принципа информационной безопасности вводится понятие разделения обязанностей, причем в двух видах: статическом и динамическом.

Статическое разделение обязанностей налагает ограничения на приписывание пользователей ролям.

В простейшем случае членство в некоторой роли запрещает приписывание пользователя определенному множеству других ролей. В общем случае данное ограничение задается как пара "множество ролей – число" (где множество состоит, по крайней мере, из двух ролей, а число должно быть больше 1), так что никакой пользователь не может быть приписан указанному (или большему) числу ролей из заданного множества.

Например, может существовать пять бухгалтерских ролей, но политика безопасности допускает членство не более чем в двух таких ролях (здесь число=3).

При наличии наследования ролей ограничение приобретает несколько более сложный вид, но суть остается простой: при проверке членства в ролях нужно учитывать приписывание пользователей ролям-наследницам.

Динамическое разделение обязанностей отличается от статического только тем, что рассматриваются роли, одновременно активные (быть может, в разных сеансах) для данного пользователя (а не те, которым пользователь статически приписан).

Например, один пользователь может играть роль и кассира, и контролера, но не одновременно; чтобы стать контролером, он должен сначала закрыть кассу. Тем самым реализуется так называемое временное ограничение доверия, являющееся аспектом минимизации привилегий.

Рассматриваемый проект стандарта содержит спецификации трех категорий функций, необходимых для администрирования RBAC :

Административные функции (создание и сопровождение ролей и других атрибутов ролевого доступа):

создать/удалить роль/пользователя,

приписать пользователя/право роли или ликвидировать существующую ассоциацию,

создать/удалить отношение наследования между существующими ролями,

создать новую роль и сделать ее наследницей/предшественницей существующей роли,

создать/удалить ограничения для статического/динамического разделения обязанностей.

Вспомогательные функции (обслуживание сеансов работы пользователей):

открыть сеанс работы пользователя с активацией подразумеваемого набора ролей;

активировать новую роль,

деактивировать роль;

проверить правомерность доступа.

Информационные функции (получение сведений о текущей конфигурации с учетом отношения наследования). Здесь проводится разделение на обязательные и необязательные функции. К обязательным функциям принадлежат получение:

списка пользователей,

списка приписанных ролей,

списка ролей, которым приписан пользователь.

Все остальные функции отнесены к разряду необязательных. Это получение информации о правах, приписанных роли, о правах заданного пользователя (которыми он обладает как член множества ролей), об активных в данный момент сеанса ролях и правах, об операциях, которые роль/пользователь правомочны совершить над заданным объектом, о статическом/динамическом разделении обязанностей.

ПРИМЕЧАНИЕ. Введение ролей показывает разницу между правами, назначенными явно и неявно.

В явном виде права и разрешения назначаются непосредственно конкретному пользователю.

В неявном виде права назначаются роли или группе, а пользователь просто наследует эти полномочия.

Модель RBAC лучше всего подходит для компаний с большой «текучестью» кадров.

Если увольняется сотрудник, которому была назначена определенная роль, то новому сотруднику, который займет его место, просто назначается та же роль. Таким образом, администратору не нужно постоянно вносить изменения в ACL отдельных объектов. Ему достаточно создать определенные роли, настроить необходимые этим ролям права и разрешения, а затем назначить пользователям эти роли.