- •Техники и технологии управления доступом План

- •1. Управление доступом на основе правил

- •2. Ограниченный пользовательский интерфейс

- •3. Матрица контроля доступа

- •Таблицы разрешений

- •Списки контроля доступа

- •4. Контентно-зависимое управление доступом

- •5. Контекстно-зависимое управление доступом

- •6. Администрирование доступа

- •6.1. Централизованное администрирование управления доступом

- •6.1.1. Radius

- •6.1.2. Tacacs

- •6.1.3.Diameter

- •6.1.4.Мобильный ip.

- •6.2. Децентрализованное администрирование управления доступом

- •7. Методы управления доступом

- •7.1. Уровни управления доступом

- •7.2. Административный уровень

- •Политики и процедуры

- •Управление персоналом

- •Структура надзора

- •Тренинги и повышение осведомленности по вопросам безопасности

- •Тестирование

- •7.3. Физический уровень

- •Сегментация сети

- •Защита периметра

- •Управление компьютерами

- •7.4. Технический уровень

- •Доступ к системам

- •Сетевая архитектура

- •Доступ к сети

- •Шифрование и протоколы

- •8. Типы управления доступом

- •8.1. Превентивные: Административные

- •8.2. Превентивные: Физические

- •8.3. Превентивные: Технические

- •9. Подотчетность

- •9.1. Анализ журналов регистрации событий

- •9.2. Мониторинг нажатия клавиш

- •9.3. Защита данных аудита и журналов регистрации событий

- •10. Практика управления доступом

- •Несанкционированное разглашение информации

- •Повторное использование объекта

- •Защита от утечки информации по техническим каналам

- •11. Мониторинг управления доступом

- •11.1. Выявление вторжений

- •Ids уровня сети

- •Ids уровня хоста

- •Выявление вторжений на основе знаний или сигнатур

- •Ids на основе состояния

- •Выявление вторжений на основе статистических аномалий

- •Ids на основе аномалий протоколов

- •Ids на основе аномалий трафика

- •Ids на основе правил

- •Сенсоры ids

- •Сетевой трафик

- •11.2. Системы предотвращения вторжений

- •Хосты-приманки

- •12. Угрозы управлению доступом

- •12.1. Атака по словарю

- •Контрмеры

- •12.2. Атака полного перебора (брутфорс-атака)

- •Контрмеры

- •12.3. Подделка окна регистрации в системе

- •Контрмеры

- •12.4. Фишинг

- •Контрмеры

- •12.5. Кража личности

- •13. Резюме

6.1.2. Tacacs

TACACS (Terminal Access Controller Access Control System) прошел через три поколения: TACACS, Extended TACACS (XTACACS) и TACACS+.

TACACS объединяет процессы аутентификации и авторизации.

XTACACS разделяет процессы аутентификации, авторизации и аудита.

TACACS+ – это XTACACS с расширенной двухфакторной аутентификацией пользователей.

TACACS использует постоянные пароли для аутентификации, а TACACS+ позволяет использовать динамические (одноразовые) пароли, обеспечивая более высокий уровень безопасности.

ПРИМЕЧАНИЕ. TACACS+ на самом деле не является новым поколением TACACS и XTACACS. Это новый протокол, который обеспечивает похожую функциональность и использует ту же схему имен. И, поскольку это совершенно другой протокол, он не совместим с TACACS или XTACACS.

TACACS+ реализует в основном ту же функциональность, что и RADIUS с некоторыми отличиями.

Во-первых, TACACS+ использует в качестве транспорта протокол TCP вместо протокола UDP в RADIUS, и поэтому ему не требуется дополнительный код для обнаружения и исправления ошибок передачи сетевых пакетов.

Во-вторых, TACACS+ шифрует всю информацию (включая имя пользователя, данные учета и авторизации), а RADIUS шифрует только пароль пользователя, позволяя злоумышленнику перехватить важную информацию.

В-третьих, TACACS+ использует настоящую архитектуру ААА, обеспечивая дополнительную гибкость при настройке процесса аутентификации удаленных пользователей, тогда как RADIUS объединяет функциональность аутентификации и авторизации. Например, перед сетевым администратором Томом была поставлена задача организации удаленного доступа для пользователей, и он должен выбрать между RADIUS и TACACS+. Если в имеющейся среде аутентификация всех локальных пользователей осуществляется через контроллер домена с помощью Kerberos,

Том может аналогичным образом настроить процесс аутентификации удаленных пользователей, как показано на рисунке 4.

Вместо того чтобы одновременно поддерживать базу данных удаленных пользователей на сервере удаленного доступа и базу данных локальных пользователей в Active Directory, Том может настроить работу через одну базу данных.

Разделение функциональности аутентификации, авторизации и учета позволяет сделать это.

TACACS+ также позволяет сетевому администратору настроить более детальные профили пользователей, указывая реальные команды, которые пользователи могут выполнять.

RADIUS и TACACS+ - являются протоколами, а протоколы являются не более чем согласованным способом взаимодействия.

Когда RADIUS-клиент связывается с RADIUS-сервером, он делает это посредством протокола RADIUS, который на самом деле представляет собой некий набор полей, в которые записываются некоторые значения.

Эти поля называют парами атрибут-значение (AVP – attribute-value pair). В качестве аналогии, предположим, что Алиса посылает Бобу пустой бланк, на котором есть несколько пустых строк, каждая из которых имеет название: фамилия, имя, цвет волос, размер обуви. Боб заполняете эти строки соответствующими значениями и отправляете заполненный банк обратно Алисе.

В общем виде, именно так работают протоколы: отправляющая система просто заполняет поля необходимой для принимающей системы информацией, которая затем извлекает ее и обрабатывает.

Рисунок 4. TACACS+ работает в рамках клиент-серверной модели

TACACS+ имеет больше AVP, что обеспечивает более детальный контроль того, что могут и что не могут делать пользователи, а также позволяет сетевому администратору определять списки ACL, фильтры, привилегии пользователей и многое другое.

Таким образом, RADIUS является подходящим протоколом, если используется упрощенная аутентификация по имени пользователя и паролю, и системе нужно только решить, разрешать доступ пользователю или нет (как, например, для работы интернет-провайдера). TACACS+ лучше подходит для сред, в которых требуется более надежная аутентификация и жесткий контроль более сложных действий по авторизации (как, например, в корпоративных сетях).

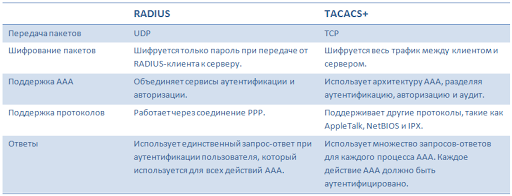

Таблица 2 показывает различия между RADIUS и TACACS+.

Таблица 2. Отдельные различия между двумя ААА-протоколами

Сторожевые таймеры (Watchdog).

Сторожевые таймеры, как правило, используются для выявления программных ошибок, таких как некорректно завершившийся или «зависший» процесс.

Сторожевая функция посылает периодические запросы, чтобы определить, отвечает ли на них сервис. Если она не получает ответа от сервиса, он может быть остановлен или сброшен.

Сторожевая схема предотвращает:

взаимные блокировки программного обеспечения,

бесконечных циклов

проблем с приоритетами процессов.

Такая функциональность может использоваться в протоколах AAA для выявления необходимости повторной отправки пакета, либо закрытия и повторного открытия соединения, с которым возникли какие-либо проблемы.