- •Техники и технологии управления доступом План

- •1. Управление доступом на основе правил

- •2. Ограниченный пользовательский интерфейс

- •3. Матрица контроля доступа

- •Таблицы разрешений

- •Списки контроля доступа

- •4. Контентно-зависимое управление доступом

- •5. Контекстно-зависимое управление доступом

- •6. Администрирование доступа

- •6.1. Централизованное администрирование управления доступом

- •6.1.1. Radius

- •6.1.2. Tacacs

- •6.1.3.Diameter

- •6.1.4.Мобильный ip.

- •6.2. Децентрализованное администрирование управления доступом

- •7. Методы управления доступом

- •7.1. Уровни управления доступом

- •7.2. Административный уровень

- •Политики и процедуры

- •Управление персоналом

- •Структура надзора

- •Тренинги и повышение осведомленности по вопросам безопасности

- •Тестирование

- •7.3. Физический уровень

- •Сегментация сети

- •Защита периметра

- •Управление компьютерами

- •7.4. Технический уровень

- •Доступ к системам

- •Сетевая архитектура

- •Доступ к сети

- •Шифрование и протоколы

- •8. Типы управления доступом

- •8.1. Превентивные: Административные

- •8.2. Превентивные: Физические

- •8.3. Превентивные: Технические

- •9. Подотчетность

- •9.1. Анализ журналов регистрации событий

- •9.2. Мониторинг нажатия клавиш

- •9.3. Защита данных аудита и журналов регистрации событий

- •10. Практика управления доступом

- •Несанкционированное разглашение информации

- •Повторное использование объекта

- •Защита от утечки информации по техническим каналам

- •11. Мониторинг управления доступом

- •11.1. Выявление вторжений

- •Ids уровня сети

- •Ids уровня хоста

- •Выявление вторжений на основе знаний или сигнатур

- •Ids на основе состояния

- •Выявление вторжений на основе статистических аномалий

- •Ids на основе аномалий протоколов

- •Ids на основе аномалий трафика

- •Ids на основе правил

- •Сенсоры ids

- •Сетевой трафик

- •11.2. Системы предотвращения вторжений

- •Хосты-приманки

- •12. Угрозы управлению доступом

- •12.1. Атака по словарю

- •Контрмеры

- •12.2. Атака полного перебора (брутфорс-атака)

- •Контрмеры

- •12.3. Подделка окна регистрации в системе

- •Контрмеры

- •12.4. Фишинг

- •Контрмеры

- •12.5. Кража личности

- •13. Резюме

Сенсоры ids

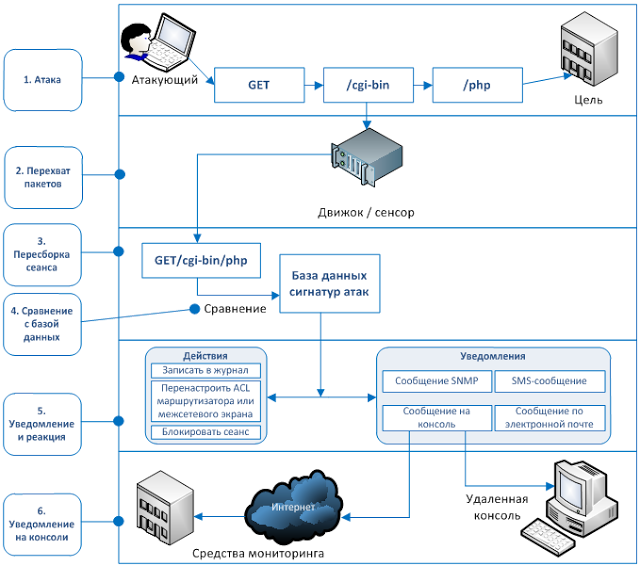

IDS сетевого уровня используют сенсоры для осуществления мониторинга. Сенсор, который работает как аналитический движок (analysis engine), размещается в сетевом сегменте, который должна контролировать IDS. Сенсор получает «сырые» (raw) данные от генератора событий, как показано на рисунке 2-19, и сравнивает их с базой данных сигнатур, профилем или моделью – в зависимости от типа IDS. Если выявляется некое совпадение, которое свидетельствует о подозрительной активности, сенсор работает как модуль реагирования для определения вида действий, которые нужно предпринять (сообщение через систему мгновенных сообщений, мобильный телефон, электронную почту, перенастройка межсетевого экрана и т.д.). Сенсор предназначен для фильтрации поступающих на него данных, отбрасывая ненужную информацию и выявляя подозрительную деятельность.

Рисунок 2-19. Основная архитектура NIDS

Коммутируемая среда. NIDS сложнее работать в коммутируемой среде по сравнению с традиционными, некоммутируемыми средами, поскольку данные в ней передаются через независимые виртуальные каналы, а не транслируются, как в некоммутируемых средах. Поэтому в коммутируемой среде сенсор должен быть подключен к специальному порту (spanning port) на коммуникационном устройстве, на который автоматически копируется весь трафик, проходящий через все виртуальные каналы. Это позволит сенсору иметь доступ ко всему трафику, проходящему через коммутируемую сеть.

Консоль мониторинга контролирует все сенсоры и предоставляет сетевому персоналу обзор работы всех сенсоров в рамках всей сети. Размещение сенсоров является одним из критичных этапов конфигурирования IDS. Компания может разместить один сенсор перед межсетевым экраном для выявления атак, а другой сенсор за межсетевым экраном (в сетевом периметре) для выявления реальных вторжений. Сенсоры следует также размещать в высококритичных областях, DMZ и в экстрасетях. Рисунок 2-20 показывает сенсоры, передающие данные на центральную консоль.

Рисунок 2-20. Сенсоры должны быть размещены в каждом сетевом сегменте, который подлежит контролю IDS

IDS может быть централизованной (например, встроенная в межсетевой экран), либо распределенной (с множеством сенсоров, распределенных по всей сети).

Сетевой трафик

Если объем сетевого трафика превышает порог IDS, отдельные атаки могут остаться незамеченными. Каждая IDS имеет собственный порог, о котором обязательно нужно знать до покупки и внедрения IDS. В средах с очень большим объемом трафика следует размещать множество сенсоров, чтобы обеспечить уверенность, что все пакеты проанализированы. Если необходимо оптимизировать пропускную способность и скорость работы сети, можно настроить различные сенсоры на анализ каждого пакета на соответствие различным (отдельным) наборам сигнатур. Таким образом, нагрузка по анализу пакетов может быть разбита на несколько различных точек.

11.2. Системы предотвращения вторжений

Поскольку средства IDS не способны остановить доступ плохих парней к активам компании, а только выявляют такие факты и отправляют уведомление администратору, у компаний возникла потребность в новых продуктах и технологиях, позволяющих решить эту проблему. В результате появились системы предотвращения вторжений (IPS – intrusion prevention system), целью которых является не только выявление несанкционированной деятельности, но и предотвращение доступа злоумышленника к цели, как показано на рисунке 2-21. Таким образом, IPS является превентивной и проактивной технологией, сосредоточенной в первую очередь на предотвращении атак, в отличие от IDS, являющейся детективной технологией, применяемой к уже свершившимся фактам. Основной идеей является комбинирование средств IDS и IPS в одном продукте – межсетевом экране, который проводит глубокий анализ сетевых пакетов, выявляет атаки и останавливает их. Как и в мире IDS, существуют средства IPS уровня хоста (HIPS) и уровня сети (NIPS). Большинство сетевых IPS являются линейными (inline) устройствами, включаемыми «в разрыв» сети и пропускающими через себя и контролирующими весь трафик. Однако это может привести к появлению «узкого места» (бутылочного горлышка), снизить производительность сети и стать единой точкой отказа. Производители упорно работают над технологиями, позволяющими решить все эти проблемы.

Рисунок 2-21. Архитектура IDS vs. IPS

Реакция на вторжения. Большинство IDS имеют несколько видов реакции на произошедшие события. IDS может отправить специальный сигнал, чтобы отбросить или уничтожить соединение как на стороне источника, так и на стороне получателя пакета. Это эффективно разрывает соединения и не позволяет осуществлять передачу. IDS может блокировать доступ пользователя к ресурсу на отдельной системе при достижении порога срабатывания IDS. IDS может отправить уведомление о событии на другой компьютер, на консоль управления или администратору. И, наконец, некоторые IDS могут перенастроиться для выполнения неких заранее определенных действий.

Большинство NIPS имеют два сетевых интерфейса – внешний и внутренний. Трафик приходит на внешний интерфейс, анализируются и, в случае признания пакетов безопасными, они направляются на внутренний интерфейс. Если пакеты признаются вредоносными, они отбраковываются. Время покажет, смогут ли продукты IPS полностью заменить продукты IDS. Некоторым кажется, что это просто новый маркетинговый термин, тогда как другие считают IPS новым шагом в эволюции технологий информационной безопасности.