- •Угрозы информационной безопасности ис. План

- •Введение

- •1. Основные понятия защиты информации

- •2. Основные понятия информационной безопасности компьютерных систем.

- •3. Анализ угроз информационной безопасности

- •3. Классификация угроз по базовым признакам

- •2.2. Угрозы преднамеренного действия (например, угрозы действий злоумышленника для хищения информации).

- •3. По непосредственному источнику угроз.

- •3.2. Угрозы, непосредственным источником которых является человек. Например:

- •3.3. Угрозы, непосредственным источником которых являются санкционированные программно-аппаратные средства.

- •4. По положению источника угроз.

- •4.2. Угрозы, источник которых расположен в пределах контролируемой зоны территории (помещения), на которой находится ис.

- •7. По этапам доступа пользователей или программ к ресурсам ис.

- •8. По способу доступа к ресурсам ис.

- •8.1. Угрозы, направленные на использование прямого стандартного пути доступа к ресурсам ис.

- •8.2. Угрозы, направленные на использование скрытого нестандартного пути доступа к ресурсам ис.

- •9. По текущему месту расположения информации, хранимой и обрабатываемой в ис.

- •9.2. Угрозы доступа к информации в оперативной памяти.

- •9.3. Угрозы доступа к информации, циркулирующей в линиях связи.

- •9.4. Угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере (например, угроза записи отображаемой информации на скрытую видеокамеру).

- •5. Классификация угроз по возможности нанесения ущерба

- •6. Основные виды угроз для ис

- •7. Анализ наиболее распространённых угроз информационной безопасности ис

- •8. Угрозы информационной системе хозяйствующего субъекта. Возможный ущерб

- •9. Угрозы защищенности в глобальных сетях

- •Привязка угроз к различным учИСткам глобальной сети

- •10. Концептуальная модель защиты информации

- •11. Общая модель угроз и модель нарушителя

- •12. Основные методы реализации угроз информационной безопасности

- •13. Методика оценки эффективности сзи

10. Концептуальная модель защиты информации

Алгоритм анализа и оценки состояния безопасности информации включает следующие последовательные действия:

1) Вычисление весовых коэффициентов опасности для источников угроз и уязвимостей;

2) Сравнение этих коэффициентов с заранее заданным критерием;

3) По результатам п.2 - последовательное сокращении (исключении) полного перечня возможных источников угроз и уязвимостей до минимально актуального для конкретного объекта.

Исходными данными для проведения оценки и анализа служат результаты анкетирования субъектов отношений, направленные на уяснение:

направленности их деятельности,

предполагаемых приоритетов целей безопасности,

задач, решаемых автоматизированной системой.

условий расположения и эксплуатации объекта.

Данный подход позволяет:

• установить приоритеты целей безопасности для субъекта отношений;

• определить перечень актуальных источников угроз;

•определить перечень актуальных уязвимостей;

• оценить взаимосвязь угроз, источников угроз и уязвимостей;

• определить перечень возможных атак на объект;

• описать возможные последствия реализации угроз.

При анализе рисков необходимо принять во внимание, что компьютеры в корпоративной или локальной сети организации не всегда бывают достаточно защищены, чтобы противостоять атакам или хотя бы регистрировать факты нарушения информационной безопасности. Так, тесты Агентства зашиты информационных систем показали, что 88% компьютеров имеют слабые места с точки зрения информационной безопасности, которые могут активно использоваться для получения несанкционированного доступа.

Отдельно следует рассматривать случаи удаленного доступа к информационным структурам организации.

Еще до построения политики безопасности необходимо оценить риски, которым подвергается компьютерная среда организации, и предпринять соответствующие действия. Очевидно, что затраты организации на контроль и предотвращение угроз безопасности не должны превышать ожидаемых потерь в случае, если никакие меры по защите активов и ресурсов организации не предпринимаются вовсе.

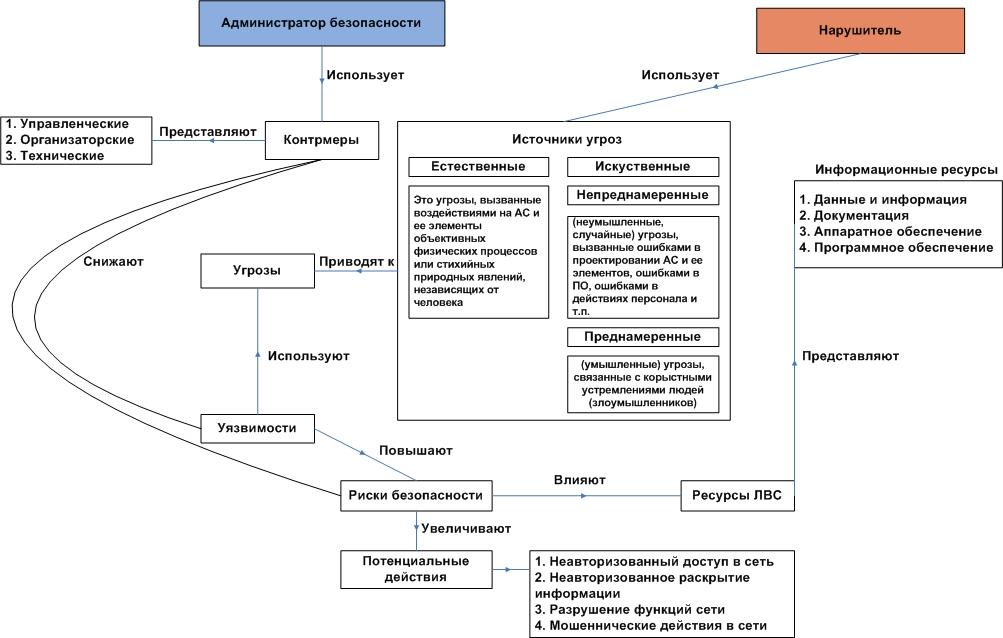

Для обеспечения защиты от угроз необходимо разработать концептуальную модель защиты информации в ИС.

Концептуальная модель дает представление о структуре информационной безопасности, которая предусматривает защиту информации от широкого спектра угроз.

Вредоносные действия могут совершаться в виде:

- неавторизованного доступа в сеть,

- неавторизованного раскрытия информации,

- разрушения функций сети и мошеннических действий.

Концептуальная модель защиты информации в ИС рассматривает:

- как действия нарушителя (злоумышленника),

- так и действия администратора безопасности.

Рисунок 1.4 Концептуальная модель защиты информации в ЛВС

о программного обеспечения, отвечающий за взаимодействие с отающих на

Рисунок 1. Концептуальная модель защиты информации в ЛВС

Рис.3 . Концептуальная модель защиты информации в ЛВС

Уязвимы практически все компоненты ЛВС:

1) во-первых, это сетевые протоколы (TCP/IP, IPX/SPX, NetBIOS/SMB) и устройства (маршрутизаторы, коммутаторы), образующие сеть;

2) во-вторых – операционные системы (Windows NT, Unix, Netware);

3) в-третьих – базы данных (Oracle, Sybase, MS SQL server) и приложения ( почтовые сервера и Web – сервера ).

Архитектура Локальной Вычислительной Сети включает в себя четыре уровня:

1. Уровень прикладного программного обеспечения, отвечающий за взаимодействие с пользователем.

Примером элементов сети, работающих на этом уровне, можно назвать:

- текстовый редактор WinWord,

- редактор электронных таблиц Excel,

- почтовую программу Outlook Express, системы MS Query.

Уровень управления базами данных, отвечающий за хранения и обработку данных информационной системы. Пример СУДБ MS Access, MS SQL.

Уровень операционной системы, отвечающий за обслуживание СУБД и прикладного программного обеспечения. Примером, работающим на этом уровне, можно назвать ОС Microsoft Windows NT, Sun Solaris, Novell Netware.

Уровень сети, отвечающий за взаимодействие узлов информационной системы. Примером, работающих на этом уровне, можно назвать стеки протоколов TCP/IP, IPX/SPX, NetBIOS/SMB.

Злоумышленник располагает широким спектром возможностей для нарушения безопасности ИС. Эти возможности могут быть реализованы на всех четырех перечисленных выше уровнях ИС.

Способы воздействия угроз на объекты защиты информации подразделяются на:

информационные,

аппаратно-программные,

физические,

радиоэлектронные

и организационно-правовые.

К информационным способам относятся:

нарушение адресности и своевременности информационного обмена;

несанкционированный доступ к информационным ресурсам;

незаконное копирование данных в информационных системах;

хищение информации из банков и баз данных;

нарушение технологии обработки информации.

Аппаратно-программные способы включают:

внедрение компьютерных вирусов;

установку программных и аппаратных закладных устройств;

уничтожение или модификацию данных в информационных системах.

Физические способы включают:

уничтожение или разрушение средств обработки информации и связи;

уничтожение, разрушение или хищение машинных или других оригиналов носителей информации;

хищение аппаратных или программных ключей и средств криптографической защиты информации;

воздействие на персонал;

поставку "зараженных" компонентов информационных систем.

Радиоэлектронными способами являются:

перехват информации в технических каналах ее утечки;

внедрение электронных устройств перехвата информации в технические средства передачи информации и помещения;

перехват, дешифрование и внедрение ложной информации в сетях передачи данных и линиях связи;

воздействие на парольно-ключевые системы;

радиоэлектронное подавление линий связи и систем управления.

Организационно-правовые способы включают:

закупки несовершенных или устаревших информационных технологий и компьютерных средств;

невыполнение требований законодательства Российской Федерации в информационной сфере;

неправомерное ограничение доступа к документам, содержащим важную для граждан и органов информацию.

Таким образом, надежная защита информационных систем от различного вида угроз возможна только на основе построения комплексной системы безопасности информации:

на всех этапах разработки,

ввода в действие,

модернизации аппаратно-программных средств телекоммуникаций,

а также при обработке, хранении и передаче по каналам связи информации с широким применением современных средств криптографической защиты, которая бы включала в себя взаимоувязанные меры различных уровней:

нормативно-правового;

организационного (административного);

программно-аппаратного;

технического