- •4 Курс, 8 семестр

- •Введение

- •Темы спецкурса

- •Информационная безопасность (это борьба)

- •Защита информации (это засекречивание и сокрытие ее)

- •Общие вопросы информационной безопасности и защиты информации, как для пк, так и для вычислительных и управляющих систем и сетей

- •Угрозы и необходимость сохранности информации

- •Слабые места ивс, привлекательные для злоумышленников

- •Развитие идей и концепций защиты информации

- •Каналы утечки информации

- •Способы и средства защиты информации

- •Элементы криптологии на исторических примерах

- •Терминология

- •Периоды развития криптологии.

- •Примеры шифрования письма от древности до наших дней

- •Практические шифры, применявшиеся от древних времен до падения Рима.

- •Шифры возрождения криптографии после темных веков варварства, последовавших после падения Рима. (Конец средневековья 1390 г. До начала нового времени хiх век)

- •Новое время (xiXвек — …) предъявило к шифрам требования: легкость массового использования и усиление устойчивости к взлому.

- •Шифрование письма в России.

- •Шифры подполья России

- •Модулярная арифметика (mod-арифметика)

- •Свойства целочисленных операций с modN

- •Основные свойства

- •Виды датчиков псп

- •Программные датчики. Общая модель

- •Генерация дискретных случайных величин (событий) с помощью датчика псп.

- •Проблемы генерирования криптографически стойкой псевдослучайной последовательности (псп) чисел.

- •Как получить большую длину псп чисел

- •Псп нулей и единиц (гамма).

- •Реализация генератора гаммы на регистрах сдвига

- •Тестирование гаммы

- •Классическая криптография

- •Криптографическая система с одним ключом (общим для шифрования и расшифрования)

- •Шифрование заменой (подстановками)

- •Многотабличная замена. Буквенная ключевая последовательность.

- •Числовая ключевая последовательность

- •Шифрование с использованием алгебры матриц (частный случай перестановок).

- •Блочная подстановка (замена) — блочный шифр.

- •Свойства s-преобразований.

- •Метод перестановок (шифрование перестановками)

- •Табличный вариант

- •Расшифровка

- •Усложнение табличного варианта.

- •Перестановка по маршрутам Гамильтона.

- •Шифры перестановки

- •Шифры взбивания

- •Идеи комбинационного шифрования.

- •Гаммирование двоичного текста.

- •Слабые места шифра замены с помощь операции xor.

- •Потоковое (поточное) шифрование.

- •Синхронное потоковое шифрование

- •Классификация

- •Самосинхронизирующееся поточное шифрование

- •Основные свойства -шифра.

- •Общие требования к шифрам.

- •Стеганография

- •Введение

- •Примеры методов стеганографии без использования специальных технических средств.

- •Примеры стеганографии с использованием технических средств.

- •Принципы компьютерной стеганографии.

- •Недостатки и проблемы

- •Методы компьютерной стеганографии

- •Общие принципы

- •Группа методов использования избыточности аудио- и визуальной информации.

- •Криптофония – защита речевых сообщений

- •Методы обеспечения скрытности переговоров по незащищенным каналам связи

- •Структурная схема комбинированного скремблирования

- •Вокодерная схема закрытия

- •Пример практической реализации простого цифрового скремблирования/дескремблирования сигнала речи

- •Логическая операция xor как шифрование (дешифрование) потока бит.

- •Скремблер/дескремблер.

- •Моделирование работы системы скремблер/дескремблер.

- •Принципиальная схема опытного макета скремблера/дескремблера.

- •Система скремблер/дескремблер со сменным секретным ключом.

- •Выбор ключа.

- •Список литературы.

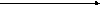

Пример практической реализации простого цифрового скремблирования/дескремблирования сигнала речи

Н а

рис. 1 показана структурная схема такого

устройства.

а

рис. 1 показана структурная схема такого

устройства.

М – микрофон

ФНЧ – фильтр нижних частот с верхней граничной частотой 3000 Гц

-модулятор – простейшее устройство оцифровывания аналогового сигнала речи (представление его -кодом)

x(n) – -код (дельта-код). n – порядковый номер тактового импульса.

c(n) – скремблированный -код (шифр поступающий на линию связи).

регенератор – устройство восстановления П-образной формы сигнала из бит шифра, искаженных линией связи.

задержка – синхронизирует одновременность поступления на дескремблер бит принятого шифра c’(n) с восстановленными тактовыми импульсами A(n).

D(n)=x(n) – на выходе дескремблера получаем исходный -код.

-демодулятор – преобразует -код в аналоговый сигнал речи. Реализуется простым активным ФНЧ 2-го порядка.

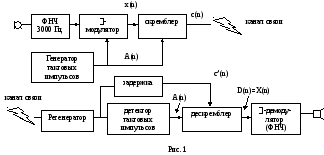

О дна

из возможных простых принципиальных

схем-модулятора

приведена на рис. 2.

дна

из возможных простых принципиальных

схем-модулятора

приведена на рис. 2.

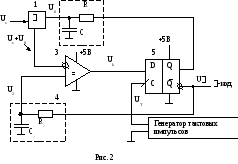

Н а

рис. 3 показаны осциолограммы сигналов.

а

рис. 3 показаны осциолограммы сигналов.

1 – аналоговый сумматор

2 – устройство усредняющее сигнал -кода (интегрирующая цепочка R1C1)

3 – компаратор

4 – -демодулятор (интегрирующая цепочка R2C2)

5 – D-триггер

Us – аналоговый сигнал речи

U0 – среднее значение амплитуды Um импульсов -кода.

U2 – сигнал на выходе -демодулятора

UT – импульсы тактового генератора, записывающие положительные фронты состояние компаратора {‘0’,’1’}={0, 5 В} на выход Q D-триггера. ('0','1' – логические нуль и единица).

Когда U2<(Us+U0), то Uk=’0’. На выход Q D-триггера записывается очередным положительным фронтом тактового импульса логический 0, а на ¯Q-логическая 1 (т. е. +5 В) и величина U2увеличивается на один шаг U2.

Так формируется сигнал -кодаU, представляющий собой неструктурированный («сплошной») поток бит {0,1}, т. е. на разбитый на байты или слова.

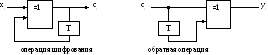

Логическая операция xor как шифрование (дешифрование) потока бит.

|

Операция кодирования |

Обратная операция декодирования |

|

ci := xi XOR ci-1 |

yi := ci XOR ci-1 |

здесь x,c,y{0,1}

Реализация

операций.

|

Здесь

|

|

– сумматор по модулю 2 c=aXORb. |

a b c 0 0 0 0 1 1 1 0 1 1 1 0 | |||||||||||||||

|

|

|

– задержка информации на один такт |

Н апример,

с помощью D-триггера. Значение «а» на

входе D запоминается триггером на выходе

Q в момент прихода на вход c положительного

перепада тактовых импульсов. На рисунках

схем реализации генератор тактовых

импульсов не показан.

апример,

с помощью D-триггера. Значение «а» на

входе D запоминается триггером на выходе

Q в момент прихода на вход c положительного

перепада тактовых импульсов. На рисунках

схем реализации генератор тактовых

импульсов не показан.

Покажем, что yi = xi

Обозначим суммирование по модулю 2 –

Тогда ci=xici-1(1)

yi=cici-1(2)

Т. к.: yi=cici-1=xici-1ci-1, аci-1ci-1= 0, тоyi=xi(3)

Или иначе (в общем случае):

т. к. ci-1=xi-1ci-2, (4)

то, подставляя в (2) величины (1) и (4), получим:

yi=xi ci-1 xi-1 ci-2.

Но из (2) имеем

ci-1ci-2=yi-1

Следовательно: yi=xixi-1yi-1

Прямой подстановкой очередных значений xиyнетрудно убедиться, что выражения (5) и (3) эквивалентны.

Преобразование xiyiможно рассматривать как частный случай теории цифровых фильтров дляxиy– двоичных чисел и сумм по модулю два. Согласно теории цифровых фильтров возмем для выражений (1) и (2)Z-преобразование.

|

с(z)=x(z)c(z)z-1y(z)=c(z)z-1y(z)=c(z)(1z-1) |

x(z)=c(z)c(z)z-1x(z)=c(z)(1z-1) |

Т.к. операции сложения и вычитания по модулю 2 тождественны |

![]()

и по правилу сдвига Z-преобразования получаем

yi=xi

Совместную пару операций XORкодирования/декодирования получим и при взятии дополнительной операции отрицания¯ci

|

ci := xi XOR ci-1 |

xi := ci XOR ci-1 |

|

ci ¯ci |

|

=1 T ci xi |

T ci xi |

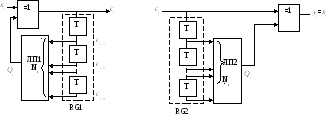

Т еперь

возьмем вместо одного элемента задержки

несколько последовательно соединенных,

т.е. регистр сдвига, а вместо одновходовой

операции отрицания – логический

преобразователь (ЛП), имеющий несколько

входов и один выход

еперь

возьмем вместо одного элемента задержки

несколько последовательно соединенных,

т.е. регистр сдвига, а вместо одновходовой

операции отрицания – логический

преобразователь (ЛП), имеющий несколько

входов и один выход

Снова получим совместную пару устройств кодирования/декодирования.

Такие устройства называют скремблерами/дескремблерами. ЛП удобно реализовать на микросхемах памяти (ПЗУ), содержащих 2nячеек. ТогдаNi– адресi-той ячейки.Qi– информация (0, 1) записанная в ней.

Формула работы скремблера.

ci=xiQi

Qi = φ(N)

N = ci-1 + 2 ci-2 + 22 ci-3 + … + 2n-1ci-n

N– десятичный эквивалент двоичного числаci-1ci-2…ci-n(ci-1 – младший разряд) состояния регистра сдвигаRG1, являющегося адресом ячейки ПЗУ.

Итак, ci=xiφ(RG1)φ(N) =φ(RG1) (6)

Для дескремблера

yi=ciφ(RG1) (7)

Если функции для ЛП1 и ЛП2 одинаковы: φ(RG1) =φ(RG2), то выражения (6) и (7) аналогичны (1) и (2). Соответственно будем иметь и утверждение

yi=xi

Особенности свойств системы скремблер/дескремблер в общем случае с произвольной таблицей памяти ЛП не исследованы.

Получили широкое распространение и исследованы свойства системы скремблер/дескремблер с ЛП из линейки сумматоров по модулю два. Например:

|

T T T |

T T T |

З a b c = a XOR

b |