|

1

|

-

Развитие идей и концепций защиты

информации.

-

Задана секретная линия связи на

скремблере/дескремблере 3-го порядка

с отводами на элемент XOR от 3-го и 2-го

звена регистра сдвига. Напишите

алгоритм работы системы и потактовым

анализом состояния системы,

продемонстрируйте эффект

самосинхронизации.

|

|

2

|

-

Каналы утечки информации. Обзор

способов и средств защиты.

-

Задана секретная линия связи на

скремблере/дескремблере 3-го порядка

с отводами на элемент XOR от 3-го и 2-го

звеньев регистра сдвига. Вы передаете

текст телеграммы «КУПЛЮ» потоком бит

5-ти разрядного кода алфавита с

пробелом, но без букв Ё и Ъ. Зашифруйте

свою телеграмму, используя алгоритм

работы скремблера. Начальное состояние

скремблера 111.

|

|

3

|

-

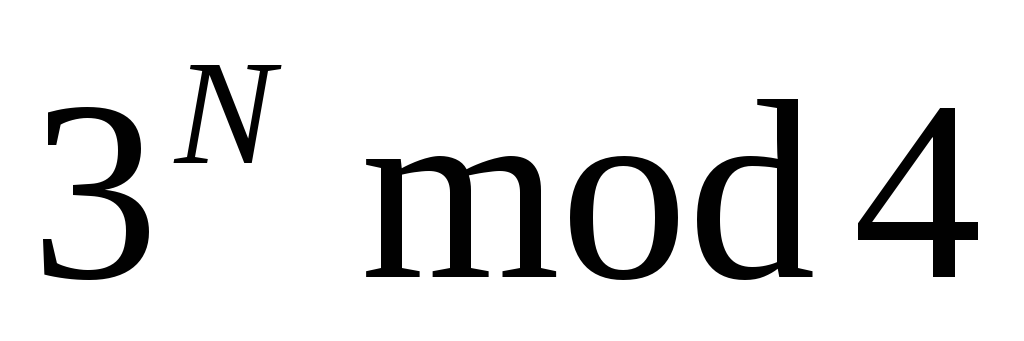

Целочисленные операции с mod N. Основные

свойства операции mod N.

-

Задана секретная линия связи на

скремблере/дескремблере 4-го порядка

с отводами на элемент XOR от 4-го и 3-го

звена регистра сдвига. Вы передаете

текст телеграммы «ЕДУ» потоком бит

5-ти разрядного кода алфавита с

пробелом, но без букв Ё и Ъ. Зашифруйте

свою телеграмму, используя алгоритм

работы скремблера. Начальное состояние

регистра 1111.

|

|

4

|

-

Теорема Евклида и алгоритм вычисления

НОД(А,В).

-

Вы получили шифрованную телеграмму

по системе «КРИПТО-1»

ЪКЩЧВК

Расшифруйте ее. Ваш ключ: 19 11 24 05.

|

|

5

|

А_ОЭХЭШ.

Прочитайте телеграмму.

|

|

6

|

|

|

7

|

|

|

8

|

-

Программные датчики ПСП чисел.

-

Задана секретная линия связи на

скремблере/дескремблере 3-го порядка

с отводами на элемент XOR

от 3-го и 2-го звена регистра сдвига.

Вы передаете текст телеграммы «ЗАВТРА»

потоком бит 5-ти разрядного кода

алфавита с пробелом, но без символов

Ё и Ъ. Зашифруйте Вашу телеграмму,

используя алгоритм работы скремблера.

|

|

9

|

-

Идея Хоффмана как получить очень

большую величину периода ПСП чисел.

-

Задана секретная линия связи на

скремблере/дескремблере 3-го порядка

с отводами на элемент XOR

от 3-го и 2-го звена регистра сдвига.

Вы передаете текст телеграммы «ПИЛИТЕ»

потоком бит 5-ти разрядного кода

алфавита с пробелом, но без букв Ё и

Ъ. Зашифруйте Вашу телеграмму, используя

алгоритм работы скремблера.

|

|

10

|

|

|

11

|

|

|

12

|

-

Реализация генератора ПСП бит на

регистрах сдвига.

-

Задана секретная линия связи на

скремблере/дескремблере 3-го порядка

с отводами на элемент XOR

от 3-го и 2-го звена регистра сдвига.

Вы передаете текст телеграммы «БЕРИТЕ»

потоком бит 5-ти разрядного кода

алфавита с пробелом, но без букв Ё и

Ъ. Зашифруйте Вашу телеграмму, используя

алгоритм работы скремблера.

|

|

13

|

y = 10 21 14 06 18 17 21 02 03

Ваш ключ: «БОГЕМА». Прочитайте эту

шифрограмму.

|

|

14

|

| 10101 | 11101 |

00001 | 01111 | 10011 | 10010 | 00001 | 11100 |

|

|

15

|

|

|

16

|

-

Криптосистема с одним ключом.

Структурная схема. Шифрование заменой

и с использованием алгебры матриц.

-

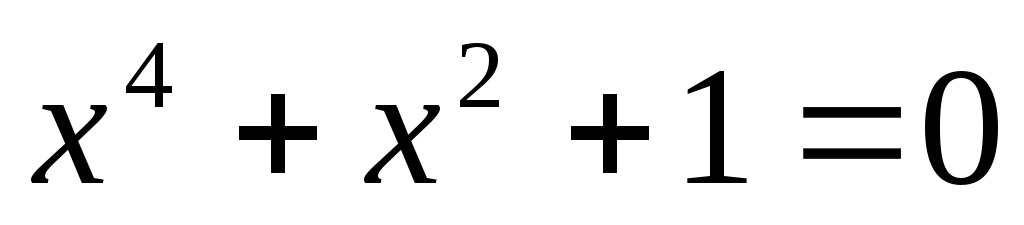

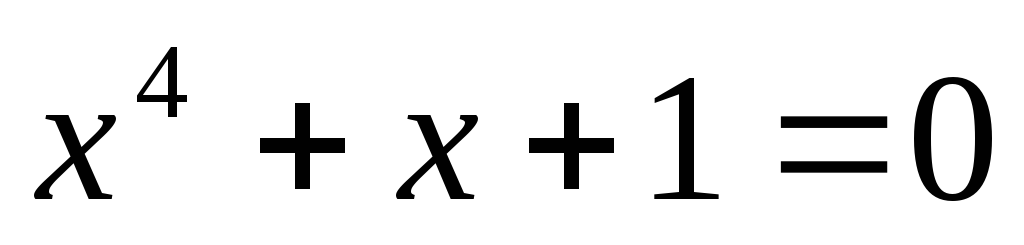

Напишите алгоритм работы генератора

ПСП бит, реализующего полином

.

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность». .

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность».

|

|

17

|

-

Блочная замена. Метод перестановки.

-

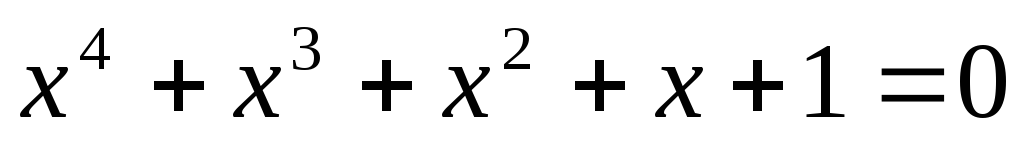

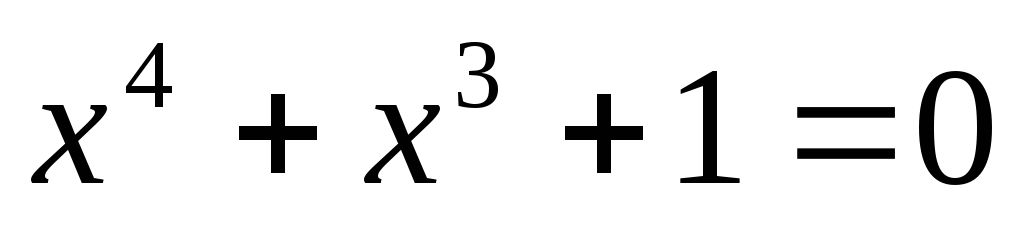

Напишите алгоритм работы генератора

ПСП бит, реализующего полином

.

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность». .

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность».

|

|

18

|

-

Шифры перестановок. Идеи комбинированного

шифрования.

-

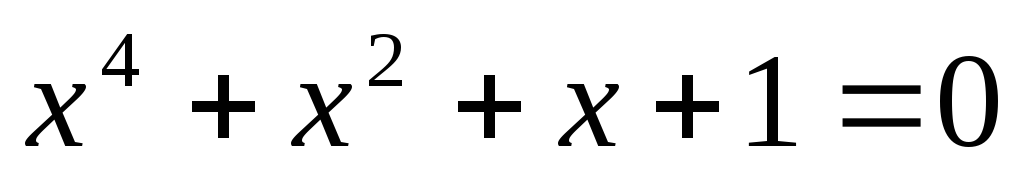

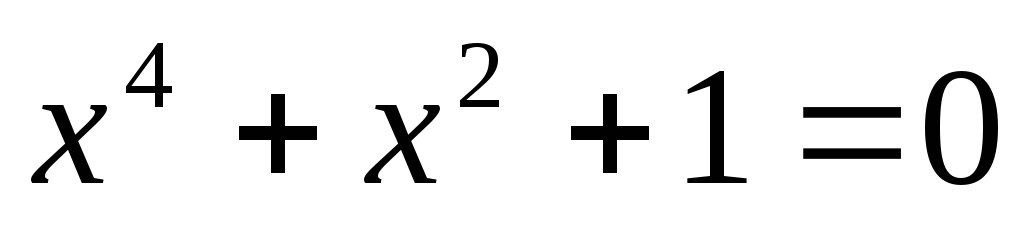

Напишите алгоритм работы генератора

ПСП бит, реализующего полином

.

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность». .

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность».

|

|

19

|

-

Гаммирование двоичного текста. Слабые

места метода замены операцией XOR.

-

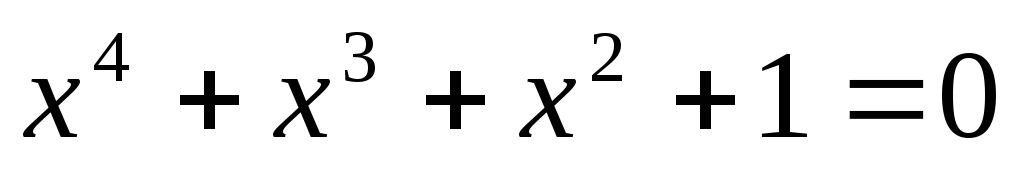

Напишите алгоритм работы генератора

ПСП бит, реализующего полином

.

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность». .

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность».

|

|

20

|

-

Поточное шифрование. Основные свойства

гамма-шифра. Общие требования к шифрам.

-

Напишите алгоритм работы генератора

ПСП бит, реализующего полином

.

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность». .

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность».

|

|

21

|

-

Идеи криптографии открытого ключа.

Протокол Диффи-Хеллмана.

-

Напишите алгоритм работы генератора

ПСП бит, реализующего полином

.

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность». .

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность».

|

|

22

|

-

Система RSA. Выбор P

и Q. Вычисление E

и D.

-

Напишите алгоритм работы генератора

ПСП бит, реализующего полином

.

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность». .

С помощью диаграммы потактового

состояния регистра получите ПСП бит

и протестируйте ее 5-ю тестами на

«случайность».

|

|

23

|

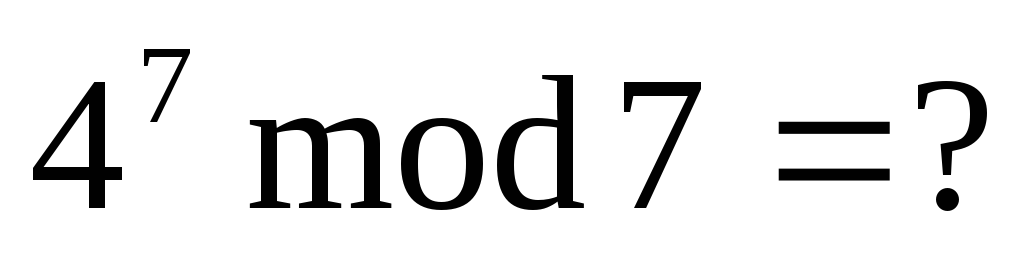

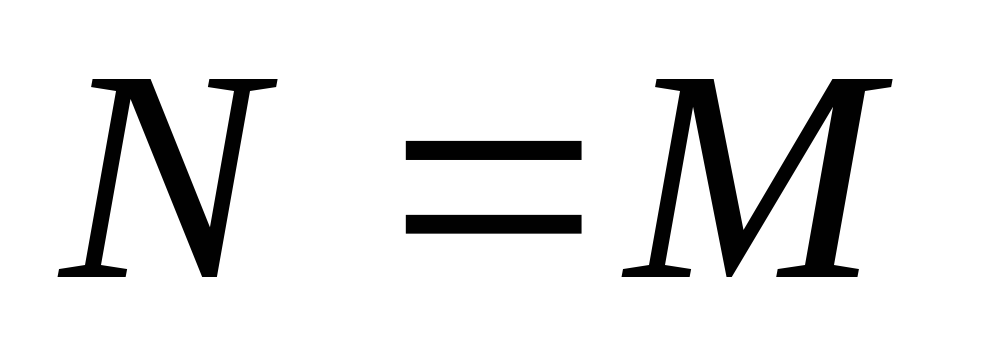

Проведите анализ общей формулы

. .

|

|

24

|

Проведите анализ общей формулы

. .

|

|

25

|

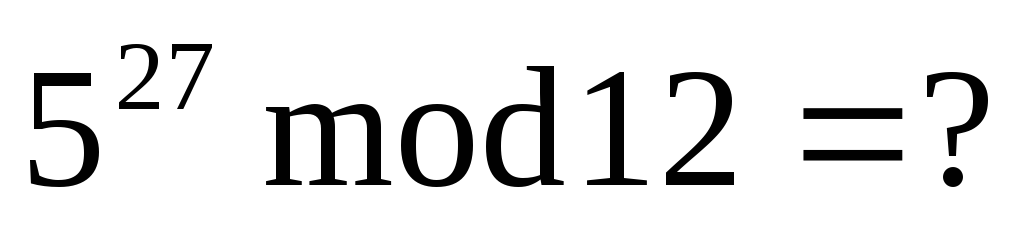

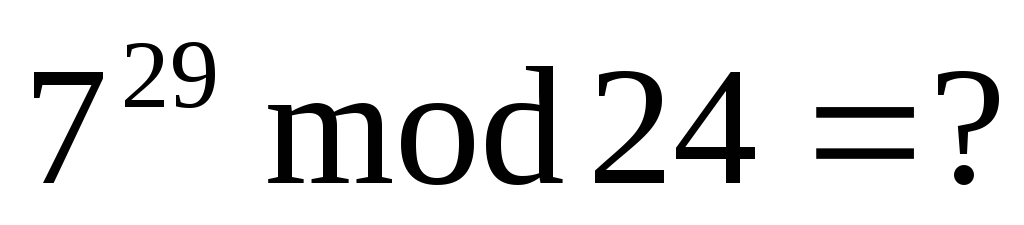

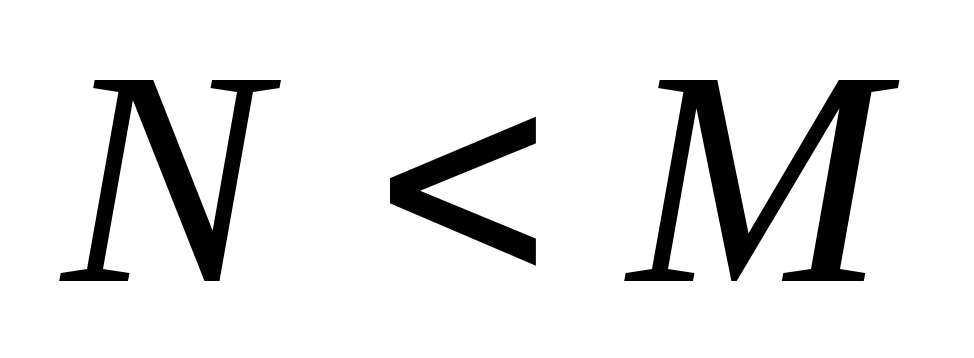

Проведите анализ зависимости от N

операции

. .

|

|

26

|

|

|

27

|

-

Логическая операция XOR,

как шифрование потока бит.

Скремблер/дескремблер.

-

Вычислите Ф(Ваш персональный код)=?

|

|

28

|

|

|

29

|

и проверьте анализ общего вида формулы

и проверьте анализ общего вида формулы

. .

|

|

30

|

для

для

для

для

для

для

|