Книга Active directory

.pdf258 |

Инфраструктура групповой политики |

Глава 6 |

Если в GPO с более высоким приоритетом параметр политики включен или отключен, отконфигурированный параметр будет применен к клиенту. Однако не забывайте, что по умолчанию параметры политики не заданы (Not Configured). Если в GPO с более высоким приоритетом параметр политики не задан, будет применен параметр политики (включенный или отключенный)

вGPO с более низким приоритетом.

Ссайтом, доменом или подразделением можно связать множество объектов GPO. В таком сценарии объекты GPO с более высоким порядком ссылок имеют приоритет перед объектами GPO с более низким порядком ссылок. При выборе подразделения в консоли GPMC вкладка Связанные объекты групповой политики (Linked Group Policy Objects) отображает порядок ссылок объектов GPO, связанных с подразделением.

Поведение групповой политики по умолчанию заключается в том, что этот GPO связывается контейнером более высокого уровня и наследуется дочерними контейнерами. При запуске компьютера или входе пользователя клиент групповой политики анализирует размещение объекта компьютера или пользователя в Active Directory и оценивает объекты GPO, в область действия которых включен компьютер или пользователь. Затем расширения клиентской стороны применяют параметры политики из этих объектов G P O . Политики применяются последовательно: связанные с сайтом, затем с доменом и, наконец, связанные с подразделениями (от подразделения первого уровня до подразделения, в котором расположен объект пользователя или компьютера). В такой многослойной схеме приложения параметров политики объект G P O с более высоким приоритетом позже заменит параметры, применявшиеся ранее. Этот порядок применения политик по умолчанию продемонстрирован на рис. 6-8.

СОВЕТ К ЭКЗАМЕНУ

Запомните порядок обработки политик домена по умолчанию: сайт, домен, подразделение. Помните, что параметры политики домена применяются позже и, следовательно, превалируют над параметрами в локальных объектах GPO.

Результатом такого последовательного применения объектов G P O является наследование политики. Результирующим набором групповых политик для пользователя или компьютера будет кумулятивный результат применения политики сайта, домена и подразделения.

По умолчанию унаследованные объекты GPO обладают более низким приоритетом, чем объекты GPO, непосредственно связанные с контейнером. В качестве упражнения отконфигурируйте параметр политики, чтобы отключить использование средств редактирования реестра всеми пользователями в домене, настроив этот параметр политики в объекте GPO, связанном с доменом. Этот GPO и его параметры политики будут наследоваться всёмй пользователями в домене. Однако администраторам может потребоваться использовать средства редактирования реестра, поэтому к подразделению с учетными записями администраторов можно привязать GPO и отконфигурировать параметр политики, разрешающий использовать средства редактирования реестра. Поскольку объект GPO, связанный с подразделениями администраторов, обладает более

Занятие 2 |

|

Управление областью действия групповой политики |

2 5 9 |

|

|

|

|

|

|

высоким |

п р и о р и т е т о м , |

ч е м у н а с л е д о в а н н ы й |

о б ъ е к т G P O , администраторы |

|

смогут использовать средства р е д а к т и р о в а н и я |

реестра. П р и м е р такой конфи- |

|||

гурации |

показан на рис . |

6-9. |

|

|

Порядок обработки объектов GPO для подразделения подрядчиков = 1, 2,3,4, 5 Порядок обработки объектов GPO для подразделения ноутбуков = 1,2, 6,7

Рис. 6-8. Обработка объектов GPO, привязанных к сайту, домену и подразделению

У г р а ве лн « е гз у г т ю в о йп о л и т и к о м |

А |

д |

л и к тир со т о р ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

i ^Л е сa j f i t c s o . c a n |

|

С п я И и н о« гз еъ е к г т р ы, т ю с вг ок >й л * т и « л |

Н а с л е д от в р а ун т» о* вг о юй л |

м J м |

|

|

|

j |

||||||||||

|

|

|

|

|

|

|||||||||||||

3 |

c n n t o s o . c o m |

|

Э т о |

т с л и с см кв z c |

& p j а a« nъ е * |

т т с |

тв ю с |

в п оо гй |

и |

т и < ги |

р и а я а а |

» c» a* |

#. T» 4* Оопапъпгыь*w |

с а « ! |

|

|

|

|

' . ] [ C O N T O СS Oт а н д а р |

т ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Ш |

D e f a Dd ot m a i nP o k y |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3 3 |

3 § } D a n l Cno n t r o l l e r s |

|

П р и о р и т е *т |

G |P O |

|

|

|

|

|

|

|

P a j M * 4 * v « |

C W T J| * 1 |

|

|

| |

||

£ 1 |

Ш G r c t p s |

|

|

1 |

К |

о г р |

юп оп р |

та дтж ли зява |

н® |

а* |

я» » « |

с т р а т с |

р о о |

А л - » * » < т р |

в т е с ы ЬI |

с ю |

н |

|

i t ; |

k f c ;T e s t |

|

|

2 |

D o m Da ?enоf |

4» сj уi |

|

|

|

|

|

|

|

В |

к м Д нд |

ч » « « с т > з г с 4 ы |

||

Й |

i ' i Ti e s t l |

|

> ' w |

3 |

С тO а Oн Nд аT рO т Sы O |

|

|

|

|

|

|

Ь * яД о д|- |

* * « с т р а т о р ы |

|||||

. |

А а ш « н с т р а т о |

р ы |

|

|

|

|

|

|

|

|

|

|

|

|

1 |

|

|

|

3 D |

м . К а д р ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

Я |

{ f t . Ю м е и т ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

3 |

Ш С е р в е р ы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|||||||||

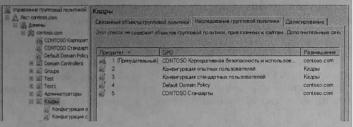

Рис. 6-9. Вкладка |

наследования групповой политики |

|

|

|

|

|

|

|

|

|

||||||||

Параметр п о л и т и к и , о г р а н и ч и в а ю щ и й и с п о л ь з о в а н и е средств редактирова- |

||||||||||||||||||

ния реестра, определен в о б ъ е к т е г р у п п о в о й |

п о л и т и к и C O N T O S O Стандарты, |

|||||||||||||||||

связанном с д о м е н о м |

c o n t o s o . c o m . |

В |

G P O |

|

|

К о р п о р а т и в н а я политика для ад- |

||||||||||||

министраторов п а р а м е т р п о л и т и к и |

р а з р е ш а е т и с п о л ь з о в а н и е |

средств |

редак- |

|||||||||||||||

тирования реестра. |

О б ъ е к т |

G P O а д м и н и с т р а т о р о в |

связан с подразделением |

|||||||||||||||

Администраторы. П р и в ы б о р е п о д р а з д е л е н и я , как, например, Администраторы, на панели сведений к о н с о л и G P M C о т о б р а ж а е т с я вкладка Наследование групповой политики ( G r o u p Policy Inheritance), о п р е д е л я ю щ а я приоритет G P O для этого подразделения. К а к видите, с а м ы м в ы с о к и м приоритетом обладает G P O

260 |

Инфраструктура групповой политики |

Глава 6 |

Корпоративная политика для администраторов. Все параметры в этом GPO, которые конфликтуют с параметрами в объекте групповой политики CONTOSO Стандарты, будут применены из объекта GPO администраторов. Поэтому средства редактирования реестра смогут применять только пользователи в подразделении Администраторы. Итак, приоритет по умолчанию гарантирует применение политики, определенной ближе всего к пользователю или компьютеру.

Приоритет множества связанных объектов групповой политики

Сподразделением, доменом или сайтом связывается множество объектов GPO.

Вслучае с множеством объектов групповой политики приоритет определяется порядком ссылок. На рис. 6-10 с подразделением Кадры связаны два объекта GPO. Объект с порядком ссылок 1 обладает более высоким приоритетом. Поэтому параметры, включенные или отключенные в объекте GPO Конфигурация опытных пользователей, будут иметь приоритет и заменят те же параметры в объекте GPO Конфигурация стандартных пользователей.

Кедры

Ce«M~»«o3w-,wrpF*wsa*no™nw j Ногми«л«е fp,moeofl roiwr»»., j Пегиггсовэнж: j

СОПЫО.ОП |

Падяджvt |

I GPO |

| |

Нет |

j Сдаз |

|

. |

' С О К П Ж К т ж и * , , |

|

gjf |

|

|

|

• . |

' Wait Dow Рок) |

|

Клттмия стодлрта» по/ъэоаат |

|

||

№awi C c w o l c i |

|

|

|

|

|

|

I £ Те* |

|

|

|

|

|

|

. Test I |

|

|

|

|

|

|

• . UMOUW, |

|

|

|

|

|

|

в |

Cow» |

|

|

|

|

|

• |

; Объел ci гр>тжн |

|

|

|

|

|

• r е>№й»«Hi

Рис. 6-10. Порядок ссылок объектов групповой политики

Блокирование наследования

Для того чтобы запретить наследование параметров политики, в редакторе GPME щелкните домен правой кнопкой мыши и выполните команду Блокировать наследование (Block Inheritance). Эта опция является свойством домена или подразделения и блокирует все параметры групповой политики из объектов GPO, связанных с родителями в иерархии групповой политики. Например, при блокировании наследования в подразделении применение объектов G P O начинается с объектов GPO, непосредственно связанных с этим подразделением, а объекты GPO, связанные с подразделениями более высоких уровней, доменом и сайтом, не применяются.

Блокирование рекомендуется использовать лишь изредка, поскольку оно усложняет оценку приоритетов и наследования групповой политики. В разделе «Модификация области GPO с помощью фильтров безопасности» описано, как определить область действия GPO, чтобы она охватывала только поднабор объектов или не применялась к нему. Кроме того, можно четко определить область действия GPO, чтобы объект применялся только к конкретным пользователям и компьютерам без необходимости в блокировании наследования.

Занятие 2 |

Управление областью действия групповой политики |

261 |

Принудительное в к л ю ч е н и е связи G P O

Связь объекта G P O можно включить принудительно. Щелкните правой кнопкой мыши связь G P O и в контекстном меню (см. рис. 6-7) выберите команду Принудительный (Enforced). Если включить принудительную связь GPO, объект получит наивысший приоритет, а параметры политики в данном GPO будут превалировать над всеми конфликтующими параметрами из других объектов GPO. Кроме того, принудительно включенная связь будет применена ко всем дочерним контейнерам, даже если для них задано блокирование наследования. В случае принудительного включения связи политика применяется ко всем объектам в области действия. Таким образом, принудительные политики заменяют все конфликтующие политики и применяются независимо от параметров блокирования наследования.

На рис. 6-11 блокирование наследования политики применено к подразделению Клиенты (Clients). В результате объект G P O 1, применяемый к сайту, блокируется и не применяется к подразделению Клиенты (Clients), а объект GPO 2, принудительно связанный с доменом, применяется по-прежнему, да еще и последним в порядке обработки, то есть его параметры заменят параметры объектов G P O 6 и 7.

Порядок обработки объектов GPO для подразделения подрядчиков = 1,3,4, 5,2 Порядок обработки объектов GPO для подразделения ноутбуков = 6,7, 2

Рис. 6-11. Обработка политики с блокированием наследования и принудительным включением

При настройке G P O , который определяет конфигурацию, диктуемую корпоративной безопасностью IT и политиками использования, необходимо бьггь уверенным, что параметры не будут заменены параметрами из других объектов

262 Инфраструктура групповой политики Глава 6

GPO. Для этого можно включить принудительную связь объекта G P O . На рис. 6-12 показан именно такой сценарии. Конфигурация, диктуемая корпоративной политикой, развертывается в объекте групповой политики C O N T O S O Корпоративная безопасность и использование, который принудительно связан с доменом contoso.com. Эта связь GPO помечена значком в виде висячего замка, который обозначает принудительное включение связи. На вкладке Наследование групповой политики (Group Policy Inheritance) подразделения Кадры указано, что этот объект GPO обладает более высоким приоритетом, чем даже объекты GPO, непосредственно привязанные к подразделению Кадры.

Рис. 6-12. Приоритет обьекта GPO с принудительной связью

Чтобы оценить приоритет GPO, выберите подразделение (или домен) н перейдите на вкладку Наследование групповой политики (Group Policy Inheritance), где отображается результирующий приоритет объектов GPO, связи GPO, порядок ссылок, блокирование наследования и принудительное включение связей. Здесь не перечислены политики, связанные с сайтом, и не указана фильтрация безопасности и WMI объекта GPO.

СОВЕТ К ЭКЗАМЕНУ

Хотя опции блокирования наследования и принудительного включения связей рекомендуется использовать в инфраструктуре групповой политики только по мере крайней необходимости, на сертификационном экзамене 70-640 от вас потребуется доскональное знание обеих опций.

Модификация области действия GPO с помощью фильтров безопасности

Итак, вы уже знаете, как связать объект GPO с сайтом, доменом или подразделением. Однако вам может потребоваться применять объекты G P O только к определенным группам пользователей или компьютеров в области действия GPO. Хотя объект GPO нельзя непосредственно связать с группой безопасности, существует метод применения GPO к конкретным группам безопасности. Политики в объекте GPO применяются только к пользователям с разрешениями чтения (Allow Read) и применения групповой политики (Allow Apply Group Policy) к GPO.

Занятие 2 |

Управление областью действия групповой политики |

263 |

Каждый объект G P O располагает списком контроля доступа ACL (Access Control List), который определяет разрешения доступа к GPO. Для применения GPO к пользователю или компьютеру требуются два разрешения: чтение (Allow Read) и применение групповой политики (Allow Apply Group Policy). Если под область действия G P O подпадает компьютер, как в случае связывания GPO с подразделением компьютера, однако этот компьютер не обладает разрешениями на чтение и применение групповой политики, он не будет загружать и применять объект GPO. Поэтому, отконфигурировав соответствующие разрешения для групп безопасности, вы сможете фильтровать G P O , чтобы его параметры применялись только к указанным компьютерам и пользователям.

По умолчанию группа Прошедшие проверку (Authenticated Users) обладает правом применения групповой политики в каждом новом GPO . Это означает, что по умолчанию все пользователи и компьютеры подпадают под область действия набора объектов G P O своего домена, сайта или подразделения независимо от других групп, членами которых они могут быть. Поэтому существует два способа фильтрации области действия G P O .

•Удалите разрешение Применить групповую политику (Apply Group Policy) для этих групп, установив д л я разрешения флажок Запретить (Deny). Затем определите группы, к которым нужно применить объект GPO и назначить разрешения на чтение и применение групповой политики для этих групп, установив флажки Разрешить (Allow).

•Определите группы, к которым не должен применяться объект GPO, и для этих групп напротив разрешения Применить групповую политику (Apply Group Policy) установите ф л а ж о к Запретить (Deny). После этого пользователь или компьютер не будет применять параметры политики GPO, даже если пользователь или компьютер является членом еще одной группы, которой разрешено применять групповую политику.

Фильтрация GPO для п р и м е н е н и я к к о н к р е т н ы м группам

Чтобы применить объект G P O к конкретной группе безопасности, выберите GPO в контейнере Объекты групповой политики (Group Policy Objects) консоли управления групповой политикой G P M C . В секции Фильтры безопасности (Security Filtering) выберите группу Прошедшие проверку (Authenticated Users) и щелкните кнопку Удалить (Remove). Чтобы подтвердить изменение, щелкните ОК, а затем кнопку Добавить (Add). Выберите группу, к которой хо- тите применить политику, и щелкните ОК . Таким образом, группа Прошедшие проверку (Authenticated Users) не будет указана, зато будет указана конкретная группа, к которой следует применить политику (рис. 6-13).

ПРИМЕЧАНИЕ Использование глобальных групп безопасности для фильтрации объектов GPO

Объекты GPO можно фильтровать только с помощью глобальных групп безопасности. Локальные группы безопасности в домене нельзя применять для фильтрации GPO.

2 6 6 |

Инфраструктура групповой политики |

Глава 6 |

соответствует критерию запроса, то результатом будет логическое значение True и расширение CSE выполнит обработку GPO .

Инструментарий WMI извлекает пространства имен, где есть классы, которые можно запрашивать. Многие полезные классы, включая Win32 _Operating System, находятся в классе root\CIMv2.

Чтобы создать фильтр WMI, в консоли управления групповой политикой GPMC щелкните правой кнопкой мыши узел Фильтры W M I ( W M I Filters) и выполните команду Создать (New). Введите имя и описание для фильтра, а затем щелкните кнопку Добавить (Add). В поле Пространство имен (Namespace) укажите именное пространство для запроса. В поле Запрос ( Q u e r y ) введите запрос п щелкните ОК.

Чтобы фильтровать GPO с помощью фильтра W M I , откройте вкладку Область (Scope) объекта GPO, щелкните раскрывающийся список фильтров W M I и выберите фильтр WMI. Объект G P O фильтруется л и ш ь с помощью одного фильтра WMI, однако он может содержать комплексный запрос с множест - венным критерием. Таким образом, с одним или несколькими объектами G P O можно связать один фильтр WMI. Вкладка (General) фильтра W M I (рис. 6-15) отображает объекты GPO, использующие фильтр W M I .

|

а Кенам» |

Действ* Ы& Осн> Слрмк« |

|

|

|

|

|

|

|

j |

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Лес. con ton cm |

|

W i n d o w s ХР S P 2 |

|

|

|

|

|

||||

|

|

Овщхв | Оемгиосоан* | |

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

fVn><p WMI |

|

|

|

|

|

|

|

|

, •) CCNTOSO Корпорвпвидя бснхмоосп \ |

й ж * * * ' |

|

|

Изменил., | |

|

|||||

|

|

A? CONTCSO Стандарты |

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|||

|

|

>v' C*f»Jt Domari РЫсу |

|

|

|

|

|

|

|

|

||

|

К |

il Dom*»i Corbcierj |

|

|

Просгрвистзо имвч |

| Запрос |

|

|

j |

j |

||

£ |

mj Gro«* |

|

|

•с--» С м . ; |

5* «С! - " C M |

|

VAHEFS |

|

|

|||

|

ffi |

:AJ |

Tel |

|

|

|

CsjfcCA-'MicroscftV^ndc*? X? P»cfewic<«aT ДШ |

|

|

|||

|

ffi X T«tl |

|

|

. |

SCCv'treioo" Servie» Рас* 3* |

|

|

| |

||||

|

ft Аопморлгоои |

|

|

|

|

|

|

|

|

|||

£ |

Кадры |

|

Объемы GPO. жпогьэяошио « м л ы р WMI |

|

|

|

||||||

|

|

|

|

|

|

|

|

|

||||

|

ffi '<& Серверы |

|

С Фипыром V/MI cBSi^ioi елвдющм объекты GPO |

|

|

|

||||||

|

It |

, О б ъ я т ы групповой попита |

|

|

|

|

|

|

|

|

||

|

|

GPO • |

|

|

|

1 |

|

|||||

|

|

, tw/wrpw WM1 |

|

|

|

|

|

|

||||

|

|

|

|

Программное оСвсг«ч»ме |

|

|

|

|

||||

|

|

|

f 'АГДОА* V SP2 |

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

||

|

Е Hs^vwt объекты групповом ПОЛНИ |

|

|

|

|

|

|

|

||||

|

ffi .'jj Ойть> |

|

|

|

|

|

|

|

|

|

|

|

|

•г, Моаеарова»« груглсвои mnawa |

|

|

|

|

|

|

|

|

|||

|

Pej»*iaiM груттовон полт»;я |

|

|

|

|

|

|

|

|

|||

|

<1 |

|

1 |

|

>1 |

|

|

|

|

|

|

|

г |

|

" |

|

~ " |

" ' |

Г" |

! |

* |

J |

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 6-15. |

Фильтр WMI |

|

|

|

|

|

|

|

|

|||

Следует отметить три важных нюанса, связанных с использованием ф и л ь - тров WMI. Во-первых, нужно хорошо знать синтаксис W Q L запросов W M I . С помощью ключевых слов WMI filter и WMI query в Интернете можно найти много примеров с описаниями запросов.

Занятие 2 |

|

|

Управление областью действия групповой политики |

2 6 7 |

||||||

К СВЕДЕНИЮ |

Примеры фильтров WMI |

|

|

|

|

|

||||

Примеры |

фильтров |

W M I |

можно найти |

по адресу |

http://technet2.microsoft.com/ |

|||||

Wind0wsserver/en/library/a16cffa4-83b3-430b-b826-9bf81c0d39a71033.mspx?mfr-true. |

|

|

||||||||

Набор средств разработки программного обеспечения SDK для Инструментария |

||||||||||

управления |

Windows |

( W M I ) |

находится |

по |

адресу http://msdn2.microsoft.com/en-us/ |

|||||

library/aa394582.aspx. |

|

|

|

|

|

|

|

|

||

Во-вторых, |

при и с п о л ь з о в а н и и ф и л ь т р о в |

W M I может снизиться скорость |

||||||||

обработки |

групповой |

п о л и т и к и . |

П о с к о л ь к у к л и е н т групповой |

политики дол- |

||||||

жен при очередной |

о б р а б о т к е |

п о л и т и к и |

в ы п о л н я т ь |

з а п р о с |

W M I , |

каждые |

||||

90-120 |

мин производител ьность с и с т е м ы снижается . С учетом производитель- |

||||

ности |

современных |

к о м п ь ю т е р о в это |

в л и я н и е м о ж е т быть незначительным. |

||

Тем не |

менее перед |

р а з в е р т ы в а н и е м |

в |

п р о и з в о д с т в е н н о й среде всегда нужно |

|

тестировать в л и я н и е |

ф и л ь т р о в W M I |

н а производительность . |

|||

В-третьих, к о м п ь |

ю т е р ы W i n d o w s 2 0 0 0 н е о б р а б а т ы в а ю т фильтры W M I . |

||||

Если объект G P O ф и л |

ь т р у е т с я с п о м о щ ь ю фильтра W M I , система Windows 2000 |

||||

игнорирует фильтр |

и |

в ы п о л н я е т о б р а б о т к у G P O , как если бы результатом на |

|||

запрос |

фильтра б ы л о |

з н а ч е н и е true. |

|

|

|

СОВЕТ К ЭКЗАМЕНУ

Хотя на сертификационном экзамене вряд ли придется определять запросы WQL, вы должны знать основные ф у н к ц и и запросов WMI, описанные в этом разделе. Помните, что системы Windows 2000 будут применять параметры в объектах GPO с фильтрами WMI, поскольку Windows 2000 игнорирует фильтрацию WMI во время обработки политики.

Включение и отключение объектов и узлов GPO

Вы можете запретить о б р а б о т к у п а р а м е т р о в в узлах Конфигурация компьютера

(Computer Configuration) и |

К о н ф и г у р а ц и я пользователя (User Configuration) |

||||||

во время обновления п о л и т и к и , и з м е н и в с о с т о я н и е объекта G P O . На вкладке |

|||||||

Таблица (Details) объекта G P O |

(рис . 6 - 1 6 ) |

щ е л к н и т е раскрывающийся список |

|||||

Состояние G P O ( G P O S t a t u s ) |

и в ы б е р и т е |

одну из следующих опций. |

|||||

• |

Включено |

( E n a b l e d ) |

Во |

в р е м я о б н о в л е н и я п о л и т и к и обрабатываются |

|||

|

параметры |

к о н ф и г у р а ц и и к о м п ь ю т е р а |

и |

пользователя . |

|||

• |

Все п а р а м е т р ы о т к л ю ч е н ы |

(All S e t t i n g s |

D i s a b l e d ) |

Клиентские расши- |

|||

|

рения CSE не будут в ы п о л н я т ь о б р а б о т к у объекта |

G P O . |

|||||

вПараметры к о н ф и г у р а ц и и к о м п ь ю т е р а о т к л ю ч е н ы ( C o m p u t e r Configura-

tion Settings D i s a b l e d ) Во в р е м я о б н о в л е н и я п о л и т и к и компьютера применяются параметры к о н ф и г у р а ц и и компьютера в объекте GPO . В процессе обновления п о л и т и к и п о л ь з о в а т е л я обработка G P O не выполняется.

• Параметры к о н ф и г у р а ц |

и и п о л |

ь з о в а т е л я о т к л ю ч е н ы |

( U s e r Configuration |

Settings D i s a b l e d ) В о |

в р е м я |

о б н о в л е н и я п о л и т и к |

пользователя будут |