- •Основы организации защиты электронных документов

- •Основные способы злоумышленных действий в системе обмена электронными документами

- •Технология применения цифровой подписи Общая организация цифровой подписи

- •Архитектура алгоритмов цп

- •Постановка подписи

- •Проверка подписи

- •Критерии (показатели эффективности)

- •Нападения

- •Некоторые особенности применения цифровой подписи

- •Предполагаемые отношения доверия

- •Система электронных справочников и архивов

- •Структура сообщения в канале связи и протокол эцп

- •Метод отметок времени

- •Метод нумерации сообщений

- •Метод нонсов

- •Метод списков

- •Обеспечение свойства неотделимости эцп

- •Защита электронных платежей

- •Объем рынка электронной коммерции в 2000 г.

- •Общая схема функционирования электронных платежных систем

- •2. Операции с украденными/утерянными картами.

- •4. Мошенничество с почтовыми/телефонными заказами.

- •5. Многократное снятие со счета.

- •Потеря карт 52.606 15.00

- •Анализ нарушений в системе электронных расчетов и платежей

- •Проблемы, связанные с технологиями проектирования

- •Прогноз на начало XXI вена

Основы организации защиты электронных документов

Основные способы злоумышленных действий в системе обмена электронными документами

Основные мероприятия по обеспечению защиты электронных документов

Технология применения цифровой подписи

Общая организация цифровой подписи

Архитектура алгоритмов ЦП

Постановка подписи

Проверка подписи

Критерии (показатели эффективности)

Нападения

Некоторые особенности применения цифровой подписи

Защита электронных платежей

Общая схема функционирования электронных платежных систем

Анализ нарушений в системе электронных расчетов и платежей

Основы организации защиты электронных документов

Безбумажная информатика дает целый ряд преимуществ при обмене документами (указами, распоряжениями, письмами, постановлениями и т.д.) по сети связи или на машинных носителях. В этом случае временные затраты (распечатка, пересылка, ввод полученного документа с клавиатуры) существенно снижаются, убыстряется поиск документов, снижаются затраты на их хранение и т.д. Но при этом возникает проблема аутентификации автора документа и самого документа. Эти проблемы в обычной (бумажной) информатике решаются за счет того, что информация в документе жестко связана с физическим носителем (бумагой). На машинных носителях такой связи нет.

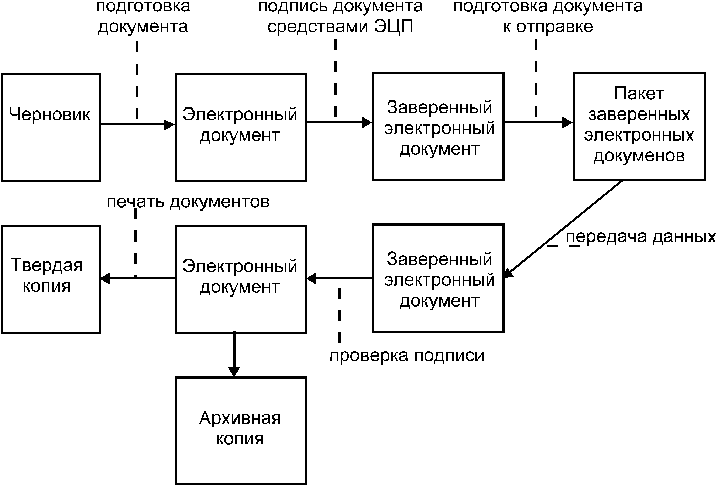

Для выявления возможных угроз в системе обмена электронными документами необходимо четко представлять жизненный цикл электронного документа в системе электронного документооборота.

Исходя из анализа возможных видов атак на систему обмена и хранения электронных документов, можно сделать вывод о том, что основным понятием в системе обмена электронными документами является аутентификация.

Под аутентификацией информации понимается установление подлинности информации исключительно на основе внутренней структуры самой информации, установление того факта, что полученная законным получателем информация была передана подписавшим ее законным отправителем (источником) и при этом не была искажена.

Задачи аутентификации можно разделить на следующие типы:

аутентификация абонента,

аутентификация принадлежности абонента к заданной группе,

аутентификация хранящихся на машинных носителях документов.

Основные характеристики системы аутентификации:

время реакции на нарушение, требуемые для реализации вычислительные ресурсы,

степень защищенности (стойкость) к возможным (известным на сегодня) атакам на средства защиты (например, криптостойкость).

Если мы рассматриваем случай обмена секретными документами (военная или дипломатическая связь), то с большой степенью уверенности можно предположить, что обмен осуществляют доверяющие и достойные доверия стороны.

Однако обмен, возможно, находится под наблюдением и управлением нарушителя, который способен выполнять сложные вычисления и затем либо создавать свои собственные документы, либо перехватывать и изменять документы законного источника. Иными словами, это случай, когда защищаться надо только от противника, "свои" подвести не могут. В коммерческом мире верно почти обратное, т.е. передатчик и приемник "свои" могут обманывать друг друга даже в большей степени, чем посторонние.

В первом случае ("свои" - не обманывают) схему аутентификации построить несложно. Необходимо снабдить передающего и принимающего абонента надежным шифром и комплектом уникальных ключей для каждого пересылаемого документа, обеспечив тем самым защищенный канал связи. Отметим, что рассматриваемая задача предъявляет высокие требования к системе шифрования. Так, например, метод гаммирования в этом случае не подходит: нарушитель, анализируя пару - открытый и шифрованный текст, получит гамму и сможет навязать любой нужный ему текст. Однако существуют быстрые алгоритмы шифрования, удовлетворяющие предъявленным требованиям.

Во втором случае (при той ситуации, когда любой из абонентов "может обмануть") аналогичный подход, основанный на классической криптографии, неприменим, поскольку имеется принципиальная возможность злоумышленных действий одной из сторон, владеющей секретным ключом.

Например, приемная сторона может сгенерировать любой документ, зашифровать его на имеющемся ключе, общим для приемника и передатчика, а потом заявить, что он получил его от законного передатчика.