17. Равносильные формулы алгебры логики. Основные равносильности.

Равносильные формулы – это две формулы алгебры логики, А и В, если они принимают одинаковые логические значения на любом наборе значений. Равносильность формул будем обозначать знаком= тогда запись означает, что формулы А и В равносильны.

Тождественно ложной называется формула, принимающая значение 0 при всех значениях входящих в нее переменных.

Пример. Тождественно ложная формула: х ^ не х.

конъюнкции, а

отрицание относят к элементарным

высказываниям.

18.

Равносильности, выражающие одни

логические операции через другие.

Из

равносильностей этой группы следует,

что всякую формулу алгебры логики можно

заменить равносильной ей формулой,

содержащей только две логические

операции: конъюнкцию и отрицание или

дизъюнкцию и отрицание. Дальнейшее

исключение логических операций

невозможно. Так, если мы будем использовать

только конъюнкцию, то уже такая формула,

как отрицание х, не может быть выражена

с помощью операции конъюнкции.

Однако

существуют операции, с помощью которых

может быть выражена любая из пяти

логических операций, которыми мы

пользуемся. Такой операцией является,

например, операция Штрих Шеффера. Эта

операция обозначается символом | и

определяется следующей таблицей

истинности:

Из

равносильностей этой группы следует,

что всякую формулу алгебры логики можно

заменить равносильной ей формулой,

содержащей только две логические

операции: конъюнкцию и отрицание или

дизъюнкцию и отрицание. Дальнейшее

исключение логических операций

невозможно. Так, если мы будем использовать

только конъюнкцию, то уже такая формула,

как отрицание х, не может быть выражена

с помощью операции конъюнкции.

Однако

существуют операции, с помощью которых

может быть выражена любая из пяти

логических операций, которыми мы

пользуемся. Такой операцией является,

например, операция Штрих Шеффера. Эта

операция обозначается символом | и

определяется следующей таблицей

истинности:

19.Равносильности,

выражающие основные законы алгебры

логики.

19.Равносильности,

выражающие основные законы алгебры

логики.

25. Классификация моделей данных

Модель данных — это некоторая абстракция, которая, будучи приложима к конкретным данным, позволяет пользователям и разработчикам трактовать их уже как информацию, то есть сведения, содержащие не только данные, но и взаимосвязь между ними. В соответствии с рассмотренной ранее трехуровневой архитектурой приходится сталкиваться с понятием модели данных по отношению к каждому уровню

Инфологические модели используются на ранних стадиях проектирования баз данных для формального описания предметной области. Они содержат информацию о классах объектов, их свойствах и взаимосвязях, описания структур данных без привязки к какой-либо конкретной СУБД. Инфологические (или семантические) модели отражают в естественной и удобной для разработчиков и других пользователей форме информацию о предметной области в процессе разработки структуры будущей базы данных.

Физическая модель данных оперирует категориями, касающимися организации внешней памяти и структур хранения, используемых в данной операционной среде. В настоящий момент в качестве физических моделей используются различные методы размещения данных, основанные на файловых структурах: это организация файлов прямого и последовательного доступа, индексных файлов и инвертированных списков. Кроме того, современные СУБД широко используют страничную организацию данных. В этом случае база данных представлена минимальным количеством файлов, а задачи поиска, чтения и записи данных выполняет сама СУБД, а не операционная система. Физические модели данных, основанные на страничной организации, являются наиболее перспективными.

Наибольший интерес вызывают модели данных, используемые на концептуальном уровне. По отношению к ним внешние модели называются подсхемами и используют те же абстрактные категории, что и концептуальные модели данных. Даталогические модели являются моделями концептуального уровня и разрабатываются для конкретной СУБД.

Документальные модели данных соответствуют представлению о слабоструктурированной информации, ориентированной в основном на свободные форматы документов, текстов на естественном языке.

Модели, ориентированные на формат документов, связаны прежде всего со стандартным общим языком разметки — SGML (Standart Generalised Markup Language), который был утвержден ISO в качестве стандарта еще в 80-х годах. Этот язык предназначен для создания других языков разметки, он определяет допустимый набор тегов (ссылок), их атрибуты и внутреннюю структуру документа. Контроль за правильностью использования тегов осуществляется при помощи специального набора правил, которые используются программой клиента при разборе документа. Для каждого класса документов определяется свой набор правил, описывающих грамматику соответствующего языка разметки. Гораздо более простой и удобный, чем SGML, язык HTML (HyperText Markup Language – язык разметки гипертекста) позволяет определять оформление элементов документа и имеет некий ограниченный набор инструкций — тегов, при помощи которых осуществляется процесс разметки. Инструкции HTML в первую очередь предназначены для управления процессом вывода содержимого документа на экране программы-клиента и определяют этим самым способ представления документа, но не его структуру. В качестве элемента гипертекстовой базы данных, описываемой HTML, используется текстовый файл, который может легко передаваться по сети с использованием протокола HTTP. В настоящее время все большую популярность приобретает язык XML (eXtensible Markup Language – расширяемый язык разметки), позволяющий описывать документы произвольной структуры и содержания.

Тезаурусные модели основаны на принципе организации словарей. Они содержат определенные языковые конструкции и принципы их взаимодействия в заданной грамматике. Эти модели эффективно используются в системах-переводчиках, особенно многоязыковых. Принцип хранения информации в этих системах и подчиняется тезаурусным моделям.

Дескриптпорные модели — самые простые из документальных моделей, они широко использовались на ранних стадиях использования документальных баз данных. В этих моделях каждому документу соответствовал дескриптор — описатель. Этот дескриптор имеет жесткую структуру и описывает документ в соответствии с теми характеристиками, которые требуются для работы с документами в разрабатываемой документальной базе данных. Например, для БД, содержащей описание патентов, дескриптор содержит название области, к которой относился патент, номер патента, дату выдачи патента и еще ряд ключевых параметров, которые заполнялись для каждого патента. Обработка информации в таких базах данных ведется исключительно по дескрипторам, то есть по тем параметрам, которые характеризуют патент, а не по самому тексту патента.

Теоретико-графовые модели отражают совокупность объектов реального мира в виде графа взаимосвязанных информационных объектов. Математической основой таких моделей является теория графов. Реляционная модель будет подробно рассмотрена далее.

26. Модель “СУЩНОСТЬ - СВЯЗЬ”

Модель “сущность - связь” (МСС) (entity - relation diagram - ERD) является неформальной моделью предметной области (ПО) и используется на этапе инфологического проектирования БД. Моделируются объекты ПО и их взаимоотношения.

Достоинства МСС:

относительная простота;

однозначность;

применение естественного языка;

доступность для понимания.

Основное назначение МСС - семантическое описание ПО и представление информации для обоснования выбора видов моделей и структур данных, которые в дальнейшем будут использованы в информационной системе.

Для построения МСС используются три основных конструктивных элемента для представления составляющих ПО - сущность, атрибут и связь. Информация о проекте представляется с использованием графических диаграмм.

“Время” в составе конструктивных элементов отсутствует, но может быть представлено в модели посредством атрибутов (напр.: ГОД-РОЖДЕНИЯ-ПОЛУЧЕНО-В-ИЮНЕ,...).

Сущность - собирательное понятие, некоторая абстракция реально существующего объекта, процесса или явления, о котором необходимо хранить информацию в системе.

Примеры сущностей:

материальные:

нематериальные:

-предприятие; м

-описание явления; н

-изделие; м

-рефераты научных статей; н

-сотрудники; м

-описание структур данных; н

В моделях МСС каждая рассматриваемая сущность является основным местом сбора информации об этой сущности.

“Тип сущности” определяет множество однородных объектов, а “экземпляр сущности” - конкретный объект из множества.

Каждая сущность должна иметь имя. Например, сущность "СТУДЕНТ".

“Атрибут” (А) - поименованнная характеристика сущности. При помощи атрибутов моделируются свойства сущностей: (сущность: КНИГА, атрибуты: НАЗВАНИЕ, АВТОР, ГОД-ИЗДАНИЯ).

Основная роль атрибутов - описание свойств сущности. Другая роль - идентификация экземпляра сущности. То есть каждый экземпляр сущности должен иметь уникальное имя. В качестве имени выступает один или несколько атрибутов. Например, "НОМЕР ЗАЧЕТНОЙ КНИЖКИ" или "НОМЕР" и "СЕРИЯ ПАСПОРТА".

“Связь” - средство представления отношений между сущностями в модели ПО. Тип связи рассматривается между типами сущностей, например, между сущностями СТУДЕНТ и ГРУППА может быть связь УЧИТЬСЯ. То есть введение связи между двумя сущностями отражает семантику некоторого предложения. В данном случае, это СТУДЕНТ УЧИТСЯ В ГРУППЕ. Конкретный экземпляр связи данного типа существует между конкретными экземплярами данных типов сущностей. Например, ИВАНОВ УЧИТСЯ КМ-31.

В модели "сущность-связь" поддерживаются бинарные связи. В общем случае в ПО могут быть n - арные связи между сущностями.

27. Реляционная модель данных

Реляционная модель данных (РМД) — логическая модель данных, прикладная теория построения баз данных, которая является приложением к задачам обработки данных таких разделов математики как теории множеств и логика первого порядка.

На реляционной модели данных строятся реляционные базы данных.

Реляционная модель данных включает следующие компоненты:

Структурный аспект (составляющая) — данные в базе данных представляют собой набор отношений.

Аспект (составляющая) целостности — отношения (таблицы) отвечают определенным условиям целостности. РМД поддерживает декларативные ограничения целостности уровня домена (типа данных), уровня отношения и уровня базы данных.

Аспект (составляющая) обработки (манипулирования) — РМД поддерживает операторы манипулирования отношениями (реляционная алгебра, реляционное исчисление).

Кроме того, в состав реляционной модели данных включают теорию нормализации.

Термин «реляционный» означает, что теория основана на математическом понятии отношение (relation). В качестве неформального синонима термину «отношение» часто встречается слово таблица. Необходимо помнить, что «таблица» есть понятие нестрогое и неформальное и часто означает не «отношение» как абстрактное понятие, а визуальное представление отношения на бумаге или экране. Некорректное и нестрогое использование термина «таблица» вместо термина «отношение» нередко приводит к недопониманию. Наиболее частая ошибка состоит в рассуждениях о том, что РМД имеет дело с «плоскими», или «двумерными» таблицами, тогда как таковыми могут быть только визуальные представления таблиц. Отношения же являются абстракциями, и не могут быть ни «плоскими», ни «неплоскими».

Для лучшего понимания РМД следует отметить три важных обстоятельства:

модель является логической, то есть отношения являются логическими (абстрактными), а не физическими (хранимыми) структурами;

для реляционных баз данных верен информационный принцип: всё информационное наполнение базы данных представлено одним и только одним способом, а именно — явным заданием значений атрибутов в кортежах отношений; в частности, нет никаких указателей (адресов), связывающих одно значение с другим;

наличие реляционной алгебры позволяет реализовать декларативное программирование и декларативное описание ограничений целостности, в дополнение к навигационному (процедурному) программированию и процедурной проверке условий.

Принципы реляционной модели были сформулированы в 1969—1970 годах Э. Ф. Коддом (E. F. Codd). Идеи Кодда были впервые публично изложены в статье «A Relational Model of Data for Large Shared Data Banks»[1], ставшей классической.

Строгое изложение теории реляционных баз данных (реляционной модели данных) в современном понимании можно найти в книге К. Дж. Дейта. «C. J. Date. An Introduction to Database Systems» («Дейт, К. Дж. Введение в системы баз данных»).

Наиболее известными альтернативами реляционной модели являются иерархическая модель, и сетевая модель. Некоторые системы, использующие эти старые архитектуры, используются до сих пор. Кроме того, можно упомянуть об объектно-ориентированной модели, на которой строятся так называемые объектно-ориентированные СУБД, хотя однозначного и общепринятого определения такой модели нет.

Внешние ключи и связи

Внешний ключ – Foreign key - служит для связи таблиц. Это значения из одной таблицы, по которым можно однозначно привязаться к другой. Точнее говоря, для отношения внешний ключ - это опять-таки набор определенных заранее атрибутов. Например, в таблице точек наблюдений может быть атрибут «Административный Район», где для каждой точки проставлен код района, которому она принадлежит. Имеется таблица-справочник административных районов, в которой каждый район описан отдельной строкой. Для каждой точки по коду района можно найти его название и другие характеристики. Можно вообще соединить две таблицы в одну по этим ключам. Говорят, что атрибут «Район» – внешний ключ, ссылающийся на другую таблицу. Колонка ID в той, второй таблице, должна быть обязательно первичным ключом, иначе могут случайно сыскаться два одинаковых кода района в разных строках и система даст сбой, не сумеет однозначно привязаться.

Итак, внешний ключ должен ссылаться на первичный ключ другой таблицы. В своей таблице он может быть обычным атрибутом, а может входить в состав первичного ключа, это заранее не известно. Например, если в таблице точек нумерация не сквозная по области, а порайонная, то атрибут «Район» логичным образом войдет в первичный ключ. К его внешней функции это не будет иметь прямого отношения.

Ссылочная целостность (англ. referential integrity) — необходимое качество реляционной базы данных, заключающееся в отсутствии в любом её отношении внешних ключей, ссылающихся на несуществующие кортежи.

Определение

Связи между данными, хранимыми в разных отношениях, в реляционной БД устанавливаются с помощью использования внешних ключей — для установления связи между кортежем из отношения A с определённым кортежем отношения B в предусмотренные для этого атрибуты кортежа отношения A записывается значение первичного ключа (а в общем случае значение потенциального ключа) целевого кортежа отношения B. Таким образом, всегда имеется возможность выполнить две операции:

определить, с каким кортежем в отношении B связан определённый кортеж отношения A;

найти все кортежи отношения A, имеющие связи с определённым кортежем отношения B.

Благодаря наличию связей в реляционной БД можно хранить факты без избыточного дублирования, то есть в нормализованном виде. Ссылочная целостность может быть проиллюстрирована следующим образом:

Дана пара отношений A и B, связанных внешним ключом. Первичный ключ отношения B — атрибут B.key. Внешний ключ отношения A, ссылающийся на B — атрибут A.b. Ссылочная целостность для пары отношений A и B имеет место тогда, когда выполняется условие: для каждого кортежа отношения A существует соответствующий кортеж отношения B, то есть кортеж, у которого (B.key = A.b).

База данных обладает свойством ссылочной целостности, когда для любой пары связанных внешним ключом отношений в ней условие ссылочной целостности выполняется.

Если вышеприведённое условие не выполняется, говорят, что в базе данных нарушена ссылочная целостность. Такая БД не может нормально эксплуатироваться, так как в ней разорваны логические связи между зависимыми друг от друга фактами. Непосредственным результатом нарушения ссылочной целостности становится то, что корректным запросом не всегда удаётся получить корректный результат.

28. Нормализация баз данных

Нормализация — это формальный аппарат ограничений на формирование таблиц (отношений), который позволяет устранить дублирование, обеспечивает непротиворечивость хранимых данных и уменьшает трудозатраты на ведение (ввод, корректировку) базы данных.

Процесс нормализации заключается в разложении (декомпозиции) исходных отношений БД на более простые отношения. При этом на каждой ступени этого процесса схемы отношений приводятся в нормальные формы. Для каждой ступени нормализации имеются наборы ограничений, которым должны удовлетворять отношения БД. Тем самым удаляется из таблиц базы избыточная неключевая информация.

Процесс нормализации основан на понятии функциональной зависимости атрибутов: атрибут А зависит от атрибута В (В -> А), если в любой момент времени каждому значению атрибута В соответствует не более одного значения атрибута А.

Зависимость» при которой каждый неключевой атрибут зависит от всего составного ключа и не зависит от его частей, называется полной функциональной зависимостью. Если атрибут А зависит от атрибута 5, а атрибут В зависит от атрибута С (С -> В -> А), но обратная зависимость при этом отсутствует, то зависимость Сот А называется транзитивной.

Общее понятие нормализации подразделяется на несколько нормальных форм.

Информационный объект (сущность) находится в первой нормальной форме (1НФ), когда все его атрибуты имеют единственное значение. Если в каком-либо атрибуте есть повторяющиеся значения, объект (сущность) не находится в 1НФ, и упущен, по крайней мере, еще один информационный объект (еще одна сущность).

Например, задано следующее отношение:

ПРЕДМЕТ (Код предмета. Название, Цикл, Объем часов, Преподаватели).

Это отношение не находится в 1НФ, так как атрибут Преподаватели подразумевает возможность наличия нескольких фамилий преподавателей в записи, относящейся к какому-то конкретному предмету, что соответствует участию нескольких преподавателей в ведении одной дисциплины.

Переведем атрибут с повторяющимися значениями в новую сущность, назначим ей первичный ключ (Код преподавателя) и свяжем с исходной сущностью ссылкой на ее первичный ключ (Код предмета). В результате получим две сущности, причем во вторую сущность добавятся характеризующие ее атрибуты:

ПРЕДМЕТ (Код предмета. Название, Цикл, Объем часов); ПРЕПОДАВАТЕЛЬ (Код преподавателя, ФИО, Должность, Оклад, Адрес, Код предмета).

Полученные выражения соответствуют случаю, когда несколько преподавателей могут вести один предмет, но каждый преподаватель не может вести более одной дисциплины. А если учесть, что на самом деле один лектор может читать более одной дисциплины, так же как одну и ту же дисциплину могут читать несколько лекторов, необходимо отказаться от жесткой привязки преподавателя к предмету в сущности ПРЕПОДАВАТЕЛЬ, создав дополнительную сущность ИЗУЧЕНИЕ, которая будет показывать, как связаны между собой преподаватели и предметы:

ПРЕДМЕТ (Код предмета. Название, Цикл, Объем часов); ПРЕПОДАВАТЕЛЬ (Код преподавателя, ФИО, Должность, Оклад, Адрес);

ИЗУЧЕНИЕ (Код предмета. Код преподавателя).

Постреляционная модель

Классическая реляционная модель предполагает неделимость данных, хранящихся в полях записей таблиц. Постреляционная модель представляет собой расширенную реляционную модель, снимающую ограничение неделимости данных. Модель допускает многозначные поля – поля, значения которых состоят из подзначений . Набор значений многозначных полей считается самостоятельной таблицей, встроенной в основную таблицу.

Поскольку постреляционная модель допускает хранение в таблицах ненормализованных данных, возникает проблема обеспечения целостности и непротиворечивости данных. Эта проблема решается включением в СУБД соответствующих механизмов.

Достоинством постреляционной модели является возможность представления совокупности связанных реляционных таблиц одной постреляционной таблицей. Это обеспечивает высокую наглядность представления информации и повышение эффективности ее обработки.

Недостатком постреляционной модели является сложность решения проблемы обеспечения целостности и непротиворечивости хранимых данных.

Проектирование баз данных — процесс создания схемы базы данных и определения необходимых ограничений целостности.

Основные задачи проектирования баз данных

Основные задачи:

Обеспечение хранения в БД всей необходимой информации.

Обеспечение возможности получения данных по всем необходимым запросам.

Сокращение избыточности и дублирования данных.

Обеспечение целостности данных (правильности их содержания): исключение противоречий в содержании данных, исключение их потери и т.д..

29. Информационная безопасность

ИБ — это общее понятие для защиты информационной среды, защита информации представляет собой деятельность по предотвращению утечки защищаемой информации, несанкционированных и непреднамеренных воздействий на защищаемую информацию.

Система защиты инф-и – единый комплекс правовых норм, организационных мер, технических, программных и др.средств, обеспечивающих защищенность инф-и в соответствии с принятой политикой.

Утечка – процесс неконтролируемого распространения инф-и за пределы круга лиц, имеющих право на работу с ней (прод.)

1.

Разглашение – несанкционированное ознакомление с информацией.

Раскрытие – опубликование инф-и в СМИ или использование закрытой инф-и во время выступлений.

Распространение – открытое исп-е сведений.

Доступность – возможность за приемлемое время получить требуемую инф.услугу. Целостность - актуальность и непротиворечивость инф-и, ее защищенность от разрушения и несанкционированного изменения.

Конфиденциальность – защита от несанкционированного доступа к инф-и.

2. Направления обеспечения защиты инф-и

Защита информации – комплекс мероприятий, направленный на обеспечение ИБ. Существует 4 направления обеспечения защиты инф-и:

Правовое – заключается в соблюдении всех нормативно-правовых документов, регулирующих вопросы использования информационных ресурсов.

Организационное – заключается в создании в организации комплекса административных мер, позволяющих разрешать или запрещать доступ сотрудников к определенной информации и средствам ее обработки, а также вырабатывающих правила работы с защищаемой информацией и определенной системы наказания за несоблюдение этих правил.

Инженерно-техническое – отвечает за обеспечение защиты от технической разведки, за установку в организации технических средств охраны, за принятие мер по обеспечению защиты информации

Программно-аппаратное – комплекс мер по защите информации, обрабатываемой на каждом отдельно взятом компьютере или передающейся в сети.

30.Организационно-правовое обеспечение информационной безопасности. Организационно-правовое обеспечение информационной безопасности – это совокупность решений, законов, нормативов, регламентирующих организацию работ, создание и функционирование систем защиты и информации. Основные функции организационно-правовой базы следующие:

□ разработка основных принципов отнесения конфиденциальных сведений к защищаемой информации; □ определение системы органов и должностных лиц, ответственных за обеспечение и регулирование информационной безопасности в стране; □ создание комплекса нормативно-правовых документов, регламентирующих обеспечение информационной безопасности; □ определение мер ответственности за нарушения правил защиты; □ определение порядка разрешения спорных и конфликтных ситуаций по вопросам защиты информации.

Созданием

законодательной

базы

в

области

информационной

безопасности

каждое

государство

стремится

защитить

свои

информационные

ресурсы.

Информационные

ресурсы

государства

в

самом

первом

приближении

могут

быть

разделены

на

три

большие

группы:

□

открытую

информацию,

на

распространение

и

использование

которой

не

имеется

ограничений;

□

запатентованную

информацию,

которая

охраняется

законодательством

или

международными

соглашениями

как

объект

интеллектуальной

собственности;

□

информацию,

«защищаемую»

ее

владельцем

с

помощью

механизмов

защиты

государственной,

коммерческой

или

другой

охраняемой

тайны.

31.

Виды

угроз в информационной сфере. Внутренние

и внешние источники угроз.

Угрозами конституционным правам и свободам человека и гражданина в области

духовной жизни и информационной деятельности могут являться:

□ принятие федеральными органами государственной власти правовых актов,ущемляющих конституционные права и свободы граждан в области духовной

жизни и информационной деятельности;

□ нерациональное, чрезмерное ограничение доступа к общественно необходимой информации;

□ противоправное применение специальных средств воздействия на индивидуальное, групповое и общественное сознание;

Угрозами развитию отечественной индустрии информации, включая индустрию

средств информатизации, телекоммуникации и связи, могут являться:

□ противодействие доступу РФ к новейшим информационным технологиям;

□ создание условий для технологической зависимости РФ в области современных

информационных технологий;

□ закупка органами государственной власти импортных средств информатизации,

телекоммуникации и связи при наличии отечественных аналогов;

□ вытеснение с отечественного рынка российских производителей средств ин

форматизации, телекоммуникации и связи;

□ утечка информации по техническим каналам;

Внутренние и внешние источники угроз.

К внешним источникам угроз относятся: □ деятельность иностранных разведок в информационной сфере; □ ущемление интересов России в мировом информационном пространстве; □ обострение международной конкуренции за обладание информационными технологиями и ресурсами; □ деятельность международных террористических организаций; □ отставание РФ в сфере создания конкурентоспособных информационных технологий; □ разработка концепций информационных войн. К внутренним источникам угроз относятся: □ критическое состояние отечественных отраслей промышленности; □ неблагоприятная криминогенная обстановка, рост количества преступлений в информационной сфере; □ плохая координация деятельности органов государственной власти в области обеспечения информационной безопасности РФ; □ отсутствие нормативной правовой базы в информационной сфере, а также слабая правоприменительная практика; □ неразвитость институтов гражданского общества; □ недостаточное финансирование мероприятий по обеспечению информационной безопасности РФ; □ недостаток квалифицированных кадров в области обеспечения информационной безопасности; □ отставание России от ведущих стран мира по уровню информатизации органов государственной власти.

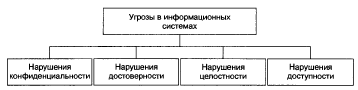

32.

Угрозы

в информационных системах.

8.6.1.

Нарушения конфиденциальности.

Нарушение

конфиденциальности является одной из

наиболее тяжелых с точки зрения ущерба

угроз информационной безопасности.

Если в случае нарушений достоверности,

целостности и доступности информации

факт угрозы обнаруживается немедленно

или в течение сравнительно короткого

промежутка времени, то в случае нарушения

конфиденциальности деструктивное

воздействие может продолжаться длительное

время, нанося тяжелый материальный,

моральный и политический ущерб.

Нарушение

конфиденциальности наступает в результате

следующих действий:

□ разглашение —

умышленные или неосторожные действия

должностных лиц и граждан, приведшие к

ознакомлению посторонних лиц с

конфиденциальными сведениями;

□

утечка — бесконтрольный выход информации

за пределы круга лиц или организаций,

которым она была доверена;

□

несанкционированный доступ —

противоправное преднамеренное овладение

конфиденциальной информацией лицом,

не имеющим на это права.

8.6.2.

Нарушения достоверности.

Нарушение

достоверности — это вторая по тяжести

последствий после нарушения

конфиденциальности угроза. Нарушение

достоверности информации происходят

в результате фальсификации, подделки

или мошенничества. Ущерб от этой угрозы

может быть менее масштабным, чем от

нарушения конфиденциальности, но при

этом последствия могут быть

катастрофическими.

8.6.3.

Нарушения целостности.

Нарушение

целостности информации обычно происходит

в каналах передачи или в хранилищах

информации и заключается в искажениях,

внесениях ошибок и потере части

передаваемой или хранимой информации.

Обычно нарушение целостности информации

выявляется гораздо раньше, чем нарушение

достоверности, поскольку целостность

информации легче поддается

автоматизированному (аппаратному)

контролю. Последствия нарушения

целостности информации обычно носят

тактический характер, а тяжесть

последствий зависит от ситуации.

8.6.4.

Нарушения доступности.

Нарушение

доступности происходит вследствие

блокирования, невосстановимого искажения

или уничтожения информации. Последствия

от нарушения доступности, так же как и

в случае нарушения целостности, могут

иметь разную тяжесть в зависимости от

ситуации.

33.Способы

и средства защиты информации в

информационных системах.

8.6.1.

Нарушения конфиденциальности.

Нарушение

конфиденциальности является одной из

наиболее тяжелых с точки зрения ущерба

угроз информационной безопасности.

Если в случае нарушений достоверности,

целостности и доступности информации

факт угрозы обнаруживается немедленно

или в течение сравнительно короткого

промежутка времени, то в случае нарушения

конфиденциальности деструктивное

воздействие может продолжаться длительное

время, нанося тяжелый материальный,

моральный и политический ущерб.

Нарушение

конфиденциальности наступает в результате

следующих действий:

□ разглашение —

умышленные или неосторожные действия

должностных лиц и граждан, приведшие к

ознакомлению посторонних лиц с

конфиденциальными сведениями;

□

утечка — бесконтрольный выход информации

за пределы круга лиц или организаций,

которым она была доверена;

□

несанкционированный доступ —

противоправное преднамеренное овладение

конфиденциальной информацией лицом,

не имеющим на это права.

8.6.2.

Нарушения достоверности.

Нарушение

достоверности — это вторая по тяжести

последствий после нарушения

конфиденциальности угроза. Нарушение

достоверности информации происходят

в результате фальсификации, подделки

или мошенничества. Ущерб от этой угрозы

может быть менее масштабным, чем от

нарушения конфиденциальности, но при

этом последствия могут быть

катастрофическими.

8.6.3.

Нарушения целостности.

Нарушение

целостности информации обычно происходит

в каналах передачи или в хранилищах

информации и заключается в искажениях,

внесениях ошибок и потере части

передаваемой или хранимой информации.

Обычно нарушение целостности информации

выявляется гораздо раньше, чем нарушение

достоверности, поскольку целостность

информации легче поддается

автоматизированному (аппаратному)

контролю. Последствия нарушения

целостности информации обычно носят

тактический характер, а тяжесть

последствий зависит от ситуации.

8.6.4.

Нарушения доступности.

Нарушение

доступности происходит вследствие

блокирования, невосстановимого искажения

или уничтожения информации. Последствия

от нарушения доступности, так же как и

в случае нарушения целостности, могут

иметь разную тяжесть в зависимости от

ситуации.

33.Способы

и средства защиты информации в

информационных системах.

Препятствие

заключается в создании на пути

возникновения или распространения

угрозы барьера, не позволяющего угрозе

принять опасные размеры.

Управление

(или регламентация) заключается в

определении алгоритмов функционирования

систем обработки информации, а также

процедур и правил работы предприятий

и учреждений, препятствующих возникновению

угрозы.

Маскировка

— преобразование информации или

скрываемого объекта, вследствие которого

снижается степень распознавания

скрываемой информации или объекта и

затрудняется доступ к ним.

Принуждение

— это такой метод защиты, при котором

пользователи и персонал системы вынуждены

соблюдать правила обработки, передачи

и использования защищаемой информации

под угрозой материальной, административной

или уголовной ответственности.

Побуждение

есть способ защиты информации, при

котором пользователи и персонал объекта

внутренне (благодаря материальным,

моральным, этическим, психологическим

и другим мотивам) побуждаются к соблюдению

всех правил обработки информации.

Нападение

— способ защиты, применяемый в активной

фазе информационной войны. Цель —

заставить противника сосредоточить

усилия на защите, ослабив усилия на

создание угроз.

Препятствие

заключается в создании на пути

возникновения или распространения

угрозы барьера, не позволяющего угрозе

принять опасные размеры.

Управление

(или регламентация) заключается в

определении алгоритмов функционирования

систем обработки информации, а также

процедур и правил работы предприятий

и учреждений, препятствующих возникновению

угрозы.

Маскировка

— преобразование информации или

скрываемого объекта, вследствие которого

снижается степень распознавания

скрываемой информации или объекта и

затрудняется доступ к ним.

Принуждение

— это такой метод защиты, при котором

пользователи и персонал системы вынуждены

соблюдать правила обработки, передачи

и использования защищаемой информации

под угрозой материальной, административной

или уголовной ответственности.

Побуждение

есть способ защиты информации, при

котором пользователи и персонал объекта

внутренне (благодаря материальным,

моральным, этическим, психологическим

и другим мотивам) побуждаются к соблюдению

всех правил обработки информации.

Нападение

— способ защиты, применяемый в активной

фазе информационной войны. Цель —

заставить противника сосредоточить

усилия на защите, ослабив усилия на

создание угроз.

Физические средства — механические, электрические, электромеханические и т. п. устройства и системы, которые функционируют автономно, создавая различного рода препятствия на пути угроз. Аппаратные средства — различные электронные и электронно-механические и т. п. устройства, встраиваемые в схемы аппаратуры системы обработки данных или сопрягаемые с ней специально для решения задач защиты информации. Программные средства — специальные пакеты программ или отдельные программы, включаемые в состав программного обеспечения автоматизированных систем с целью решении задач защиты информации. Это могут быть различные программы по криптографическому преобразованию данных, контролю доступа, защиты от вирусов и др.

Организационно-социальные средства делятся на организационные, законодательные и морально-этические.

□ Организационные средства — специально предусматриваемые в технологии функционирования объекта организационно-технические мероприятия для решения задач защиты информации, осуществляемые в виде целенаправленной деятельности людей. □ Законодательные средства — нормативно-правовые акты, с помощью которых регламентируются права и обязанности всех лиц и подразделений, связанных с защитой информации, а также устанавливается ответственность за нарушение правил обработки информации, следствием чего может быть нарушение защищенности информации. □ Морально-этические средства защиты информации предполагают, прежде всего, воспитание сотрудника, допущенного к секретам, то есть проведение специальной работы, направленной на формирование у него системы определенных качеств, взглядов и убеждений (патриотизма, понимания важности и полезности защиты информации и для него лично), обучение сотрудника, осведомленного в сведениях, составляющих охраняемую тайну, правилам и методам защиты информации, привитие ему навыков работы с носителями секретной и конфиденциальной информации. 34.Представление о мультимедиа. Программные продукты для работы с мультимедиа данными. Превращению компьютера в мультимедиа-центр способствовали три основных фактора:1. Появление и развитие технологий отображения и воспроизведения информации одновременно с удешевлением технологий поставки. С начала 90-х гг. XX столетия последовал взрывной рост количества устройств, подключаемых к компьютеру. причем большинство из них было мультимедийными: мониторы со все улучшающимся качеством воспроизведения и увеличенным размером экрана; звуковые колонки, сначала монофонические, затем стереофонические; т1с11-клавиатуры; цифровые диктофоны; ручные и планшетные сканеры; графические планшеты и дигитайзеры; цифровые фотоаппараты и видеокамеры; цветные принтеры, в том числе предназначенные для печати на фотобумаге; тачпады и трекболы; микрофоны и гарнитуры; радио- и ТУ-тюнеры; устройства для воспроизведения, а чуть позже и для записи СВ- и ВУВ-дисков; наконец, видеопроекторы и интерактивные доски со звуковым сопровождением и дистанционным управлением. Современная трактовка термина «мультимедиа» объединяет несколько понятий: □ звук — все то, что относится к записи, обработке, передаче, хранению и воспроизведению звука; □ изображение — все способы получения изображений в цифровом виде, их обработки, передачи, хранения, распознавания и отображения на разных носителях; □ видео — все то, что связано с последовательностью изображений (кадров), воспроизводимых как движущееся изображение; □ мультимедиа-документы — сочетание текста, изображения и звука; □ мультимедиа-презентации — компьютерные продукты, при работе с которыми, объединяются текст, звук, разнообразная графика, анимация, видео; □ мультимедиа диски — сочетание мультимедиа-презентации с интерактивным мультимедиа-меню; □ мультимедиа-хранилища и базы данных — огромные массивы мультимедиа-данных, потребовавшие новых подходов к хранению, обеспечению целостности их разделения доступа, к технологиям поиска и извлечения информации.

35. Оцифро́вка (англ. digitization) — описание объекта,изображенияилиаудио-видеосигнала(ваналоговом виде) в виде набора дискретных цифровых замеров (выборок) этого сигнала/объекта, при помощи той или инойаппаратуры, т. е. перевод его вцифровой вид, пригодный для записи наэлектронные носители.

Для оцифровки объект подвергается дискретизации(в одном или несколькихизмерениях, например, в одном измерении для звука, в двух для растрового изображения) ианалогово-цифровому преобразованиюконечных уровней.

Цифрово́й звук — кодирование аналогового звукового сигнала в виде битовой последовательности. Простейшая форма кодирования аналогового звукового сигнала состоит в представлении последовательности уровней электрических звуковых колебаний в определенные промежутки времени с применением импульсно-кодовой модуляции.Также издавна известнасигма-дельта-модуляция.Современные системы кодирования в цифровой звук используют более сложные подходы, некоторые из которых, но не все, основаны на изначальном незначительном искажении, обычно невоспринимаемом человеческим ухом.Кроме описания звуковых колебаний в цифровом виде, применяется также создание специальных команд для автоматического воспроизведения на различных электронных музыкальных инструментах, ярчайшим примером такой технологии являетсяMIDI. Цифровая звукозапись — технология преобразования аналогового звука в цифровой с целью сохранения его на физическом носителе для возможности последующего воспроизведения записанного сигнала.

Методы цифровой звукозаписи:

Цифровые аудиоформаты

По принципу записи выделяют следующие методы:

Магнитная звукозапись — запись цифровых сигналов производится на магнитную ленту. Выделяют два типа записи:

продольно-строчная система записи — в которой лента движется вдоль блока неподвижных магнитных головок записи/воспроизведения (DASH,DCC)

наклонно-строчная система записи — в которой лента движется вдоль барабана вращающихся магнитных головок и запись осуществляется наклонно отдельными дорожками, что обеспечивает большую плотность, по сравнению с продольно-строчной системой записи. (R-DAT, ADAT)

Магнитооптическая запись — запись ведется с помощью магнитной головки на специальный магнитооптический слой и в момент намагничивания кратковременно разогревается лазером до температуры точки Кюри. (Минидиск,Hi-MD)

Лазерная запись — запись производится лазерным лучом, который выжигает углубления (питы) на светочувствительном слое оптического носителя. (Компакт-диск,DVD-Audio, DTS, SACD)

Оптическая (фотографическая) запись звука — основана на воздействии светового потока на светочувствительный слой носителя (киноленты). (Dolby Digital, SDDS)

Запись звука на электронные носители — звуковые данные при помощи персонального компьютеразаписываются в виде файлов на различные носители (жесткие диски, перезаписываемыеоптические диски,флеш-карты,твердотельные накопители), при этом отсутствует ограничение на обязательное соответствиеформата звукаформату носителя.

На цифровых носителях и в персональных компьютерах для хранения звука (музыки, голоса и т. п.) применяются различные форматы, позволяющие выбрать приемлемое соотношениесжатия, качества звука и объёма данных.

Популярные форматы файлов для персональных компьютеров и соответствующих устройств:

(OGG) (MP3) (WAV) (WMA)

Параметры, влияющие на качество цифровой звукозаписи

Основными параметрами, влияющими на качество цифровой звукозаписи, являются:

РазрядностьАЦП и ЦАП. (Разрядность (битность) винформатике— количество разрядов (битов) электронного (в частности,периферийного) устройства илишины, одновременно обрабатываемых этим устройством или передаваемых этой шиной.)

Частота дискретизацииАЦП и ЦАП. ((Частота дискретизации (или частота семплирования, англ. sample rate) — частотавзятия отсчетов непрерывного во времени сигнала при егодискретизации(в частности,аналого-цифровым преобразователем). Измеряется вгерцах.) 8 000 Гц — телефон, достаточно дляречи, кодекNellymoser; 11 025 Гц; 16 000 Гц; 22 050 Гц — радио; 32 000 Гц; 44 100 Гц — используется в Audio CD; 48 000 Гц — DVD, DAT; 96 000 Гц — DVD-Audio (MLP 5.1); 192 000 Гц — DVD-Audio (MLP 2.0); 2 822 400 Гц — SACD, процесс однобитной дельта-сигма модуляции, известный какDSD — Direct Stream Digital, совместно разработан компаниями Sony и Philips; 5 644 800 Гц — DSD с удвоенной частотой дискретизации, однобитный Direct Stream Digital с частотой дискретизации вдвое больше, чем у SACD. Используется в некоторых профессиональных устройствах записи DSD.)

ДжиттерАЦП и ЦАП (Джи́ттер (англ. jitter — дрожание) или фазовое дрожание цифрового сигнала данных[1] — нежелательные фазовые и/или частотные случайные отклонения передаваемого сигнала. Возникают вследствие нестабильности задающего генератора, изменений параметров линии передачи во времени и различной скорости распространения частотных составляющих одного и того же сигнала. Причины возникновения джиттера.Фазовые шумы петли ФАПЧ(фазовой автоподстройки частоты) устройства, синхронизируемого внешним сигналом.Джиттер, вызываемый ФАПЧ, проявляется при прослушивании материала с записывающего устройства, синхронизируемого от воспроизводящего устройства.АЦП.В современных цифровых системах звукозаписии воспроизведения основным источником джиттера является АЦП.Нынешние полностью цифровые студийные синхронизаторы достаточно совершенны и часто вносят джиттер меньший, чем АЦП.Влияние джиттера на характеристики АЦПЧастота дискретизацииАЦП обычно задаётсякварцевым генератором, а любой кварцевый генератор (особенно дешёвый) имеет ненулевыефазовые шумы. Таким образом, моменты времени получения отсчетов сигнала (дискретов) расположены на временной оси не совсем равномерно. Это приводит к размываниюспектра сигналаи ухудшению отношения сигнал/шум.)

Передискретизация(Передискретиза́ция (англ. resampling) в обработке сигналов— изменениечастоты дискретизациидискретного(чаще всегоцифрового) сигнала. Алгоритмы передискретизации широко применяются при обработкезвуковых сигналов,радиосигналови изображений (передискретизациярастрового изображения— это изменение его разрешения впикселах))

Также немаловажными остаются параметры аналогового тракта цифровых устройств звукозаписи и звуковоспроизведения:

Отношение сигнал/шум

Коэффициент нелинейных искажений

Интермодуляционные искажения

Неравномерность амплитудно-частотной характеристики

Взаимопроникновение каналов

Динамический диапазон

Сжатие (компрессия)аудиоданныхпредставляет собой процесс уменьшения скорости цифрового потока за счет сокращения статистической ипсихоакустическойизбыточностицифрового звукового сигнала.

36. Цифровые форматы изображений

JPEG(JPEG (произносится «джейпег»[1], англ. Joint Photographic Experts Group, по названию организации-разработчика) — один из популярных графических форматов, применяемый для храненияфотоизображенийи подобных им изображений. Файлы, содержащие данныеJPEG, обычно имеют расширения(суффиксы).jpeg, .jfif, .jpg, .JPG, или .JPE. Однако из них .jpg является самым популярным на всех платформах.MIME-типом является image/jpeg.)

TIFF (TIFF (англ. Tagged Image File Format) — формат хранения растровыхграфических изображений.TIFF стал популярным форматом для хранения изображений с большой глубиной цвета. Он используется при сканировании, отправке факсов, распознавании текста, в полиграфии, широко поддерживается графическими приложениями. TIFF был выбран в качестве основного графического формата операционной системы NeXTSTEP и из неё поддержка этого формата перешла в Mac OS X. Формат был разработан Aldus Corporation в сотрудничестве с Microsoft для использования с PostScript. Компания-владелец спецификаций — Aldus Corporation — впоследствии объединилась с Adobe Systems, владеющей в настоящее время авторским правомна эти спецификации.[1] Изначально формат поддерживалсжатия без потерь, впоследствии формат был дополнен для поддержкисжатия с потерямив форматеJPEG. Файлы формата TIFF, как правило, имеют расширение .tiff или .tif.)

RAW (формат данных) (RAW (англ. raw — cырой, необработанный) — формат данных, содержащий необработанные (или обработанные в минимальной степени) данные, что позволяет избежать потерь информации, и не имеющий чёткойспецификации. В таких файлах содержится полнаяинформацияо хранимом сигнале. Данные вRAW-файлах могут быть несжатыми, сжатыми без потерь или сжатыми с потерями.)

DNG(DNG (Digital Negative Specification), Цифрово́й негати́в — открытый форматдляRAW файлов изображений, используемый в цифровой фотографии. Разработан компаниейAdobe Systems с целью создать стандартный формат для RAW файлов изображений вместо множества различных форматов разных производителей фотокамер. Анонсирован 27 сентября2004 года[1].)

37. Кодирование видеосигналов

Запись видео в цифровом формате требует соблюдения баланса между качеством и размером файла/битрейтом.Для уменьшения размера файла и снижения битрейта в большинстве форматов используется операция сжатия с выборочным снижением качества.Сжатие необходимо для уменьшения размера видеофайлов с целью повышения эффективности хранения, передачи и воспроизведения.Без сжатия один кадр видео стандартного разрешения занимает почти 1 Мб (мегабайт) дискового пространства.При частоте кадров стандарта NTSC, составляющей примерно 30 кадров в секунду, секунда несжатого видео занимает почти 30 Мб, а 35 секунд видеоматериала занимает примерно 1 Гб дискового пространства.Для сравнения 5-минутный NTSC-файл, сжатый в формате DV, занимает 1 Гб при битрейте примерно 3,6 Мб в секунду.Для сохранения максимально возможной степени качества при сжатии видео следует выбирать наименьший коэффициент сжатия, что позволяет создать видео в пределах допустимых значений размера файла и битрейта целевых носителей и воспроизводящих устройств.

38. Сетевые топологии. Сетевые устройства.

Сетевая тополо́гия (от греч.τόπος, - место) — способ описания конфигурации сети, схема расположения и соединениясетевых устройств.

Сетевая топология может быть

физической — описывает реальное расположение и связи между узлами сети.

логической — описывает хождение сигнала в рамках физической топологии.

информационной — описывает направление потоков информации, передаваемых по сети.

управления обменом — это принцип передачи права на пользование сетью.

Существует множество способов соединения сетевых устройств. Выделяют 3 базовых топологии:

Шина(Топологиятипа общаяши́на, представляет собой общий кабель (называемый шина или магистраль), к которому подсоединены все рабочие станции. На концах кабеля находятсятерминаторы, для предотвращения отражения сигнала)

Кольцо(Кольцо́ — это топология, в которой каждый компьютер соединен линиями связи только с двумя другими: от одного он только получает информацию, а другому только передает. На каждой линии связи, как и в случаезвезды, работает только один передатчик и один приемник. Это позволяет отказаться от применения внешнихтерминаторов.)

Звезда(Звезда́ — базовая топологиякомпьютерной сети, в которой все компьютеры сети присоединены к центральному узлу (обычно коммутатор), образуя физический сегмент сети.)

И дополнительные (производные):

Двойное кольцо

Ячеистая топология

Решётка

Дерево

Fat Tree

Снежинка

Полносвязная

Дополнительные способы являются комбинациями базовых.В общем случае такие топологии называются смешанными или гибридными, но некоторые из них имеют собственные названия, например «Дерево».

39.

Уровень 1, физическийФизический уровень получает пакеты данных от вышележащего канального уровня и преобразует их в оптические или электрические сигналы, соответствующие 0 и 1 бинарного потока.Эти сигналы посылаются через среду передачи на приемный узел. Механические и электрические/оптические свойства среды передачи определяются на физическом уровне и включаютя:

Тип кабелей и разъемов

Разводку контактов в разъемах

Схему кодирования сигналов для значений 0 и 1

К числу наиболее распространенных спецификаций физического уровня относятся:

EIA-RS-232-C, CCITT V.24/V.28 - механические/электрические характеристики несбалансированного последовательного интерфейса.

EIA-RS-422/449, CCITT V.10 - механические, электрические и оптические характеристики сбалансированного последовательного интерфейса.

IEEE 802.3 -- Ethernet

IEEE 802.5 -- Token ring

Уровень 2, канальный

Канальный уровень обеспечивает создание, передачу и прием кадров данных.Этот уровень обслуживает запросы сетевого уровня и использует сервис физического уровня для приема и передачи пакетов. Спецификации IEEE 802.x делят канальный уровень на два подуровня: управление логическим каналом (LLC) и управление доступом к среде (MAC). LLC обеспечивает обслуживание сетевого уровня, а подуровень MAC регулирует доступ к разделяемой физической среде.

Наиболее часто используемые на уровне 2 протоколы включают:

HDLC для последовательных соединений

IEEE 802.2 LLC (тип I и тип II) обеспечивают MAC для сред 802.x

Ethernet

Token ring

FDDI

X.25

Frame relay

Уровень 3, сетевой

Сетевой уровень отвечает за деление пользователей на группы.На этом уровне происходит маршрутизация пакетов на основе преобразования MAC-адресов в сетевые адреса.Сетевой уровень обеспечивает также прозрачную передачу пакетов на транспортный уровень.

Наиболее часто на сетевом уровне используются протоколы:

IP - протокол Internet

IPX - протокол межсетевого обмена

X.25 (частично этот протокол реализован на уровне 2)

CLNP - сетевой протокол без организации соединений

Уровень 4, транспортный

Транспортный уровень делит потоки информации на достаточно малые фрагменты (пакеты) для передачи их на сетевой уровень.

Наиболее распространенные протоколы транспортного уровня включают:

TCP - протокол управления передачей

NCP - Netware Core Protocol

SPX - упорядоченный обмен пакетами

TP4 - протокол передачи класса 4

Уровень 5, сеансовый

Сеансовый уровень отвечает за организацию сеансов обмена данными между оконечными машинами.Протоколы сеансового уровня обычно являются составной частью функций трех верхних уровней модели.

Уровень 6, уровень представления

Уровень представления отвечает за возможность диалога между приложениями на разных машинах.Этот уровень обеспечивает преобразование данных (кодирование, компрессия и т.п.) прикладного уровня в поток информации для транспортного уровня.Протоколы уровня представления обычно являются составной частью функций трех верхних уровней модели.

Уровень 7, прикладной

Прикладной уровень отвечает за доступ приложений в сеть.Задачами этого уровня является перенос файлов, обмен почтовыми сообщениями и управление сетью.

К числу наиболее распространенных протоколов верхних уровней относятся:

FTP - протокол переноса файлов

TFTP - упрощенный протокол переноса файлов

X.400 - электронная почта

Telnet

SMTP - простой протокол почтового обмена

CMIP - общий протокол управления информацией

SNMP - простой протокол управления сетью

NFS - сетевая файловая система

FTAM - метод доступа для переноса файлов

40. Смотреть выше