тесты / информационные системы и технологии 2012

.doc+: гибкость

-: системность

-: развитие

I:

S: Выгоды от новой автоматизированной системы должны быть равны или больше расходов на ее создание и использование. Данный постулат отвечает принципу проектирования…

+: эффективности

-: совместимости

-: стандартизации

I:

S: Использование накопленного опыта и внедрение типовых элементов программирования отвечает принципу…

+: унификации

-: совместимости

-: . системности

I:

S: Принцип проектирования заключающийся в непрерывном обновлении функциональных и обеспечивающих составляющих системы…

+: развития

-: системности

-: гибкости

I:

S: Из перечисленных специалистов в состав приемо-сдаточной комиссии для испытаний сложных АИС включаются:

1) системные аналитики

2) специалисты по маркетингу

3) руководители различных рангов

-: 1 и2

-: 2 и 3

-: только 1

+: 1 и 3

I:

S: Результатом положительных испытаний АИС являются…

-: протокол испытаний

-: сертификационная спецификация

-: протокол согласования

+: сертификат соответствия

I:

S: Создание любого крупного проекта должно начинаться с…

-: выбора генерального подрядчика

-: согласования иерархических уровней

-: разработки плана-графика

+: разработки концепции

I:

S: Укажите четыре основных стадии разработки автоматизированной информационной системы:

a) предпроектное обследование

b) проектирование

c) ввод системы в действие (внедрение)

d) промышленная эксплуатация

e) проведение опытных испытаний АИС

f) разработка и утверждение технического проекта

+: a), b), c), d)

-: b), d), e)

-: a), c), e), f)

-: a), b), c), d), e)

I:

S: Параметры, указываемые в момент вызова подпрограммы из основной программы, называются …

-: абсолютными

-: постоянными

+: фактическими

-: глобальными

I:Функциональная часть информационной системы, финансовый модуль, который включает такие блоки, как учёт, планирование и анализ одновременно, создана в соответствии с __________________ принципом

-: подзадачным

+: процессным

-: объектно-ориентированным

-: блочным

I:Если функциональная часть информационной системы привязывается к конкретным функциям, структурным подразделениям, то речь идёт о _________________________ принципе создания функциональной части

+: подзадачном

-: процессном

-: структурном

-: блочном

I:

S: Информационная система, представляющая программно-аппаратный комплекс способный объединить в одно целое предприятия с различной функциональной направленностью (производственные, торговые, кредитные и другие организации), называется …

-: интегрированной

+: корпоративной

-: межотраслевой

I:

S: Этапами системного анализа, предназначенного для совершенствования систем управления, являются

a) формирование цели

b) определение задач

c) определение прямой и обратной связей

d) распределение функций управления в соответствии с новой структурой и имеющимися средствами

e) определение путей развития системы

-: a), b), c)

+: b), c), d)

-: a), d), e)

-: b), d), e)

-: c), d), e)

I:

S: При определении границ системы в процессе системного анализа …

-: ликвидируются все связи с окружающей средой

+: ликвидируется большинство связей с окружающей средой за исключением входа и выхода

-: ликвидируются только вход и выход

I:

S: Стандарты открытых систем необходимы для обеспечения взаимодействия информационных технологий за счёт достижения …

a) мобильности аппаратных средств

b) мобильности данных

c) мобильности пользователя

d) масштабируемости

e) расширяемости

-: a), с), e)

-: a), b), c)

+: b), c), e)

-: b), d), e)

I:

S: Совокупность базовых стандартов, предназначенная для реализации конкретной функции управления на конкретном предприятии, является

-: интерфейсом

-: спецификацией

+: профилем

I:

S: Основными процессами жизненного цикла программной системы являются …

a) заказ

b) документирование

c) разработка

d) управление конфигурацией

e) аудит

-: a), b)

-: a), b), e)

+: a), b)

-: a), b), d)

-: d), e)

I:

S: Процессы документирования, верификации и аудита являются ____________ процессами жизненного цикла программной системы

-: основными

+: вспомогательными

-: организационными

I:

S: В построении открытой информационной системы заключается следующий принцип создания информационной системы:

-: системности

-: развития

-: эффективности

+: совместимости

-: безопасности

I:

S: Описание существующих бизнес-процессов «как есть» осуществляется на следующей стадии процесса создания информационной системы в соответствии с реинжинирингом бизнеса …

-: начальная стадия

+: стадия моделирования

-: стадия реализации

-: стадия внедрения

V1: 6. Интеллектуальные технологии и системы.

I:

S: Системы искусственного интеллекта применимы для решения тех задач, в которых...

-: производится цифровая обработка сигнала

-: осуществляется форматирование текста

+: имеется неопределенность информации

-: осуществляется обработка статистических данных

I:

S: Экспертная система – это…

-: совокупность методов и средств проверки принятых решений

+: организация накопления и применения знаний для решения сложных задач

-: группа специалистов (экспертов) обладающих вычислительной техникой и способных решать сложные проблемы

I:

S: Экспертная система строится…

-: только на знаниях специалиста

-: только на эмпирическом опыте специалиста

+: на знаниях и эмпирическом опыте специалиста

I:

S: Основным элементом экспертной системы является…

-: база данных

+: база знаний

-: банк данных

I:

S: Систему, которая может предложить разумный совет или осуществить разумное решение поставленной задачи, можно отнести к…

-: системе офисной автоматизации

+: экспертной системе

-: иформационно–поисковой системе

-: управленческой системе

I:

S: Может ли экспертная система объяснять по какому принципу или логике она пришла к тому или иному решению…

+: да

-: нет

-: не всегда

I:

S: Основное отличие экспертных систем от информационных систем заключается в том что,..

+: экспертная система наряду с данными использует знания

-: экспертная система наряду с данными не использует знания

-: экспертная система не использует как знания, так и данные

I:

S: Экспертная система в первую очередь манипулирует…

-: данными

+: знаниями

-: информацией

I:

S: Одновременно в любой момент времени экспертная система содержит типы знаний:

a) структурированные

b) структурированные динамически

c) рабочие

d) подтвержденные

e) фактические

+: a, b, с

-: a, c, d

-: c, d, e

-: a, b, c, d, e

I:

S: Знания, применяемые для решения конкретной задачи или проведения консультации, называются…

+: рабочими

-: фактическими

-: структурированными

I:

S: Эвристика – это неформализованная процедура,..

-: предназначенная для ввода данных

+: сокращающая количество шагов поиска решений

-: не предназначенная для принятия решения

-: осуществляющая полный перебор вариантов решения задачи

I:

S: С помощью _____________ можно стабильно прогнозировать новые ситуации с высокой степенью точности даже при появлении противоречивых или не полных знаниях.

+: нейросетевых технологий

-: экспертных систем

-: баз знаний

I:

S: К преимуществам нейросетевых технологий можно отнести:

a) способность обучаться на множестве примеров, когда известны закономерности развития ситуации;

b) способность успешно решать задачи, опираясь на неполную, искаженную и внутренне противоречивую входную информацию;

c) возможность эксплуатации обученного нейронного алгоритма любым пользователем;

d) толерантность к ошибкам;

e) способность к обучению;

f) способность распознавать образы в условиях сильных помех и искажений

-: a, b, d, e

-: b, c, e, f

-: a, b, d

-: a, b, c, d, e

+: a, b, c, d, e, f

I:

S: Обобщенное название групп алгоритмов, которые умеют обучаться на примерах, извлекая скрытые закономерности из потока данных…

+: нейронные сети

-: быстрые сети

-: сверхбыстрые сети

I:

S: Основу каждой нейронной сети составляют относительно простые элементы, которые называются…

-: синапсами

-: аксонами

+: нейронами

I:

S: Основу нейронной сети составляют _______________ нейроны.

-: входные

-: выходные

+: промежуточные

I:

S: Каких нейронов в нейронной сети не существует…

-: входные

-: выходные

-: промежуточные

+: побочных

I:

S: Нейроны, осуществляющие связь между собой и другими нейронами называются…

+: скрытые

-: смешанные

-: открытые

I:

S: Входным каналом связи для элементарного элемента нейронной сети будет…

+: синапс

-: нейрон

-: аксон

V1: 7. Сетевые технологии обработки информации

I:

S: Протокол FTP предназначен для...

-: загрузки сообщений из новостных групп

-: просмотра Web-страниц

-: общения в чатах

+: передачи файлов

I:

S: FTP - сервер – это компьютер, на котором...

-: содержится информация для организации работы телеконференций

-: содержатся файлы, предназначенные для администратора сети

+: содержатся файлы, предназначенные для открытого доступа

-: хранится архив почтовых сообщений

I:

S: Устройство, выполняющее модуляцию и демодуляцию (преобразование аналогового сигнала в цифровой и обратно) информационных сигналов при передаче их из ЭВМ в канал связи и при приеме в ЭВМ из канала связи, называется...

-: мультиплексором передачи данных

-: концентратором

-: повторителем

+: модемом

I:

S: Высказыванием, ложным по отношению к топологии «звезда», является…

-: легко добавить новые компоненты сети

-: обеспечивается централизованный контроль и управление сетью

+: выход из строя одного компьютера останавливает работу всей сети

-: выход из строя центрального узла выводит из строя всю сеть

I:

S: Из перечисленных уровней взаимодействия: 1) транспортный; 2) сеансовый, 3)прикладной, 4) представления баз данных – к эталонной модели (взаимодействия открытых систем) можно отнести…

+: 1, 2, 3

-: 1 и 4

-: 1, 2 и 4

-: 2,3 и 4

I:

S: Базовая эталонная модель взаимодействия открытых систем имеет…

-: три уровня

-: четыре уровня

-: пять однородных уровней

+: семь уровней

I:

S: Сервис - провайдером называется…

-: программа для просмотра Web-страниц

-: один из новейших видов сервиса Интернета

-: компьютер, непосредственно подключённый к Интернету

+: компания со шлюзом в Интернете, который она предоставляет другим компаниям или частным лицам

I:

S: Распределённая обработка данных – это…

-: распределение выполняемых функций между несколькими пользователями

+: обработка данных, выполняемая на независимых, но связанных между собой компьютерах

-: обработка данных в случайной последовательности

-: разграничение доступа пользователей к обрабатываемым данным

I:

S: Для описания физического расположения кабелей и других компонентов сети используется термин…

+: топология

-: трансивер

-: коллизия

-: канал

I:

S: Высказыванием, относящимся к локальным сетям, является…

+: абоненты расположены на небольшом расстоянии

-: в качестве канала передачи данных используется только оптоволоконный кабель

-: абоненты сети располагаются на значительном расстоянии

-: не используется сетевой адаптер

I:

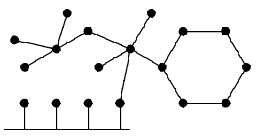

S: Представленная на рисунке сеть

соответствует топологии…

-: звезда

-: полносвязная

+: смешанная

-: общая шина

I:

S: Какой топологии сете не существует…

-: кольцо

-: звезда

+: треугольник

I:

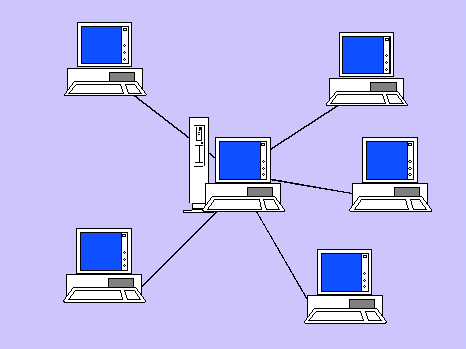

S: Представленная на рисунке сеть

соответствует топологии…

+: звезда

-: полносвязная

-: смешанная

-: общая шина

I:

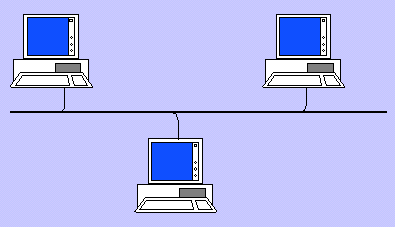

S: Представленная на рисунке сеть

соответствует топологии…

-: звезда

-: полносвязная

-: смешанная

+: общая шина

I:

S: Устройство, объединяющее разные локальные вычислительные сети называется…

-: маршрутизатор

-: мост

+: шлюз

I:

S: Представленный на рисунке вид сигнала используют…

![]()

-: телефонные сети

+: вычислительные сети

-: все ответы верны

I:

S: Маршрутизатором называется…

-: устройство сопряжения ЭВМ с несколькими каналами связи

+: устройство, соединяющее сети разного типа, но использующие одну операционную систему

-: программа, определяющая оптимальный путь для каждого пакета

-: подсистема, определяющая физический путь к файлу

I:

S: Задача установления соответствия между символьным именем узла сети Интернет и его IP адресом решается с помощью службы _______ имен.

-: атрибутивных

-: служебных

-: сетевых

+: доменных

I:

S: Какой адрес компьютера записывается последовательность цифр разделенных на четыре блока…

-: атрибутивный

+: IP адрес

-: сетевой

-: доменный

I:

S: Информационная или рекламная рассылка, автоматически рассылаемая по списку, без предварительной подписки называется…

-: чатом

-: телеконференцией

+: спамом

-: вирусом

I:

S: Браузер предназначен для работы...

-: с данными записанными в виде гипертекста

-: с файлами, имеющими расширение htm

-: интернет страницами

+: все ответы верны

I:

S: Internet Explorer является…

-: сетевой службой, предназначенной специально для Интернет.

-: программой, обслуживающей всю работу в сети Интернет

+: встроенным браузером ОС Windows

-: программой, служащей для приема и передачи сообщений в сети Интернет

I:

S: Приложение для просмотра гипертекстовых страниц называется...

-: редактор

-: сервер

+: браузер

-: клиент

I:

S: Не существует технологии обработки информации в сфере вычислительных сетей…

-: Файл-сервер

-: Клиент-сервер

+: Сервер-сервер

I:

S: Какое утверждение верно…

+: при технологии клиент-сервер рабочая станция (клиент) пользуется вычислительными ресурсами сервера

-: работа большого числа клиентов с файлами центральной базы данных при технологии клиент-сервер может замедлить работу всей сети

-: технология файл-сервер пользуется большей популярностью, чем технология клиент-сервер

I:

S: В настоящее время наибольшее распространение получила архитектура…

-: Файл-сервер

+: Клиент-сервер

-: Сервер-сервер

I:

S: Может ли использоваться технология файл-сервер в одноранговых сетях…

-: да

+: нет

V1: 8. Защита информации

I:

S: Конфиденциальность компьютерной информации – это…

-: предотвращение проникновения компьютерных вирусов в память ПЭВМ

+: свойство информации быть известной только допущенным и прошедшим проверку (авторизацию) субъектам системы

-: безопасность программного обеспечения

I:

S: Укажите два программных средства защиты информации на машинных носителях ЭВМ...

a) криптографическое преобразование (шифрование)

b) методом физического заграждения

c) с помощью охранной сигнализации

d) цифровая подпись

-: a, b

-: a, с

+: a, d

-: b, d

I:

S: Правовые методы защиты программ и баз данных включают...

+: лицензионные соглашения и контракты

-: аппаратные (электронные) ключи

-: парольные защиты программ при их запуске

-: антивирусные программы

I:

S: К элементам защиты данных относятся…

-: накопители и носители информации

-: средства отображения информации

+: данные, отображаемые на мониторе или выводимые на принтер

-: каналы передачи данных

I:

S: Нарушение, искажение или уничтожение информации относится к…

+: активным угрозам

-: пассивным угрозам

-: активно- пассивным угрозам

I:

S: Подслушивание, копирование, просмотр и тому подобное информации, которое не ведет к искажению или уничтожению относится к ____________ угрозам.

-: активным

+: пассивным

-: активно-пассивным

I:

S: Перехват информации в технических каналах, внедрение электронных устройств перехвата информации, воздействие на парольно-ключевые системы, радиоэлектронное подавление линий связи и систем управления относятся к ____________ угрозам.

-: информационным

-: программно-математическим

+: радиоэлектронным

-: физическим

I:

S: Внедрение компьютерных вирусов, установку программных средств, уничтожение или модификацию данных в автоматизированных информационных системах можно отнести к ______________ угрозам.

-: информационным

+: программно-математическим

-: физическим

I:

S: Одинаковые ключи для шифрования и дешифрования имеет ______________ криптология.

+: симметричная

-: асимметричная

-: хеширующая

-: двоичная

I:

S: Регламентация относится к ____________ методам защиты информации.

-: законодательным

+: организационным

-: аппаратным

I:

S: Препятствие относится к ____________ методам защиты информации.

+: физическим

-: организационным

-: аппаратным

I:

S: Маскировка относится к ____________ методам защиты информации.

+: программным

-: аппаратным

-: физическим

I:

S: Электронно-цифровая подпись позволяет ...

+: удостовериться в истинности отправителя и целостности сообщения

-: зашифровать сообщение для сохранения его секретности

-: пересылать сообщение по секретному каналу

-: восстанавливать поврежденные сообщения

I:

S: Результатом реализации угроз информационной безопасности может быть…

-: изменение конфигурации периферийных устройств

+: несанкционированный доступ к информации

-: уничтожение устройств ввода-вывода информации

I:

S: Защита целостности кабельной сети относится к _________ методам защиты информации в сети.

+: физическим

-: административным

-: программным

I:

S: Из перечисленного к средствам компьютерной защиты информации относятся:

a) пароли доступа

b) дескрипторы

c) установление прав доступа

d) запрет печати

+: а), c)

-: c), d)

-: a), d)

-: b), d)

I:

S: Защита от утечки по побочным каналам электромагнитных излучений реализуется…

-: Средствами контроля включения питания и загрузки программного обеспечения

-: Ограждением зданий и территорий

+: Экранированием аппаратуры и помещений, эксплуатацией защитной аппаратуры, применением маскирующих генераторов шумов и помех, а также проверкой аппаратуры на наличие излучений

I:

S: Несанкционированное использование информационных ресурсов, не оказывающие отрицательное влияние на ее относится к ___________ угрозам.

-: активным

+: пассивным

-: активно-пассивным

I:

S: Метод физического преграждения пути злоумышленнику - это

-: маскировка

-: регламентация

+: препятствие

I:

S: Метод программного преграждения пути злоумышленнику - это

+: маскировка

-: регламентация

-: препятствие

I:

S: Контроль над работой системы защиты осуществляется на этапе…

-: анализа рисков

-: реализации систем защиты

+: сопровождения систем защиты

I:

S: Начальным этапом разработки системы защиты информации является…

+: анализ риска информационной угрозы

-: планирования мероприятий по защите от угроз

-: создание рабочего проекта информационной защиты

ИНФОРМАЦИОННЫЕ СИСТЕМЫ В ЭКОНОМИКЕ

ТЕСТОВЫЕ ЗАДАНИЯ

специальности 080109.65 «Бухгалтерский учет, анализ и аудит»,

080105.65 «Финансы и кредит»

Работа издается в авторской редакции

Подписано в печать ________. Формат 60х88/16.

Печать цифровая. Печ. л.______

Тираж ______ экз.

Казанский кооперативный институт (филиал)

Российского университета кооперации

420045 Республика Татарстан, г. Казань,

ул. Н.Ершова, 58