07-05-2013_10-10-12 / Информатика_ 2013_080200

.docx-:шар

I:

S: Представление файлов и каталогов является __________ моделью.

+:иерархической информационной

-:сетевой информационной

-:алгоритмической

-:табличной информационной

I:

S: Модель может быть построена...

+:для любого объекта, явления или процесса

-:только для объекта или явления

-:только для объекта или процесса

-:только для объекта

I:

S: Метод познания, который заключается в исследовании объекта по его модели, называют…

-:адаптацией

+:моделированием

-:логическим выводом

-:визуализацией

I:

S: Для одного объекта…

-:из всех построенных моделей только одна может быть адекватной

-:могут быть построены только две модели: аналитическая и имитационная

+:может быть построено несколько моделей

-:не может существовать больше одной модели

I:

S: В отношении «объект - модель» находятся понятия...

-:микромир - механика

+:дом - план комнат

-:книга - абзац

-:знания - оценка

I:

S: Пара понятий «молекула – атом» описывается отношением...

+:целое – часть

-:общее - частное

-:объект – модель

-:объект – субъект

I:

S: Модель и моделируемый объект должны быть неотличимы по ____________ признакам, которые выбираются исследователем в зависимости от цели и. задачи исследования.

-:различным

+:существенным

-:несущественным

-:всем

I:

S: Процесс построения модели, как правило, предполагает описание ___________ свойств объекта моделирования.

+:существенных

-:всех

-:пространственных

-:существующих

I:

S: К основным классам моделей (по способу отражения свойств объекта) относят…

-:территориальные

+:предметные

-:социальные

-:медико-биологические

I:

S: Программные комплексы, аккумулирующие знания специалистов и тиражирующие их эмпирический опыт для решения задач прогнозирования, принятия решений и обучения, называются…

-:аналитическими моделями

-:операционными системами

+:экспертными системами

-:системами управления базами данных

I:

S: Описание объекта как совокупности элементов, ранжированных по уровням таким образом, что элементы нижнего уровня входят в состав элементов более высокого уровня, называется_______________ информационной моделью.

-:графической

-:табличной

-:сетевой

+:иерархической

I:

S: Информационной моделью является

-:формула расчета сопротивления при последовательно-параллельном соединении

-:робот-футболист

-:масштабная модель самолета

+:алгоритм работы системы виброзащиты

I:

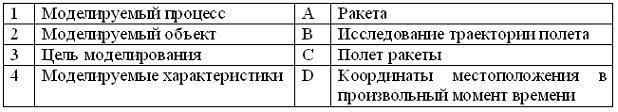

S: Правильный порядок установления соответствия в таблице моделирования

имеет вид...

+:1С 2А 3В 4D

-:1D2C 3A 4B

-:1D 2A3C 4B

-:1C 2D 3B 4A

I:

S: Верное соответствие для представленной таблицы моделирования:

имеет вид...

+:1С 2А 3В 4D

-:1D 2A3C 4B

-:1D2C 3A 4B

-:1C 2D 3B 4A

I:

S: Материальный или абстрактный заменитель объекта, отражающий его существенные характеристики, называется...

-:прообразом

-:образцом

+:моделью

-:представлением

I:

S: Метод Монте-Карло относится к методам __________ моделирования.

-:аналитического

-:логического

+:статистического

-:графического

I:

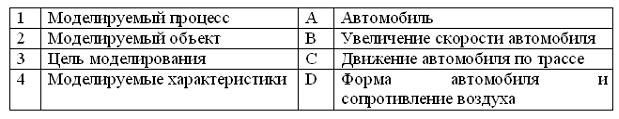

S: На рисунке

представлена ______ информационная модель.

+:иерархическая

-:реляционная

-:смешанная

-:сетевая

I:

S: На рисунке представлена древовидная иерархическая модель.

Узлы с номерами 5, 6, 8, 9, 10, 12, 13, 14 называются ...

-:стволами

+:листьями

-:корнями

-:ветвями

V1: Технология программирования. Языки программирования высокого уровня

I:

S: На этапе отладки программы...

-:выполняется анализ физических характеристик

-:строится математическая модель решаемой задачи

-:определяется состав входных данных

+:проверяется корректность работы программы

I:

S: При проектировании программного обеспечения используются подходы:

а) «сверху – вниз»

б) «снизу – вверх»

в) «слева-направо»

г) «справа – налево»

-:а, г

+:а, б

-:б, с

-:в, г

I:

S: Алгоритм называется циклическим, если…

+:он составлен так, что его выполнение предполагает многократное повторение одних и тех же действий

-:ход его выполнений зависит от истинности тех или иных условий

-:его команды выполняются в порядке их естественного следования друг за другом независимо от каких-либо условий

-:он представим в табличной форме

I:

S: Первым этапом решения задачи на компьютере является…

-:отладка

-:тестирование

+:постановка задачи

-:разработка алгоритма

I:

S: Деятельность, направленная на исправление ошибок в программной системе, называется...

+:отладка

-:демонстрация

-:написание программы

-:рефакторинг

I:

S: Задан фрагмент алгоритма:

1. если a<b, то с=b-a, иначе c=2*(a-b)

2. d=0

3. пока c>a выполнить действия d=d+1, с=с-1

В результате выполнения данного алгоритма с начальными значениями a=8, b=3, переменные c и d примут значения…

-:c=-5, d=1

-:c=5, d=0

-:c=10, d=1

+:c=8, d=2

I:

S: Укажите сколько раз выполнится цикл в представленном фрагменте программы:

a:=3; b:=7;

ПОКА (a / 2) ≤(b / 3)

НЦ

+:бесконечное число раз

-:10

-:100

-:1000

I:

S: Для реализации логики алгоритма и программы с точки зрения структурного программирования НЕ ДОЛЖНЫ применяться…

-:последовательное выполнение

-:повторения вычислений (циклы)

-:ветвления

+:безусловные переходы

I:

S: В концепции объектно-ориентированного подхода к программированию НЕ ВХОДИТ…

-:наследование

+:дискретизация

-:полиморфизм

-:инкапсуляция

I:

S: Типы входных и выходных данных определяются на этапе…

-:кодирования

-:тестирования и отладки

-:разработки алгоритма

+:постановки задачи

I:

S: Какая информация известна, если задан целочисленный тип данных?

-:количество записей данных

-:начальное значение

-:количество обращений к данным

+:диапазон возможных значений

V1:Компьютерные сети

V2: Сетевые технологии обработки данных.

I:

S: Множество отдельных текстов, имеющих ссылки друг на друга, называется…

-:язык HTML

-:World Wide Web

+:гипертекст

-:система меню

I:

S: Протоколом в теории компьютерных сетей называют…

-:правила общения пользователей сети друг с другом

-:файлы, содержащие адреса абонентов сети

-:файлы, содержащие сведения о датах и времени обращения пользователей к почтовому ящику

+:набор правил , определяющих работу двух одноименных уровней модели взаимодействия открытых систем в различных абонентских компьютерах

I:

S: Документ, подготовленный с помощью языка разметки гипертекста, имеет расширение...

-:.txt.

-:.exe.

+:.html.

-:.dll.

I:

S: Выберите правильный адрес ресурса Интернет (URL) …

+:http://www.kiae.ru/info/rus/index.html.

-:http://www.300.spb.

-:www.yahoo.com/http://

-:www.spb.peterlink.

I:

S: Сеть Интернет относится к классу…

-:локальных

-:региональных

+:глобальных

-:интернациональных

I:

S: Провайдер - это…

-:персональная ЭВМ являющаяся рабочим местом пользователя сети

-:совокупность компьютеров объединенных средствами передачи данных

+:организации, имеющие свой шлюз в интернет и предоставляющие возможность другим компаниям или пользователям подключаться к сети через этот шлюз

-:технические устройства, обеспечивающие прием и передачу информации на большие расстояния

I:

S: Объем информации, передаваемый по сети измеряемый в битах, называется…

-:маршрутизатор

-:шлюз

-:домен

+:трафик

I:

S: Компьютер, предоставляющий свои ресурсы другим компьютерам при совместной работе, называется…

-:принт-сервером

-:файл-сервером

+:сервером

-:рабочей станцией

I:

S: Сервер - это…

-:персональная ЭВМ, являющаяся рабочим местом пользователя в сети

+:ЭВМ, выполняющая определенные функции обслуживания пользоателей в сети

-:несколько связанных компьютеров в сети

-:все ответы верны

I:

S: Для правильной, полной и безошибочной передачи данных необходимо придерживаться согласованных и установленных правил, которые оговорены в _____________ передачи данных.

-:порте

+:протоколе

-:описании

-:канале

I:

S: Прикладная программа, служащая для просмотра Web- страниц, называется…

+:браузер

-:WorelWideWeb

-:телеконференция

-:сервис- провайдер

V2: Основы компьютерной коммуникации. Принципы организации и основные топологии вычислительных сетей.

I:

S: Модель взаимодействия открытых сетей (OSI) включает__________ уровней взаимодействия.

-:девять

+:семь

-:шесть

-:пять

I:

S: Стандарты, определяющие формы представления и способы пересылки сообщений, процедуры их интерпретации, правила совместной работы различного оборудования в сетях, – это...

-:сетевые стандарты

+:сетевые протоколы

-:сетевые программы

-:сетевые терминалы

I:

S: Эталонная модель взаимодействия открытых систем OSI имеет _____ уровней.

-:6

-:5

-:8

+:7

I:

S: Шлюз служит для:

а) организации обмена данными между двумя сетями с различными протоколами взаимодействия

б) подключения локальной сети к глобальной

в) преобразования прикладного уровня в канальный при взаимодействии открытых систем

г) сохранения амплитуды сигнала при увеличении протяженности сети

-:б, в

-:в, г

-:а, г

+:а, б

I:

S: IP-адрес, назначаемый автоматически при подключении устройства к сети и используемый до завершения сеанса подключения, называется…

-:статическим

-:постоянным

-:мобильным

+:динамическим

I:

S: В качестве кабеля локальной сети обычно НЕ ИСПОЛЬЗУЕТСЯ…

-:витая пара

+:металлизированный кабель

-:оптоволоконный кабель

-:коаксиальный кабель

I:

S: Устройство, выполняющее модуляцию и демодуляцию информационных сигналов при передаче их из ЭВМ в канал связи и при приеме в ЭВМ из канала связи, называется...

-:мультиплексором передачи данных

-:концентратором

-:повторителем

+:модемом

I:

S: Одноранговой сетью называется сеть, в которой…

-:есть только один выделенный сервер

-:все компьютеры одной марки

-:все компьютеры равноправны

+:не используется повторитель

I:

S: Посредством, какого устройства производится подключение к сети интернет через проводную телефонную линию…

+:модем

-:сетевая плата

-:многопрофильная шина

-:телефонного аппарата

I:

S: Сетевой архитектурой является…

-:Telnet

-:Token You

-:Internet Explorer

+:Ethernet

I:

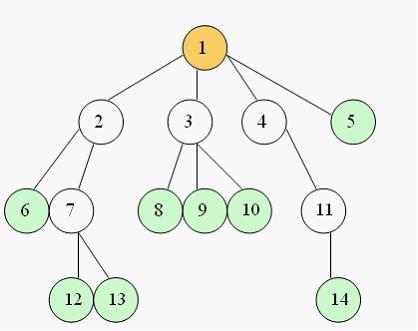

S: Тип кабеля, представленный на рисунке,

является…

+:коаксиальным кабелем

-:витой парой проводов

-:оптоволоконным кабелем

-:шиной

I:

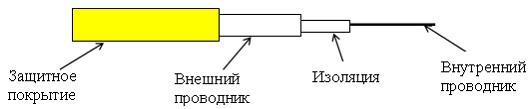

S: Вариант физической передающей среды, представленный на рисунке,

является…

-:шиной

+:витой парой

-:коаксиальным кабелем

-:оптоволоконным кабелем

I:

S: Любой узел сети Интернет имеет свой уникальный IP-адрес, который состоит из _______ чисел в диапазоне от 0 до 255.

+:четырех

-:трех

-:двух

-:пяти

I:

S: Какой топологии сети НЕ СУЩЕСТВУЕТ…

-:звезда

-:кольцевая

+:квадратичная

-:шинная

I:

S: Топология сети определяется…

-:характеристиками соединяемых рабочих станций

+:способом соединения узлов сети каналами связи

-:структурой программного обеспечения

-:типом кабеля используемого для соединения компьютеров в сети

I:

S: Схема соединений узлов сети называется ______________ сети.

+:топологией

-:протоколом

-:доменом

-:маркером

I:

S: Топология сети _____________ НЕ ЯВЛЯЕТСЯ базовой.

+:в виде снежинки

-:в виде кольца

-:звездообразная

-:общая шина

V2: Сетевой сервис и сетевые стандарты.

I:

S: Групповая дискуссия в Интернете называется…

-:WorldWideWeb

-:универсальный указатель ресурсов

+:телеконференция

-:Web- страница

I:

S: Гиперссылкой в Web-документе является…

+:объект, содержащий адрес Web-страницы или файла

-:e-mail адрес страницы

-:Интернет-адрес, записываемый в адресной строке Web-документа

-:справочная информация

I:

S: HTTP – это…

+:имя протокола сети, обслуживающего прием и передачу гипертекста

-:система адресов доменов, содержащих Web-документы

-:IP-адреса компьютеров, содержащих Web-архивы

-:система адресов гипертекстовых архивов

I:

S: FTP - сервер – это компьютер, на котором...

-:содержится информация для организации работы телеконференций

-:содержатся файлы, предназначенные для администратора сети

+:содержатся файлы, предназначенные для открытого доступа

-:хранится архив почтовых сообщений

I:

S: Информационная или рекламная рассылка, автоматически рассылаемая по списку, без предварительной подписки называется…

-:чатом

-:телеконференцией

+:спамом

-:вирусом

I:

S: Дополните фразу для получения верного утверждения: "IP-адрес используется для ...

-:обозначения адреса электронной почты

-:обозначения имени пользователя в одной из почтовых программ

-:определения пароля при регистрации пользователя у провайдера

+:однозначного определения компьютера в сети

I:

S: Протоколы, которые работают на прикладном уровне модели OSI, – это

+:HTTP

-:IP

+:FTP

+:SMTP

-:TCP

+:Telnet

I:

S: Доменом нижнего уровня в адресе

Peter.student.university.edu

является…

-:university.edu

-:edu

+:Peter.

-:Peter.student

I:

S: Доменом верхнего уровня в адресе

Peter.student.university.edu

является…

-:Peter.

+:edu

-:university.edu

-:Peter.student

I:

S: Протокол FTP предназначен для...

-:загрузки сообщений из новостных групп

-:просмотра Web-страниц

-:общения в чатах

+:передачи файлов

I:

S: Задача установления соответствия между символьным именем узла сети Интернет и его IP-адресом решается с помощью службы _______ имен.

-:атрибутивных

-:служебных

-:сетевых

+:доменных

I:

S: InternetExplorer является…

-:сетевой службой, предназначенной специально для Интернет

-:программой, обслуживающей всю работу в сети Интернет

+:встроенным браузером ОС Windows

-:программой, служащей для приема и передачи сообщений в сети Интернет

I:

S: Приложение Internet Explorer позволяет…

+:загружать веб-страницы по протоколу HTTP и файлы по протоколу FTP

-:загружать новостные группы по протоколу NNTP

-:общаться в чате по протоколу IRC

-:передавать файлы по протоколу FTP

V1:Защита информации. Методы защиты информации.

I:

S: Среди перечисленных программ брандмауэром является…

-:Outlook

+:Outpost Firewall

-:Ethernet

-:Dr Web

I:

S: Защита целостности кабельной сети относится к _________ методам защиты информации в сети.

+:физическим

-:административным

-:программным

-:организационным

I:

S: По степени воздействия на ресурсы компьютерных систем и сетей вирусы подразделяются на:

+:Неопасные, Опасные, Очень опасные

-:Резидентные, Нерезидентные

-:Сетевые, Файловые, Загрузочные, Файлово - загрузочные

-:Троянские, черви, Мутанты

I:

S: По особенностям алгоритма вирусы подразделяются на:

-:Неопасные, Опасные, Очень опасные

-:Резидентные, Нерезидентные

-:Сетевые, Файловые, Загрузочные, Файлово - загрузочные

+:Троянские, черви, Мутанты

I:

S: Результатом реализации угроз информационной безопасности может быть…

-:внедрение дезинформации в периферийные устройства

-:изменение конфигурации периферийных устройств

+:несанкционированный доступ к информации

-:уничтожение устройств ввода-вывода информации

I:

S: По способу заражения вирусы классифицируются:

-:Неопасные, Опасные, Очень опасные

+:Резидентные, Нерезидентные

-:Сетевые, Файловые, Загрузочные, Файлово - загрузочные

-:Троянские, черви, Мутанты

I:

S: Одинаковые ключи для шифрования и дешифрования имеет ______________ криптология.

+:симметричная

-:асимметричная

-:хеширующая

-:двоичная

I:

S: В зависимости от среды обитания компьютерные вирусы подразделяются:

-:Неопасные, Опасные, Очень опасные

-:Резидентные, Нерезидентные

+:Сетевые, Файловые, Загрузочные, Файлово - загрузочные

-:Троянские, черви, Мутанты

I:

S: Электронно-цифровая подпись позволяет...

+:удостовериться в истинности отправителя и целостности сообщения

-:зашифровать сообщение для сохранения его секретности

-:пересылать сообщение по секретному каналу

-:восстанавливать поврежденные сообщения

I:

S: Наиболее эффективным средством для защиты от сетевых атак является...

+:использование сетевых экранов или Firewal

-:использование антивирусных программ

-:посещение только "надежных" Интернет - узлов

-:использование только сертифицированных программ- браузеров при доступе к сети Интернет

I:

S: Создание контрольно-пропускного режима на территорию, изготовление и выдача специальных пропусков относится к _________ мерам защиты информации.

-:физическим

-:административным

-:программным

+:организационным

I:

S: Из перечисленного к средствам компьютерной защиты информации относятся:

а) пароли доступа

б) дескрипторы

в) установление прав доступа

г) запрет печати

+:а, в

-:в, г

-:а, г

-:б, г

I:

S: В классификации антивирусных средств не существуют

+:программы-полимеры

-:программы-ревизоры

-:программы-сторожа

-:программы-доктора