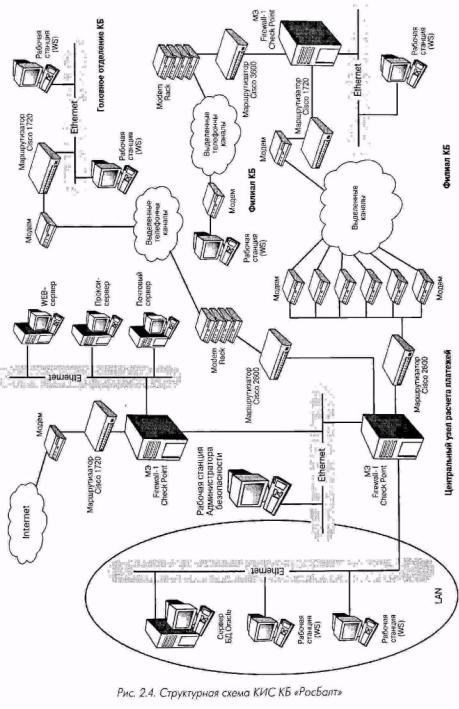

Структурная схема КИС КБ «РосБалт» приведена на рис, 2.4. Исходные

данные Типы серверов

Общее количество серверов - 40, Все серверы производства компаний Sun:

|

•5 |

серверов - для пользователей (ОС Win NT, стандартные |

сервисы Primary |

|

domain controller, WINS, DNS, файловый сервер); |

|

|

•14 серверов - для баз данных (Solaris 2,8); |

|

||

•2 |

сервера - для Firewall- 1/VPN-l Check Point: (Solaris 2.7); |

|

|

•1 |

сервер FTP - для соединения с филиалами; |

|

|

|

•1 |

сервер-станция - для администратора безопасности для |

Firewall-1/VPN-l |

Cheek Point (Solaris 2.7);

•1 сервер - для Application Oracle (Solaris 2.7);

•1 сервер - для E-Mail, Proxy, DNS; •10 серверов -»для сетей филиалов:

•5 серверов - для файловых систем пользователей, базы данных.

Типы рабочих станций

Количество рабочих станций на предприятии - 500. Платформы - Intel, ОС -Windows 98, решаемые задачи - работа с офисными приложениями (в основном MS Word, MS Excel), базами данных и специальными АРМ.

Количество сегментов и способы соединения Количество сегментов - 12. Способ подключения: модемы, маршрутизаторы. Сетевые протоколы

Используются только сетевые протоколы TCP/IP.

Варианты организации выхода в Internet

Они могут быть следующими:

способ подключения - выделенная линия; подключение через систему защиты: маршрутизаторы, система защиты сер веров, Firewall-1;

WEB - только внешний;

FTP — только внутренний;

контроль трафика: анализ загруженности сети;

контроль пользователей: разграничение доступа по IP адресу.

Использование встроенных средств мониторинга, безопасности и архивации

Данные средства могут использоваться следующим образом:

на основе средств защиты ОС Windows NT; разграничение сегментов сети через Firewall и через внутренние коммутаторы; мониторинг безопасности сети выполняется администраторами сети стандарт

ными средствами; используются локальные средства антивирусной защиты KAV, TrendMicro,

Symantec;

средства криптографической защиты информации не используются; архивирование проводится 1 раз в неделю стандартными средствами ОС; осуществляется контроль за действиями извне, внутри контроль ложится на использование паролей;

средства системного аудита не используются;

используются следующие средства защиты информации от НСД: SecretDisk производства компании Алдадин, Dallas Lock 4.1/5.0 PCI (производства ком пании Конфидент).

Данные о функционировании информационной системы

Служба информационной безопасности содержит штат в составе 10 человек (5 системных администраторов и администраторов баз данных, 3 .администратора безопасности it 2 системных аналитика). Приняты инструкций, в которых описан процесс регистрации пользователей. Доступ к информации разрешается согласно должностным инструкциям для сотрудников банка.

Организация системы информационной безопасности

В настоящее время ведется ряд мероприятий по выделению дополнительных специальных

серверов для хранения критичной информации.

2.1.4, Общие проблемы представителей отечественного бизнеса

Анализ исходных данных в представленных примерах даже без проведения детальных инструментальных проверок с помощью средств активного аудита и проведения полного анализа защищенности предприятий отчетливо показывает типичные проблемы отечественных компаний в сфере информационной безопасности. Если их обобщить, то можно указать следующие возможные угрозы утечки и/или несанкционированного использования конфиденциальной информации для всех рассмотренных корпоративных систем Internet/Intranet.

Угрозы безопасности рабочих станций:

возможен несанкционированный доступ к корпоративным информационным ресурсам с последующим перехватом, модификацией и уничтожением кон фиденциальной информации на рабочих станциях; отсутствует учет доступа пользователей к рабочим станциям и учет времени работы с информационными ресурсами компании;

не решен вопрос защиты от несанкционированного доступа в помещение по

сторонних лиц; |

|

|

|

|

|

|

|

|

|

|

|

|

|

||

регистрация |

и |

аутентификация |

пользователей |

на |

рабочих |

местах |

|

произво |

|||||||

дится не повсеместно. |

|

|

|

|

|

|

|

|

|

|

|

|

|||

Угрозы безопасности сервера: |

|

|

|

|

|

|

|

|

|

|

|||||

возможен |

несанкционированный доступ к корпоративным информационным |

||||||||||||||

ресурсам, съем информации; |

|

|

|

|

|

|

|

|

|

|

|

||||

отсутствует контроль прав,, предоставляемых пользователями; |

|

|

|

|

|

||||||||||

отсутствует |

защита |

от |

несанкционированного |

доступа |

в помещения |

компа |

|||||||||

нии посторонних лиц; |

|

|

|

|

|

|

|

|

|

|

|

|

|||

возможно |

заблокирована |

и |

нарушение |

работоспособности |

|

корпоративных |

|||||||||

серверов, |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы безопасности сети: |

|

|

|

|

|

|

|

|

|

|

|

||||

возможно блокирование работы сети; |

|

|

|

|

|

|

|

|

|

||||||

возможна утечка, информации через каналы сетевого взаимодействия; |

|

|

|

|

|||||||||||

возможен несанкционированный доступ к компьютерам и ресурсам |

сети, по |

||||||||||||||

открытым каналам chJCftl; |

|

|

|

|

|

|

|

|

|

|

|

||||

отсутствует контроль, учет и управление паролями пользователей. |

|

|

|

|

|

||||||||||

Угрозы безопасности административного уровня: |

|

|

|

|

|

|

|

|

|||||||

• |

не зафиксированы обязанности и права сотрудников при работе с корпора |

||||||||||||||

тивными базами данных, содержащих конфиденциальную информацию; |

|

|

|

|

|||||||||||

• |

не ведется |

контроль |

учетной |

записи пользователей в |

периоды |

их |

длительно |

||||||||

го отсутствия но болезни (отпуск, командировки); |

|

|

|

|

|

|

|

|

|||||||

• |

не определен порядок назначения и отмены |

прав |

пользователей при |

приеме |

|||||||||||

на работу и увольнении; |

|

|

|

|

|

|

|

|

|

|

|

|

|||

недоукомплектован штат службы информационной безопасности; |

|

|

в |

|

|

||||||||||

отсутствуют |

средства |

зашита |

от |

несанкционированного |

доступа |

посторон |

|||||||||

них лиц в серверные комнаты; |

|

|

|

|

|

|

|

|

|

|

|||||

отсутствуют |

планы работы в |

случае возникновения |

нештатных |

условий |

(внецр |

||||||||||

ние и внутренние атаки, пожары, наводнения и другие стихийные бедствия); |

|

|

|||||||||||||

регулярно не производятся анализ и статистика нарушений и формирование базы безопасности предприятия.

Типовая модель поведения нарушителя:

физическое подключение к элементам корпоративной сети; возможность прохода на территорию предприятия и физического доступа

посторонних лиц к узлам сети во время отсутствия персонала предприятия; свободный доступ к информационным ресурсам для лиц из числа персонала предприятия, не имеющих на это прав, и др.

Как предупредить указанные угрозы? Как управлять информационными рисками компании? Как оценить влияние состояния информационной безопасности на бизнес компании? Как проверить правильность и корректность установки гг настройки существующих средств обеспечения безопасности? Какие аппаратно-программные решения предприятию нужно дополнительно использовать для совершенствования собственной системы информационной безопасности? Как обосновать затраты на создание эффективной системы обеспечения информационной безопасности? Как быстро окупится такая система безопасности? По-видимому,, полный ответ на эти и другие вопросы можно получить лишь только в ходе проведения объективного аудита безопасности вашей корпоративной системы Internet/Intranet.

2.2. Выработка рекомендаций по результатам аудита безопасности

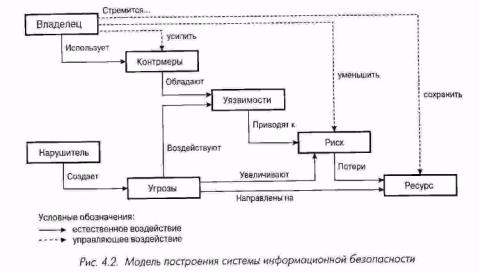

Создание эффективной системы информационной безопасности компании - это в действительности создание системы. Здесь мало обеспечить согласование протоколов стека TCP/IP и средств защиты информации в гетерогенной корпоративной сети под управлением различных клонов UNIX и операционной системы Windows. Необходимо собрать систему, для которой можно будет доказать отсутствие недекларированных возможностей работы злоумышленника и ошибок. Более того, система должна быть защищена от ошибок и даже злонамеренных действий ее легальных пользователей и системных администраторов, удобна в эксплуатации и, по возможности, прозрачна и гибка для конечных пользователей.

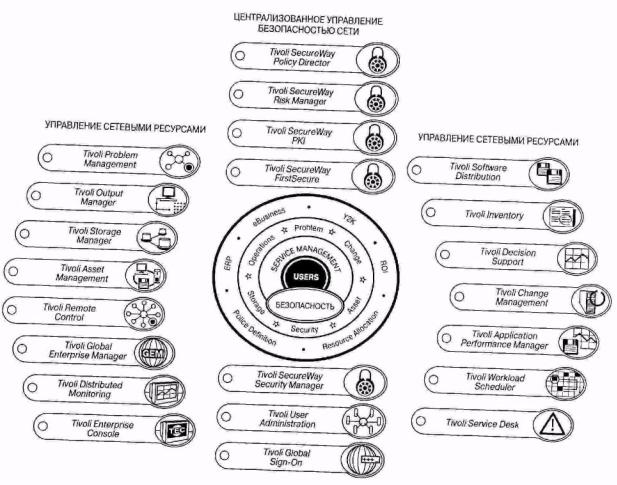

Поэтому в настоящее время происходит расширение не столько рынка отдельных средств защиты информации, сколько рынка конечных комплексных систем информационной безопасности (рис. 2.5).

И на этот рынок начинают выходить такие, компании-гиганты, как Microsoft, IBM, Cisco и другие, достигшие успехов в развитии компьютерных коммуникационных технологий. Однако даже эти компании страдают некоторой ограниченностью подхода к проблемам безопасности, стараясь решить их в рамках продуктов, выпускаемых ими же.

Действительно, вы можете прослушать курс по информационной безопасности компании Microsoft, и вам объяснят, что все вопросы безопасности сводятся к администрированию защищенной ОС Windows 2000 или Windows XP. С другой стороны, представители компании Cisco Systems расскажут вам, как создать целостную систему безопасности, используя только маршрутизаторы Cisco серии 1700 или выше, межсетевые экраны Cisco PIX, начиная с 501, а также соответствующие средства активного аудита и мониторинга. А компания Check Point может предложить вам развитые системы безопасности, подразумевая под этим набор межсетевых экранов и VPN, управляемых из единого центра. Это все очень напоминает старый анекдот о человеке, который на вступительном экзамене выташил незнакомый ему билет и начал рассказывать экзаменатору все, что

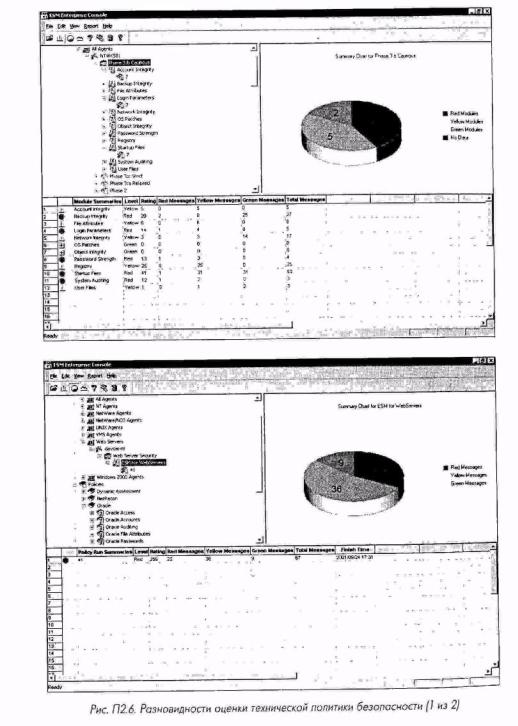

только знал, но только не по теме экзаменационных вопросов. И только единичные компании, например IBM, заявили о том, что не собираются объять необъятное и готовы предложить решения, состоящие не только из собственных продуктов (рис. 2.6).

Рис.2.6. Подход фирмы IBM к вопросам безопасности компьютерных систем.

Итак, что же такое система информационной безопасности? Само понятие «система информационной безопасности* предполагает декомпозицию задачи обеспечения безопасности на ряд взаимно связанных составляющих, каждая из которых имеет свое место в. системе и влияет на окончательный облик всей системы. Сегодня существуют различные варианты декомпозиции названной задачи (табл. 2,1).

Таблица 2.1. Варианты декомпозиции задачи защиты информации

Компания/Стандарт |

Принципы построения системы |

|

||

|

информационной безопасности |

|

||

ISO 7498-2 |

Управление и аутентификация/авторизации, конфиденциальность, |

|||

|

целостность, безотказность (non-repudiation). Организация защиты |

|||

|

на всех уровнях модели OSI ISO |

|

||

IBM |

Авторизация, подотчетность, доступность, процедурная |

|

||

|

Проработка, управление |

|

|

|

Computer Associates |

Целостность,, |

конфиденциальность, |

доступность, |

|

прогностическое |

управление, интеграция с системой управления сетью |

|

||

|

|

|||

Hewlett Packard |

Управление доступом, производительностью, планированием сети, |

|||

централизованное управление безопасностью.

Различия в данных вариантах только подчеркивают сложность задачи обеспечения безопасности и показывают лишь некоторые проекции истинной архитектуры безопасности систем Internet/Intranet. По-видимому, полное описание системы информационной безопасности должно состоять не из одной, а из многих проекций системы, объединенных в единое целое.

2.2.1.Эволюция взглядов на обеспечение информационной безопасности компании

В основе современных взглядов на обеспечение безопасности корпоративных информационных систем лежит понимание комплексности системы информационной безопасности.

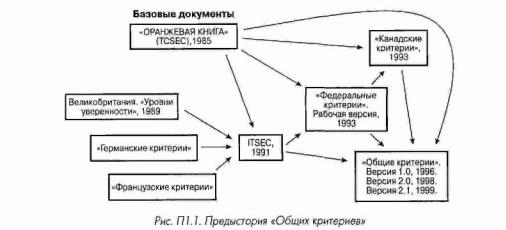

Впервые вопросы информационной безопасности стали актуальными с появлением больших ЭВМ (мэйнфреймов) - крупных автоматизированных систем, доступ к которым через терминалы имели многие пользователи. Наиболее полно системный подход к вопросам безопасности таких систем изложен в знаменитой «Оранжевой книге» Министерства обороны США, а также в руководящих документах (далее - РД) Гостехкомиссии при Президенте РФ.

Так, например, положения РД достаточно детально описывают основные функции системы информационной безопасности в автоматизированной системе

(далее - АС) досетсвых времен, состоящей из главного компьютера и подключенных: к нему локальных терминалов.

Однако с того времени произошли две серьезные перемены. 1. Появились удаленные терминалы. В результате

стали возможны: |

|

|

•прослушивание или изменение информации, проходящей |

от терминала к |

|

АС и обратно по сетям и Internet; |

|

|

•попытки несанкционированного доступа |

к ресурсам АС через открытые |

|

сети и Internet; |

|

|

•невозможность точной идентификации |

пользователей |

удаленных терми |

налов. |

|

|

2. Терминал® стали независимыми от мэйнфреймов.

Терминалы работают под управлением своих собственных многозадачных. ОС, у них появились свои диски, порты и другие периферийные устройства. Пользователь терминала уже не может быть уверен, что терминал находится в его единоличном распоряжении, - на компьютере могут работать вредоносные программы.

Таким образом, АС разделилась па множество подсистем (удаленных компьютеров, серверов, сетевых устройств, средств коммуникации и г. п.). Более того, появились распределенные подсистемы управления всеми этими сложными аппаратно-

программными средствами,

С этого момента перечень задач обеспечения информационной безопасности пополнился следующим перечнем:

•задачами, описанными в РД Гостехкомиссии, достаточно сложными по своей постановке;

•задачами защиты каналов связи распределенных узлов АС; |

|

•задачами идентификации, аутентификации, авторизации удаленных |

пользо |

вателей и программ: |

|

•задачами защиты удаленных узлов распределенной АС; |

|

•задачами защиты всей системы Internet/Intranet как единого целого, |

а также |

ее систем управления, |

|

Для решения этих задач требуется целое множество аппаратно-программных средств защиты информации (рис. 2.7).

Следовательно, современные решения в области безопасности компьютерных систем должны обладать в определенной степени возможностью систематизации подсистем безопасности:

• межсетеые экраны |

(МЭ) - брандмауэры - |

средства защиты от несанкциони |

рованного доступа |

как периметра сети, так |

и основных критичных компонен |

тов корпоративной информационной системы. МЭ позволяют обеспечивать защиту на следующих уровнях стека TCP/IP;

-уровне достуз ш к компонентам и сети в целом (МАС-адреса); -сетевом уровне (контроль IP-адресов);

— транспортном уровне («-машины состояний* основных протоколов); «ч прикладном уровне (прокси-еистемы);

• средства |

и |

протоколы для организации многослойной защиты каналов, па- |

|

пример |

для |

защиты трафика данных, передаваемых по открытым каналам |

|

связи. Такая защита реализуется на следующих уровнях: |

|

||

:- физическом (защита кабелей, экранизация наводок); |

|

||

-сетевом (например, шифрование трафика от компьютера до |

компьютера па |

||

основе протокола IPsec); |

|

||

-транспортном |

(например, шифрование данных, передаваемых |

одним приложе |

|

нием другому приложению па другом компьютере, па основе протокола SSL); -прикладном (например, шифрование данных самостоятельно приложением);

•средства защиты на уровне операционной системы (ОС), осуществляющие контроль:

- за вирусами;

— запуска приложений; -запуска самой ОС; -за работой приложений;

-за доступом к ресурсам и др.;

•средства регламентации доступа на основе систем middle-ware. Их появление

обусловлено необходимостью регламентировать доступ множества пользова телей к множеству приложений и информационных ресурсов, часть которых

может быть замята или выключена централизованным образом. Именно системы middle-ware позволяют снять е пользователя гнет десятков паролей и организовать технологию single-sign-on - единство точки входа в систему. Данные системы осуществляют:

-аутентификацию |

(точное |

опознание) подключающихся |

к |

АС |

пользователей |

|||||

и процессов; |

|

|

|

|

|

|

|

|

|

|

-авторизацию |

|

(наделение |

определенными |

полномочиями |

согласно инфор |

|||||

мации в базах данных системы middle-ware) пользователей и процессов; |

||||||||||

*инфраструктура |

открытых |

ключей (PKI - Public Key Infrastructure). Для ра |

||||||||

боты |

любой |

из |

описанных |

выше систем защиты пользователь обязан предста |

||||||

вить |

определенные |

доказательства |

своей идентичности, |

а |

также |

многочислен |

||||

ные |

ключи, |

с |

помощью которых |

будет |

осуществляться защита |

информации |

||||

и процедуры допуска, что требует создания так называемой инфраструктуры публичных ключей - PKI;

• средства централизованного управления безопасностью корпоративной сис темы Internet/Intranet с помощью специальных средств, которые могут быть интегрированы в общие центры сетевого управления.

Понятно, что задача обеспечения безопасности корпоративных систем Internet/ Intranet на базе отдельных компонентов разных производителей является достаточно сложной.

Кроме того, если приподняться над корпоративной системой Internet/Intranet, то становится очевидной необходимость выполнения некоторых действий по обеспечению безопасности, выполняемых вне самой АС:

•обнаружение вторжений с помощью специальных систем обнаружения втор жения IDS ~ Intrusion Detection Systems, например Real Secure компании ISS, позволяющей с помощью некоторого регламента проверок контролировать состояние безопасности корпоративной сети в реальном масштабе времени;

•аудит систем протоколирования, например, с помощью средств ОС Linux, которые представляют собой встроенные подсистемы записи всех происхо дящих событий, своего рода «черные ящики*-. Периодический анализ содер жимого таких средств может позволить выявить действия нарушителей или сбои в системе;

•сканирование обороны, например, с помощью сканера NetRecon компании

Symantec, позволяющего реализовать технологию так называемого |

«друже |

|||||

ственного |

взлома». В |

сущности, |

данная |

система |

представляет собой |

инстру |

мент для |

проведения |

различных |

атак в |

ручном |

или автоматическом |

режимах |

с целью выявления слабых мест в существующей системе защиты.

Сегодня на рынке средств защиты информации существует целый комплекс апробированных и сертифицированных технических решений по следующим основным направлениям:

•защита |

от внешних |

угроз при подключении к Сети Internet, а также управ |

|||

ление |

доступом с |

использованием технологии межсетевых экранов (бранд |

|||

мауэров |

-firewalls) |

компаний |

Check Point(Firewall-1), Cisco Systems (Cisco |

||

PLY), |

Symantec |

(Enterprise |

Firewall'), |

Network-\(CyberWall-PLUS), |

ЭЛБИС+ |

(ЗАСТАВА) и др.;

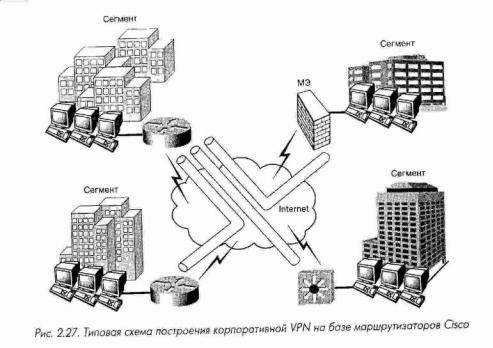

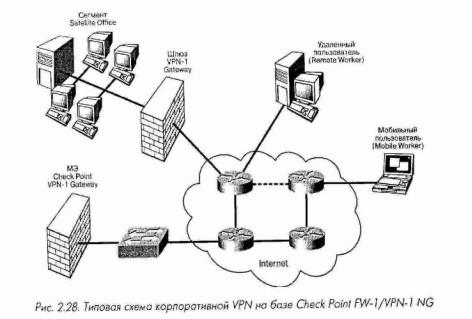

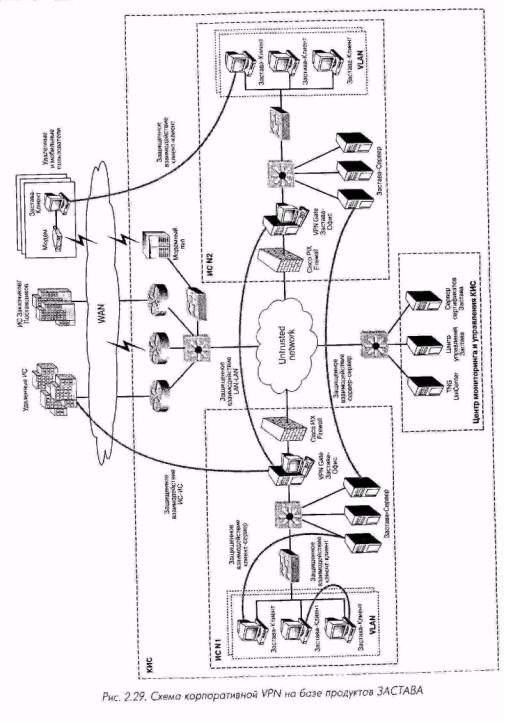

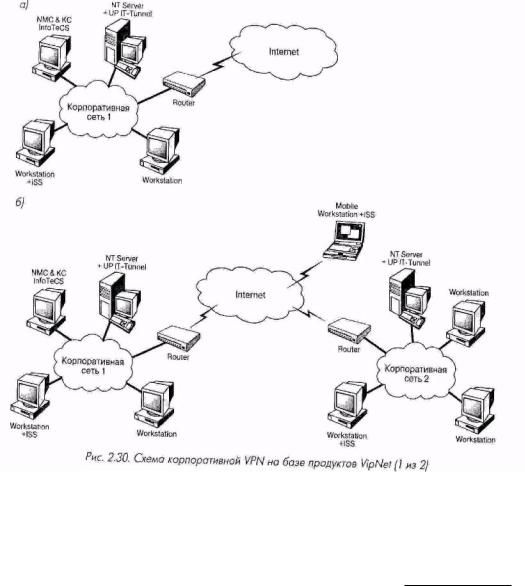

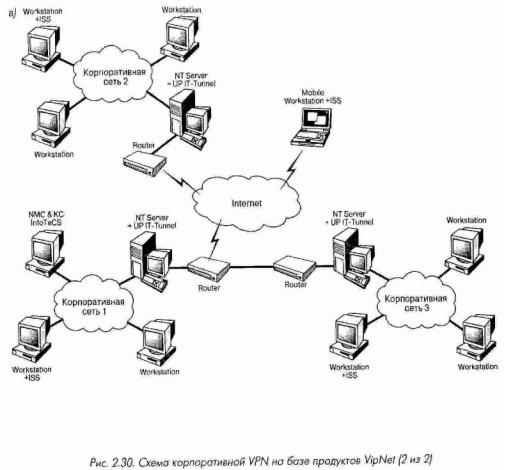

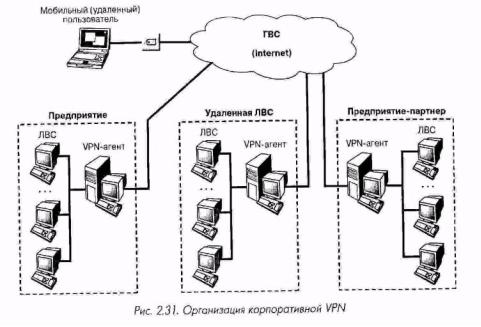

•реализация защиты электронной почты, аудио- и видеопереговоров и другой информации, передаваемой по открытым каналам связи, с использованием

технологии |

VPN (защищенных виртуальных частных сетей) отечественных |

и западных |

производителей, например компаний ЭЛБИС+ (ЗАСТАВА) иди |

ИнфоТеКС (VipNet); |

|

» защита от |

атак изнутри и централизованное управление антивирусной защитой в |

масштабе всего предприятия (решения компаний TrendMicro, Symantec и др,),;

•разграничение доступа к информационным ресурсам, а также защита от не санкционированного доступа к информации: Конфидент (Dallas Lock), Ин-

формзащита |

(Secret |

Net), ОКБ САПР |

(Аккорд), |

Алладин |

(Secret |

Disk); за |

|||||

щита серверов баз данных, WWW, FTP, SMTP/POP 3; |

|

|

|

|

|

||||||

•обеспечение |

гарантированной |

идентификации |

пользователей |

с |

использова |

||||||

нием технологии токенов. (смарт-карты, |

touch-memory, ключи |

для |

USB-nop- |

||||||||

тов и т.п.); |

|

|

|

|

|

|

|

|

|

|

|

•поддержка инфраструктуры открытых ключей (PKI) Entrust, Baltimore и др.; |

|

|

|||||||||

•обеспечение централизованного управления системами информационной |

без |

||||||||||

опасности в |

гетерогенной |

компьютерной среде |

(СА |

Unieenter |

TNG, IBM |

Tivoli, |

|||||

HP OpenVtew), в |

том |

числе |

активное |

исследование защищенности |

информаци |

||||||

онных ресурсов с использованием технологии обнаружения вторжения (intrusion detection) компаний: ISS, например Internet Scanner, или Symantec - NetRecon.

Правильное применение этих и других средств возможно только при глубоком понимании основ защиты информации и увязывания их в единую централизованную систему обеспечения безопасности.

2,2.2, Облик корпоративной системы защиты

Какие продукты обеспечения безопасности нужны именно вашему предприятию? Как на основе этих продуктов можно построить эффективную систему обеспечения информационной безопасности предприятия? Как эти средства защиты информации правильно разместить в корпоративной системе Internet/Intranet? Каким образом правильно их увязать в единую систему централизованного управления? Попробуем найти возможные ответы на эти вопросы.

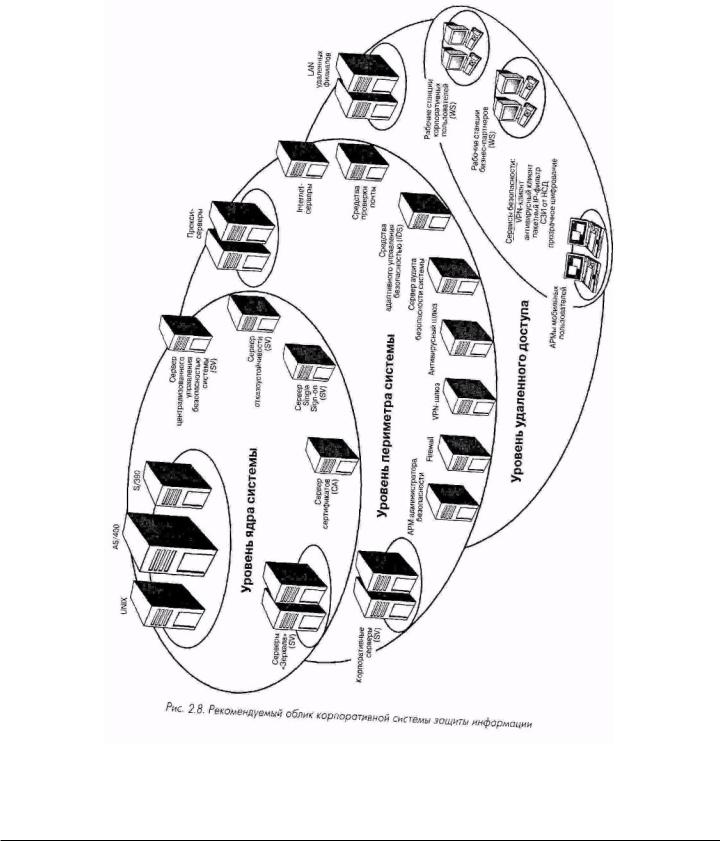

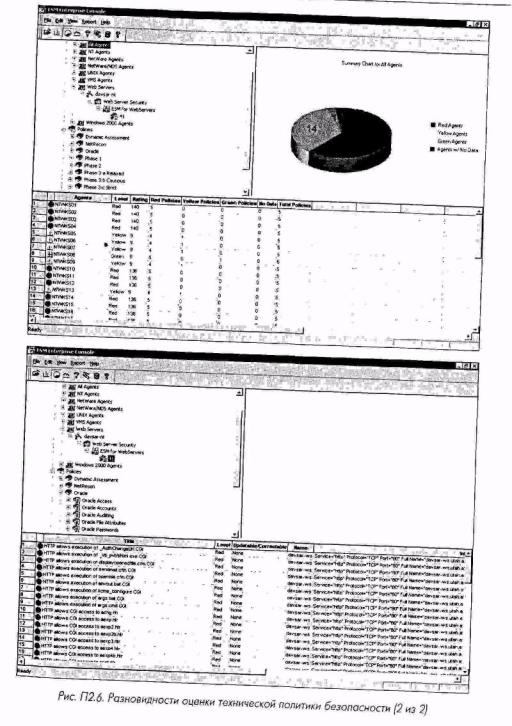

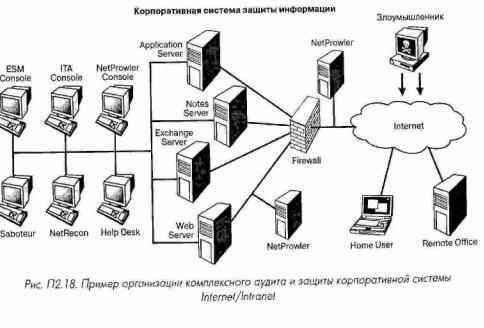

По мнению специалистов в области безопасности корпоративных систем Internet/Intranet, облик комплексной корпоративной системы защиты информации должен содержать следующие основные уровни обеспечения безопасности (рис. 2,8):

•уровень ядра; •уровень периметра;

•уровень удаленного и мобильного доступа.

Здесь для каждого уровня фиксируются адекватные поставленным целям определенные сервисы безопасности, например, на уровне периметра это могут быть межсетевые экраны (Firewalls), VPN-шлюзы, антивирусные шлюзы, системы обнаружения атак, IDS; на третьем уровне - сервисы обнаружения вторжений, VPN-клиенты, пакетные IP-фильтры, СЗИ от ИСД.

2,2.3. Централизованное управление информационной безопасностью компании

Для того чтобы корпоративные средства обеспечения информационной безопасности:, собранные воедино, представляли собой законченную комплексную систему, необходима система централизованного управления информационной безопасности предприятия. Сегодня такие системы предлагают единичные компании-лидеры.

Рассмотрим характеристики следующих систем централизованного управления безопасностью предприятия.

SecureWay - система централизованного управления безопасностью предприятия

SecureWay ~ продукт компании IBM Tivoli. Основное назначение:

•управление политикой безопасности предприятия; •ведение безопасной электронной коммерции;

•построение комплексной системы безопасности (Intranet, Internet). Особенности SecureWay:

•возможна интеграция с продуктами IBM. например с Network Firewall, Vault Registry;

•для централизованного управления безопасностью используются продукты

сторонних производителей, включая DASCOM (управление системной |

по |

|||||

литикой), |

Finjan (фильтрация), |

Security |

Dynamics (аутентификация), |

Sy |

||

mantec |

(аптивируаше |

средства), |

Content |

Technologies |

(управление содер |

|

жанием (контентом); |

|

|

|

|

|

|

•в комплексной системе IBM Tivoli реализуется стандарт |

Common Data |

Secu |

||||

rity Arch itecture. |

|

|

|

|

|

|

Состав SecureWay представлен в табл, |

|

|

|

|

||

2.2. Таблица 2:2. Состав Secure Way |

|

|

|

|

||

|

|

|

|

|

|

|

Составные части |

Функции |

|

|

|

|

|

User Administration |

Управление доступом: |

|

|

|

||

системы RACP, UNIX, NT; приложения ROMS,ERP, SAP R/3 и др.;

Таблица 2,2. Состав SecufeWay (окончание)

Составные части |

Функции |

|

каталоги LDAP, Native API, GSO (Global Sign-On) |

Security Manager |

Управление доступом, аудит и мониторинг, |

|

управление безопасностью |

Global Sign-On |

Управление регистрацией, систем и приложений: |

GSO-сервер (Windows NT, Windows 2000, AIX, Solaris),

GSQ-клиечт .(Windows NT, 9x, 2000),

GSO-объект (OS/390, OS/400, UNIX, NT, Netware, OS/2,

Lotus Notes)

Policy Director |

Управление доступом к ресурсам (AlX, Solaris, NT,OS/390) |

|||||

Risk Manager |

Оценка и управление рисками |

|

|

|

||

FirstSecure |

Управление |

безопасностью: управленце |

|

политикой |

||

|

|

доступа, |

|

антивирусной зашитой, |

||

|

|

цифровыми, сертификатами (PKI), обеспечение безопасности |

||||

|

|

транзакций, |

поддержка |

интеграции |

с |

другими |

|

|

приложениями |

|

|

|

|

Public-Key |

Генерация и управление цифровыми сертификатами |

|||||

Infrastructure (РКI) |

|

|

|

|

|

|

|

|

|

|

|

|

|

Продукт eTrust - защита от атак в Internet

eTmst - продукт компании Computer Associates (CA), назначение продукта -защита от атак в Internet, Особенности:

• возможность интеграции с продуктами Unicenter TNG для централизованно го управления безопасностью;

•реализация функции прогностического управления безопасностью на основе методов паттернов (подобия), что позволяет выявлять и эффективно исполь зовать инварианты (эталоны) безопасного поведения корпоративной инфор мационной системы.

Состав eTrust представлен в табл. 2.3.

Таблица 2.3. Состав eTwst

|

Составные части |

Функции |

|

|

|

|

|

|

|

|

|

|

eTrust Antivirus (Inoculate IT) |

Защита от вирусных атак изнутри |

|

||

eTrusf firewall |

|

Защита QT атак извне при помощи межсетевого экрана |

|

||

|

eTrusl Content Inspection |

Семантическая верификация потоков данных |

|

||

|

eTrusf Intrusion Detection |

Контроль, аудит и мониторинг безопасности |

|

||

eTrust VPN |

|

Защита трафика и организация защищенного обмена |

|

||

|

|

|

информацией по открытым каналам связи |

|

|

|

|

|

|

|

|

Теперь рассмотрим некоторые решения обес печения информационной безопас ности компаний и организаций подробнее.

2.3. Межсетевое экранирование

Сегодня практически каждая отечественная компания обладает доступом к глобальной сети Internet. Все барьеры на пути к глобальным деловым коммуникациям сняты, временных рамок работы больше не существует, а общение с бизнес-партнерами осуществляется с помощью несложных манипуляций мышью в окне браузера. И в связи с этой открытостью и доступностью межсетевого взаимодействия возникают некоторые вопросы.

Являясь участником делового информационного взаимодействия, как вы обеспечиваете доступность, конфиденциальность и целостность личной и деловой информации? Как можете отразить компьютерные преступления и нарушения компьютерной безопасности, направленные против вас? Как можно предотвратить несанкционированный доступ злоумышленников в вашу корпоративную сеть? Попробуем найти ответы на эти вопросы

ирассмотрим возможные решения защиты корпоративных систем Internet/Intranet,

2.3.1.Специфика lnternet/lntranet-технологий

Специфика Internet-технологий такова, что они развиваются исключительно быстрыми темпами. В результате нормативно-правовая, а следовательно, и техническая база компьютерной безопасности практически всегда отстает от потребностей корпоративного заказчика, что и нашло свое подтверждение в следующем.

По данным Института компьютерной безопасности США (CSI - Computer Security Institute, www.gocsi.coin) и группы Computer Intrusion Squad Федерального Бюро Расследований 90% всех опрошенных в США корпоративных респондентов обнаружили атаки на свои сети, 273 корпорации понесли финансовые убытки на общую сумму более 265 млн. долларов. Так, например, совместный отчет CSI/FBI1 «2000. Компьютерные преступления. Обзор безопасности» содержит по-настоящему сенсационные статистические данные;

•90% опрошенных представителей крупных корпораций и правительственных организаций сообщили о незаконном проникновении в свои компьютерные сети; •70% - сообщили о хищении информации и финансовом мошенничестве;

•74% - понесли значительные финансовые убытки в результате взлома их сетей;

•27% - обнаружили атаки типа «отказ в обслуживании» (denial of service};

•79% - сообщили о несанкционированном доступе или других нарушениях безопасности;

•10% - были не в состоянии ответить, подвергались ли они компьютерным атакам за отчетный период; •85% - обнаружили компьютерные вирусы,

' Ш-Ф1-Д|-1к1,'.и,нил'Ве1}11) Рао-.тмошшш) (ФБР) США

В целом данные текущих отчетов 110 компьютерной безопасности показывают, что за последние три года соотношение между атаками со стороны Internet (59%) л внутренними атаками (41%) изменилось в пользу внешних атак. Поэтому не случайно проблема Internetпреступности впервые за время существования компьютерных технологий удостоилась йшгмання ООН. На проходившем недавно в Вене X Конгрессе ООН тема компьютерных преступлений в Internet стала вопросом номер один,

Для локализации данной проблемы необходимо использовать некоторые специальные технические решения, о которых далее и пойдет речь.

Известно, что эффективная защита корпоративной сети должна обеспечить безопасное взаимодействие пользователей и информационных ресурсов, расположенных в корпоративных сетях, с глобальной сетью Internet. Этого можно добиться при помощи технологии межсетевого экранирования на основе сертифицированных отечественных и зарубежных продуктов, получивших название защитных межсетевых экранов (МЭ), или

брандмауэров (jirewalk).

Характер современной обработки данных в корпоративных сетях требует наличия у МЭ следующих основных качеств:

•мобильность и масштабируемость относительно различных аппаратно-нро- граммкы х платформ;

•возможность интеграции с аппаратно-программными средствами других про изводителей; •простота установки, шнфигурирования и эксплуатации;

• управление в соответствии с централизованной политикой безопасности, Сегодня рынок средств безопасности в зависимости от масштабов организации

и установленной на предприятии политики безопасности позволяет выбрать различные межсетевые экраны, отличающееся как по стоимости, так и степени функциональности. Здесь для небольших предприятий, содержащих сети с десятками узлов, можно подобрать МЭ с. удобным графическим интерфейсом, допускающие локальное конфигурирование без применения централизованного управления, например CyberWall-WS/SV Для крупных предприятий предпочтительнее системы с консолями и менеджерами управления, обеспечивающими оперативное управление локальными МЭ, с поддержкой трансляции адресов (NAT) и виртуальных частных сетей (VPN) (например, МЭ Cisco PIX компании Cisco Systems, Firewall-1 компании Check Point, Raptor компании Symantec).

Рассмотрим несколько типовых решений, применимых для отечественных компаний. Данные решения условно поделим на решения, обеспечивающие защиту от несанкционированного доступа периметра корпоративной сети и решения для защиты внутренних ресурсов корпоративной сетц,

2.3.2. Защита периметра корпоративной сети

Внастоящее время существует несколько вариантов подключения корпоративных сетей

кInternet [40]. Наибольшую популярность у отечественных компаний получили следующие варианты.

Выделенный канал «точка-точка». Здесь предприятие пользуется постоянным доступом

в Internet (рис. 2.9).

Технология ISDN. Предприятие пользуется двумя цифровыми коммутируемы-дпт линиями (два В-каиала) для телефонных переговоров и для работы в Internet в произвольной комбинации (рис. 2.10). Скорость каждого В-канала при выходе в Internet составляет 64 Кбит/с (два В-канада- 128 Кбит/с).

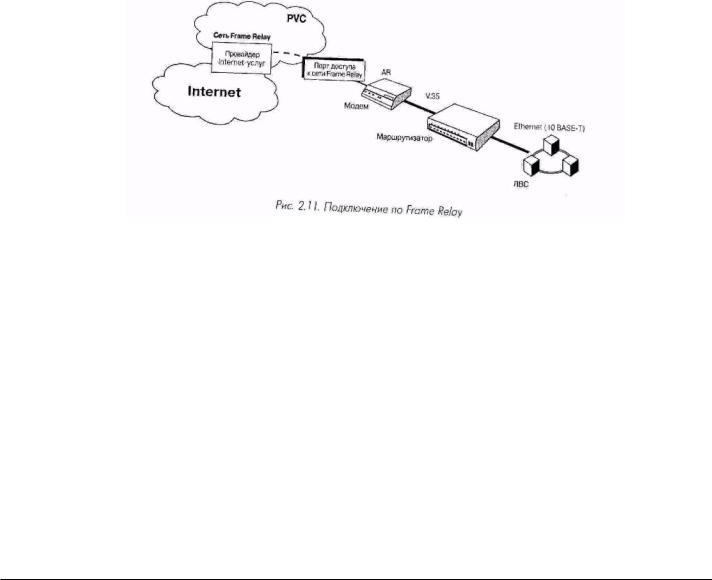

Технология Frame Relay. В этом варианте предприятию доступно высокоскоростное соединение с Internet на основе специального маршрутизатора (рис, 2.11). Здесь скорость передачи данных колеблется между максимальной (64 Кбит/с) и минимально гарантированной в зависимости от загруженности используемой сети передачи данных.

Однако здесь возникает одна существенная проблема, Дело в, том, что все пе речисленные варианты подключения корпоративной сети к Internet, обладая

высокими характеристиками по производительности, в стандартной конфигурации не могут обеспечить:

безопасное взаимодействие пользователей и информационных ресурсов, рас

положенных в корпоративных сетях, с Internet; |

|

технологически единый комплекс мер защиты для распределенных и |

сегменти |

рованных локальных сетей подразделении предприятия; |

|

иерархическую систему защиты, предоставляющую адекватные |

средства |

обеспечения безопасности для различных по степени закрытости сегментов корпоративной сети.

Решение данных задач становится возможным только при помощи технологий МЭ, организующей безопасное взаимодействие с внешней средой. Сравнительные характеристики возможных решений технологии МЭ приведены в табл. 2.4.

Таблица 2.4. Уровни защиты сети с помощью технологий МЭ

|

Способ защиты |

Вариант подключения и уровень безопасности |

|

|

||

|

|

|

|

|

|

|

|

|

ISDN |

Frame Relay |

Канал «точка-точка» |

|

|

|

Защита на основе |

Высокий |

Высокий |

Экономически |

|

|

|

аппаратного МЭ |

|

|

не эффективно |

|

|

|

Защита на основе |

Высокий-средний( в зависимости от типа МЭ) |

|

|

||

|

Программного МЭ |

|

|

|

|

|

|

Защита на основе |

высокий-средний(в зависимости от |

Высокий |

|

|

|

|

маршрутизатора |

типа маршрутизатора) |

|

|

|

|

|

с функциями МЭ |

|

|

|

|

|

|

Защита на основе |

Низкий-средний (в зависимости от |

Среднтй |

|

|

|

|

Маршрутизатора |

типа маршрутизатора) |

|

|

|

|

|

|

|

|

|

|

|

По мнению специалистов, при подключении сети предприятия к Internet реко мендуется защитить корпоративную сеть от несанкционированного доступа с помощью одного да следующих технических решений на основе:

« агшаратно,-программного или программного межсетевого экрана, например Cisco PIX

или Firewall-1; |

|

|

|

|

|

|

• |

маршрутизатора со встроенным фильтром пакетов, например Cisco серии 1700 |

|

||||

и выше; |

|

|

|

|

|

|

специализированного |

маршрутизатора, |

реализующего |

механизм |

защиты |

на |

|

основе списков доступа, например Cisco серий 1700, 2600, 3600; |

|

|

|

|||

операционной системы семейства UNIX или реже MS Windows, усиленной специальными утилитами, реализующими фильтрацию пакетов-.

2.3.3. Межсетевые экраны

Сегодня защита корпоративной сети на основе межсетевого экрана позволяет получить максимальную степень безопасности и реализовать следующий список существенных возможностей:

• семантическую фильтрацию циркулирующих потоков данных; фильтрацию на основе сетевых адресов отправителя и получателя;

фильтрацию запросов на транспортном уровне на установление виртуальных соединений; фильтрацию запросов на прикладном уровне к прикладным сервисам;

локальную сигнализацию попыток нарушения правил фильтрации; запрет доступа неизвестного субъекта или субъекта, подлинность которого при аутентификации не подтвердилась, и др.

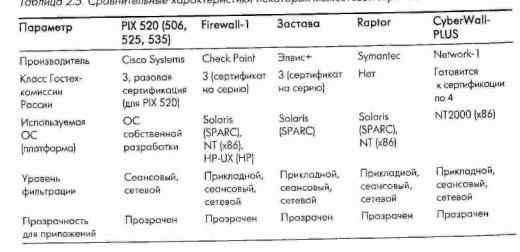

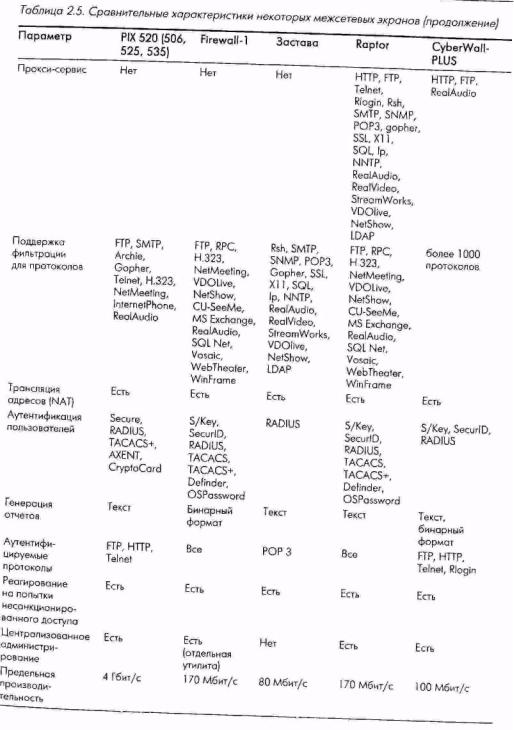

Конкретные варианты МЭ, а также их функциональные характеристики приведены в табл,

Таблица 2.5. Сравнительные характеристики некоторых межсетевых экранов

Существенно, что только выделенные МЭ позволяют выполнить комплексную защиту корпоративной сети от несанкционированного доступа, основанную как на традиционной синтаксической (на уровне IP-датаграмм) фильтрации контролируемых потоков данных, осуществляемой большинством ОС семейства Windows и UNIX, так л на семантической (контентной), доступной только коммерческим специальным решениям.

В настоящее время все известные межсетевые экраны можно разделить на не сколько основных групп:

•по исполнению:

-аппаратно-программный; -программный;

•по функционированию на уровнях модели OSI:

-щлюэ экспертного типа (комбинация уровней OSI); -экранирующий шлюз (прикладной шлюз); -экранирующий транспорт (шлюз сеансового уровня);

-экранирующий маршрутизатор ( фильтр пакетов, сетевой уровень);

•по используемой технологии:

-контроль состояния протокола (statefut inspection); -на основе модулей-посредников (proxy);

•по схеме подключения:

-схема единой защиты сети; -схема с защищаемым закрытым и не защищаемым открытым сегментами сети;

-схема с раздельной защитой закрытого и открытого сегментов сети. Цены на межсетевые экраны составляют от 1200 до 19000 долларов и выше.

2.3,4. Возможные варианты защиты сети

Рассмотрим варианты защиты корпоративной сети от несанкционированного доступа.

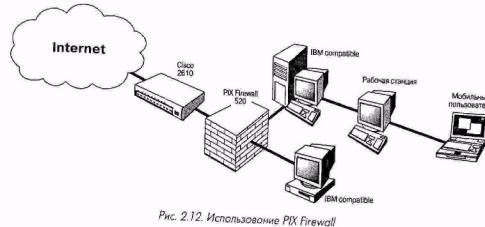

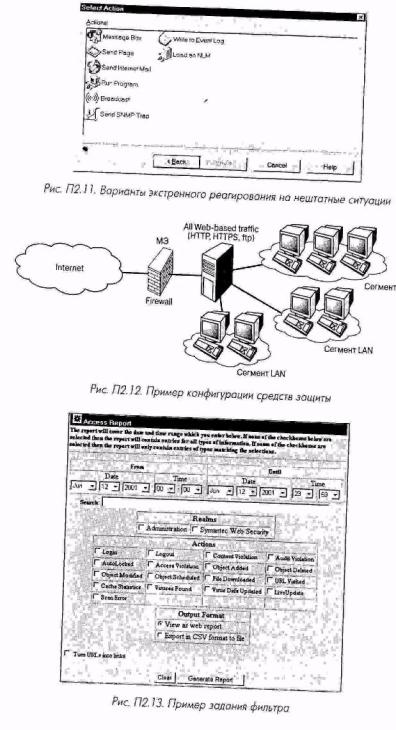

Возможный вариант защиты сети на базе аппаратно-программного межсетевого экрана основан на использовании межсетевого экрана Cisco FIX Firewall компании Cisco Systems (рис. 2.12), Отличительной особенностью межсетевого экрана FIX Firewall является специальная операционная система реального времени. Высокая производительность сетевого экрана базируется на схеме защиты, реализованной на алгоритме адаптивной безопасности (ASA - Adaptive Security Algorithm). Достоинствами этого решения являются:

•высокая производительность и пропускная способность до 170 Мбит/с (но вая модель Cisco PIX 535, появившаяся в России в марте 2001 года, поддер живает фантастическую пропускную способность до 4 Гбит/с);

•возможность поддержки от 56000 до 256000 и более одновременных сессий (TCP-соединений);

•преимущества пакетного и прикладного шлюзов; •простота и надежность в эксплуатации и установке;

•возможность сертификации в Гостехкомиссии России по классу 3 для МЭ и др.

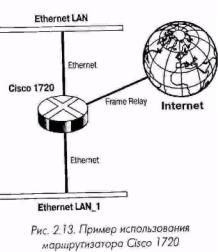

Защита на основе маршрутизатора со встроенным пакетным межсетевым экраном

характеризуется высокой эффективностью и безопасностью, В настоящее время одним из наиболее интересных является вариант защиты на основе маршрутизаторов Cisco 1720 и 1750 (рис. 2.13).

Предлагаемое решение обладает следующими основными достоинствами; • возможность обеспечения безопасности «от точки до точки»: межсетевой экран, авторизация маршрута и маршрутизатора, туннель для маршрута и крип-тозашита данных;

• многопротокольная маршрутизация (IP, IPX, AppleTalk) и прозрачный мост через ISDN, асинхронное и синхронное^ поеледоаателыгое соединение,

такое как выделенная линия, Frame Relay, SMDS, Switched 56 и Х.25;

•возможность обеспечения качества услуги «от точки до точки» посредством

протокола резервирования ресурсов

(RSVP), |

очереди с |

весами |

(WFQ), |

|

IP |

Multicast |

м AppleTalk |

Simple |

Multicast |

|

|

|

|

Routing |

Protocol |

(SMRP) |

для |

обеспе |

чения |

таких |

приложений, |

как |

цидео- |

конференнии, |

объединение |

|

данных |

|

и голоса и др.; |

|

|

|

|

• расширенные |

возможности |

|

доступа |

|

кInternet (трансляция адресов - NAT.

IPeXchange-шлюз |

IPX-B-IP, |

простота |

|||

и |

снижение |

стоимости |

доступа |

к |

In |

ternet); |

|

|

|

|

|

•ВОЗМОЖНОС1 и Шиикиюацщ! у»д^,,_,^ь„

новлеине соединения по требованию (DDR), предоставление полосы по требованию (BOD) и OSPF по требованию, полустатическая маршрутизация, сжатие и фильтрация.

Высокая производительность маршрутизаторов основана на схеме пакетной фильтрации и возможности установки дополнительной защиты, реализованной на базе Firewall Feature Set (требуется дополнительный модуль и увеличение памяти). Достоинствами этого решения являются:

•высокая производительность и пропускная способность; •преимущества пакетного и прикладного шлюзов; •простота и надежность в эксплуатации и установке и др.

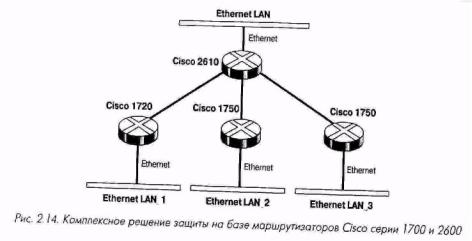

Защита на основе маршрутизатора со списками 'доступа основывается на ис пользовании специализированного маршрутизатора и является наиболее распро страненной на сегодняшний день (рис. 2.14).

Данный вариант обладает высокой эффективностью и достаточной безопасностью, На сегодняшний день наиболее интересными здесь являются решения на базе Cisco серии 1700, например Cisco 1750, и серии 2600. Основные преимущества такого решения заключаются в гибкости, мультисервисиом доступе, защите

инвестиций.

Для подключения сети предприятия к Internet можно использовать все существующие серии маршрутизаторов Cisco.

Защита пл базе ОС, усиленной функцией пакетной фильтрации, основывается на ОС

семейств UNIX, Linux или Windows, усиленной функцией пакетной фильтрации. В данном случае системное программное обеспечение выполняет функции маршрутизации, фильтрации, сервисного обслуживания и др.

Данное решение характеризуется минимальной начальной ценой (от 700 долларов за легальное программное обеспечение). Здесь по уровню надежности, безопасности и производительности наиболее предпочтительны решения на основе UNIX-подобной операционной системы, например Solaris, BSD или Linux.

Однако заметим, что затраты на сопровождение данного решения, как правило, сопоставимы, а в ряде случаев даже превосходят стоимость предыдущих вариантов зашиты.

2.3,5. Примеры защиты периметра сети

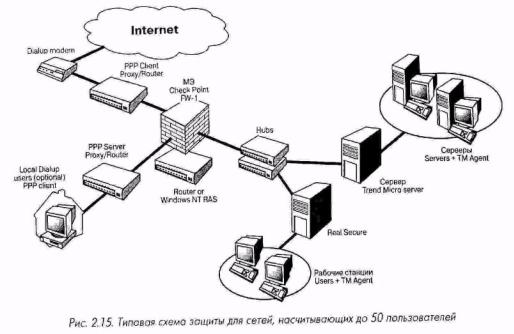

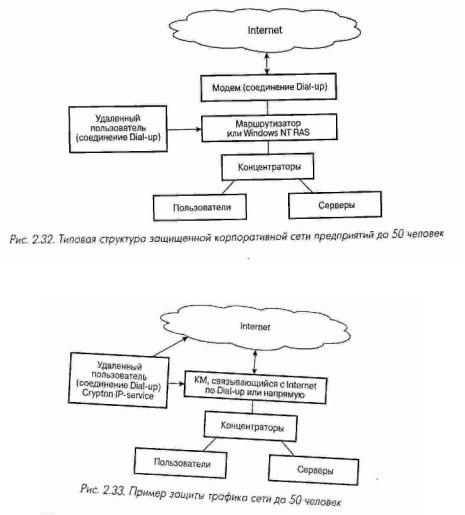

Рассмотрим возможные решения для следующих четырех типовых схем сети корпоративного заказчика:

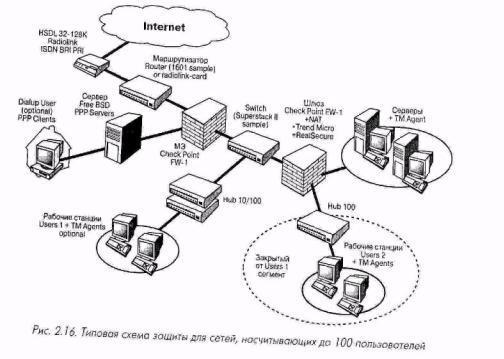

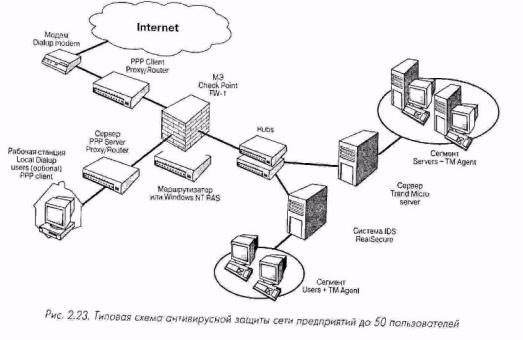

•типовая схема для сетей, насчитывающих до |

50 |

пользователей (рис. |

2,15 - |

за |

|||

дача 1); |

|

|

|

|

|

|

|

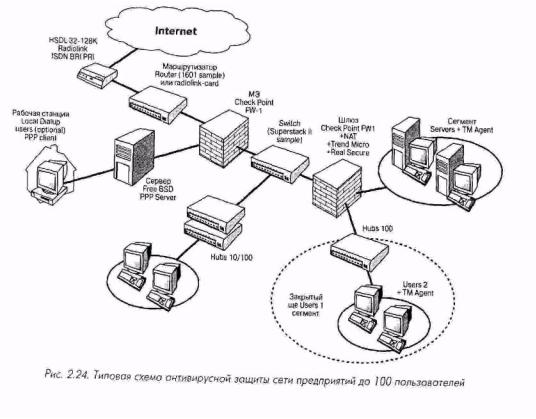

•типовая схема для сетей, насчитывающих до |

100 |

пользователей |

(рис, |

2.16 |

- |

||

задача 2); |

|

|

|

|

|

|

|

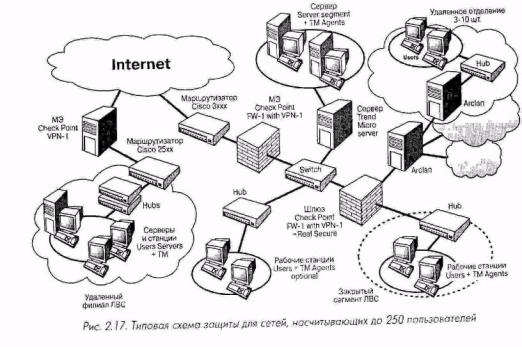

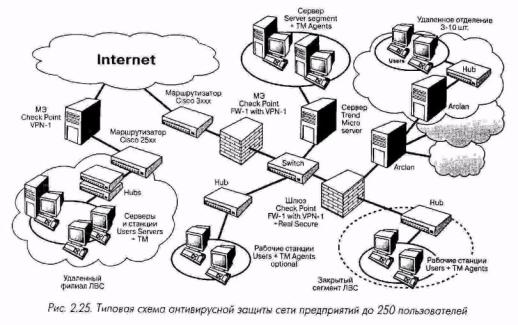

•типовая схема для сетей, насчитывающих до |

250 |

пользователей |

(рис. |

2.17 |

- |

||

задача 3); |

|

|

|

|

|

|

|

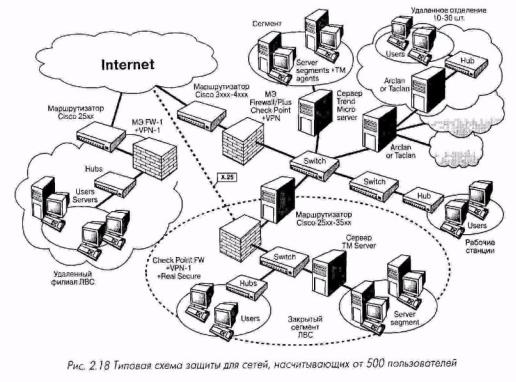

•типовая схема для сетей, насчитывающих |

от |

500 пользователей |

и |

более |

|||

(рис. 2.18 - задача 4). |

|

|

|

|

|

|

|

Задача 1

Основной задачей в указанной конфигурации является организация безопасного

подключения корпоративной сети к Internet. Карта типовой сети:

•серверы: Windows |

NT |

standalone или контроллеры |

доменов, Novell |

Netware |

4.1/4.1 l/5.(fc |

|

|

|

|

•приложения: MS |

SQL |

6.5/7.0, MS Exchange или |

Eserv, файловые |

серверы |

и серверы печати; |

|

|

|

|

•рабочие станции: Windows 95/98, Windows NT 4.0 wks;

•протоколы: TCP/IP, Netbios, IPX.

Возможные угрозы:

•несанкционированный доступ к ресурсам, съем информации; •отсутствие контроля прав, предоставляемых пользователям; •отсутствие защиты и протоколирования подключений пользователей; •блокирование работы сервера; •утечка информации через каналы сетевого взаимодействия;

•отсутствие проверки паролей на устойчивость к подбору.

Модель злоумышленника:

•физическое подключение к элементам сети; •беспрепятствепный вход в систему во время отсутствия персонала предприятия;

•доступ к информационным ресурсам лиц из числа персонала предприятия, не обладающих соответствующими правами.

Возможный вариант защиты:

Установить на Internet-сервер МЭ Firewall-1 от Check Point.

Особенности решения:

•приемлемая стоимость решения;

»сертификат Гостехкомиссим России по классу 3 защищенности для МЭ; •расчет на фиксированную конфигурацию сети;

•ориентация на ОС Windows NT, 2000 и клоны UNIX.

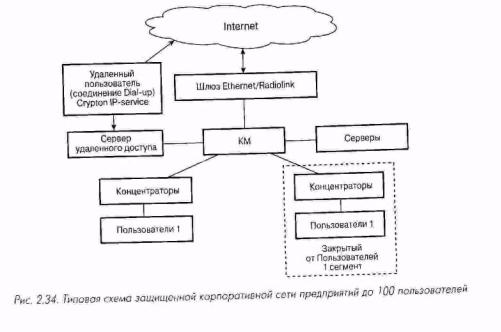

Задача 2

Основной задачей в указанной конфигурации является организация безолас него подключения корпоративной сети к. Internet.

Карта типовой сети:

•серверы: Windows NT standalone или контроллеры доменов, Novell Netware 4.1/4.11/5.0, FreeBSD, Linux;

•приложения: MS SQL 6.5/7,0 или Oracle 7/8, или PnstgresSQL 6.3/6.5; MS Exchange, или Sendmail, файловые серверы и серверы печати;

•рабочие станции: Windows 95/98, Windows NT 4.0 wks:

•протоколы: TCP/IP, Netbios, IPX.

Возможные угрозы:

•несанкционированный доступ к ресурсам, съем информации; •отсутствие контроля прав, предоставляемых пользователям; •отсутствие защиты и протоколирования подключений пользователей; •блокирование работы сервера;

•утечка информации через кана7гы сетевого взаимодействия; •отсутствие проверки паролей на устойчивость к подбору.

Модель злоумышленника:

•физическое подключение к элементам сетш

•беспрепятственный вход в систему во время отсутствия персонала предприятия;

•доступ к информационным ресурсам лиц из числа персонала предприятия, не обладающих соответствующими правами,

Возможный вариант защиты:

Установить на InteTnct-сервер МЭ CybcrWallPLUS-IP(AP'). Особенности решения:

•приемлемая стоимость за вполне вднкурецтоспособиое решение; •наличие системы обнаружения атак,;

•наличие инструментария для написания собственных шаблонов политики безопасности предприятия;

•поддержка более ШО'О существующих протоколов;

•ориентация на ОС Windows NT и Windows 2000/XP,

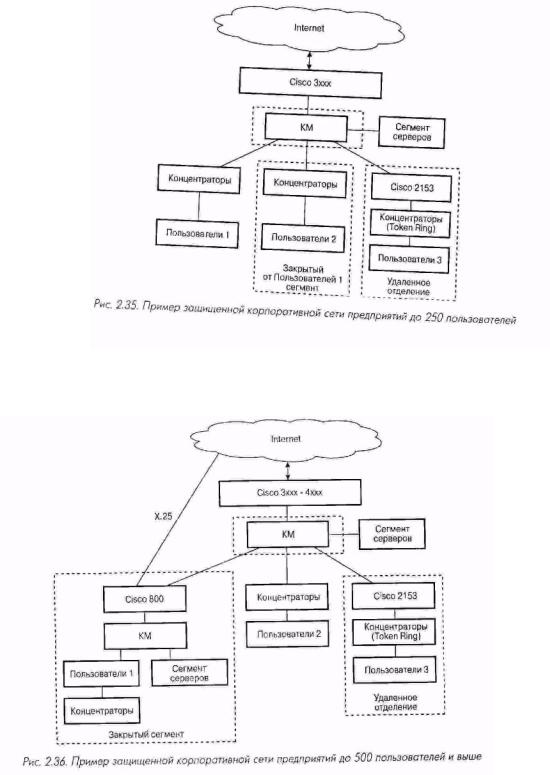

Задача 3

Основной задачей в указанной конфигурации является организация безопасного подключения корпоративной сети к Internet.

Карта типовой сети:

• серверы: Windows NT standalone или контроллеры доменов, Novell Netware4.1/4.11/5.0, FreeBSD, Linux, SUN Spare/Solaris;

•приложения: MS SQL 6.5/7.0 или Oracle 7/8, MS Exchange или Lotus Notes; •файловые серверы и серверы печати;

•рабочие станции: Windows 95/98, Windows NT 4.0 wks;

•протоколы: TCP/IP, Netbios, IPX.

Возможные угрозы:

•несанкционированный доступ к ресурсам, съем информации; •отсутствие контроля прав, предоставляемых пользователям; •отсутствие защиты и протоколирования подключений пользователей; •блокирование работы сервера;

•утечка информации через каналы сетевого взаимодействия;

•отсутствие проверки паролей на устойчивость к подбору.

Модельзлоумышленника:

•физическое подключение к элементам сети; •беспрепятственный вход в систему во время отсутствия персонала предприятия;

• доступ к информационным ресурсам лиц из числа персонала предприятия, не обладающих соответствующими правами,

Возможный вариант защиты:

Установить на вход, в сеть маршрутизатор Cisco серии 2600 с Firewall Feature Set.

Особенности решения:

•возможность сертификации Гостехкомиссией России по |

4 классу защищен |

ности для МЭ; |

|

•возможность сегментации на различные зоны как внутри |

корпоративной сети, |

так и за ее пределами; |

|

« наличие собственной ОС - Cisco ЮЗ. |

|

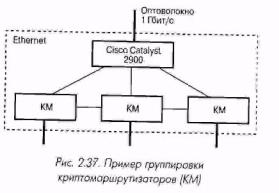

Задача 4

Основной задачей в указанной конфигурации является организация безопас-Шго подключения корпоративной сети к Internet. Карта типовой сети:

•серверы: Windows NT standalone или контроллеры доменов, Novell Netware 4.1/4.11/5.0, FreeBSD, Linux, SUN Spare/Solaris, IBM AIX;

•приложения: MS SQL 6.5/7.0 или Oracle 7/8, MS Exchange или Lotus Notes, файловые серверы и серверы печати;

•рабочие станции: Windows 95/98, Windows NT 4.0 wks;

•протоколы: TCP/IP, Netbios, IPX;

•PS X25 - 3 линии к 2 провайдерам - гарантированный доступ; волоконнооптические линии - 2 линии 2М и 32К (резерв).

Возможные угрозы:

•несанкционированный доступ к ресурсам, съем информации; •отсутствие контроля прав, предоставляемых пользователям;

•отсутствие защиты и протоколирования подключений пользователей; •блокирование работы сервера; •утечка информации через каналы сетевого взаимодействия;

•отсутствие проверки паролей на устойчивость к подбору.

Модель злоумышленника:

•физическое подключение к элементам сети;

•беспрепятственный вход в систему во время отсутствия персонала предпри ятия; •доступ к информационным ресурсам ляп, ш числа персонала предприятия,

не обладающих соответствующими правами.

Возможный вариант защиты:

Установить на Internet-сервер МЭ Firewall-1 от Check Point.

Особенности решения:

•приемлемая стоимость; •сертификат Гостехкомисст-ш России по 3 классу защищенности для МЭ;

•расчет на фиксированную конфигураичю сети;

• ориентация на ОС Windows NT, 2000 и клопы UNIX.

2.3,6. Защита внутренних корпоративных информационных ресурсов

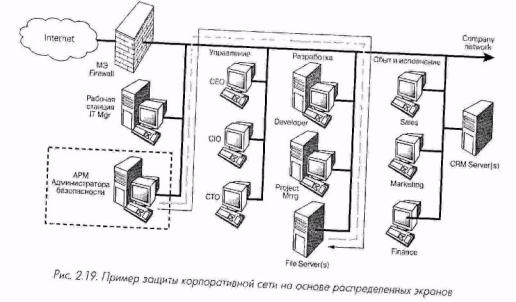

Значительная часть различных атак и попыток доступа к информации осуществляется изнутри локальных сетей, в связи с чем классический «пертшетровый» подход к созданию

системы защиты корпоративной сети становится недостаточно эффективным. О действительно защищенной от несанкционированного доступа сети можно говорить только при наличии в ней как средств защиты точек входа со стороны Internet, так и. решений, обеспечивающих безопасность отдельных компьютеров, корпоративных серверов' и фрагментов локальной сети предприятия. Второе наилучшим образом обеспечивают решения на основе распределенных иди персональных межсетевых экранов.

Внутренние корпоративные серверы компании, как правило, представляют собой приложения под управлением операционной системы Windows NT/2000, Netware или, реже, семейства UNIX, например Linux или BSD. По этой причине корпоративные серверы становятся потенциально уязвимыми для различного рода атак. Между тем, профессиональная версия Windows 20002 не проводит мониторинг и регистрацию событий в сети, не выявляет подозрительную активность в ней и не блокирует множество входящих и исходящих соединений. He-достаток функций контроля доступа и,обнаружения вторжений открывают ОС корпоративных серверов, а соответственно и их приложения, для различного рода атак, например атак «отказ в обслуживании», а также внедрения «троянских копей» и подбора пароля.

Даже если сервер компании защищен стандартными средствами, это не предотвратит попытки нарушения безопасности самой операционной системы. Если злоумышленник, используя DoS-атаку, блокирует сервер, автоматически блокируется и приложение. Как результат, компания начинает нести убытки, связанные с нарушением работоспособности своей сети. Р1менно поэтому далее мы поведем речь об использовании специальных защитных механизмов для защиты .внутренних серверов компании от внешних атак,

2.3,7. Возможные варианты защиты корпоративных серверов

Простейшим способом защиты серверов является установка межсетевого экрана, например Firewa!l-1 NG компании. Check Point или Cisco PIXкомпании Cisco, между серверами и Internet.

При правильной конфигурации большинство межсетевых экранов могут защитить внутренние серверы от внешних злоумышленников, а некоторые из них могут даже выявлять и предотвращать атаки типа «отказ в обслуживании». Тем не менее, этот подход не лишен некоторых недостатков.

Когда корпоративные серверы защищены одннм-единствеиным межсетевым экраном, все правила контроля доступа и все верифицированные данные оказываются сосредоточенными в одном месте. Таким образом, межсетевой экран становится узким местом и по мере возрастания нагрузки значительно теряет В производительности. Конечно, межсетевой экран может быть дополнен программным

обеспечением, балансирующим нагрузку (например, FIoodGate компании Check Point) и многопроцессорными модулями, но эти шаги только усложнят систему и повысят ее стоимость.

Альтернативой является установка продукта Firewall-1 или Cisco PIX перед каждым сервером. В этом1 варианте в результате того, что межсетевой экран становится ныделенньщ ресурсом сервера, решается проблема узкого места и уменьшается влияние отказа отдельного межсетевого экрана на общее состояние сети.

Однако и данный подход имеет ряд существенных недостатков. Система из десяти

серверов потребовала бы десяти лицензированных конфигураций межсетевых экранов, работающих на десяти аппаратных платформах с десятью операционными, системами, требующими администрирования и обслуживания, Соответственно на порядок возрастают величина издержек, сложность администрирования и частота отказов. Даже если учесть, что влияние отказа отдельного межсетевого экрана сокращается в результате демонтажа лишь одной системы вместо десяти, среднее время наработки на отказ для десяти межсетевых экранов оказывается в десять раз хуже, чем для одного. Например, если в сервере происходит отказ аппаратного обеспечения в среднем один раз в двадцать месяцев, то при использовании десяти серверов этот промежуток времени сократится до двух.

Наиболее подходящим решением этой проблемы является размещение средств безопасности на одной платформе с сервером, который они будут защищать. Эта задача решается путем использования распределенных или персональных межсетевых экранов, например CyberwattPLUS компании Network-L

Данные решения существенно дополняют функциональные возможности традиционных (пер!гметровых) экранов и могут использоваться для защиты как внутренних, так и Internet-серверов.

Защита внутренних серверов охватывает:

•защиту серверов инфраструктуры от сетевых атак;

. серверы DNS, DHCP, LDAP, X.509» RADIUS, и т.п.;

•«укрытие» информации и приложений от доступа нежелательных пользователей;

•серверы файлов, Web-почты, терминалов, баз данных и т.н.;

•платформы управления SNMP; •проверку серверов на сетевые атаки.

Защита Internet-серверов распространяется на; •обеспечение безопасности бастионных серверов;

•серверы SMTP, HTTP, FTP и т.п.;

•обеспечение безопасности серверных парков; |

|

|

|||

•виртуальные |

серверные |

парки |

для |

электронной |

коммерции; |

« серверы приложений. |

|

|

|

|

|

2.3.8. Особенности распределенных экранов

В отличие от традиционных брандмауэров, как правило, представляющих собой локальные «контрольные точки» контроля доступа к критическим информационным ресурсам корпорации, распределенные межсетевые экраны являются дополнительным программным обеспечением, которое бережно окутывает и защищает корпоративные серверы. Укажем основные особенности распределенных межсетевых экранов по следующим показателям,

Эффективность

Традиционный брандмауэр часто располагается па периметре сети, обеспечивая лишь один слой защиты. И если этот единственный слой нарушен, система оказывается незащищенной перед любыми атаками.

Персональный межсетевой экран функционирует на уровне ядра операционной

системы и надежно защищает корпоративные серверы, проверяя все входящие и исходящие пакеты.

Простота установки

Традиционный брандмауэр должен устанавливаться как часть конфигурации корпоративной сети,

Распределенный межсетевой экран представляет собой программное обеспечение, которое устанавливается и удаляется в считанные минуты.

Управление

Традиционный брандмауэр управляется сетевым администратором. Распределенный межсетевой экран может управляться либо сетевым администратором, либо пользователем локальной сети.

Производительность

Традиционный брандмауэр является устройством обеспечения межсетевого обмена с фиксированным ограничегшем производительности по пакетам в секунду. Он не подходит для растущих серверных парков, соединенных между собой коммутированными местными сетями.

Распределенный межсетевой экран позволяет производить ?гаращивание серверных парков без ущерба принятой политике безопасности. Несмотря на то что встроенный межсетевой экран в определенной мере загружается с центрального процессора хоста, обработка правил безопасности распространяется на всех участников серверного парка, допуская неограниченный рост сети.

Стоимость

Традиционные брандмауэры, как правило, являются системами с фиксированными функциями и достаточно высокой стоимостью (в среднем от 4500 долларов).

Распределенный межсетевой экран представляет собой программное обеспечение, которое стоит, как правило, от 1/5 до 1/10 цены традиционных экранов.

2.3.9. Возможные решения на основе распределенных экранов

Так как технология распределенных экранов появилась сравнительно недавно, то, рассматривая ниже возможное решение на примере межсетевого экрана (МЭ) CyberwallPLUS, остановимся на возможностях этого продукта более подробно. Датшй МЭ сочетает в себе средства контроля сетевого доступа со встроенными средствами выявления несанкционированного доступа и работает в режиме ядра, проверяя каждый пакет информации по мере его поступления из сети. Несанкционированные виды деятельности, такие как попытки взлома и несанкционированного доступа, блокируются до перехода на уровень приложений сервера.

Перечислим осповные преимущества распределенных межсетевых экранов для зашиты корпоративных серверов:

•обеспечение безопасности входящего и исходящего трафика на всех NIC, за крепленных за сервером;

•обеспечение масштабируемойархитектуры путем распространения безопас

ности межсетевого экрана на многочисленные серверы;

•устранение традиционного продукта «брандмауэр» как единственного места сбоев;

•обеспечение недорогого, легкого в реализации и управлении решения без опасности (программное обеспечение сервера в сравнении с сетевым аппарат ным обеспечением)..

Существенно, что CyberwallPLUS~SV использует уникальную структуру безопасности и, обеспешгвая присутствие двух ее ключевых элементов - функций контроля доступа к ресурсам сети и активного обнаружения вторжений, защищает операционную систему Windows NT от попыток нарушения защиты. Ядро (двигатель) безопасности CyberwaliPLUS-SV расположено между сетевой картой сервера и стеком протоколов TCP/IP - ниже, чем защищаемые приложения.

Для обеспечения безопасности NT-приложений, гакпх как корпоративные серверы, рекомендуется защитить доступ к ним через операционную систему. Cyber-\vallPLUS-SV позволяет закрыть все неиспользуемые порты, тем самым ограничивая доступ к NTприложениям и сервисам. Те пли иные сервисы могут иметь специфические сетевые адреса для направления (входящий/исходящий) и для времени (дата, время Windows), которые обеспечивают определяемую базу правил контроля доступа.

CyberwallPLUS-SV также обеспечивает активное обнаружение вторжений для NTсистемы, защищая ее от атак и сканирования. Наиболее легким путем негативного воздействия на Internet-сервер является блокирование NT-сервера, на котором находится приложение. Обычно, это делается посредством DoS-атакп, при которой поток пакетов, отправленных к серверу, перегружает память и нарушает работоспособность. Другим способом нарушения защиты Internet-сервера является сканирование NT-сервера на наличие «задней двери» (backdoor) ПЛИ открытого порта, CyberwallPLUS^-SV предотвращает DuS-атакп и сканирование портов, конфигурируя систему безопасности, например ограничивай число обращений К серверу или число SYN-ccTMemoB за некоторый отрезок времени, Установки также определяют количество портов которые могут быть попользовали (опробованы) в течение определенного отрезка времени. Если эти условия нарушаются, CyberwallPLUS-SV может прервать соединение, заниезть нарушение и сообщить о нем администратору по электронное почте. В результате доступ к корпоративным-серверам для различного рола злоумышленников надежно (блокируется.

Таким образом,, межсетевые экраны CybcrwallPLlIS обеспечивают донолщгтел.ь-пый уровень защиты платформ под управлением операгшощюй системы Windows NT/2.00Q/XP, на которых установлены корпоративные, приложения, например Intcrnet- c'epBfp. Кроме того, C-yiK'fwaHPLtJS-SV .может также предотвратить применение известных типов атак для вторжении: на критичные серверы компании и сообщить администратору безопаслостн о подозрительной деятельности в сети. Приведем пример внутренней защиты корпоративной сети от несйнкцшпнро-ванного доступа (рис. 2Л9).

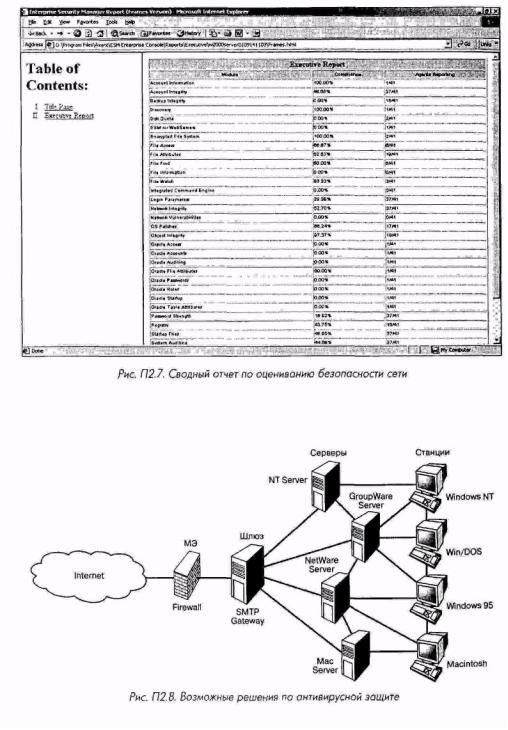

2.4. Антивирусная защита предприятия

В настоящее время проблема антивирусной защиты является одной из приоритетных проблем безопасности корпоративных информационных ресурсов организации. Актуальность данной проблемы объясняется следующими причинами:

•лавинообразный рост числа компьютерных вирусов. Так, например, в августе 1995 года был обнаружен первый макровпрус, а в настйящее время число

И.звеп пых мэкронируеой достигли 1000 и продолжает шггепсивп о расти. Данные послед! 11ix i [еаавпснмых отчетов сипдетслъетвутот о том, что среди]iii уровень заражения вирусами корпоративных компьютерных сетей относительно пх общего числа увеличился с 55% ц 1995 году до 99,9% в 2001 году; • неудовлетворительное состояние антпвпруспоП защиты в существующих корпоративных компьютер!IULX сетях. Сегодня сети российских компаний находятся к постоянном развитии. Однако вместе с этим развитием постоянно растет и число точек прошпсновешш вирусов в корпоративные сети Internet/ Intranet,. Кяк правило, лпащи точками иршшкповеппя вирусов являются: шлюзы н серверы InueriuM, серверы фапл-прпложении, серверы групповой работы н электронной почты, рабочие стангщн.

Эффективно решить данную проблему возможно при помощи специальной технологии Цептралтонанпого управления антивирусной защитой предприятия На основе спегцгальпых решении и продуктов.

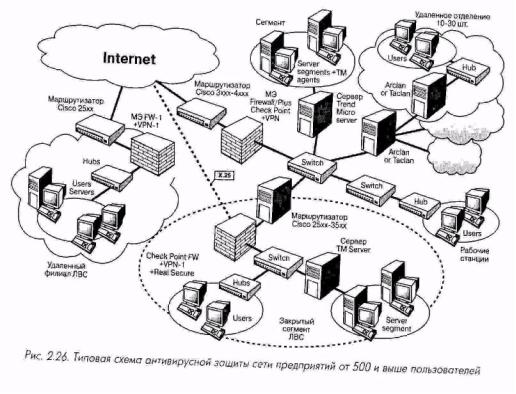

Сегодня в зависимости от масштабов оргакпзйиип Н устаповленнон политики безопаспостп па предприятии сункк:твуют различные решения по централизованному управл.снида антивирусной защитой предприятия,, отличающиеся по стоимо-cTir и степени функциональности.

Для небольших предприятий, использующих до Десятка узлов, подойдут решения, имеющие удобный русскоязычный графическиfi интерфейс и допускающие локальное конфигурирование без применипгя централизованного управления, например лотальнiiTe решения KAV — Антивирус KacnepCKoso™ лаборатории Каспер-ского, Для крупных пред1)

[)пятий предпочтительнее системы с несколькими консолями п менеджерам!i управления, подчиненными некоторому единому общему центру, например продукты компаний Symanl.ec или Trend Micro. Такие решения позволяют обеспечить оперативное централизованное управление локальными антивирусными клиентами н позволяют при необходимости шгтегрнроваться с другими решениями в области безопасиопП корпоративных сетей, например Firewall-1 компании Chock Point п RealSecnre компании ISS.

2.4,1. Состояние антивирусном защиты в российских компаниях

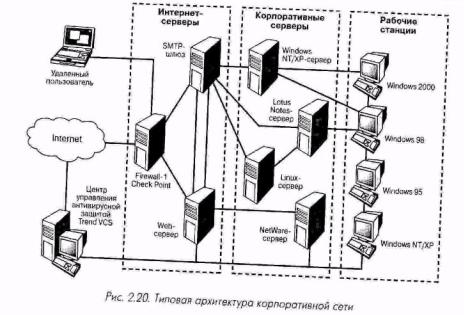

В настоящее время обычная корпоративная компьютерная, сеть отечественных Предприятии включает в себя десятки н сотни рабочих станций, десятки серверов,, различное активное и пассивное телекоммуникационное оборудование и,, как правило, имеет очень сложную структуру (рис. 2,20).

Стоимость обслуживания такой сети катастрофически растет вместе с ростом числа подключенных рабочих станций. Сейчас все только п говорят о том, как в данных условиях можно уменьшить совокупную, стоимость владения или эксплуатации компьютерпоЕ] инфраструктуры предприятия (ТСО). Очевидна, что, расходы на алтпиируснук> защиту корпоративной сети здесь япляются не ий-следнпм пунктом в списке общих расходов предприятий. Однако существует

принципиальная возможность оптимизации и снижения этих расходов путем использования специальных решений, позволяющих централизованно управлять антивирусной защитой корпоративной сети в реальном масштабе времени. Необходимо, чтобы такие решения позволяли администраторам сети предприятия отслеживать все точки проникновения вирусов с единой консоли управления и согласно технологии «клиент-сервер» эффективно управлять всеми присутствующими в корпоративной сети.

Цель такого управления проста - блокировать вес возможные точки проникновения вирусов, такие как:

•проникновение вирусов на рабочие станции при использовании |

на рабочей |

|||

станции |

инфицированных |

файлов |

с переносимых источников |

(флоппи-дис |

ки, компакт-диски, Zip, Jazz, Floptical и т.д.); |

|

|||

•заражение |

вирусами с |

помощью |

бесплатного инфицированного |

программно |

го обеспечения, полученного из Internet через Web или FTP-сервера и про инсталлированного на локальной рабочей станции;

•проникновение вирусов при подключении к |

корпоративной |

сети инфициро |

||

ванных рабочих станций удаленных или мобильных пользователей; |

|

|

||

•заражение вирусами с удаленного |

сервера, подсоединенного |

к |

корпоративной |

|

сети и обменивающегося инфицированными данными с |

корпоративными |

|||

серверами; |

|

|

|

|

•распространение электронной почты, |

содержащей |

в приложениях |

файлы Excel |

|

и Word, инфицированные макровирусами.

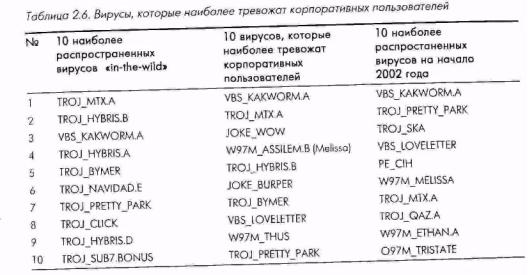

Однако именно требование комплексного централизованного управления стало камнем преткновения для успешного создания аффективных комплексных систем антивирусной защиты корпоративных сетей в отечественных компаниях, что в конечном счете привело к столь широкому распространению компьютерных вирусов в сети Internet/Intranet, Так, согласно отчетам компании Trend Micro корпоративные пользователи постоянно сталкиваются с фактами проникновения вирусов в свои сети (табл. 2.6).

Приведем некоторые описания вирусов, которые нанесли наиболее существенный ущерб корпоративным заказчикам в последнее время:

•PE_FUNLOVE.4099 - это уже не новый резидентный вирус под Windows, который был обнаружен несколькими пользователями Internet. PE_FUNLOVE инфицирует файлы как на локальных дисках, так и и.а дисках, доступных по сети. При запуске

инфицированного файла PE_FUNLOVE.4099 записывает файл FLCSS.EXE в системный каталог Windows и пытается заразить все файлы с расширениями . ехе, . осх и . scr. Заражение будет происходить как на локальных дисках, так и на дисках, доступных во сети. На системах Windows NT PE_FUNLOVE.4099 пытается изменить NTLDR и NTOSKRNL.EXE с целью дать всем пользователям права администратора. Это происходит после перезагрузки системы вслед за тем, как пользователь с правами администраторазайдет в систему;

• TROJ NAVIDAD.E - это вариант TROJ_NAV1DAD.A, который был впервые обнаружен в ноябре 2000 года. Оригинальный TROJ_NAVIDAD.A содержит ошибку, приводящую к тому, что при запуске . ехе-файла выводится сообщение об ошибке. В новом вирусе этот недостаток исправлен, и он корректно инсталлируется в системе, послечеш.рассылает себя по адресам из адресной книги инфицированного пользователя в виде присоединенного файла Emanuel.exe. Несмотря на то, что TROJ_NAVIDAD.E был обнаружен в декабре 2001 года, он продолжает распространяться;

∙PE_KRIZ.450 (Деструктивный вирус, обнаруженный « in-the-wild »)- это старый 32-битный вирус под Windows, который был недавно обнаружен во многих странах. Так же как несколько других старых вирусов, PE_KRIZ.4050 смог вернуться, так как был выпущен по ошибке в патче к компьютерной игре. PE_KRIZ.4050 содержит деструктивную функцию, сходную с функцией вируса PE_CIH, которая позволяет ему изменять данные в CMOS и обнулять BIOS;

∙VBS_FUNNY - это новое семейство «червей», написанных на Visual Basic Scrit, которые были недавно обнаружены в Европе. При запуске эти «черви» ищут определенный ключ в реестре и, если его нет, рассылают по почте сообщения по всем адресам из адресной книги Microsoft Outlook с присоединенными к ним вирусом. Если указанный ключ найден, то черви записывают на диск исполняемый файл (startx.exe), который является известным «троянцем», похищающим пароли;

∙VBS_COLOMBIA – это новая модификация вируса VBS_LOVELETTER.A,

имеющего деструктивную функцию, нацеленную на файлы с расширениями: .vbs, .vbe, .js, .jse, .css, .wsh, .sct, .hta, jpg, .jpeg, .mp3, .mp2.

Полное описание этих и других вирусов, а также описание механизмов их действия можно найти по адресу: http://www.antivirus.com/vinfo.

Таким образом, приведенные факты распространения вирусов наглядно показывают, что использование локальных антивирусных решений в корпоративной сети является необходимым, но не достаточным средством для эффективной реализации антивирусной защиты предприятия.

Сложившаяся ситуация требует незамедлительного вмешательства соответствующих должностных лиц и принятия решений, направленных на обеспечение и создание систем антивирусной защиты предприятия.

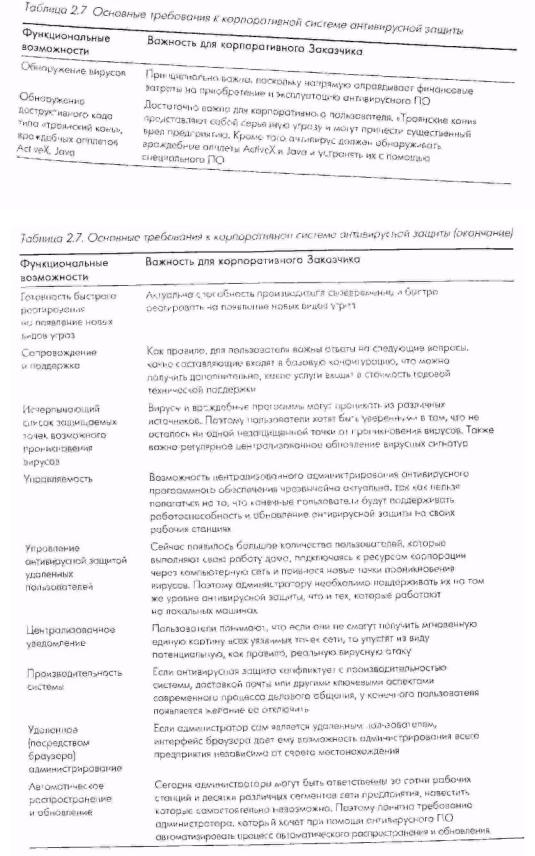

По мнению специалистов, системы антивирусной защиты должны удовлетворять приведенным требованиям в табл.2.7 основным требованиям.

2.4.2. Возможные решения антивирусной защиты

В настоящее время на рынке средств защиты информации существует ряд решений, позволяющих предприятию эффективно защищать все основные компоненты корпоративной сети (шлюзы Internet/Intranet, брандмауэры, серверы, рабочие станции) от вирусов и друшх враждебных программ. Рассмотрим их особенности на примере некоторых решений.

Так, например, решение компании Trend Micro, в состав которого входит продукт InterScan VirusWall, является одним.из наиболее стабильных продуктов для антивирусной защиты и фильтрации информации шлюзов Internet и работающим на наиболее распространенных платформах семейства UNIX, в том числе Red Hat Linux, SuSE Linux и Turbo Linux, а также Windows NT/2000, Solaris и HP-UX, С помощью сканирования и обнаружения вирусов и враждебных программ в трафиках HTTP, SMTP и FTP, которые проходят через шлюз Internet, данное решение помогает останавливать вирусы /to тога, как они достигнут рабочих станций. В дополнение к этому данное решение, содержащее продукт InterScan eManager, обеспечивает фильтрацию информации и блокирование спама в корпоративных сетях. Кроме того, cManager может быть использован для идентификации и блокирования потенциально враждебных сообщений и вложенных файлов во время вирусной эпидемии.

Сущность решения для защиты шлюзов Internet заключается в следующем. InterScan устанавливается на сервере, который является шлюзом Internet. В данном решении задсйствуется технология распознавания, основанная на использовании правил и сигнатур для обнаружения и удаления вирусов и враждебных программ. Существенно, что такое решение Trend Micro, дополненное продуктом Trend Virus Control System, являющимся управляющей Web- и Microsoft Management Console-MMC-копсолью для централизованного администрирования, позволяет эффективно осуществлять антивирусную защиту шлюзов Internet, независимо от аппаратно-программной платформы. При этом все существующие в ^корпоративной сети заказчика антивирусные продукты управляются и реализуются как составная часть корпоративной антивирусной защиты. Также возможна интеграция InterScan с брандмауэрами Firewall-1 и другими продуктами в области безопасности компьютерных сетей.

Другое интересное для предприятия решение Trend Micro представляет собой интегрированное семейство антивирусных продуктов для среды Lotus Notes под названием Trend Enterprise Solution Suite (TESS) for Lotus Notes. Данное решение предоставляет комплексную антивирусную защиту рабочих станций, файловых серверов, шлюза Internet и возможность централизованного управления антивирусной защитой для предприятий, использующих платформу Lotus Notes для обмена сообщениями и групповой работы.

Примечательно, что окружение Notes является наиболее популярным среди крупных компаний и организаций, которым необходима высокомасштабируемая р надежная платформа для обеспечения совместной работы. Так, например, консалтинговая и маркетинговая фирма Radical! Group оценивает в 29% количество крупнейших, компаний из списка Fortune 1000, которые выбрали Lotus Notes в качестве корпоративного стандарта системы обмена сообщениями. Однако служба обмена

сообщениями Domino Notes, совместная работа с документами и возможности синхронизации серверов обеспечивают благоприятную среду для размножения, распространения между серверами вирусов, поступающих по электронной почте и Internet, вызывая заражение клиентских рабочих станций и уничтожение или порчу хранящейся там корпоративной информации.

В данном решении Trend Enterprise Solution Suite (TESS) for Lotus Notes объединяет в одном комплекте следующие антивирусные средства:

•InterScan VirusWall сканирует все трафики SMTP, |

FTP и HTTP па уровне |

||

шлюза |

Internet, обеспечивая фильтрацию почтовых |

сообщений, |

загружаемых |

файлов |

и доступ к Web-сайтам на наличие разрушительных |

Java-агшлетов |

|

и управляющих элементов ActiveX;

•ServerProtect защищает многочисленные файл-серверы Windows NT и Novell

Netware, а уведомления и протоколирование помогают |

администраторам |

управлять всеми случаями вирусного заражения; |

|

•OfficeScan Corporate Edition предлагает онлайновую защиту |

рабочих станций |

с легкостью серверного распространения и управления; |

|

•ScanMail for Lotus Notes обнаруживает и удаляет вирусы из почты Notes, сов местно используемых баз данных также в процессе репликации;

» Trend Vims Control System (Trend VCS) предоставляет управление всеми этими продуктами с помощью единой Webили Windows-консоли.

Используемый в данном решении антивирусный пакет является одним из первых продуктов для Notes, сертифицированным ICSA (Международной ассоциацией компьютерной безопасности) как продукт, обнаруживающий 100% вирусов из списка наиболее распространенных «m-the-wilxb. И сегодня ScanMail for Lotus Notes остается единственным антивирусным продуктом, поддерживающим полный спектр корпоративных вычислительных платформ для Notes, включая Windows NT/2000, Solaris (SPARC), IBM eServer pSeries (RS/6000). ScanMail for Lotus Notes также поддерживает платформы Domino R5 для IBM zSeries (бывший

S/390), IBM iSeries (AS/400).

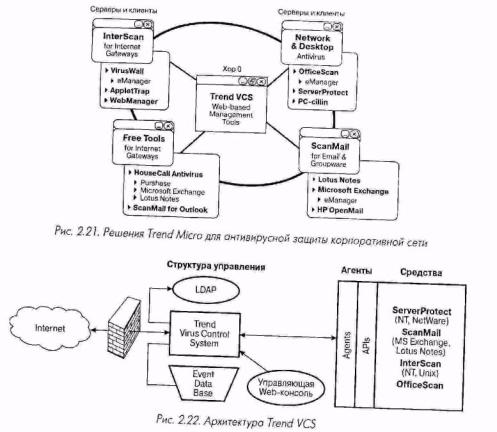

Отметим, что существуют и другие решения для антивирусной защиты различных компонентов корпоративной сети заказчика, использующие самые разнообразные по цене и функциональности продукты, например компании Trend Micro

(рис. 2.21).

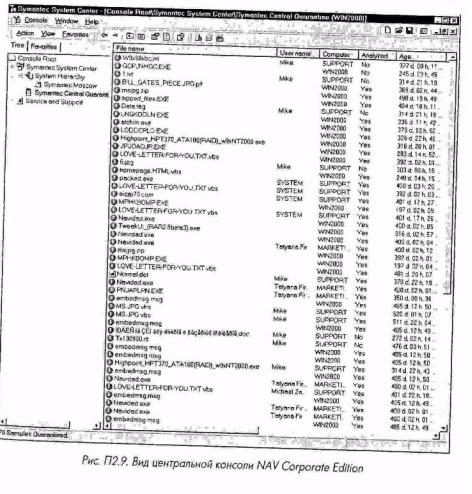

Ключевым компонентом здесь является продукт под названием Trend Virus Control System (Trend VCS), позволяющий обеспечить централизованное администрирование и управление всеми антивирусными продуктами, установленными в сети заказчика (рис. 2.22). Использование Trend Virus Control System (Trend VCS) дает возможность предриятию усилить и одновременно упростить управление корпоративной политикой антивирусной безопасности.

Укажем основные технологические преимущества решений, позволяющих реализовать эффективное централизованное управление антивирусной защитой корпоративной сети предприятия;

• однообразный удаленный доступ с единой консоли управления к наиболее

распространенным антивирусным продуктам, установленным в сети;

•снижение требований к уровню, знаний компьютерных .платформ при ад министрировании разнородных антивирусных программ, установленных в сети;

•обеспечение статистикой и |

информацией |

для |

анализа |