- •Захист інформації в комп’ютерних мережах

- •Комп’ютерні атаки

- •Комп’ютерна атака

- •Приклади вразливості КС

- •Класифікація комп’ютерних атак

- •Зріст виявляємих шкідливих програм

- •Розподілення по ОС

- •Сучасні шкідливі програми

- •Сучасні шкідливі програми

- •Мережеві атаки

- •Дослідження мережевої топології

- •ICMP-сканування

- •ICMP-запит

- •ICMP-ответ

- •Результат ICMP-сканування

- •TCP-сканування

- •Шуканий вузол присутній

- •Сканування портів

- •Сonnect()-сканування, порт 21

- •Відповідь - «закритий порт»

- •Сonnect()-сканування, порт 135

- •Відповідь - «відкритий порт»

- •Инші способи сканування

- •Виявлення вразливих місць сканером LanGuard

- •Реалізації атак

- •Реалізації атак

- •Загальні принципи захисту

- •Ускладнені атаки

- •Ускладнені атаки

- •Виявлення атак

- •Система виявлення атак

- •Классификация СВА

- •СВА Snort

- •СВА Snort

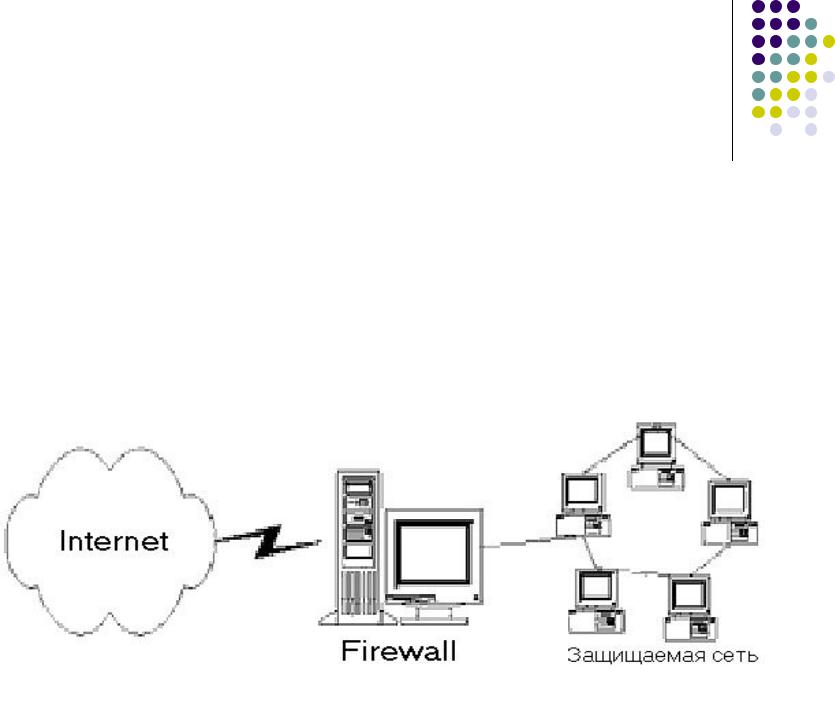

- •Захист мереж з використанням міжмережевих екранів

- •Стандартні вимоги

- •Стандартна задача

- •Міжмережевий екран (МЕ)

- •Міжмережевий екран (МЕ)

- •Політика мережевої безпеки

- •Політика мережевої безпеки

- •Політика мережевої безпеки

- •Основні компоненти МЕ

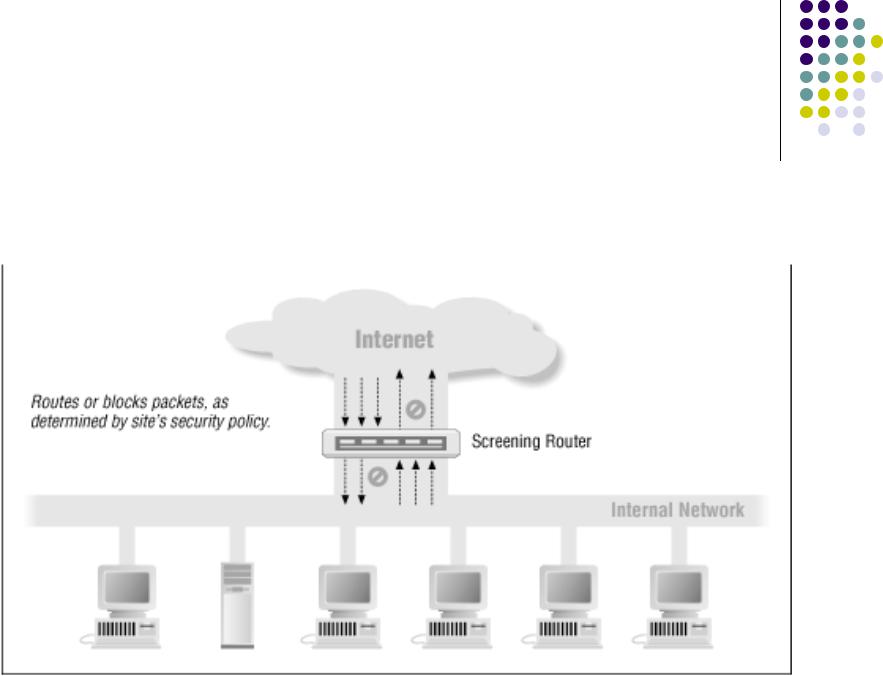

- •Фільтруючий маршрутизатор

- •Схема інкапсуляції даних у стекові протоколів TCP/IP

- •Схема інформаційного обміну

- •Критерії фільтрації пакетів

- •Задача 1

Міжмережевий екран (МЕ)

Локальний чи функціонально-розподілений аппаратно-програмний (програмний) засіб, реалізуючий контроль за інформацією, поступаючою в АС і/або виходячої з АС

Політика мережевої безпеки

Політика доступу до мережевих ресурсів

Політика реалізації МЕ

Політика мережевої безпеки

ПолІтика доступу до мережевих ресурсів

заборонити доступ з Інтернет до внутрішньої мережі, але дозволити доступ з внутрішньої мережі до Інтернет

дозволити обмежений доступ до внутрішньої мережі з Інтернет

Політика мережевої безпеки

Політика реализації МЕ

забороняти усе, що не дозволено

дозволяти усе, що не заборонено

Основні компоненти МЕ

Фільтруючі маршрутизатори

Шлюзи мережевого рівня

Шлюзи прикладного рівня

Фільтруючий маршрутизатор

Фільтрація вхідних та віхідних пакетів на основі інформації, що міститься у TCP- та IP- заголовках пакетів

Схема інкапсуляції даних у стекові протоколів TCP/IP

|

|

Прикладний рівень |

|

|

|

|

|

|

Дані |

|

|

|

|

|

(SMTP, Telnet, FTP) |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Транспортний рівень |

|

|

|

|

TCP- |

Дані |

|

|

|

|

|

|

|

|

|

|

заголовок |

|

|

|

|||

|

|

(TCP, UDP, ICMP) |

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рівень Інтернет |

|

|

IP- |

TCP- |

Дані |

|

|

|

||

|

|

|

|

заголовок |

заголовок |

|

|

|

||||

|

|

(IP) |

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рівень мережевого |

|

|

|

|

|

|

|

|

|

|

|

Ethernet- |

|

IP- |

|

TCP- |

|

Дані |

|

|

|

|||

|

|

доступу |

заголовок |

заголовок |

заголовок |

|

|

|

|

|||

|

|

|

|

|

|

|

||||||

|

|

|

|

|

|

|

|

|

|

|

||

(Ethernet, FDDI,ATM) |

|

|

|

|

|

|

|

|

|

|

||

|

|

|

Відправлення |

Отримання |

|

|

|

|||||

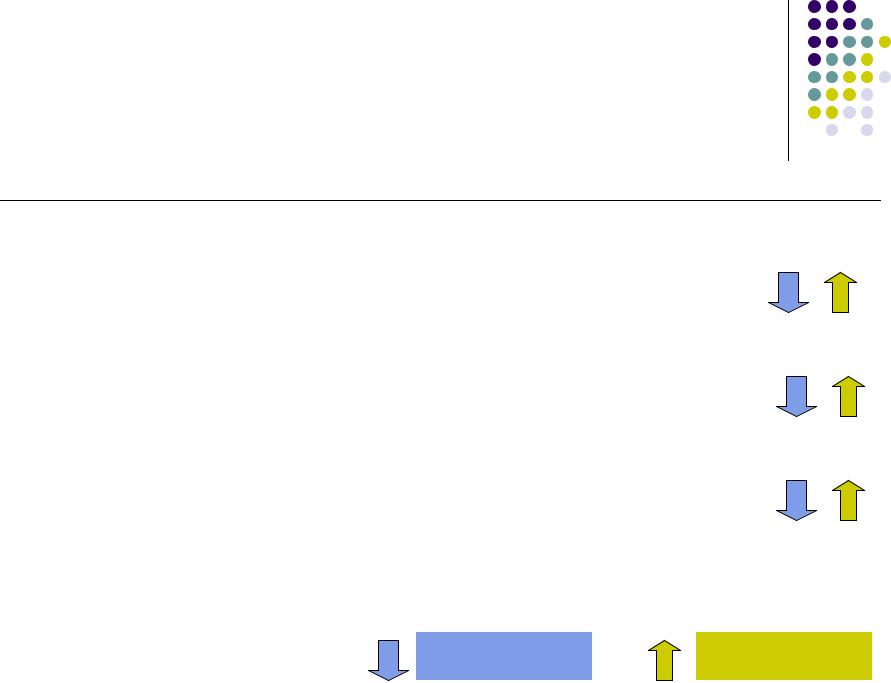

Схема інформаційного обміну

Клієнт |

Сервер |

1024 |

1024 |

|

|

110 |

POP3 |

|

80 |

http |

|

25 |

smtp |

|

21 |

ftp |

порт |

порт |

|

Критерії фільтрації пакетів

IP-адреса відправника

IP-адреса отримувача

тип протоколу (TCP, UDP, ICMP)

порт відправника (TCP, UDP)

порт отримувача (TCP, UDP)

тип повідомлення (ICMP)

Задача 1

Забезпечити обмін електронною поштою між внутрішнім і зовнішнім SMTP серверами

протоколTCP, порт:25