- •Федеральное агентство связи

- •1.2 Качество обслуживания в vpn

- •1.3 Защита данных в vpn

- •Организация vpn

- •2.1 Vpn устройства

- •Расположение vpn устройств в сети

- •Пользовательская схема

- •2.2.2 Провайдерская схема

- •Смешанная схема

- •3 Характеристики услуги vpn

- •4 Оценка надёжности услуги vpn

- •5 Оценка безопасности услуги vpn

- •5.1 Экспертная модель

- •5.2 Экономическая модель

- •5.3 Вероятностная модель

- •6 Криптографические протоколы

- •6.1 Классификация криптографических протоколов

- •6.2 Атаки на протоколы

- •6.3 Протоколы vpn

- •7 Постановка задачи

- •8 Требования к выполнению курсового проекта

- •Литература

- •Приложение б Исходные данные

- •Приложение в Решения для проектирования vpn Аппаратно-программный комплекс криптон-ip компании «анкад»

- •Решение ViPNet Custom компании«Инфотекс»

- •Решения «Микротест» на базе сертифицированных vpn-продуктов компании «Инфотекс»

- •Межсетевые экраны Juniper Networks (NetScreen)

- •Решение компании Alcatel-Lucent (Lucent Secure vpn)

- •Решение компании Cisco Systems

6 Криптографические протоколы

6.1 Классификация криптографических протоколов

Протоколомназывается последовательность действий, исполняемых двумя или более сторонами, спроектированная для решения какой-либо задачи.

Криптографическим протоколомназывается протокол, в котором используются криптографические методы или шифры.

В криптографических протоколах используются стандарты шифрования, представленные на рисунке 6.1.

Рисунок 6.1 – Криптографические методы и шифры

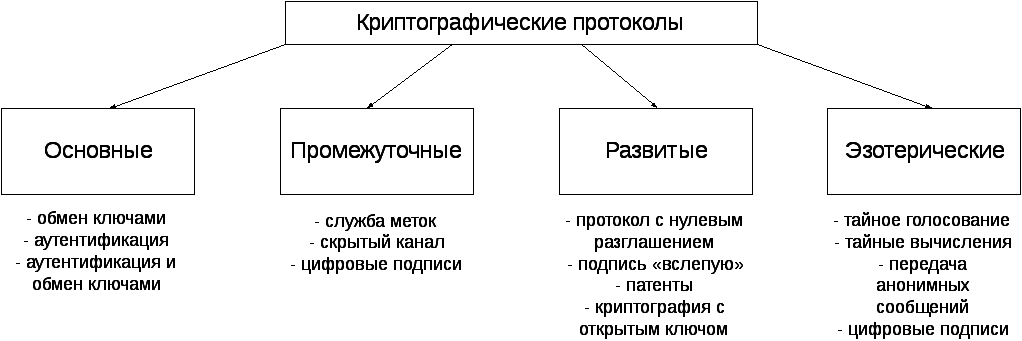

Классификация криптографических протоколов представлена на рисунке 6.2.

Рисунок 6.2 – Криптографические протоколы

Рисунок 6.3 – Типы протоколов

Рисунок 6.4 – Протоколы сетевой защиты

В протоколах защищенного канала канального и сетевого уровней используется туннелирование.

Туннелирование – это процесс инкапсуляции одного типа пакета внутри другого с целью получения некоторого преимущества при его транспортировке.В туннельном режиме протоколаESP(IPsec) шифруется весь исходныйIP-пакет, что исключает возможность атак, построенных на анализе трафика.

В транспортном режиме ESP(IPSec) шифрует только содержимоеIP-пакета, что обеспечивает конфиденциальность, но не исключает анализ трафика пересылаемых пакетов.

Для описания протоколов примем обозначения:

![]() -

участники протокола,

-

участники протокола,

![]() -

сеансовый ключ,

-

сеансовый ключ,

![]() -

ключ

-

ключ![]() ,

совместный с посредником,

,

совместный с посредником,

![]() -

открытый ключ

-

открытый ключ![]() ,

,

![]() -

закрытый ключ

-

закрытый ключ![]() ,

,

![]() -

шифрование,

-

шифрование,

![]() -

дешифрование,

-

дешифрование,

![]() -

хэш-функция,

-

хэш-функция,

![]() -

код аутентичности,

-

код аутентичности,

![]() -

случайное число (оказия), сгенерированное

-

случайное число (оказия), сгенерированное![]() ,

,

![]() -

секретное слово,

-

секретное слово,

![]() -

метка даты/времени,

-

метка даты/времени,

![]() -

сообщение.

-

сообщение.

В таблицах 6.1-6.5 приведены элементы криптографических протоколов.

Таблица 6.1 – Шифрование сообщений

|

Традиционное шифрование | |

|

|

(

источником может быть только

|

|

Шифрование с открытым ключом | |

|

|

|

|

|

|

Таблица 6.2 – Использование кодов аутентичности

|

|

|

|

|

|

|

|

|

Таблица 6.3 – Использование функций хэширования

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Таблица 6.4 – Использование запросов/ответов

|

|

Запросы/ответы используются для предотвращения воспроизведения сообщений. |

|

| |

|

|

Таблица 6.5 – Использование арбитражной цифровой

подписи

|

Традиционное шифрование, арбитр может видеть сообщение |

|

|

|

Традиционное шифрование, арбитр не видит сообщения |

|

|

|

Шифрование с открытым ключом, арбитр не видит сообщения |

|

|

|

В таблице приняты

обозначения:

|

Используя обозначения, приведем примеры протоколов.

Пример 1.Протокол распределения сеансовых ключей с помощью центра распределения ключей (ЦРК).

1.

![]()

2.

![]()

3.

![]()

4.

![]()

5.

![]()

Целью протокола является защищенная

передача сеансового ключа

![]() сторонам

сторонам![]() и

и![]() .

Сторона

.

Сторона![]() получает

получает![]() на шаге 2. Сообщение, передаваемое на

шаге 3, может быть зашифровано и прочитано

только стороной

на шаге 2. Сообщение, передаваемое на

шаге 3, может быть зашифровано и прочитано

только стороной![]() .

Шаг 4 отражает знание ключа

.

Шаг 4 отражает знание ключа![]() стороной

стороной![]() .

Шаг 5 убеждает сторону

.

Шаг 5 убеждает сторону![]() в том, что ключ

в том, что ключ![]() известен

известен![]() и в том, что сообщение является новым,

так как в нем используется

и в том, что сообщение является новым,

так как в нем используется![]() .

.

Пример 2. Протокол аутентификации и обмена ключами, в котором используются симметричная криптография, случайные числа и доверенный сервер, генерирующий сеансовый ключ.

1. А отсылает В свое имя и случайное число

![]() .

.

![]()

2. В отсылает серверу свое имя и

зашифрованное общим с В ключом сообщение,

в котором конкатенируется имя А, случайное

число

![]() и собственное число

и собственное число![]() .

.

![]()

3. Сервер генерирует А два сообщения. В

первое сообщение входит имя В, сеансовый

ключ К и случайные числа

![]() и

и![]() .

Это сообщение шифруется общим ключомSи А. Второе сообщение

включает имя А и сеансовый ключ К.

Сообщение шифруется общим ключомSи В.

.

Это сообщение шифруется общим ключомSи А. Второе сообщение

включает имя А и сеансовый ключ К.

Сообщение шифруется общим ключомSи В.

![]()

4. А расшифровывает первое сообщение,

извлекает ключ К, убеждается в том, что

![]() совпадает со значение, отправленным на

этапе 1. Затем посылает В два сообщения.

Первое сообщение – это сообщение

сервера, зашифрованное ключом В. Второе

сообщение содержит случайное число

совпадает со значение, отправленным на

этапе 1. Затем посылает В два сообщения.

Первое сообщение – это сообщение

сервера, зашифрованное ключом В. Второе

сообщение содержит случайное число![]() ,

зашифрованное сеансовым ключом.

,

зашифрованное сеансовым ключом.

![]()

5. В расшифровывает первое сообщение,

извлекает ключ К, убеждается в том, что

![]() совпадает со значение отправленным на

этапе 2.

совпадает со значение отправленным на

этапе 2.