Курсач / Yarochkin_V_I_-_Informatsionnaya_bezopasnost

.pdf

Подавление — это создание активных помех средствам злоумышленников.

Дезинформация — это организация ложной работы технических средств связи и обработки информации; изменение режимов использования часто т и рег ламентов связи; показ ложных демаскирующих при знаков деятельности и опознавания.

Защитные меры технического характера могут быть направлены на конкретное техническое устройство или конкретную аппаратуру и выражаться в таких мерах, как отключение аппаратуры на время ведения кон фиденциальных переговоров или испо льзование тех или иных защитных устройств типа ограничителей, буферных средств, фильтров и устройств зашумления (рис. 32).

3.2. Характеристика защитных действий [^]

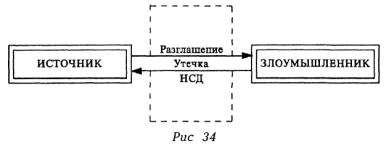

Защитные действия ориентированы на пресечение разглашения, защиту информации от у течки и про тиводействия несанкционированному доступу (рис. 33).

Защитные действия, способы и мероприятия по обеспечению информационной безопасности можно классифицировать по основным характеристикам и объектам защиты по таким параметрам, например, как ориентация, характер угроз, направления, способы действий, о хват, масштаб и другим.

Защитные действия по ориентации можно клас сифицировать как действия, направленные на защиту персонала, материальных и финансовых средств и информ ации как ресурса.

По направлениям — это правовая, организацион ная и инженерно-техническая защита.

По способам — это предупреждение, выявление , обнаружение, пресечение и восстановление.

По охвату защитные меры могут быть ориентированы на защиту территории фирмы, зданий, о тдельных (выделенных) помещений, конкретных видов аппаратуры, или технических средств и систем, или о тдельных э лементов зданий, помещений, аппаратуры, опасных с точки зрения несанкционированного доступа к ним, или оборудования каналов у теч ки информации.

Применение защитных мер можно рассматривать и в пространственном плане. Так, например, известно, что распространение (разглашение, утечка или НСД) осуществляется от источника информации через среду к злоумышленнику (рис. 34).

Источником информации могут быть люди, документы, технические средства, о тхо ды и другое. Носи телем информации может быть либо по ле (э лектромагнитное, акустическое), либо вещество (бумага, материал, изделие и т. д.). Средой является воздушное пространство, жесткие среды (стены, коммуникации).

Злоумышленник обладает необ ходимыми средствами приема акустической и электромагнитной энергии, средствами воздушного наблюдения и возможностью обрабатывать материально -

вещественные формы представления информации. |

|

|||

Чтобы |

исключить |

неправомерное |

овладение |

кон- |

фиденциальной информацией, следует локализовать (выключить, ослабить сигнал, зашифровать) источник информации.

С увеличением масштабов распространения и ис пользования

ПЭВМ и |

информационных сетей усили вается роль |

различных |

||||

факторов, |

вызываю щих |

|

у теч ку, |

разглашение |

и |

|

несанкционированный доступ к ин формации. К ним о тносятся: |

|

|||||

■ несанкционированные |

и |

злоумышленные |

дей ствия |

|||

персонала и пользователя; |

|

|

|

|

|

|

■ошибки пользователей и персонала;

■отказы аппаратуры и сбои в программах;

■стихийные бедствия, аварии различного рода и опасности.

Всоответствии с этим основными целями защиты информации в ПЭВМ и информационных сетях являю тся:

■обеспечение юридических норм и прав пользова телей в отношении ДОСТУПА к информационным и другим сетевым ресурсам, предусматривающее административный надзор за информационной де ятельностью, включая меры четкой персональной ответственности за соблю дение правил пользова ния и режимов работы;

■предотвращение по терь и утечки информации, перехвата и вмешательства на всех уровнях, для всех территориально разделенных объектов;

■ обеспечение целостности данных на всех э тапах и фазах их преобразования и со хранности средств программного обеспечения.

В связи с тем, что информационная сеть, в отли чие от автономной ПЭВМ, являе тся территориально распределенной системой, она требует принятия спе циальных мер и средств защиты . Средства защиты должны предотвращать:

■определение со держания передаваемых сообщений;

■внесение изменений в сообщения;

■необоснованный отказ в доступе;

■несанкционированный доступ;

■ложную инициализацию обмена;

■возможность измерения и анализа энергетических и

других характеристик информационной системы.

Если это нецелесообразно или невозможно, то на рушить информационный контакт можно за счет ис пользования среды распространения информации. Например, при почтовой связи использовать надежно го связного и доставить почтовое отправление абоненту, полностью исключив возможность несанкционированного доступа к нему со стороны. Или исключить

возможность подслушивания путем |

испо льзования спе циального |

помещения, надежно защищенно го |

от тако го вида НСД. И, |

наконец, можно воздействовать на зло умышленника или на его

средства |

пу тем постановки |

активных средств воздействия |

(помехи). |

|

|

В каждом конкретном случае реализации инфор мационного |

||

контакта |

использую тся и |

свои специфи ческие способы |

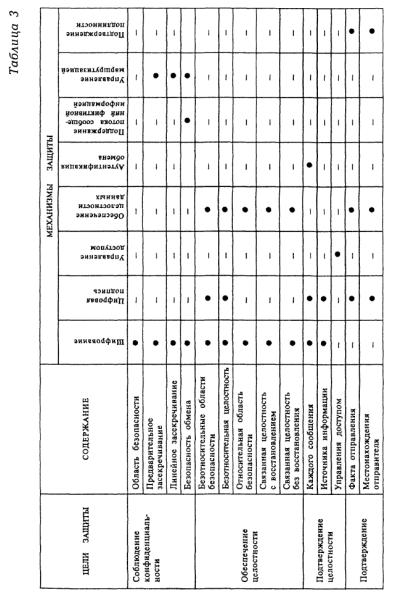

воздействия как на источник, так и на среду и на злоумышленника . В качестве примера рассмотрим матрицу, характеризующую взаимосвязь целей защиты информации и механизмов ее защиты в процессе телекоммуникационного обмена в распределенных автоматизированных системах (табл. 3). Одно -

временно на ней отражены и защитные возможности тех или иных механизмов.

Выводы

1.Многообразие условий, способствующих неправо мерному овладению конфиденциальной информацией, вызывает необхо димость использования не менее многообразных способов, сил и средств для обеспечения информационной безопасности.

2.Способы обеспечения информационной безопасности должны быть ориентированы на упреждаю щий характер действий, направляемых на забла говременные меры предупреждения возможных угроз коммерческим секретам.

3.Основными целями защиты информации являются обеспечение конфиденциальности, целостности, полно ты и достаточности информационных ресурсов.

4.Обеспечение информационной безопасности достигается организационными, организационно -техническими и техническими мероприятиями, каждое из ко торых обеспечивается специфическими силами, средствами и мерами, обладающими соответствующими характеристиками.

5.Совокупность способов обеспечения информационной безопасности может быть подразделена на общие и

частные, |

применение |

которых |

обуслов ливается |

масштабностью защитных действий. |

|

||

Глава 4 ПРЕСЕЧЕНИЕ РАЗГЛАШЕНИЯ КОНФИДЕНЦИАЛЬНОЙ ИНФОРМАЦИИ [^]

|

|

Люби молчать, нежели говорить |

|||

Пресечение |

разглашения |

конфиденци альной |

|||

информации |

— |

это |

комплекс |

мероприятий, |

|

исключающих оглашение о храняемых сведений их владельцами.

Постулаты

1.Мудр то т, кто умеет молчать.

2.Слово — серебро, молчание — зо лото.

3.Что у трезво го на уме, то у пьяного на языке .

4.Язык мой — враг мой.

5.Ешь суп с грибами и держи язык за зубами.

6.Слово — не воробей, вылетит — не поймаешь.

7.Нет ничего смутительнее многословия и зловред нее невоздержанного языка.

8.Наблю дающий за языком своим вовек не будет им обкраден.

Помня, что «болтун — находка для шпиона», следу ет учесть, что из всех условий, способствующих непра вомерному овладению конфиденциальной информацией, излишняя болтливость собственных сотрудников фирмы составляет 32% . Э то третья часть. Если еще добавить, что безответственный обмен опытом составляет 12%, то получается, что разглашение коммерческих сек - ретов составляет поч ти половину (42%) угроз конфиден циальной информации. Это уже очень пло хо !

Умышленное разглашение производственных сек ретов обхо дится экономике США в 2 миллиарда долларов ежемесячно. Как установило в хо де недавнего опроса предприятий американское общество промышленной безопасности (А СИС), число подобных ин цидентов с 1993 года утроилось.

Причин этого роста неско лько. Лояльность одних служащих

подрывает ужесточение дисциплины, дру гих — перекупают конкуренты. Это касается в первую очередь высокотехноло гичных отраслей.

К конкурентам частенько попадают материалы о стратегии предприятий, результаты исследовательских и опытно - конструкторских работ, списки клиентов, за явки на патенты, торговые марки и авторские права.

4.1. Общие положения [^]

Напомним, что РАЗГЛАШЕНИЕ — э то умышленные или неосторожные действия до лжностных лиц и граж дан, результатом которых явилось неправомерное оглашение конфиденциальных сведений, и как следствие — ознакомление с ними лиц, не допущенных к этим сведе ниям. Выражается разглашение в сообщении, передаче, предоставлении, пересылке, опубликовании, утере и иных способах обмена де ловой и научной информацией.

С точки зрения инициативы образование информационного контакта и степени участия в нем компонентов коммуникации активной стороной выступает источник, т. е. владелец информации.

Считается, что разглашение о храняемой информации может произойти при наличии ряда условий и обстоятельств служебного и личного характера. При чины разглашения, как правило, связаны с несовершенством разработанных норм по защите информации, а также нарушением этих норм (в том числе и несовершенных), отступлением от правил обращения с соответствующими документами и сведениями, содержащими конфиденциальную информацию.

К факторам и обстоятельствам, приводящим к раз глашению информациии, относятся:

недостаточное знание со трудниками правил защи ты

конфиденциальной информации и непонимание (или недопонимание) необ ходимости тщатель ного их выполнения;

слабый контроль за соблюдением правил работы со сведениями конфиденциального характера;

текучесть кадров, в том числе знающих сведения конфиденциального характера (рис. 35).