- •1. Классификация компьютерных вирусов.

- •2. Загрузочные вирусы

- •3. Макро-вирусы

- •4. Файловые вирусы

- •4.1Overwriting

- •4.2 Parasitic

- •4.3 Вирусы без точки входа

- •4.4 Компаньон – вирусы

- •4.5 Файловые черви

- •4.6 Link-вирусы

- •4.7 Obj-, lib-вирусы и вирусы в исходных текстах

- •5. Резидентные вирусы

- •5.1 Dos-вирусы

- •5.2 Загрузочные вирусы

- •5.3 Windows-вирусы

- •6. Стелс-вирусы

- •6.1 Загрузочные вирусы

- •6.2 Файловые вирусы

- •6.3 Макро-вирусы

- •7. Полиморфик-вирусы

- •7.1 Полиморфные расшифровщики

- •8. Irc-черви

- •8.1 Irc-клиенты

- •8.2 Скрипт-черви

- •8.3 MIrc.Acoragil и mIrc.Simpsalapim

- •8.4 Win95.Fono

- •9. Сетевые вирусы

- •10. Прочие "вредные программы"

- •10.1 Троянские кони (логические бомбы)

- •10. 2 Утилиты скрытого администрирования (backdoor)

- •10. 3 Intended-вирусы

- •10. 4 Конструкторы вирусов

- •10. 5 Полиморфные генераторы

- •Компьютерные вирусы

- •3.1 Общие понятия, структура и классификация

- •3.1.1 Когда появились компьютерные вирусы?

- •3.1.2 Вредоносные программы

- •3.1.3 Природа и структура вируса

- •3.1.4 Классификация компьютерных вирусов

- •3.1.5 Типы вирусов

- •3.2 Программные закладки

- •3.2.1 Общее понятие программной закладки

- •3.2.2 Классификация программных закладок

- •3.2.3 Модели воздействия программных закладок на компьютеры

- •3.2.4 Троянские программы

- •3.2.5 Клавиатурные шпионы

- •3.3 Антивирусные средства защиты

- •3.3.1 Характеристика антивирусных программ

- •3.3.2 Полное декодирование

- •3.3.3 Цифровая иммунная система

- •3.3.4 Защита от программных закладок

- •3.3.5 Как защитить систему от клавиатурных шпионов

- •3.3.6 Программный комплекс Dr.Web Enterprise Suite

- •3.3.7 Антивирус Касперского Personal Pro

- •3.3.8 Антивирусные утилиты Symantec, McAffee и BitDefender

3.3.2 Полное декодирование

Эмулятор процессора. Представляет собой программную реализацию виртуального компьютера. Команды выполняемого файла интерпретируются эмулятором вместо того, чтобы выполняться реальным процессором. Эмулятор содержит программные версии всех регистров и других аппаратных средств процессора, так что сам процессор оказывается вне зоны действия программ, интерпретируемых эмулятором.

Сканер сигнатур вирусов. Модуль, выполняющий сканирование проверяемого кода на предмет выявления в нем сигнатур известных вирусов.

Модуль управления эмуляцией. Управляет процессом выполнения проверяемого кода.

Загрузив программу, эмулятор начинает интерпретировать одну за одной команды проверяемого кода. Если в программе содержится процедура дешифрования тела вируса, ее код тоже будет интерпретирован. В результате вирус сам откроет себя антивирусной программе. Периодически модуль управления прерывает ход эмуляции, чтобы выполнить сканирование полученного кода на предмет наличия в нем сигнатур вирусов.

Во время интерпретации код вируса не может нанести реального вреда системе, так как он выполняется в изолированной и контролируемой виртуальной среде. Самым сложным вопросом реализации GD-сканеров является определение того, как долго нужно выполнять интерпретацию проверяемой программы. Обычно вирус активизируется вскоре после запуска программы, но это правило не является догмой. Чем дольше эмулятор проверяет программу, тем выше вероятность обнаружения скрытых вирусов. Однако неоправданно большое время проверки и высокие требования к потребляемым ресурсам, очевидно, не очень удовлетворяют пользователей.

3.3.3 Цифровая иммунная система

Цифровая иммунная система представляет собой сложную технологию антивирусной защиты, разработанную компанией IBM. Причиной разработки послужила возрастающая угроза распространения вирусов через Internet. Сначала мы скажем несколько слов о самой угрозе, а затем перейдем к описанию подхода, предложенного IBM .

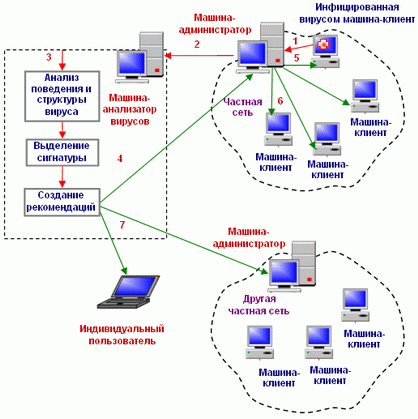

В ответ на угрозу распространения вирусов, которую потенциально несут эти возможности Internet, IBM разработала прототип цифровой иммунной системы. Целью цифровой иммунной системы является создание схемы быстрого реагирования, позволяющей регистрировать вирусы практически в момент их появления. Когда новый вирус появляется в вычислительной сети организации, иммунная система находит его, анализирует, добавляет необходимые средства обнаружения этого вируса и защиты от него, удаляет вирус и передает информацию о попытке проникновения вируса системам AntiVirus компании IBM, чтобы вирус и в других местах мог быть выявлен до того, как начнет выполняться. На рис.3.4 показана схема основных действий цифровой иммунной системы, расшифруем эти действия:

Специальная программа, работающая на каждом персональном компьютере, выполняет мониторинг, используя различные методы эвристического анализа поведения системы и выявления подозрительных изменений в программах, а также информацию о сигнатурах известных вирусов. Обнаружив подозрительные действия, программа мониторинга отправляет копию подозрительной на предмет заражения программы в систему администратора сети организации.

Машина-администратор шифрует полученный образец и отправляет его центральной машине-анализатору, выполняющей анализ вирусов.

Машина-анализатор создает виртуальную среду, в которой можно выполнить безопасный запуск инфицированной программы для анализа. Для этого может применяться технология программной эмуляции или создание какой-то иной защищенной среды, в которой подозреваемая программа может быть выполнена и изучена. Обнаружив вирус, машина-анализатор генерирует рекомендации, касающиеся вопросов идентификации и удаления вируса.

Созданные рекомендации передаются обратно машине-администратору.

Машина-администратор пересылает рекомендации инфицированной машине-клиенту.

Рекомендации рассылаются также всем другим машинам-клиентам организации.

Все другие подписчики системы также получают регулярные обновления антивирусных пакетов, что позволяет защититься от новых вирусов.

Успех цифровой иммунной системы зависит от способности машины-анализатора выявлять новые вирусы и их модифицированные штаммы. С помощью постоянного анализа и мониторинга всех появляющихся вирусов можно обеспечить постоянное обновление программного обеспечения цифровой иммунной системы с целью организации надежной защиты от угрозы вирусной инфекции.

Рис. 3.4 Цифровая иммунная система